Секретность в Интернет

Интернету 27 лет от роду, а аббревиатуре WWW (World Wide Web) еще меньше — 10 лет (до этого было сокращение WORM). Как видите, Интернет распространился по всему миру за короткий промежуток времени. И именно из-за широкой распространенности, доступности и всеохватности этой структуры вопросы обеспечения безопасности во Всемирной паутине имеют первостепенное значение.

1858 году королевой Великобритании Викторией президенту США Джеймсу Буханану

была послана телеграмма, состоящая из 98 слов, которая открыла новую эру глобальных

средств связи. Передача поздравления по трансатлантическому телеграфному кабелю

заняла 16,5 часов. Президент тогда послал ответ, состоящий из 143 слов. Без

трансатлантического кабеля передача этих сообщений заняла бы 12 дней — в случае

использования самого быстрого парохода.

1858 году королевой Великобритании Викторией президенту США Джеймсу Буханану

была послана телеграмма, состоящая из 98 слов, которая открыла новую эру глобальных

средств связи. Передача поздравления по трансатлантическому телеграфному кабелю

заняла 16,5 часов. Президент тогда послал ответ, состоящий из 143 слов. Без

трансатлантического кабеля передача этих сообщений заняла бы 12 дней — в случае

использования самого быстрого парохода.

Через 100 лет после этого события многие из нас стали свидетелями создания новых средств связи, основанных на той же самой проводной технологии, но использующих иные цифровые технологические решения. В начале 60-х годов сбыла создана сеть ARPANET, послужившая прототипом Интернета. В июле 1961 года Леонард Клейнрок (Leonard Kleinrock) опубликовал в трудах Массачусетсского технологического института статью о пакетной форме передачи данных, в которой убедительно доказал, что она является более быстрой по сравнению с циклической (непрерывной) формой передачи данных. Теоретические выводы были подтверждены многочисленными экспериментами. В 1962 году Джозеф Ликлидер (Joseph Carl Robnett Licklider) в своей работе для того же института обосновал возможность использования сетевых компьютеров — эта концепция называлась «галактическая сеть», причем сей термин был придуман задолго до появления фильмов о галактических войнах. Идея заключалась в создании связанного набора компьютеров, каждый из которых имел доступ к данным и программам другого компьютера. Эта работа стала первой главой в исследовательской программе DARPA (Defense Advanced Research Projects Agency).

Середина 60-х годов характеризовалась тем, что одинаковые идеи, связанные с развитием сетей, одновременно приходили в голову многим людям. Дональд Дэвис (Donald Davies) из Британской национальной физической лаборатории изобрел коммутатор сетевых пакетов. Приблизительно в то же время Пол Баран (Paul Baran) и несколько его коллег из корпорации RAND написали работу, посвященную сетевому коммутатору, обеспечивающему безопасную голосовую связь. В августе 1968 года в рамках программы DARPA, бывшей ключевым звеном в развитии ARPANET, было разработано и создано устройство IMP (Interface Message Processors), которое предназначалось для управления сетевыми пакетами и обеспечения интерфейса с компьютерами. А в 1969-м несколько компьютеров различных научно-исследовательских центров и университетов США были связаны в единую сеть с помощью IMP-устройств — этот год можно считать годом рождения Интернета.

С 1970-го по 1973 год произошло несколько важных событий. Боб Меткалф (Bob Metcalfe) разработал интерфейс между IMP и компьютером PDP-6, а также приступил к разработке интерфейса для компьютера PDP-10. Рабочая группа Network Working Group закончила разработку протокола Telnet и приступила к протоколу FTP. Роберт Кан (Robert Kahn) и Винтон Церф (Vinton Cerf) сделали сообщение о протоколе TCP в английском университете графства Суссекс, а Рэй Томлинсон (Ray Tomlinson) и его коллеги изобрели почтовый протокол для удобного общения между программистами. К 1974 году ежедневная пропускная способность сети ARPANET, которая состояла к тому времени из 61 узла, составила 3 млн. пакетов. В 1976 году была развернута спутниковая сеть связи между США и Европой — SATNET. В 1983-м был изобретен протокол DNS, который стал необходимым из-за стремительного роста Интернета и позволял держать и редактировать список IP-адресов в одном месте. К концу 1985 года количество пользователей, объединенных в единую сеть с протоколом TCP/IP, составило 2 тыс., а появление концепции подсетей позволило существенно расширить количество пользователей, которое через два года достигло 30 тыс., а еще через два — 160 тыс. узлов. В том же году Тим Барнес-Ли (Tim Berners-Lee) предложил концепцию для передачи информации в гетерогенных системах, которую назвал «гипертекстом».

Начало 90-х годов ознаменовалось бурным ростом Интернета: число подсетей возросло до 7,5 тыс., а количество компьютеров в них превысило 1 млн.; свыше 100 стран оказались связанными более чем 600 тыс. компьютерами. И вот 24 октября 1995 года совет Federal Networking Council утвердил термин «Интернет», объявив, что он соответствует глобальной информационной системе со следующими характеристиками:

• логически связанные узлы сети должны иметь уникальные адреса, основанные на протоколе IP или на его последующих модификациях;

• узлы сети должны иметь возможность поддерживать связь по протоколу TCP/IP или совместимому с ним;

• узлы сети должны публично или конфиденциально предоставлять пользователям высокоуровневые услуги, основанные на распределенных данных и на связанной коммуникациями сетевой инфраструктуре.

За время своего существования Интернет приобрел для человечества особое значение — фактически появился новый способ связи. А поскольку люди имеют право на безопасность в своих домах и в своих делах, они должны быть защищены от попыток доступа к их информации, и эти права не должны быть нарушены ни при каких обстоятельствах. Но если с документами, подтверждающими право на обыск, с описанием места, которое будет обыскано, и людей или вещей, которые будут изъяты или задержаны, возможно выполнение действий, нарушающих личную безопасность, то, к сожалению, в случае защиты информации обеспечить это очень непросто — как вследствие сложности современных информационных технологий, так и по причине легкости доступа к электронной информации.

В начале XIX века английскому правительству требовалось шесть недель на пересылку сообщения из Лондона в свое представительство в Дели, а в конце этого столетия изобретение телеграфа сократило этот процесс до нескольких часов. Сегодня, в начале 3-го тысячелетия, время пересылки такого сообщения сокращено до долей секунды, причем такая услуга стала доступна не только правительству, но и большинству граждан. Таким образом, сегодня люди могут связываться друг с другом быстро, непосредственно, в интерактивном режиме — почти так же, как если бы они стояли лицом к лицу.

В результате мы теперь проводим через инструменты коммуникации все больше операций, связанных с различными сторонами нашей деятельности. Постоянная готовность электронных каналов связи изменила многие стороны человеческой жизни, преобразовала правила работы правительств, позволяя в реальном масштабе времени получать доступ к их представителям в отдаленных частях мира, изменила торговлю, облегчая деятельность транснациональных корпораций, положила начало глобализации бизнеса, преобразовала способы ведения войны, предоставив генералам возможность управлять войсками не на поле боя, а в глубоком тылу, изменила личные отношения, позволяя друзьям и членам семьи общаться между собой независимо от расстояния.

Что означает сегодня понятие «безопасная связь»? В большинстве случаев это значит, что пересылаемая информация останется частной, или конфиденциальной, в ходе организации связи и доступной лишь отправителю и получателю. Методы, требующиеся для достижения подобного качества связи, зависят от организации передачи данных (голосовая связь, письма, телеконференции или другие формы обмена данными).

Итак, кто может покуситься на информацию добропорядочных пользователей Интернета? Можно выделить следующие типы.

Хакер (Hacker) — хакеры любят искать дыры, различные ошибки и слабости систем. Они могут знать несколько языков программирования и уметь работать в операционных системах UNIX и Windows, а также обычно имеют некоторое представление о протоколе TCP/IP. Некоторые хакеры считают неэтичным изменять какие-либо данные, кроме тех, которые им необходимы, чтобы замести следы своего присутствия. Будь хакер грабителем банка, он попробовал бы найти самый легкий путь для грабежа.

Крекер (Cracker) — эти парни врываются в системы, перебирая пароли системы или пользователя. Хотя СМИ часто путают хакера и крекера, но последний часто даже не обучен искусству вторжения в систему. Если обратиться к хакеру с просьбой сформулировать основное различие между этими двумя типами злоумышленников, он мог бы ответить: «Хакеры разрабатывают алгоритмы вторжения, крекеры ломают защиту». Стараясь ограбить банк, крекер попытался бы открыть сейф, перебирая различные комбинации.

Фрейкер (Phreaker) — буквально слово phreak означает «телефонный хакер». Однако фрейкером можно назвать каждого, кто организует беспорядки с телефонной связью и занимает телефонные линии. Фрейкер больше похож на героя вестерна — на бандита, который использует телеграфные столбы, чтобы остановить почтовую карету или изменить ее движение.

Смуфер (Smurfer) — нападение этих злоумышленников (smurf) связано с нештатной эксплуатацией программ, используемых честными гражданами Интернета на своих компьютерах. Например, преступник посылает большое количество эхо-запросов ICMP (Internet Control Message Protocol. — Прим. ред.) по различным IP-адресам, которые имеют в качестве поля ответа адрес жертвы нападения. Штатным поведением программных средств, поддерживающих протокол TCP/IP, будет прием эхо-запроса ICMP и ответ ему тем же пакетом, причем ответ будет приходить с каждого IP-адреса пакета первоначальной рассылки. Такое поведение штатных средств может привести, в частности, к тому, что жертва столкнется с ситуацией под названием «отказ в обслуживании». В сети потенциально имеются сотни компьютеров, готовых обрабатывать такие пакеты. Упрощенной вариацией smurf является fraggle-нападение, при котором пакеты эхо-запроса UDP (User Datagram Protocol. — Прим. ред.) используются тем же самым способом, что и пакеты эхо-запросов ICMP. Указанные виды нападения не имеют аналогий ни с грабежом банка, ни с бандитизмом на Диком Западе.

Для того чтобы попасть в вышеприведенный список, может быть много причин — это и месть бывшего служащего за увольнение, и «крестовый поход» против некоторых компаний по моральным соображениям, и простая любознательность (нажму-ка я на эту кнопку и посмотрю, что будет), и банальная жажда наживы… Но все эти причины могут привести к громадному ущербу для частных лиц и организаций.

Кроме того, пользователи Интернета должны быть готовы к защите информации от различных государственных структур или хотя бы понимать, что подобные интересы существуют. При этом государства играют по своим правилам. Так, весной 1993 года правительство США объявило о беспрецедентном плане продвижения нового стандарта шифрования для контроля частных коммуникаций. Первоначально план назывался Key escrow, однако он более известен под именем Clipper — по названию чипа, используемого для шифрования. Суть плана состояла в том, чтобы государственные структуры гарантированно могли читать зашифрованные с помощью этого чипа сообщения, а другие физические и юридические лица — нет. План Clipper встретил бурю негодования общественности, однако этот стандарт был принят. Правда, помимо 9 тыс. телефонных устройств с режимом шифрования, которые купило ФБР для поддержки рынка, дополнительно было выпущено очень небольшое количество устройств.

Дебаты вокруг планов правительства США были началом борьбы пользователей Интернета за право пользоваться не подконтрольными государству алгоритмами шифрования. Поэтому, испробовав способ распространения ограниченно стойких алгоритмов шифрования через внедрение стандартов и продажу соответствующих этим стандартам микросхем, правительство США пошло другим путем — единственно возможным с точки зрения законодательства. Этим способом стали экспортные ограничения. В США проживает приблизительно 5% жителей планеты, но доля этой страны в мировой экономике отнюдь не пропорциональна количеству ее населения: основные американские корпорации продают более половины своих изделий в других странах, что, в свою очередь, делает экономики этих стран зависимыми от экспортной политики США.

Общеизвестна стратегия борьбы с конкурентами в современном бизнесе, состоящая в устранении с рынка конкурентоспособных продуктов. В этой ситуации дублирование программного обеспечения может оказаться особенно дорогостоящим. Если американские корпорации по закону не могут экспортировать программные и иные продукты, реализующие в том числе и алгоритмы шифрования, которые они продают в своей стране, то при модернизации для экспорта этих продуктов они будут нести значительные убытки. Последующая политика правительства США, направленная на ограничение распространения стойких алгоритмов шифрования, основана именно на этом. С января 1997 года администрация США начала разрешать экспорт продуктов, поддерживающих шифрование, тем компаниям, которые удовлетворяют правительственным стандартам по ограничению экспорта стойких режимов шифрования (длина ключа и т.п.). И это только часть обнародованной информации по одной стране, а сколько еще существует межнациональных планов, которые хранятся в секрете…

Почему все это важно? И почему любая компания, бизнес которой связан с криптографией или с конфиденциальной информацией, заинтересована в отмене экспортных ограничений на криптографические продукты? Ответ заключается в том, что все вышеперечисленные действия осуществляются для распространения тотального контроля (со стороны одного государства) над средствами связи в мировом масштабе. (Если вы, уважаемые читатели, дочитали статью до этого места, то для более глубокого понимания вопроса я адресую вас к статье из мартовского номера за этот год «Криптографические алгоритмы и различные способы атак» (эту статью вы сможете найти на нашем CD-ROM. — Прим. ред.), где описываются различные алгоритмы сокрытия информации и различные типы действий злоумышленников, направленные на вскрытие (дешифрование) этой информации, а также представлены на элементарном уровне теоретические подходы, определяющие трудоемкость для злоумышленников процесса дешифрования конфиденциальной информации.) Все эти понятия непосредственно касаются организации секретности в Интернете.

А теперь представьте себя управляющим банка в середине XIX века где-нибудь в Аризоне. Ваша цель — предотвратить ограбление банка. Вот примерный перечень вопросов, которые вы можете поставить для решения этой задачи:

• войдут ли грабители через переднюю дверь;

• войдут ли они через черный ход;

• будут ли они использовать взрывчатые вещества для вскрытия сейфа;

• будут ли они пользоваться дезинформацией для получения денег (например: «Джо послал меня за его деньгами. Дайте их мне, и я отнесу их ему в бар»);

• будут ли они искать кого-то из обслуживающего персонала для облегчения задачи получения денег.

Затем можно наметить план контрдействий:

• приобрести сейф с кодовым замком;

• укрепить входные двери;

• усилить вооруженную охрану;

• купить оружие и применять его в случае необходимости;

• обучить служащих хранению денег в сейфе;

• установить тесные взаимоотношения с шерифом.

А в качестве администратора локальной вычислительной сети вы будете выполнять аналогичные действия для осуществления ее информационной безопасности:

• прежде всего нужно рассмотреть текущее состояние бизнеса;

•· изучить технологию, которую вы собираетесь использовать;

• проанализировать существующие риски;

• составить план действий;

• и после этого начать внедрение средств безопасности.

При этом важно следовать принципу непрерывности: текущий этап переходит в следующий — и так для каждого процесса и отдела как в рамках одного направления, так и для предприятия в целом.

Сегодня большинство компаний уже имеют какую-то инфраструктуру, обеспечивающую их безопасность, то есть анализ информационной безопасности компании, как правило, начинается не на пустом месте. Оценка текущего состояния заключается в том, что сначала нужно приспособиться к уже существующим требованиям, касающимся безопасности. Последующие ваши действия в качестве администратора локальной сети должны касаться идентификации требований безопасности предприятия, включающего в свою информационную структуру Интернет, а именно:

• идентифицируйте основной бизнес;

• идентифицируйте хозяев этого бизнеса;

• соберите информацию о клиентах;

• идентифицируйте продавцов и деловых партнеров;

• идентифицируйте конкурентов;

• идентифицируйте главные тенденции в бизнесе, а также существующие и используемые стандарты.

В свою очередь, идентификация основного бизнеса подразумевает ответ на следующие вопросы: от кого вы собираетесь защищаться, какую часть информации о бизнесе надо защитить, как можно осуществлять бизнес надежно и безопасно, сможете ли вы использовать защищенную инфраструктуру в конкурентной борьбе? Чтобы ответить на эти вопросы, необходимо понять основные цели конкретного бизнеса и выяснить, зачем для работы требуется взаимодействие с Интернетом или с любой другой локальной вычислительной сетью. Результаты лучше документировать, написав для себя короткое резюме, например: «Торговля автомобилями марки «фольксваген»; основное производство осуществляется в вышеназванной фирме, продажа проводится дистрибьюторам и индивидуальным клиентам. Продукция рекламируется через коммерческих агентов, с помощью почтовых каталогов и публикаций в различных изданиях. Компания желает быстро, эффективно и безопасно расширить свое присутствие в Интернете».

Хозяевами бизнеса могут являться владельцы компании и акционеры. Во многих компаниях информационное обеспечение построено таким образом, что каждый владелец выделяется в качестве отдельного приложения или процесса, требующего индивидуальной защиты. Акционеры также могут являться уникальными участниками информационных процессов.

Чтобы понять смысл работы компании, необходимо оценить ее внутренние резервы и внешние связи. Выясните количество служащих и основных клиентов и объем продаж, например: «Компании 15 лет, в ней работает 800 служащих, она имеет 500 деловых партнеров и 15 дистрибьюторов, а также небольшое число постоянных клиентов». Как только вы соберете эти данные, можно начинать определять права доступа для каждой группы пользователей информационной системы. Необходимо знать продавцов, с которыми вы собираетесь работать. Во многих случаях бывает удобно разрешить им доступ к системам обработки данных: с одной стороны, это создает большие преимущества, а с другой — может стать дырой в системе безопасности. Пример: все продавцы, кроме трех, имеют доступ к системам обработки данных, которая автоматически ведет учет заявок в режиме реального времени. Деловые партнеры не обязательно являются продавцами, в частности во многих случаях они могут работать над расширением возможностей изделий или спектра предоставляемых услуг. Если у компании имеется пять партнеров, которые модифицируют какое-то изделие, то, возможно, они должны иметь доступ к закрытой электронной почте и HTML-страницам для предоставления информации о модифицированном изделии. Убедитесь, что вы правильно определили уровни доступа и учетные имена деловых партнеров.

Конкуренты будут пытаться узнать, что вы делаете, чтобы позаимствовать ваши технологии. Работу над конкурентами надо начинать с составления их списка и определения ресурсов, в приобретении которых они могли бы быть заинтересованы. Допустим, ваша компания владеет некой секретной формулой или у нее есть высококвалифицированные сотрудники, которых не хотелось бы терять. Ваши конкуренты тоже стоят перед сходными проблемами, поэтому они могут попытаться найти ответы на свои вопросы на сайте вашей компании. Например, некая компания торгует автомобилями такого же класса. Если ей удается получить доступ к внутреннему прейскуранту, комиссии с продаж или справочнику по персоналу, то вашей фирме может быть нанесен вред. В то же время указанная информация может оказаться необходимой для удаленных деловых партнеров.

Сегодня в мире информационных технологий происходят быстрые изменения. Поэтому важно отслеживать появляющиеся тенденции, в частности можно передавать конфиденциальные данные, используя виртуальные частные сети (Virtual Private Networks, VPN).

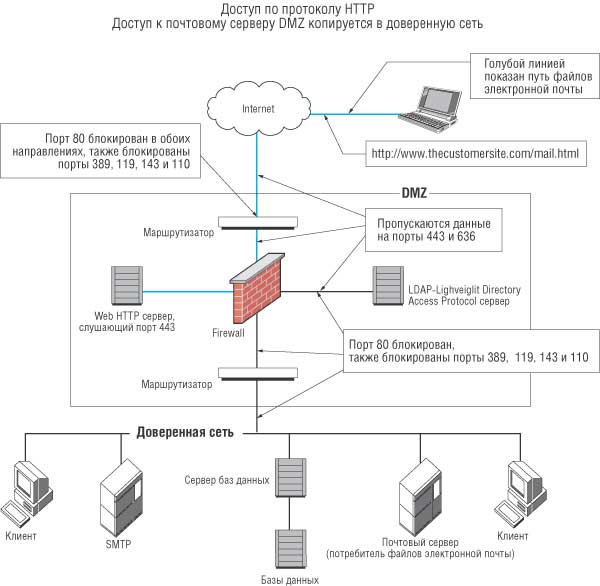

Прежде чем приступить к дальнейшему изложению, поясним используемую терминологию. Доверенная сеть — это сеть, которую компания использует для проведения внутренних операций. Часто доверенная сеть считается безопасной или выделенной. Во многих компаниях доверенная сеть позволяет прямое взаимодействие между системами без шифрования; допускается использование различных протоколов в пределах этой сети без применения фильтрации и даже без вирусного контроля. Проблема состоит в том, что доверенная сеть — не всегда является безопасной. Фактически же во многих случаях доверенной сети вообще нельзя доверять, потому что она может состоять из многих подсетей, включающих новое и старое аппаратное и программное обеспечение и даже компьютеры, подключенные к Интернету. Обычной практикой при создании доверенной сети является создание такой сети, которая имеет всего один выход (механизм) для связи с внешним миром. Этот механизм называется демилитаризованной зоной (Demilitarized Zone, DMZ). Демилитаризованная зона — это изолированная сеть, помещенная в качестве буфера между доверенной сетью и теми сетями, к которым компания не испытывает доверия, что предотвращает прямой доступ внешних пользователей к доверенной сети.

На рисунке представлен возможный вариант построения доверенной сети с DMZ. (Обратите внимание на ее структуру, поскольку некоторые указанные на ней детали, такие как номера блокируемых портов, способ присоединения маршрутизаторов, месторасположение почтового сервера, далее по тексту не обсуждаются.) В этом примере Web-сервер слушает порт 443, используемый криптографическим протоколом SSL. Пользователь может послать в DMZ запрос вида http://<оператор URL>.

Сервер не принимает запросы другого вида. Таким образом, порт закрывается до проверки (появления на экране дисплея) имени и пароля пользователя.

Наборы правил, используемых в DMZ, определяются политикой, применяемой в компании. Одно из наиболее часто применяемых правил гласит: один-единственный протокол не может использоваться для передачи данных через DMZ. Так, если вы приходите в DMZ на порт 80 по протоколу HTTP, то не сможете попасть в доверенную сеть с помощью этого же порта и протокола. Выполнение подобных задач является главной работой DMZ, состоящей в фильтрации поступающих пакетов. Часто помимо этого осуществляется аутентификация (установление подлинности учетной записи и т.п.) и даже, в случае необходимости, блокирование продвижения пакетов.

DMZ осуществляет по отношению к поступающему трафику следующие действия:

• фильтрация данных и управление отражением атак;

• сканирование почтовых сообщений на наличие вирусов, определение их содержания и размера;

• пассивное прослушивание;

• предотвращение нападений на прикладные системы;

• просмотр конкретных портов;

• ограничение доступа к доверенной сети по единственному протоколу;

• обеспечение IP-адресации.

Демилитаризированная зона обрабатывает также выходной поток, чтобы скрыть конфигурацию доверенной сети, а также ограничить доступ в Интернет через соответствующие сервисы, выполняя такие операции, как:

• контроль почтовых сообщений по предназначению;

• контроль почтовых сообщений по размеру и содержанию;

• сканирование на вирусы;

• ограничение доступа для учетных записей, не прошедших аутентификацию в Интернете;

• мониторинг доверенной сети.

Вы можете спросить: зачем нужен антивирусный контроль на выходе из доверенной сети? Ответ таков: уменьшение вероятности выхода зараженной информации из сети вашей компании повысит ее имидж, а также укрепит связи с деловыми партнерами.

В современном мире часто происходит слияние компаний, вследствие чего, как правило, объединяются информационные ресурсы, то есть доверенные сети. Однако то, что хорошо для бизнеса, не всегда подходит для обеспечения безопасности. Если новая сеть создана на основе комбинирования «старых» сетей, рекомендуется совершить следующие действия:

• определить точки доступа в Интернет;

• унифицировать количество DMZ;

• унифицировать протоколы, используемые в доверенных сетях;

• объединить справочники, используемые для аутентификации;

• определить место общего справочника;

• определить тип удаленного доступа новой сети.

В случае же разделения компании список мероприятий по изоляции сетей будет таким:

• определить и разграничить способ доступа в Интернет;

• если в информационных ресурсах отделившейся части компании имелась DMZ, восстановить ее;

• унифицировать протоколы, используемые в доверенных сетях;

• переопределить директории, используемые для аутентификации пользователей;

• переопределить место общего справочника;

• переопределить тип удаленного доступа новой сети.

Мы рассмотрели схему с одной доверенной сетью, однако некоторые компании имеют несколько таких сетей, которые не всегда являются доверенными по отношению друг к другу. Часто применяются мини-DMZ, которые в этой архитектуре называются зонами и периметрами безопасности. Зона безопасности определяет те области, которые должны быть защищены, причем каждая зона может иметь различные требования к безопасности. В свою очередь, зоны могут находиться в пределах периметров, которые защищают все или только определенные зоны. В связи с этим может происходить некое агрегирование оборудования, показанного на рисунке.

Из всего вышесказанного вытекает, что информационная безопасность бизнеса, в случае использования Интернета, складывается из многих компонентов — это системные решения по способу организации ЛВС, аппаратное и программное обеспечение (в том числе и криптографическое), затраты на его приобретение. Самое же главное состоит в том, что, осуществив системотехнические мероприятия по защите бизнеса, вы не должны успокаиваться, поскольку тенденция роста информационных угроз неуклонно усиливается. Эта сфера человеческих знаний быстро изменяется и поэтому требует постоянного контроля и анализа. Желаем успехов!