Рынок ИТ-безопасности: структура, объемы, перспективы роста

Рынок услуг обеспечения ИТ-безопасности (Information Security Services)

Рынок программных средств обеспечения ИТ-безопасности (IT-Security SW)

Программные брандмауэры и VPN (Firewall/VPN SW)

ПО для управления безопасностью контента (Secure Content Management SW)

ПО для оценки уязвимостей и обнаружения вторжения (ID/VA SW)

Другие виды программных средств обеспечения ИТ-безопасности

Рынок аппаратных ИТ-систем безопасности (Security Hardware)

Системы биометрического контроля

Везде, где есть жизнь, есть и опасность.

Эмерсон

ольшинство

аналитиков свидетельствуют о том, что рынок информационной безопасности за последние

пять лет стал самым быстро растущим сектором ИT-индустрии. Инвестиции в ИT-безопасность

остаются наибольшими среди всех ИТ-инвестиций североамериканских и европейских

организаций. При этом количественные данные, которые приводятся в различных

источниках об объемах данного рынка и о темпах его роста, часто противоречивы.

В первую очередь это связано с тем, что разные аналитики включают в понятие

«рынок ИТ-безопасности» различные виды продуктов и услуг. Проблема усугубляется

также тем, что в публикациях об объемах мирового рынка ИТ-безопасности используется

разная терминология. А различные подходы и описания структуры рынка приводят

к разным оценочным данным.

ольшинство

аналитиков свидетельствуют о том, что рынок информационной безопасности за последние

пять лет стал самым быстро растущим сектором ИT-индустрии. Инвестиции в ИT-безопасность

остаются наибольшими среди всех ИТ-инвестиций североамериканских и европейских

организаций. При этом количественные данные, которые приводятся в различных

источниках об объемах данного рынка и о темпах его роста, часто противоречивы.

В первую очередь это связано с тем, что разные аналитики включают в понятие

«рынок ИТ-безопасности» различные виды продуктов и услуг. Проблема усугубляется

также тем, что в публикациях об объемах мирового рынка ИТ-безопасности используется

разная терминология. А различные подходы и описания структуры рынка приводят

к разным оценочным данным.

В данной статье мы представляем наиболее распространенное описание структуры рынка ИТ-безопасности, терминологию и примерные оценки этих секторов рынка по данным компаний IDC, InStat/MDR и Computer Security Institute.

Прежде чем перейти к описанию структуры рынка, кратко рассмотрим проблемы, формирующие те или иные направления обеспечения ИТ-безопасности. Для этого обратимся к рис. 1, на котором показана взаимосвязь нужд бизнеса, требований безопасности и принципов приватности. Как видите, нужды бизнеса, требования безопасности и приватности противоречат друг другу.

Рис. 1. Взаимосвязь нужд бизнеса, требований безопасности и принципов приватности (источник: IDC)

Действительно в самой природе бизнеса заложена необходимость информационного обмена. Руководство компании, в целях увеличения прибыли вынуждено обеспечивать поставщикам, клиентам и партнерам доступ к корпоративной информации. Однако корпоративная информация имеет конфиденциальную составляющую. Утечка этих данных и попадание их к конкурентам — это потери в бизнесе. Компании всегда будут стремиться получать и накапливать информацию о предприятиях конкурентов и их бизнесе. Таким образом, очевидно, что информация должна передаваться только доверенным лицам, то есть необходима система авторизации доступа к корпоративной информации — такая, при которой известно, кто получает информацию, и ясно, что получатель информации именно тот, за кого он себя выдает. Следует отметить, что компании стремятся собирать информацию не только о конкурентах — накапливание информации о партнерах и клиентах тоже сулит выгоды, позволяя предоставлять лучший сервис (и получать большую прибыль). С одной стороны, персонализация бизнеса — это процесс, при котором знание предпочтений пользователя позволяет лучше его обслуживать, c другой стороны, накапливание данных о клиентах и партнерах приводит к нарушению прав их приватности. Простой пример: большинство клиентов выражают обеспокоенность тем, что данные об их покупках хранятся в каких-либо базах данных и могут быть использованы третьими лицами. Заверения, что информация о профиле предпочтений клиента является защищенной от разглашения, не разрешают конфликтов. Это лишь один пример из множества возникающих на стыке персонализации бизнеса и стремления к приватности отдельных клиентов.

Необходимость авторизации приводит к появлению систем мониторинга действий сотрудников, партнеров и клиентов. Сотрудники и клиенты фирм часто конфликтуют с представителями службы безопасности при внедрении систем управления цифровыми правами, которые, по сути, позволяют шпионить за ними.

Другая проблема, возникающая на стыке приватности и безопасности, — это контроль переписки сотрудников предприятий. С одной стороны, утечка корпоративной информации в частных письмах сотрудников наносит ущерб компаниям, а с другой — контроль частных писем, отправленных сотрудниками с работы, является нарушением тайны переписки. Данные противоречия нередко становятся причиной появления проблемы «обиженные сотрудники».

Причиной потерь предприятия также может быть недобросовестность, непрофессиональность или халатность сотрудников. По данным Computer Security Institute, именно ошибки персонала (рис. 2) становятся причиной наибольших потерь предприятий. Часто эти ошибки происходят из-за неправильных действий сотрудников. Недаром говорят, что пользователь еще более непредсказуем, чем хакер.

Рис. 2. Ошибки персонала составляют

более 50% причин потерь на предприятии

(источник: Computer Security Institute)

Описанные противоречия не исчерпывают проблему. Например, желание навязать потребителям путем рассылки по электронной почте свою рекламу, которая позволяет быстро доставлять сообщения прямо на рабочий стол, — еще одна серьезная проблема современного бизнеса. И чем больше будет появляться средств массовой рассылки, тем сильнее будет соблазн для недобросовестных рекламодателей злоупотреблять временем клиентов. Спам — это огромный бизнес, причиняющий, однако, большой ущерб всему сообществу пользователей Интернета (потеря денег, времени, риск потери важных писем, риск мошенничества и, наконец, психологический дискомфорт). Отметим, что мотивы, побуждающие к совершению противоправных действий в киберпространстве, не всегда можно вывести из экономических соображений и формальной логики. Видимо, в самой природе человека заложено желание самоутвердиться за счет уничтожения чужого имущества, чужого бизнеса, даже если это не сулит прибыли. Яркий пример тому — разного рода вирусы и атаки, которые приводят к отказам и замедлению работы Сети, к перебоям в работе оборудования и в итоге вызывают миллионные убытки по всему миру. Как показывает практика, судебное преследование не умаляет желания хакеров разного рода прославиться на ниве вирусописания.

Следует обратить внимание на процесс вовлечения хакеров, которые разрабатывают свои программы чисто из спортивного интереса, в преступный бизнес так называемой электронной мафии, которая берет под контроль спам-бизнес, кибершпионаж, промышленный шпионаж и кибертерроризм.

ГлоссарийIT-Security (ITS) — ИТ-безопасность IT-Security Services — ИТ-безопасность как сервисная услуга IT-Security SW — программные средства обеспечения ИТ-безопасности IT-Security HW — аппаратные средства обеспечения ИТ-безопасности Managed Services или managed security services (MSS) — услуги по управлению ИТ-безопасностью (мониторинг ИТ-безопасности) Encryption — шифрование Authentication, Authorization, Administration (3А) — Аутентификация, Авторизация, Администрирование Firewall/VPN SW — программные брандмауэры и VPN Intrusion Detection (ID) — обнаружение вторжения Secure Content Management (SCM) — управление безопасностью контента Email Scanning — сканирование почты Antivirus (AV) — антивирусы Internet Application Security (IAS) — контроль безопасности загружаемых из Сети приложений Employee Internet Management (EIM) — контроль за использованием Интернета сотрудниками компании Firewall/VPN HW — аппаратные брандмауэры и VPN Token&Smart Card — токены и смарт-карты Biometrics — биометрические средства безопасности Intrusion detection / Vulnerability Assesment software (ID/VA) — ПО для оценки уязвимостей/ для обнаружения вторжений

|

||

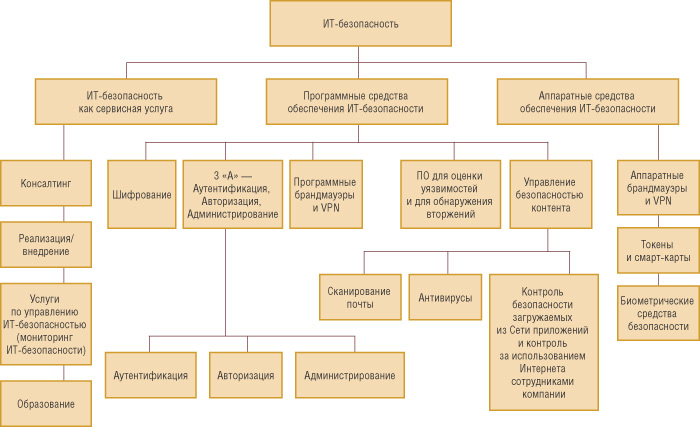

Современная сеть — это многокомпонентная структура, включающая рабочие станции, мобильные компьютеры, доступ в Интернет и другие компоненты. Так что универсального решения по обеспечению защиты некой абстрактной организации не существует. Защиту различных компонентов можно строить на разных принципах, и выбор оптимальной стратегии защиты корпоративных данных — такая же сложная задача, как и любая другая задача комплексной информатизации. Существует огромное количество технических решений обеспечения ИТ-безопасности — описать все их в одной статье просто невозможно. Для того чтобы получить общее представление об основных направлениях развития ИТ-безопасности, рассмотрим, какие сложились сектора рынка ИТ-безопасности и как аналитики оценивают их объем и перспективы развития. Единой точки зрения на структуру ИТ-рынка не существует, но, видимо, наиболее полную картину приводит компания IDC (рис. 3). Данная схема дает наглядное представление не только о структуре рынка ИТ-безопасности, но и о современных терминах и аббревиатурах, принятых для обозначения отдельных секторов этого рынка.

Конечно, схема, представленная на рис. 3, далека от идеала. Очевидно, что в ряде случаев достаточно сложно разделить в комплексных решениях стоимость аппаратных и программных составляющих, а также отследить, где происходит перекрытие рынков ИТ-услуг и одноразовых поставок. В данной схеме учтены не все сегменты рынка. В частности, отсутствует такой сегмент рынка, как MS SW (Mobile Security Software1), который, кстати, по прогнозам IDC, будет расти наиболее быстрыми темпами по мере распространения беспроводного доступа (на уровне CAGR2 = 71%) и достигнет порядка 1,27 млрд. долл. к 2007 году. В представленной схеме можно отыскать и другие недостатки, однако автору данной статьи не удалось найти более полной и согласованной структуры рынка ИТ-безопасности, поэтому воспользуемся данной схемой.

Рис. 3. Структура рынка ИТ-безопасности (источник: IDC)

Согласно рис. 3, рынок ИТ-безопасности можно разделить на три основных сегмента; IT Security Services3 (около 50%), рынок программных средств ИТ-безопасности Security Software (около 30%) и рынок аппаратных систем ИТ-безопасности Security Hardware (около 20%). В абсолютном выражении данные рынки составляют около 37 млрд. долл.

1 ПО для обеспечения безопасности мобильной связи.

2 Среднегодовой темп роста в сложных процентах.

3 ИТ-безопасность как сервисная услуга.

Как следует из приведенных данных, первое место занимают именно услуги по обеспечению информационной безопасности. Это вызвано рядом причин, одной из которых является все более частое использование аутсорсинга, при котором система защиты разрабатывается, внедряется и затем поддерживается сторонней по отношению к заказчику организацией. Это дает бизнес-клиенту целый ряд преимуществ. А для малого бизнеса — возможность выходить на рынок даже тем компаниям, которые не могут содержать собственных ИТ-специалистов.

Рынок услуг обеспечения ИТ-безопасности (Information Security Services)

ынок

услуг по обеспечению информационной безопасности включает консалтинговые услуги,

услуги по внедрению, обучению, а также услуги по управлению ИТ-безопасностью

(Managed Security Services, MSS). В данном случае безопасность предоставляется

как услуга, которой управляет провайдер, производящий мониторинг безопасности.

Компания-провайдер выполняет услугу с минимальным участием клиента, как правило,

удаленно, с использованием одного или сети собственных операционных центров,

предназначенных для постоянного мониторинга и управления комплексом информационных

технологий клиента. Основной мотивацией для обращения к провайдерам MSS является

то, что компании подвергаются непрерывным атакам. Такая модель позволяет компании

клиента полностью или частично отказаться от собственной ИT-службы.

ынок

услуг по обеспечению информационной безопасности включает консалтинговые услуги,

услуги по внедрению, обучению, а также услуги по управлению ИТ-безопасностью

(Managed Security Services, MSS). В данном случае безопасность предоставляется

как услуга, которой управляет провайдер, производящий мониторинг безопасности.

Компания-провайдер выполняет услугу с минимальным участием клиента, как правило,

удаленно, с использованием одного или сети собственных операционных центров,

предназначенных для постоянного мониторинга и управления комплексом информационных

технологий клиента. Основной мотивацией для обращения к провайдерам MSS является

то, что компании подвергаются непрерывным атакам. Такая модель позволяет компании

клиента полностью или частично отказаться от собственной ИT-службы.

Следует отметить, что MSS-провайдер может предлагать самые разные услуги: по внедрению, управлению, мониторингу и сервисному сопровождению решений в области ИT-безопасности. То есть MSS-рынок, в свою очередь, также состоит из целого ряда сегментов: рынок управляемых файерволов, рынок VPN, рынок IDS (Intrusion Detection Systems — системы определения вторжения), рынок услуг управляемого мониторинга безопасности, рынок контент-секьюрити и антивирусных решений.

Быстрее других растут услуги в области IDS. Хорошие перспективы открываются для провайдеров MSS в секторе малого и среднего бизнеса — там, где подразделения не могут обеспечить профессионального уровня ИТ-безопасности собственными силами. Малый и средний бизнес сегодня вынужден прибегать к сторонним услугам, поскольку не обладает ни ИТ-ресурсами, ни необходимым персоналом для обеспечения нужного уровня безопасности.

Менее крупные MSS-провайдеры предлагают решения совместного обеспечения безопасности, частным случаем которых могут быть так называемые CSS-услуги (Сustomizable Security Services — решения, настраиваемые заказчиком в соответствии с его нуждами), предусматривающие, что приложения, передаваемые заказчику, настраиваются самим заказчиком под его нужды.

Рынок программных средств обеспечения ИТ-безопасности (IT-Security SW)

ынок

программных систем безопасности SSM (Security Software Market) включает системы

ААА (аутентификация, авторизация, администрирование); системы управления контентом

(Secure Content Management SW, SCM), обеспечивающие антивирусную защиту, фильтрацию

почтового и Web-трафика; системы шифрования; брандмауэры и VPN; системы отслеживания

вторжений и оценки уязвимостей (ID&VA Intrusion detection and vulnerability

assessment). Лидируют на этом рынке компании: Symantec (12% данного рынка),

Check Point (9%), McAfee, Inc. (8%), Computer Associates (7%), IBM (5%). Аналитики

IDC полагают, что повышение внимания к проблемам безопасности сулит данному

рынку хорошие перспективы. Корпоративная обеспокоенность проблемами контроля

авторизации, спама, червей и вирусов приведет к тому, что рынок IT-Security

SW будет расти со скоростью CAGR более 15%.

ынок

программных систем безопасности SSM (Security Software Market) включает системы

ААА (аутентификация, авторизация, администрирование); системы управления контентом

(Secure Content Management SW, SCM), обеспечивающие антивирусную защиту, фильтрацию

почтового и Web-трафика; системы шифрования; брандмауэры и VPN; системы отслеживания

вторжений и оценки уязвимостей (ID&VA Intrusion detection and vulnerability

assessment). Лидируют на этом рынке компании: Symantec (12% данного рынка),

Check Point (9%), McAfee, Inc. (8%), Computer Associates (7%), IBM (5%). Аналитики

IDC полагают, что повышение внимания к проблемам безопасности сулит данному

рынку хорошие перспективы. Корпоративная обеспокоенность проблемами контроля

авторизации, спама, червей и вирусов приведет к тому, что рынок IT-Security

SW будет расти со скоростью CAGR более 15%.

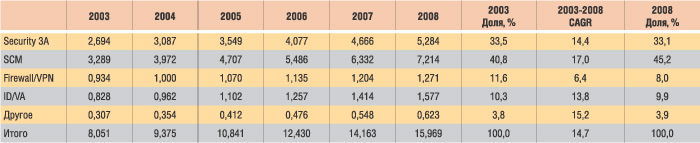

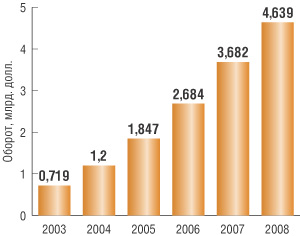

В табл. 1 представлены данные прогноза IDC по рынку IT-Security SW.

Таблица 1. Оборот мирового рынка IT-Security SW в 2003-2008 годах, млрд. долл. (источник: IDC, 2004)

В своем прогнозе компания в очередной раз подтвердила, что SCM является наиболее весомым и динамично развивающимся сегментом на рынке ПО в сфере безопасности: доля в 2003 году — около 41%, средний рост до 2008 года — 17%, доля в 2008 году — 45% рынка.

Программные средства обеспечения ИТ-безопасности включают широкий спектр технологий, которые используются для увеличения безопасности компьютерных систем, Интернет-коммуникаций и транзакций. Эти программы решают задачи конфиденциальности, целостности, приватности и надежности передачи данных. На базе использования приложений IT-Security SW организации внедряют такие системы, как контроль доступа к информационным системам (access control), аутентификацию пользователей, защиту от вирусов, шифрование, обнаружение вторжений (intrusion detection), ПО для оценки уязвимостей (VA).

Системы 3 «A» (Security 3A)

3 «А» — это аутентификация, авторизация, администрирование. Аутентификационное ПО используется для контроля и обеспечения невозможности отказа от совершённых действий. Аутентификация пользователя обычно происходит за счет того, что пользователь вводит правильное имя пользователя (user name) и пароль (password), после чего ему предоставляется вход в систему. Сервер сравнивает аутентификационые данные пользователя с теми, что хранятся в базе, и, если происходит совпадение, пользователю открывается доступ в сеть. После аутентификации пользователь должен пройти авторизацию для выполнения определенных задач. После того как пользователь зарегистрировался в системе (logged in a system), он должен выполнить некоторые команды. Процесс авторизации определяет, имеет ли пользователь право на выполнение той или иной команды. Авторизация — это процесс определения набора полномочий, которыми обладает пользователь, то есть к каким типам действий, ресурсов и служб допускается пользователь. Обычно авторизация производится последовательно с аутентификацией. После того как система произвела аутентификацию пользователя, она определяет набор его прав доступа к ресурсам и действиям в системе.

Авторизация используется для определения уровня привилегий, предоставленных администратором пользователю на основе корпоративных требований безопасности. Таким образом, авторизационное ПО позволяет определять доступ к ресурсам в соответствии с конкретными политиками компании. Оно также включает ПО по управлению ключами (Key Management SW).

ПО администрирования включает систему управления безопасностью, которая фокусируется на обеспечении производительности конечного пользователя, снижении ошибок администрирования, обеспечении управления различными службами безопасности из одной точки контроля, контроля доступа к информации пользователей в соответствии с политиками безопасности компании и снижении потенциальных уязвимостей системы со стороны как внутренних, так и внешних пользователей.

Программные брандмауэры и VPN (Firewall/VPN SW)

Firewall/VPN SW-рынок состоит из ПО, которое идентифицирует и блокирует доступ к определенным приложениям и данным. Эти продукты могут также включать VPN-криптографию. Программные брандмауэры обычно подразделяются на корпоративные, персональные и distributed firewalls4, которые, с одной стороны, обладают функциональностью персональных десктоп-файерволов, а с другой — включают управленческую функциональность, которая позволяет иметь центральное управление, централизованное обновление и поддержку политик.

4 Дословно — распределенные брандмауэры.

ПО для управления безопасностью контента (Secure Content Management SW)

Рынок ПО для управления безопасностью контента включает решения, которые обеспечивает управление контентом на базе определенных политик, проводимых в корпорации.

Система безопасного управления контентом (SCM) должна обеспечивать контроль за содержанием потоков информации, передаваемых и получаемых компанией из Сети.

SCM-система должна предоставлять управление контентом на базе определенных политик, проводимых корпорацией, и обычно включает управление Web-контентом, контроль за обменом сообщениями, защиту от вирусов и нежелательных скачиваемых из Сети приложений.

По прогнозу IDC, общемировой спрос на системы защиты, связанные с анализом контента, превысит в 2006 году 1,5 млрд. долл. Этот сектор рынка информационной безопасности будет занимать первое место по скорости роста, поскольку, согласно оценке The Radicati Group, финансовые потери компаний от спама, составившие в 2003 году 20,5 млрд. долл., в 2007-м увеличатся до 200 млрд. долл.

SCM-рынок имеет три сегмента: антивирусное направление — antivirus software (AV), Web-фильтрацию, e-mail-фильтрацию. В некоторых источниках дается и более подробное сегментирование этого рынка: Employee Internet Management (EIM) — контроль доступа сотрудников в Интернет; Internet Application Security (IAS) — контроль проникновения нелегального контента в корпоративную сеть; E-mail scan (ES) — контроль утечки конфиденциальной информации из корпоративной сети и фильтрация спама; Virus scan (VS) — контроль проникновения вирусов.

ПО для оценки уязвимостей и обнаружения вторжения (ID/VA SW)

Данные программные продукты разрабатываются для постоянного мониторинга устройства или сети с точки зрения обнаружения вторжения (ID), предотвращения атак на сети (Intrusion Prevention) и оценки уязвимости системы (VA). Продукты всех перечисленных типов используются для обеспечения более надежной работы сетей, сетевых устройств и приложений на базе обнаружения вредоносной активности или путем выдачи предупреждения о наличии потенциальной уязвимости.

Другие виды программных средств обеспечения ИТ-безопасности

Все остальные виды ПО, нацеленные на решения проблем ИТ-безопасности, компания IDC относит к разделу «Другое». В данную категорию попадает целый ряд программ, которые не относятся к перечисленным ранее категориям. В частности, это криптографическое ПО и алгоритмы, которые являются базисными для вышеназванных продуктов. Сюда же попадает целый ряд специфических программ, которые не имеют пока собственной ниши на рынке ПО безопасности. Эти программы либо сформируют свои собственные направления, либо вольются в существующие сегменты рынка. В частности, это инструментарий шифрования, средства шифрования файлов, приложения безопасности в СУБД, приложения безопасности в системах хранения данных, приложения для обеспечения безопасности в беспроводных соединениях, приложения обеспечения безопасности в Web-сервисах, приложения, отвечающие за безопасность и входящие в состав операционных систем.

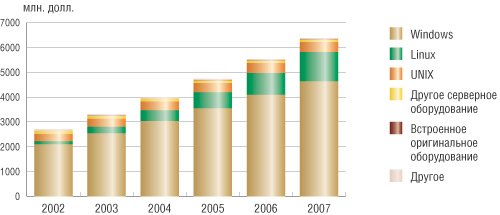

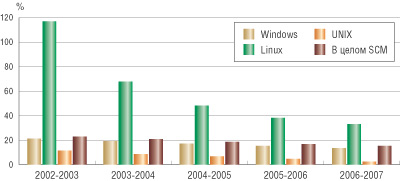

Сравнение рынков SCM-решений для различных платформ позволяет сделать интересные выводы (см. рис. 4 и 5 и табл. 2). В 2003 году SCM-решения на платформе Windows занимали примерно 77% рынка SCM (2530 млн. долл.), решения для Linux-платформ — около 8% (260 млн. долл.). В период до 2007 года сегмент SCM для Linux будет расти намного быстрее остальных сегментов, и в итоге в 2007 году доля SCM для Windows сократится до 73% (4620 млн. долл.), а доля SCM-решений для Linux возрастет до 18% (1140 млн. долл. ).

Рис. 4. Распределение доходов SCM-рынка по компьютерным платформам (источник: IDC, 2004)

Рис. 5. Рост мирового SCM-рынка по компьютерным платформам (источник: IDC, 2004)

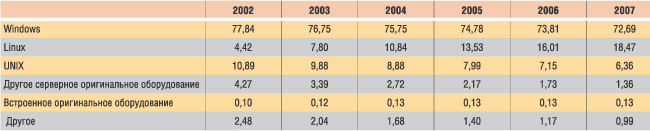

Таблица 2. Распределение долей мирового SCM-рынка по компьютерным платформам в 2002-2007 годах, % (источник: IDC)

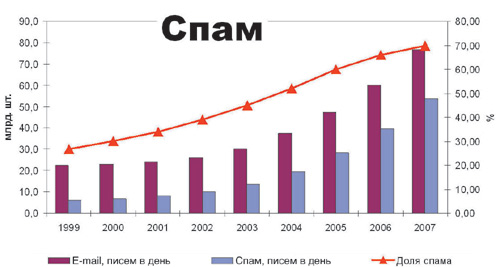

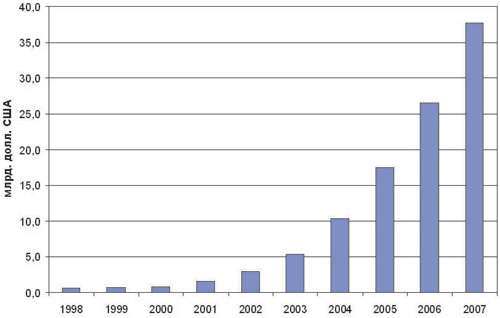

Прогнозы роста спама представлены на рис. 6 и 7.

Рис. 6. Прогнозы роста спама (источник: «Лаборатория Касперского»)

Рис. 7. Прогнозы роста спам-бизнеса (источник: «Лаборатория Касперского»)

Рынок аппаратных ИТ-систем безопасности (Security Hardware)

ынок

Security Hardware представлен аппаратными решениями для межсетевого взаимодействия

и сетей VPN, различными устройствами аппаратной авторизации: смарт-карты и токены

(security token), биометрические устройства контроля, оборудование для криптографической

защиты и прочее профильное оборудование (например, оборудование для антивирусной

фильтрации проходящего через Интернет-шлюз трафика, для защиты почтовых серверов,

контентной фильтрации).

ынок

Security Hardware представлен аппаратными решениями для межсетевого взаимодействия

и сетей VPN, различными устройствами аппаратной авторизации: смарт-карты и токены

(security token), биометрические устройства контроля, оборудование для криптографической

защиты и прочее профильное оборудование (например, оборудование для антивирусной

фильтрации проходящего через Интернет-шлюз трафика, для защиты почтовых серверов,

контентной фильтрации).

Токены и смарт-карты

Токены используют двухфакторный механизм аутентификации: пользователь знает свой PIN, с помощью которого система опознает определенного владельца токена; в свою очередь, токен, получая сигнал от системы, высвечивает на своем дисплее число, ввод которого и позволяет провести авторизацию. Идентификационный номер для каждого пользователя изменяется каждые несколько минут.

Если токен или карта попадает к постороннему, то после нескольких попыток набрать неверный PIN-код карта блокируется. Если же кто-то перехватит PIN, то ему потребуется карта. Маловероятно, что у злоумышленника окажется и то и другое, — такой двойной защиты при доступе к важным ресурсам бывает достаточно.

По данным IDC, рынок USB-токенов будет активно расти благодаря их невысокой стоимости и удобству пользования. По данным аналитиков, рынок USB-ключей в 2006 году составит около 200 млн. долл.

Системы биометрического контроля

Доступные по цене микропроцессорные системы, основанные на биометрическом контроле, появились в начале 90-х годов. Сегодня можно привести много примеров успешной работы устройств, построенных на биометрическом принципе.

По данным International Biometric Group, в 2004 году доход на рынке биометрических систем составил 1,2 млрд. долл. (рис. 8).

Рис. 8. Динамика мирового дохода на рынке биометрических систем

(источник:

International Biometric Group)

Самыми распространенными являются системы аутентификации по отпечаткам пальцев и на основе распознавания лица (рис. 9).

Рис. 9. Деление рынка биометрии

в соответствии с используемыми технологиями (источник: International Biometric

Group)

Аппаратные файерволы и VPN

По прогнозам аналитической компании In-Stat/MDR, доход от внедрения Firewall/VPN-решений в 2007 году составит около 4 млрд. долл. Чуть меньшие цифры называют аналитики Infonetics и Datamonitor, которые оценивают мировые затраты на брандмауэры и VPN-системы в районе 6 млрд. долл. к 2007 году.

Рост поставок Firewall/VPN-оборудования составил в 2003-2004 годах более 20%. Более 49% потребителей данного оборудования приходится на Северную Америку.

Следует отметить, что граница между сетевым оборудованием и оборудованием для обеспечения безопасности постепенно стирается.

Лидером Firewall/VPN-рынка является компания Cisco — как в плане поставок (количество), так и по доходу. Netscreen, Nokia, Nortel, SonicWALL, Symantec и WatchGuard являются влиятельными игроками на этом рынке.

По словам аналитиков Infonetics Research, рынок Firewall/VPN-решений продолжит устойчиво расти до 2006 года, так как на этот рынок приходят новые вендоры, внедряется много инноваций, а также наблюдается прессинг в области ценовой политики.