Безопасность в цифровую эпоху

Угроза, исходящая из Интернета

Конфиденциальная переписка с использованием протокола шифрования S/MIME

Безопасность — это очередной предрассудок,

которым так любят тешить себя люди.

Хелен Келлер

Распространение информационных технологий и повсеместное внедрение электронных способов хранения и обработки данных позволило поднять эффективность работы с информацией на невиданный уровень. Это повлекло за собой новые проблемы, связанные с обеспечением безопасности данных. К сожалению, большинство пользователей, работающих с теми или иными электронными устройствами, имеют весьма поверхностное представление о возможных опасностях и о тех ситуациях, с которыми они могут столкнуться. В настоящей статье мы постараемся осветить некоторые вопросы, связанные с обеспечением персональной безопасности, и предостеречь от самых распространенных ошибок. Не забывайте, что знание о проблеме — это уже половина ее решения.

Информационная безопасность

езопасность

— это комплекс мер, позволяющий выполнять определенные задачи без постороннего

вмешательства. Цель подлинной информационной безопасности — защита конфиденциальности,

целостности и доступности информации, хранящейся в электронном виде, причем

такая защита должна иметь приемлемую стоимость. Конфиденциальность — это защита

информации от людей, которым запрещен доступ к ней. Целостность означает то,

что данные не могут изменяться теми, кто не имеет для этого соответствующих

прав. Доступность говорит о том, что к данным или сервисам всегда обеспечен

доступ для тех, кому даны на это права.

езопасность

— это комплекс мер, позволяющий выполнять определенные задачи без постороннего

вмешательства. Цель подлинной информационной безопасности — защита конфиденциальности,

целостности и доступности информации, хранящейся в электронном виде, причем

такая защита должна иметь приемлемую стоимость. Конфиденциальность — это защита

информации от людей, которым запрещен доступ к ней. Целостность означает то,

что данные не могут изменяться теми, кто не имеет для этого соответствующих

прав. Доступность говорит о том, что к данным или сервисам всегда обеспечен

доступ для тех, кому даны на это права.

Распространение персональных компьютеров привело к тому, что их пользователям (или одному из них) самим приходится заниматься вопросами администрирования, а значит, и отвечать за безопасность этих систем. Информация, хранящаяся в компьютерах и в других электронных устройствах, например в смартфонах, КПК, в цифровых фотоаппаратах, имеет определенную важность и ценность. В одних случаях задача обеспечения информационной безопасности заключается в сохранении доступа к вашим данным, в других — в создании условий ее недоступности всем прочим.

Ошибочно думать, что использование программных средств и правильных методик работы с данными гарантирует полную защиту вашей информации. На практике приходится заботиться еще и о физической безопасности системы, заключающейся в ограничении физического доступа к используемой вами аппаратуре. Проще говоря, необходимо позаботиться о том, чтобы никто не украл важный компакт-диск, жесткий диск вашего ноутбука или Flash-брелок, на котором записан ваш персональный электронный ключ.

Случается, что для доступа к необходимым данным злоумышленники пользуются методами социального инжиниринга: раздается звонок на ваше рабочее место якобы от инженера службы поддержки компании с просьбой сообщить ваш пароль, в ваш почтовый ящик поступает фальшивое сообщение со ссылкой, ведущей на поддельный сайт вашего банка, и пр.

Необходимо постоянно помнить, что степень безопасности любой системы определяется самым слабым звеном. Если вы используете 20-символьный пароль, представляющий собой сочетание случайных символов, а листок, на котором он записан, хранится в ящике стола, то сложность доступа определяется не возможностями по перебору всех вариантов, а лишь усилиями, необходимыми для взлома замка, на который закрыт этот ящик.

Другим аспектом информационной безопасности можно считать наличие достаточного уровня технических знаний и постоянное отслеживание связанных с нею новостей. Например, несколько лет назад в российском Интернете был весьма популярен сервис фальшивых новостей, позволяющий изготовить псевдоновостной юмористический или даже оскорбительный текст в дизайне известного Интернет-издания и послать ссылку жертве розыгрыша. Для маскировки в начале адресной строки пишется URL издания, после чего следует знак «@», а затем уже реальный адрес страницы. Адрес в этом случае имеет вид: http://popular.site.ru@real.site.ru/news/message.htm?id=512783. Если же второй адрес указывается, скажем, в виде IP-адреса, то это еще больше увеличивает вероятность того, что адрес настоящего сайта не будет замечен. Довольно часто жертва шутки не сомневается, что в розыгрыше виновно именно то издание, под чью новость подделано сообщение, и, не вникая в технические подробности и назначение символа «@» в URL, направляет гневные письма в адрес соответствующей редакции.

Изначально знак «@» в Интернет-адресе предназначался для отправки на ресурс имени пользователя, которое вводилось до символа «@», а после него — уже сам адрес сайта. Для пользователей удобство такой технологии авторизации очевидно, но именно ее весьма активно стали применять Интернет-мошенники. Например, владельцу счета в том или ином банке присылается поддельное сообщение о необходимости внести в свои данные некоторые изменения и указывается адрес, по которому это можно сделать. При открытии подобной ссылки пользователь попадает на сайт мошенников, полностью копирующий интерфейс оригинального ресурса, а введенная личная информация приводит к финансовым потерям.

В декабре 2003 года датская компания Secunia, специализирующаяся на вопросах компьютерной безопасности, выпустила предупреждение о новой дыре в браузере Internet Explorer, через которую хакер имел возможность отобразить в адресной или статусной строке браузера поддельный URL, не соответствующий реальному. Это позволяло злоумышленникам заманивать пользователей на сайты с опасным содержимым, замаскировав их под Интернет-ресурсы, заслуживающие доверия. Ситуация усугублялась тем, что эту ошибку в Internet Explorer было очень легко использовать. Для этого достаточно было составить URL, содержащий в качестве имени пользователя адрес какого-либо известного сайта, и поместить между ним и символом «@», отделяющим имя от адреса сайта, символы «%01», после которых указать адрес сайта, контролируемого злоумышленниками. При нажатии пользователем на такую гиперссылку происходил переход на сайт, адрес которого записан после знака «@», а в адресной строке отображался текст, записанный до этого символа. В другом случае перед символом «@» нужно было записать «%00», тогда поддельный URL отображался в статусной строке браузера. Весной прошлого года в очередном обновлении для браузера Internet Explorer компания Microsoft запретила использование знака «@» в web-адресах.

Хранение и передача данных

Доступ к данным

Аутентификация — это процесс определения личности пользователя по предоставленной им информации. Она необходима для разграничения доступа к данным и сервисам. Существуют разные способы аутентификации пользователей — и ставшие уже классическими пароли, ключевые файлы, электронные ключи, и пока еще не очень широко распространенные, например биометрия и такие нестандартные методы, как анализ нейронной сетью временных характеристик вводимой пользователем ключевой фразы.

Пароли — один из самых простых и распространенных способов аутентификации. Современным пользователям приходится работать с несколькими десятками систем, каждая из которых требует авторизации. При выработке паролей следует придерживаться следующих базовых правил. Пароли должны быть достаточной длины (не менее 8 символов, а лучше не менее 10) и представлять собой случайные сочетания букв в разных регистрах, цифр, а также дополнительных символов. Рекомендуется периодически менять пароли. При этом желательно, чтобы они не повторялись для разных систем. И уж совсем недопустимо, когда, например, пароль в форуме совпадает с паролем в почте, указанной в профайле пользователя.

Алгоритмы шифрования

Авторизация не является единственным способом ограничения доступа к информации, поскольку не подразумевает защиту самих данных в процессе хранения. Шифрование — это искусство преобразовывать информацию так, чтобы она становилась непонятной, а также умение выполнять обратный процесс. С помощью шифрования обеспечивается безопасность при хранении и передаче данных. Алгоритм шифрования является математической функцией, принимающей некоторое значение и возвращающей результат. Современные функции шифрования очень сложны и разрабатываются, тестируются и анализируются в течение нескольких лет. Для того чтобы алгоритм шифрования стал обоснованно строгим, он должен отвечать важнейшему требованию — не допускать определения скрываемых данных без знания ключа и вычисления ключа на основе зашифрованных данных.

Все алгоритмы шифрования можно разделить на две группы: общедоступные и конфиденциальные. Публичность алгоритма означает, что все математические операции, используемые для генерации шифрованного текста из незашифрованного, открыты для всеобщего внимания. Примером таких алгоритмов могут служить RC4 и различные варианты DES (DES, 3DES, DESx). Конфиденциальные алгоритмы содержатся в тайне, и математические операции, лежащие в их основе, не являются широко известными. К примеру, алгоритм IDEA разрабатывался правительством США и детали его реализации никогда не станут достоянием гласности.

Каждый из этих подходов имеет как свои плюсы, так и минусы. Преимущество общедоступных алгоритмов заключается в том, что они подвергаются проверкам многими экспертами, а найденные изъяны и недочеты быстро выявляются и исправляются. Но при этом необходимо учитывать, что обнаруженными ошибками могут воспользоваться злоумышленники. Конфиденциальные алгоритмы закрыты для изучения и проверок подобного уровня, что уменьшает вероятность обнаружения изъянов. Но их надежность полностью зависит от коллектива разработчиков, а раскрытие алгоритма может повлечь за собой тяжелые последствия.

Симметричное шифрование — это метод шифрования, при котором для защиты информации служит пароль, знание которого дает возможность любому пользователю расшифровать или зашифровать данные, то есть и отправитель, и получатель информации используют один и тот же общий ключ. Другой подход применяется в асимметричных алгоритмах, основная идея которых заключается в том, что для шифрования сообщения используется один ключ, а для дешифрации — другой. Математическая связь между ключами настолько сложна, что, при условии достаточной их длины, вычислить один ключ на основе другого невозможно. При этом процедура шифрования выбрана так, что она необратима даже по известному ключу шифрования, то есть, зная ключ шифрования и зашифрованный текст, невозможно восстановить исходное сообщение — прочесть его позволит только второй ключ (ключ дешифрования). Поэтому в асимметричных системах ключ шифрования называют открытым ключом, а ключ, используемый для дешифрования, который получателю сообщений необходимо держать в секрете, — закрытым ключом.

Используемые ключи должны храниться в обеспечивающем их защиту месте (физическом или логическом). Во многих обычных реализациях шифрования существует множество наборов ключей, в которых ключ «A» может быть использован для защиты ключа «B». В подобной ситуации важно, чтобы эти ключи были одинаковой стойкости, в противном случае злоумышленнику будет проще атаковать слабейший из ключей, и не важно, какой из них будет скомпрометирован, в любом случае данные окажутся доступными. В некоторых реализациях систем безопасности ключи хранятся на аппаратных модулях хранения или на смарт-картах. Это повышает уровень физической защиты в дополнение к логической/криптографической защите.

Хранение данных

Обычно информация хранится на носителях в открытом (незашифрованном) виде. Это означает, что при получении прямого доступа к соответствующему носителю, минуя операционную систему, программу или драйвер, открывается полный доступ ко всем содержащимся на нем данным. Все это в полной мере относится к дискетам, CD и DVD, Flash и жестким дискам. Еще большую опасность представляет использование ненадежных алгоритмов шифрования (обычно встроенных в разные программы) или полное отсутствие шифрования информации при ограничении к ней доступа посредством стандартных встроенных средств, поскольку в таком случае возникает обманчивое чувство защищенности.

В последнем из упомянутых выше случаев достаточно воспользоваться другим методом доступа к данным. Скажем, если информация, хранимая на жестком диске компьютера с ОС Windows, не защищается дополнительными средствами, кроме авторизации пользователей с помощью паролей, то достаточно загрузиться с другого устройства, например с компакт-диска, чтобы получить полный доступ ко всем файлам. Мерой, противодействующей подобным возможностям, является запрет загрузки с других устройств, отличных от основного жесткого диска, и закрытие доступа к настройкам CMOS Setup паролем. Администраторы локальных сетей могут дополнительно проводить мониторинг доступности компьютеров, потому что в противном случае защищенный таким образом персональный компьютер может быть выключен, разобран, а его жесткий диск подключен к другому компьютеру. А может быть вытащена соответствующая батарейка, и поэтому сброшены настройки CMOS Setup.

Программа Passware Windows Key, например, позволяет создать загрузочную дискету или компакт-диск, с помощью которого можно сменить «забытый» пароль администратора. При запуске она покажет список Windows-систем, которые могут быть разблокированы. Следует отметить, что утилита не дает возможности узнать пароль, но позволяет сбросить его, а затем установить новый. Поддерживается работа с Windows XP Home и Professional Edition, Windows 2000 Professional, Server и Advanced Server, а также Windows NT Workstation и Windows NT Server 4.0. Программа работает как с паролем локального администратора, так и с паролем администратора контроллеров домена Active Directory.

Следовательно, для обеспечения безопасности хранения данных необходимо использовать надежные и проверенные средства, которые позволяют шифровать отдельные файлы или создавать специальные контейнеры для файлов — виртуальные диски, которые в любой момент можно подключить к системе и так же быстро отключить. Следует учитывать, что даже надежные с математической точки зрения алгоритмы могут иметь ошибки в реализации и, например, допускать временную запись незашифрованного файла в кэш на диск. Так что при выборе решения разумнее проконсультироваться со специалистами или обратиться за помощью к Интернету.

Безопасность и документы

Исследователи из компании Workshare утверждают, что три четверти документов в формате Microsoft Word содержат информацию, которую автор не собирался сохранять. Скрытая в файле информация может содержать данные, которые впоследствии были изменены или удалены. Если документ до публикации правится разными людьми, то в результате он «обрастает» историей изменений, обнародование которой не входит в планы авторов. Microsoft признает наличие проблемы и предлагает специальную небольшую программу Remove Hidden Data (http://download.microsoft.com/download/b/d/5/bd5f9762-d2a8-422c-a612-0841df9342f7/rhdtool.exe), которая убирает из документов Office XP/2003 всю лишнюю информацию.

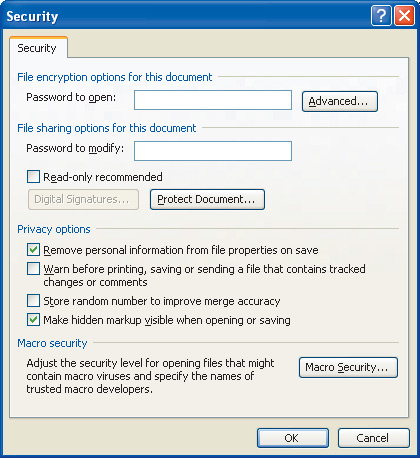

Удалить некоторую персональную информацию из документов Microsoft Word можно средствами самого редактора. Для этого в окне сохранения документа, в меню Tools, следует выбрать пункт Security Options и установить опцию Remove personal information from file properties on save (рис. 1). Иногда полезным будет и отключение опции Store random number to improve merge accuracy, которая может использоваться не только для улучшения сравнения и объединения документов, но и для выяснения того, из какого файла был позаимствован (скопирован) тот или иной текст или его фрагмент.

Рис. 1. Настройка удаления персональной информации из документа Microsoft Word

Программное обеспечение

овременное

программное обеспечение является сложным комплексом, который зачастую содержит

миллионы строк кода. Но несмотря на то, что выбор методик и технологий разработки,

позволяющих создавать подобные программы, очень велик, не существует решений,

полностью гарантирующих отсутствие каких-либо ошибок. Согласно результатам ряда

исследований, даже программы, подвергавшиеся серьезному и всестороннему тестированию,

могут содержать от одной до семи ошибок разного уровня на тысячу строк кода.

В одних случаях они безобидны и приводят лишь к некорректному отображению той

или иной части интерфейса, а в других — провоцируют глобальные вирусные эпидемии.

Ситуация усугубляется тем, что существуют ошибки, эксплуатация которых злоумышленниками

или вредоносными программами не предусматривает никаких действий со стороны

пользователей.

овременное

программное обеспечение является сложным комплексом, который зачастую содержит

миллионы строк кода. Но несмотря на то, что выбор методик и технологий разработки,

позволяющих создавать подобные программы, очень велик, не существует решений,

полностью гарантирующих отсутствие каких-либо ошибок. Согласно результатам ряда

исследований, даже программы, подвергавшиеся серьезному и всестороннему тестированию,

могут содержать от одной до семи ошибок разного уровня на тысячу строк кода.

В одних случаях они безобидны и приводят лишь к некорректному отображению той

или иной части интерфейса, а в других — провоцируют глобальные вирусные эпидемии.

Ситуация усугубляется тем, что существуют ошибки, эксплуатация которых злоумышленниками

или вредоносными программами не предусматривает никаких действий со стороны

пользователей.

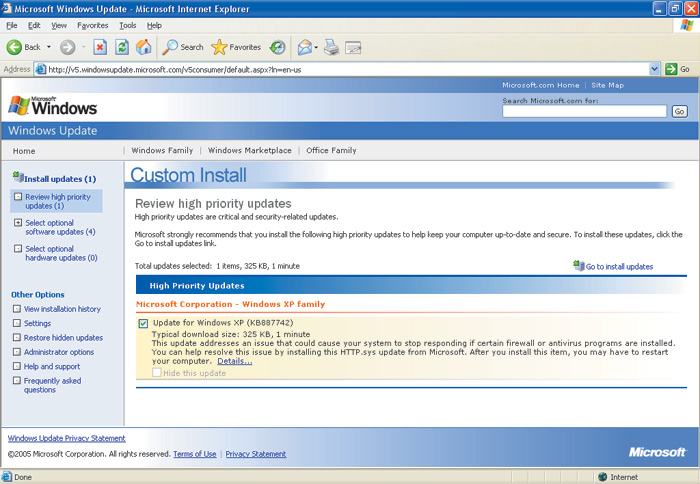

Разработчики программного обеспечения регулярно выпускают заплатки или новые версии программ, позволяющие устранить найденные уязвимости. Рекомендуется оперативно устанавливать такие обновления, поскольку с момента обнаружения ошибки и до ее использования в каком-то вирусе может пройти всего несколько дней. В некоторых случаях, например для операционной системы Windows, обновление может осуществляться в автоматическом или полуавтоматическом режиме (рис. 2).

Рис. 2. Загрузка обновлений через Windows Update

Из всех типов уязвимостей переполнение буфера — пожалуй, самая распространенная ошибка, которая ежедневно обнаруживается как в больших приложениях, так и в маленьких утилитах. Переполнение буфера возникает при помещении в область данных памяти программы большего количества данных, чем это было предусмотрено разработчиками. Если «рядом» с переполненной областью находится область программного кода, происходит его частичная перезапись, и по достижении перезаписанного участка кода управление будет передано «излишку» скопированного в буфер фрагмента данных.

Выпускаемые компанией AMD процессоры Opteron и Athlon 64 снабжены технологией Execution Protection, способной обнаруживать переполнение буфера и предотвращать исполнение кода, попавшего в результате в процессор. Использование этого нововведения на персональных компьютерах стало возможным с выходом Windows XP Pack 2, а ранее было доступно в любой системе с 64-разрядными процессорами AMD под Linux. Компания Intel использует схожую технологию, которая называется NX Bit, в процессорах Itanium для серверов высокого уровня, а с конца прошлого года она применяется в современных процессорах P4 с ядром Prescott ревизии Е и Xeon с ядром Nocona.

Еще большую опасность представляют уязвимости в библиотеках. Осенью прошлого года переполнение буфера было обнаружено внутри компонента JPEG Parsing (gdiplus.dll). Наличие этой ошибки позволяло злоумышленнику сконструировать специально обработанное JPEG-изображение, вызывающее переполнение буфера при попытке просмотреть его, используя уязвимый компонент, и давало возможность использовать ее для выполнения в системе пользователя произвольного кода. Уязвимости были подвержены несколько десятков программных продуктов, включая Microsoft Office XP, Microsoft Office 2003, Microsoft Visual Studio .NET 2002.

Другой проблемой, набирающей обороты в последнее время, является наличие уязвимостей в широко распространенных скриптах, написанных, например, на PHP. В декабре прошлого года сразу несколько антивирусных компаний сообщили о появлении весьма необычной вредоносной программы, распространяющейся по Интернету при помощи поисковой системы Google. Червь, получивший название Santy, имел размер всего 4996 байт, был написан на языке Perl и распространялся следующим образом: вначале червь формировал поисковый запрос для Google, позволяющий отыскать сайты, на которых установлен весьма популярный форумный движок phpBB версии ниже 2.0.11; далее Santy использовал имеющуюся в движке дыру, позволяющую проникнуть на уязвимую машину и получить доступ к файлам этого сайта. После инсталляции вирус искал на диске и перезаписывал файлы с расширениями *.asp, *.htm, *.jsp, *.php, *.phtm и *.shtm, сохраняя в них сообщение о том, что сайт был взломан сетевым червем Santy.

Компания Google приняла соответствующие меры с целью блокировки генерируемых Santy вредоносных поисковых запросов, но, несмотря на это, от вируса пострадало достаточно много сайтов. И хотя для рядовых пользователей Сети он угрозы не представляет, поскольку никак не влияет на персональные компьютеры и заражает лишь серверы с установленной на них системой phpBB, тем не менее этот червь является лишь предвестником опасности, которую следует ожидать в Интернете в ближайшие годы.

Компьютерные вирусы

омпьютерные

вирусы — это программы, которые умеют размножаться и внедрять свои копии в другие

программы, то есть заражать уже существующие файлы. В принципе, не все вредоносные

программы представляют собой вирусы — некоторые из них являются сетевыми червями

и распространяются с помощью различных сетей, не являясь при этом частью других

файлов. В отдельную группу выделяют троянские программы, которые сами не размножаются,

свои копии не рассылают и используются обычно для хищения секретной или важной

информации.

омпьютерные

вирусы — это программы, которые умеют размножаться и внедрять свои копии в другие

программы, то есть заражать уже существующие файлы. В принципе, не все вредоносные

программы представляют собой вирусы — некоторые из них являются сетевыми червями

и распространяются с помощью различных сетей, не являясь при этом частью других

файлов. В отдельную группу выделяют троянские программы, которые сами не размножаются,

свои копии не рассылают и используются обычно для хищения секретной или важной

информации.

Современные вредоносные программы не только угрожают конфиденциальности, целостности и доступности информации, но и могут приводить к поломке аппаратной части компьютеров. Так, несколько лет назад был распространен вирус, который отсылал некоторый документ, хранящийся на жестком диске, по случайному e-mail из адресной книги пользователя. Этим случайным документом мог оказаться и безобидный реферат, скачанный из Сети, и не столь безобидный финансовый документ. Примером «аппаратного» вируса может служить Win95.CIH, который 26 числа каждого месяца уничтожал содержимое Flash BIOS, записывая в него случайные данные, в результате чего компьютер переставал загружаться. Дошло до того, что появились материнские платы с двумя микросхемами BIOS — на тот случай, если одна из них будет выведена из строя.

Компьютеры, зараженные вирусами или троянскими программами, представляют угрозу не только для своих пользователей, поскольку распространяют сетевых червей и служат источниками вирусов. В последнее время зараженные машины нередко применяются для рассылки спама или для организации распределенных атак на web-сайты, что уже не раз приводило к перебоям в работе ряда ресурсов на несколько часов и даже суток. Использование антивируса вместе с резидентным модулем (монитором) и регулярно обновляемыми антивирусными базами, а также специальных программ, предназначенных для борьбы со шпионским программным обеспечением, значительно снижает угрозу заражения компьютера вредоносными программами.

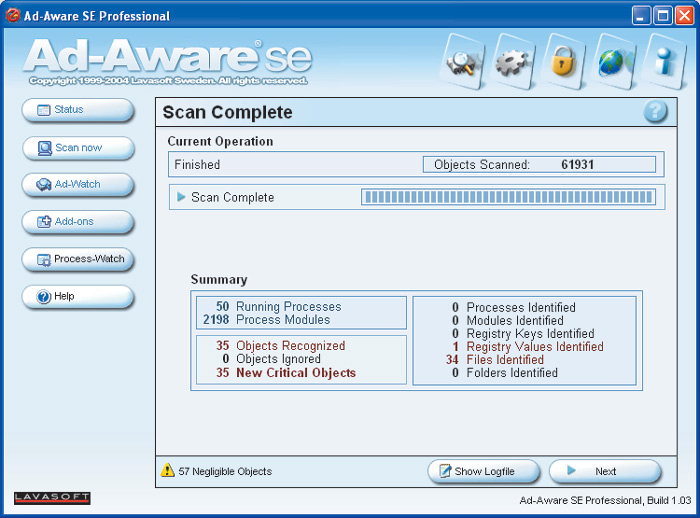

Программа Ad-Aware (рис. 3) — продукт, созданный компаний Lavasoft и предназначенный для обеспечения защиты компьютера от таких угроз, как кражи личных данных, агрессивной рекламы, сайтов-паразитов, некоторых традиционных троянских программ, номеронабирателей, браузерных «перехватчиков» и шпионских компонентов. Утилита не только позволяет бороться с уже известными закладками, но и имеет интеллектуальный механизм поиска еще неизвестных шпионских модулей.

Рис. 3. Lavasoft Ad-Aware (http://www.lavasoft.com/)

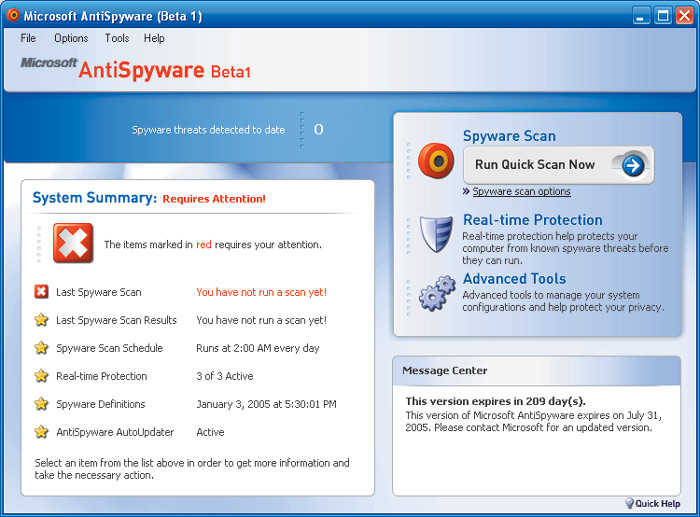

Основным конкурентом Ad-Aware является программа Microsoft AntiSpyware, представленная корпорацией в начале января нынешнего года, — она может работать в фоновом режиме и позволяет осуществлять проверку вручную или по расписанию. Утилита имеет простой интерфейс (рис. 4) и снабжена возможностью загрузки обновлений базы данных шпионских программ. Среди прочих можно упомянуть функцию быстрого восстановления настроек браузера, функцию очистки временных файлов и файлов cookie. Основатель корпорации Microsoft Билл Гейтс на открытии конференции RSA Security 2005 в Сан-Франциско объявил о том, что окончательную версию утилиты AntiSpyware смогут бесплатно загрузить все пользователи лицензионных копий Windows.

Рис. 4. Microsoft AntiSpyware (http://www.microsoft.com/athome/security/spyware/software/default.mspx)

Интернет и безопасность

Угроза, исходящая из Интернета

Интернет — это не только мощная информационная среда, но и место, представляющее опасность для всех его пользователей. Среди угроз, исходящих из Сети, — вирусы и сетевые черви, эксплуатация уязвимостей в программах, спам и различные виды мошеннических приемов.

Безопасная работа в Интернете подразумевает не только корректное поведение и регулярную установку обновлений используемого программного обеспечения, включая операционную систему, но и применение персонального брандмауэра. При этом необходимо обеспечивать фильтрацию как входящих, так и исходящих соединений. Брандмауэр, предусмотренный в пакете обновления Windows XP SP2, — хорошее средство, защищающее от сетевых червей, эксплуатирующих уязвимости в операционной системе, однако не является полноценным решением, поскольку осуществляет фильтрацию только входящих соединений и соответственно не может защитить от несанкционированной передачи данных из компьютера в Сеть.

Другим источником сетевой опасности являются используемые протоколы, поскольку большинство из них передают информацию в открытом, нешифрованном виде, — к ним относятся, например, протокол HTTP, почтовые протоколы SMTP и POP3, FTP, протоколы семейства ICQ и многие другие. Пароль, набранный при авторизации на сайте, важная беседа в системе обмена сообщениями или личное письмо могут быть перехвачены злоумышленником в вашей локальной сети или на одном из промежуточных узлов Сети. Решение заключается в использовании защищенных протоколов, которые не только позволяют шифровать передаваемую в Сети информацию, но и имеют надежные механизмы аутентификации получателя и отправителя данных.

Безопасные протоколы

SSH (Secure Shell) представляет собой весьма распространенный протокол, предоставляющий защищенные, шифрованные соединения для различных целей, среди которых — аутентификация на удаленной машине, передача файлов, создание шифрованных туннелей, выполнение удаленных команд. Он был создан для замены многих нешифруемых протоколов типа Telnet, FTP, RSH и т.д. Основные проблемы, связанные с этими старыми протоколами, таковы: они передают всю информацию открытым текстом и в них невозможно наверняка узнать, с кем осуществляется связь. Следовательно, атакующий, имеющий доступ к промежуточной сети, может перехватить пакеты и даже изменить их.

Протокол SSH предоставляет важную возможность подтверждения подлинности хоста, с которым осуществляется связь, поэтому в данном случае не существует способов чтения или манипуляции пакетами каким-либо промежуточным устройством. Успешная верификация хоста показывает, что соединение зашифровано от начала и до конца и никакие промежуточные машины не имеют к нему доступа. Проверка подлинности хоста отнюдь не уникальная особенность SSH — в любом приличном защищенном протоколе предусмотрен набор способов верификации. Например, протокол HTTPS, представляющий собой зашифрованную SSL/TLS-версию HTTP, также обеспечивает возможность верификации хоста почти таким же способом, как и SSH.

Протокол SSL (Security Sockets Layer), разработанный компанией Netscape в середине 90-х, стал стандартом де-факто безопасной передачи в Интернете. SSL использует комбинацию симметричного и асимметричного шифрования для обеспечения сквозной безопасности. Принцип его работы аналогичен принципу функционирования протокола шифрования S/MIME, описанного во врезке.

Следует учитывать, что на практике использование шифрования определяется не только надежностью алгоритма, но и качеством его реализации в конкретном программном продукте. Так, несколько лет назад реализация протокола SSL в Netscape Navigator была взломана после того, как стало известно, что ключ шифрования являлся производной от показаний внутренних часов компьютера. Хакеры определили, что достаточно генерировать только 220 значений ключа вместо 240.

Конфиденциальная переписка с использованием протокола шифрования S/MIMEВ технологии шифрования можно выделить три важнейшие части: симметричное шифрование, асимметричное шифрование и хэширование. Каждая из этих методик используется современными системами, но в одиночку не является полностью надежной и не может предоставить целостного решения для обеспечения безопасной передачи информации. Для уменьшения риска их часто используют совместно. Рассмотрим пример, когда двум пользователям необходимо обменяться секретными сообщениями. Алиса хочет послать конфиденциальное сообщение Бобу таким образом, чтобы только он мог его прочитать. При этом Боб желает удостовериться, что это сообщение пришло именно от Алисы и что оно не было изменено в ходе пересылки. Практически эта процедура с использованием протокола шифрования S/MIME будет выглядеть так:

В пунктах 7 и 8 Боб выполняет три фундаментальные операции, гарантирующие подлинность сообщения. Повторное генерирование хэша с последующим сравнением его с расшифрованной версией присоединенного к сообщению хэша шХ реализует две функции. Если документ был подменен или сообщение пришло не от Алисы, то эта операция провалится. Подделать зашифрованный кэш также не представляется возможным, поскольку для его генерации необходим закрытый ключ Алисы.

|

||

Персональная информация

Пользователи, ведущие в Сети активную деятельность, оставляют в Интернете массу персональной информации, которой могут воспользоваться не только их друзья и знакомые, но и различные недоброжелатели, в том числе для методов социального инжиниринга, о котором упоминалось в начале статьи. Это касается как сообщений в сервисе Live Journal и его аналогах, так и различных данных, оставляемых в форумах, конференциях и гостевых книгах.

Автор статьи ни в коем случае не является противником этих действительно мощных и полезных инструментов сетевого общения, а хочет лишь обратить внимание на возможные связанные с ними проблемы. Например, выступая в одном форуме под вымышленным ником и указав один из своих e-mail, пользователь может забыть, что на другом сайте вместе с этим адресом он указал свое настоящее имя. В результате любой, кто умеет пользоваться поисковыми системами, за 5 минут сопоставит эти данные и сделает вывод о том, что, скорее всего, эти два пользователя — одно и то же лицо.

Кроме того, не следует забывать, что пользователи Интернета вовсе не анонимны в Сети, как они иногда думают. Их IP-адреса оседают в логах различных прокси- и web-серверов, а также сохраняются у провайдеров, через которых они получают доступ. При большом желании получить доступ к этой информации и найти конкретного человека могут не только сотрудники спецслужб — достаточно аргументированно запросить администраторов соответствующего сайта или сервиса либо иметь знакомого из числа сотрудников соответствующего провайдера, который может оказать небольшую «услугу».

Резервное копирование

Многие пользователи недооценивают необходимость постоянного резервного копирования важных данных. Обычно подобное отношение продолжается ровно до первого выхода из строя используемого ими жесткого диска вместе с потерей всей содержащейся на нем информации. Жесткие диски являются весьма сложными электронно-механическими устройствами (рис. 5), и даже использование предназначенных для мониторинга их технического состояния технологий, подобных SMART, не всегда позволяет предупредить поломку.

Рис. 5. Жесткий диск

Всю сохраняемую информацию можно условно разделить на три группы по ее важности. Потеря первой — невосполнима. Это может быть ваш дипломный проект, личный архив или почтовая база за последние несколько лет. Подумайте о возможности лишиться этой информации и немедленно примите меры. Резервные копии важных данных на случай каких-то чрезвычайных происшествий полезно хранить в месте, отличном от нахождения основной информации (например, бэкап, сделанный дома, можно держать в сейфе на работе).

Конечно, стоимость используемого вами решения должна быть соотносима с важностью информации, но если вы не применяете источник бесперебойного питания, то на сетевой фильтр жалеть денег точно не следует, поскольку случайный скачок напряжения может привести к выходу из строя блока питания и к поломке жесткого диска, а также других компонентов компьютера. В тех случаях, когда требуется обеспечить бесперебойность работы системы или доступа к информации, решение может заключаться в использовании технологии RAID, например в режиме зеркалирования дисков, когда выход одного из них не влияет на работу компьютера в целом.

Другие вопросы безопасности

Цифровые фотографии

Распространение цифровых фотографий привело к необходимости их печати. Но не все пользователи имеют дома фотопринтеры, поэтому им приходится обращаться в специальные фотолаборатории. При этом следует учитывать, что публичная печать цифровых фотографий таит свои опасности, заключающиеся в легкости их хищения за счет увеличения числа слабых звеньев в цепочке, даже по сравнению с традиционными фотографиями. Конечно, известным персонам по этому поводу следует беспокоиться больше, чем другим людям, но тем не менее хорошо подумайте, какие из ваших фотографий ни при каких условиях не должны попасть в руки других людей или оказаться в Интернете.

Интернет-кафе

Иногда возникают ситуации, когда для доступа к Сети необходимо воспользоваться услугами Интернет-кафе. Если при этом вы собираетесь работать с сервисами, требующими авторизации, то необходимо учитывать, что конфиденциальность вводимой вами информации будет зависеть от добросовестности системного администратора заведения. Теоретически все вводимые с клавиатуры данные и передаваемые программами сетевые пакеты могут перехватываться и сохраняться. Поэтому если без ввода пароля никак не обойтись, то можно порекомендовать набирать его символы не подряд, а вразнобой, переставляя каждый раз курсор мышью в нужную позицию. По возвращении домой необходимо обязательно сменить пароль.

Мобильные вирусы

В начале этого года стало известно, что некоторые из моделей автомобилей Lexus подвержены атакам неизвестной вредоносной программы. По информации ZDNet, были зарегистрированы случаи заражения навигационных систем внедорожников LX470 и Landcruiser 100, а также седана LS430 (рис. 6).

Рис. 6. Седан Lexus LS430

Вероятнее всего, вирус проникает в бортовой компьютер автомобиля с коммуникатора посредством беспроводной связи Bluetooth, которая используется для поддержки звонков в режиме hands free. В настоящее время подобный способ размножения используют несколько «мобильных» вредоносных программ. Точная информация о том, как влияет вирус на работу навигационной системы и всего бортового компьютера в целом, пока отсутствует. Скорее всего, никаких деструктивных действий «автомобильный» вирус не производит и представляет собой лишь концептуальную разработку. Тем не менее страшно даже представить, каковы могут быть последствия от появления вредоносных программ, которые будут способны взять на себя, например, управление работой двигателя или системой торможения транспортного средства.

Вредоносная программа Cabir появилась в июне прошлого года. Червь маскируется под утилиту для защиты смартфона и инфицирует портативные устройства, работающие под управлением операционной системы Symbian OS. После запуска Cabir пытается отыскать доступные через беспроводную связь Bluetooth аппараты и отправить на них свои копии. Каких-либо деструктивных действий он не выполняет, однако его активность и постоянное использование Bluetooth-связи может стать причиной ускоренного разряда аккумулятора.

В январе Cabir добрался и до России. Первым его носителем в нашей стране стал аппарат Nokia 7610. В настоящее время вредоносная программа обнаружена в диком виде уже в девяти странах — Филиппинах, Сингапуре, Арабских Эмиратах, Китае, Индии, Финляндии, Турции, Вьетнаме и России. Сетевой червь, который раньше считался лишь концептуальным, уверенно шествует по всему миру.

Начало 2005 года ознаменовалось появлением первого гибридного вируса для портативных устройств на базе Symbian OS, способного распространяться сразу двумя путями. Во-первых, червь Lasco может попасть на коммуникатор под видом того или иного файла в формате SIS (Symbian Installation System), загруженного, например, из Интернета. Причем после активации вирус внедряет свой код во все найденные на коммуникаторе SIS-файлы. А во-вторых, Lasco, так же как и вирус Cabir, умеет использовать для своего распространения Bluetooth-связь.

В целях безопасности владельцам смартфонов с Symbian OS рекомендуется не использовать беспроводную связь Bluetooth в режиме «видимости для всех» и не принимать файлы из неизвестных источников.

Заключение

адача

обеспечения безопасности для современного пользователя заключается в минимизации

опасности и возможного ущерба, который может быть нанесен злоумышленниками,

действиями самого пользователя или сбоем аппаратуры. Основное назначение данной

статьи — предупредить о возможных проблемах и обратить внимание на существующие

опасности, причинами которых могут быть как сами пользователи, так и недостаточно

продуманные решения разработчиков программного обеспечения и различного железа.

адача

обеспечения безопасности для современного пользователя заключается в минимизации

опасности и возможного ущерба, который может быть нанесен злоумышленниками,

действиями самого пользователя или сбоем аппаратуры. Основное назначение данной

статьи — предупредить о возможных проблемах и обратить внимание на существующие

опасности, причинами которых могут быть как сами пользователи, так и недостаточно

продуманные решения разработчиков программного обеспечения и различного железа.

Невозможно в рамках одной публикации раскрыть все аспекты, связанные с обеспечением безопасности. Время диктует свои условия, и современный персональный компьютер уже не может обойтись без таких программ, как антивирус, брандмауэр и утилита для удаления шпионских программ. Мир постоянно меняется, обнаруживаются новые проблемы и появляются средства для их решения. Необходимо быть в курсе происходящего, оперативно реагировать на обнаруженные уязвимости в используемых вами программах. Надежные еще вчера алгоритмы шифрования завтра могут пасть под натиском вычислительной мощности или случайно обнаруженной ошибки. Пострадать при этом можете не только вы, но и ваши родные, близкие, а также ваш бизнес.

Даже серфинг в Сети или участие, казалось бы, в невинном опросе может иметь весьма печальные последствия. Несколько лет назад на одном известном развлекательном сайте появился тест с рядом вопросов личного и интимного характера, результат которого отсылался, вопреки ожиданиям, не на указанный пользователем адрес, а напрямую человеку, приславшему эту ссылку. Догадаться о возможных последствиях такой ситуации нетрудно. Выход один — быть бдительным и относиться к проблеме обеспечения своей информационной безопасности со всей ответственностью.