Безопасность в Microsoft Office 2003

Контроль аутентичности файлов и кодов на основе технологии цифровой подписи

Удаление персональной информации

Восстановление данных с помощью AutoRecovery

Технология Information Rights Management (IRM)

Средства безопасности в Outlook 2003

Блокировка содержимого по внешним ссылкам

IRM для сообщений Outlook 2003

истема

безопасности в Microsoft Office 2003 представлена несколькими основными направлениями:

истема

безопасности в Microsoft Office 2003 представлена несколькими основными направлениями:

- контроль аутентичности файлов и кодов на основе цифровой подписи;

- контроль доступа к файлам;

- удаление персональных данных из документов перед их распространением;

- восстановление данных при сбоях (Autorecovery);

- защитa данных на уровне отдельных файлов, которая позволяет задавать круг лиц, имеющих право на доступ к документам (Information Rights Management, IRM).

Помимо вышеперечисленных направлений, общих для всех приложений, существуют также специфические функции, характерные для отдельных программ, входящих в пакет MS Office. Больше всего таких функций имеется в Outlook 2003, поэтому именно на данном приложении мы остановимся немного подробнее.

Контроль аутентичности файлов и кодов на основе технологии цифровой подписи

огда

на ваш компьютер загружается какое-либо приложение, которое должно производить

те или иные действия, то вы можете быть уверенными в том, что эти действия не

будут носить вредоносный характер в том случае, если данное приложение поступило

из надежного (доверенного) источника. Для установления доверия приложениям служит

технология цифровых сертификатов. Центр сертификации проверяет сведения о разработчиках

программного обеспечения и выдает им цифровые сертификаты, содержащие сведения

о лице, которому они выдаются, и о сертификационном центре, выдавшем эти сертификаты.

Используя информацию, содержащуюся в цифровом сертификате, цифровая подпись

защищает передаваемые данные от несанкционированного доступа и служит удостоверением

отправителя.

огда

на ваш компьютер загружается какое-либо приложение, которое должно производить

те или иные действия, то вы можете быть уверенными в том, что эти действия не

будут носить вредоносный характер в том случае, если данное приложение поступило

из надежного (доверенного) источника. Для установления доверия приложениям служит

технология цифровых сертификатов. Центр сертификации проверяет сведения о разработчиках

программного обеспечения и выдает им цифровые сертификаты, содержащие сведения

о лице, которому они выдаются, и о сертификационном центре, выдавшем эти сертификаты.

Используя информацию, содержащуюся в цифровом сертификате, цифровая подпись

защищает передаваемые данные от несанкционированного доступа и служит удостоверением

отправителя.

В пакете Office 2003 технология цифровых подписей применяется для подписывания файлов, документов и макросов. Если подписан весь файл, цифровая подпись гарантирует, что этот файл не изменялся с момента подписывания. Подписывание кода аналогично цифровой подписи, но обычно понятие «цифровая подпись» соотносится с процессом подписывания документа, а «подписывание кода» — с подписыванием исполняемого кода. Подписывание кода гарантирует, что он не изменялся с того момента, когда был подписан первоначально. В том случае, когда пользователь пытается загрузить незарегистрированный элемент ActiveX, приложение пакета Office 2003 проверяет, подписан ли этот элемент. Реакция приложения зависит от установленного уровня безопасности.

В Office 2003 имеется также возможность разрешить или запретить выполнение неподписанных макросов, которые представляют собой последовательность команд и инструкций приложения, сгруппированных в виде отдельной команды с целью автоматизации выполнения некоторой задачи. Макросы позволяют повысить эффективность работы, но в то же время представляют угрозу как средство распространения вирусов. Подписывание макросов позволяет разрешить выполнение только заранее указанных макросов, а также разрешить или запретить выполнение неподписанных макросов.

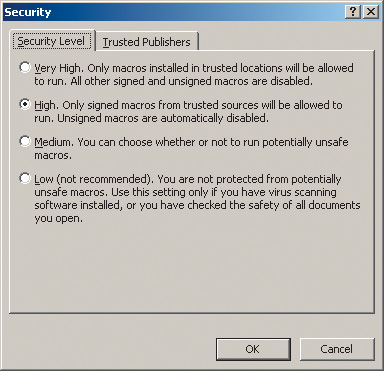

Контроль за использованием макросов обеспечивается с помощью настройки уровня защиты от макросов. Доступ к панели (рис. 1) осуществляется по команде Tools => Options => вкладка Security => Macro Security. На вкладке Security Level устанавливается уровень безопасности использования макросов в приложениях Office. Пользователи Office 2003 могут выбрать четыре уровня безопасности по степени жесткости контроля.

Рис. 1. Вкладка Security Level

Список надежных источников пакета Office позволяет администратору разрешить выполнение на компьютерах пользователей только подписанных исполняемых модулей, полученных от тех поставщиков, которые указаны в данном списке. При этом требуется, чтобы цифровой подписью был заверен каждый исполняемый модуль. Цифровая подпись идентифицирует источник и обеспечивает безопасность выполнения кода.

Защита документов

риложения

Office 2003 предлагают различные методы защиты документов.

риложения

Office 2003 предлагают различные методы защиты документов.

Контроль доступа к файлам в приложениях Word 2003, Excel 2003 и PowerPoint 2003 предлагает три типа защиты, которые определяют, кто может открывать или модифицировать файлы:

- защита на открытие файла — от пользователя требуется ввести пароль перед открытием файла. Документ зашифрован посредством стандарта шифрования, который назначает пользователь, и прочесть его может только тот, кто владеет паролем;

- защита на модификацию файла — открыть документ без пароля можно, но модифицировать нельзя;

- защита с рекомендацией открыть файл только для чтения — пользователю предлагается открыть файл только для чтения, но он имеет возможность открыть файл в режиме чтения/записи без ввода пароля.

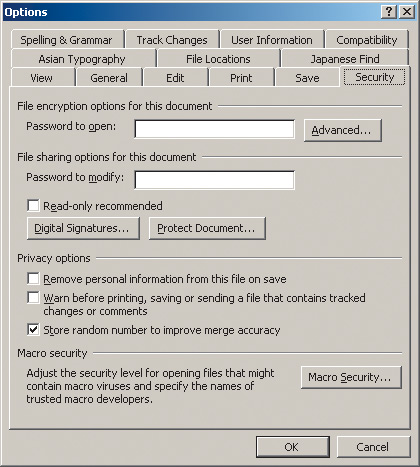

Пароль вводится во вкладке Security, доступ к которой осуществляется по команде Tools => Options => Вкладка Security => пункт Password to Open (рис. 2). Во вкладке Security пользователю предоставляется возможность либо заверить цифровой подписью, либо зашифровать, либо одновременно подписать и зашифровать файлы в приложениях Word, PowerPoint и Excel.

Рис. 2. Word 2003: вкладка Security

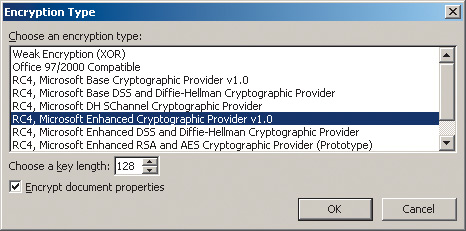

Нажав на кнопку Advanced, которая находится за полем ввода пароля, пользователи получают доступ к панели Encryption Type, где можно выбрать алгоритм шифрования и длину ключа (рис. 3).

Рис. 3. Панель выбора алгоритма шифрования

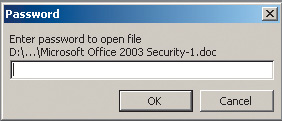

После того как вы защитили файл паролем, при попытке его открыть будет появляться сообщение, представленное на рис. 4.

Рис. 4. Панель ввода пароля

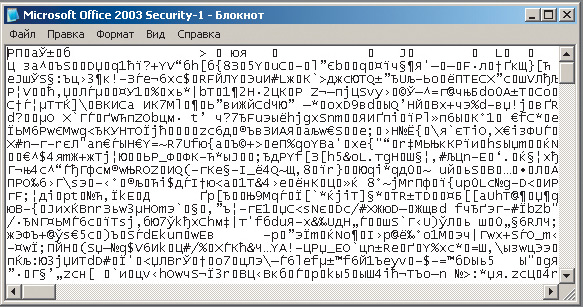

Возможность открыть файл в другом приложении не означает, что вы сможете прочитать его содержание. Например, если открыть данный файл в программе Блокнот, то можно увидеть примерно такой текст, как показано на рис. 5.

Рис. 5. Вид зашифрованного документа при открытии его в программе Блокнот

Следует отметить, что от соблюдения правил составления пароля напрямую зависит устойчивость к взлому. Существует множество программ для подбора паролей, которые используют три основных способа: прямой перебор, перебор по маске и перебор по словарю.

Первый способ заключается в переборе всех возможных комбинаций символов. При длине пароля в шесть символов время поиска всех возможных комбинаций на современном персональном компьютере составляет несколько дней.

Перебор по маске применяется в тех случаях, когда известна какая-либо часть пароля. Например, если известно, что в начало всех паролей пользователь вставляет дату своего рождения. В этой ситуации время перебора сильно сокращается.

Перебор по словарю основан на желании пользователей создавать легко запоминающиеся пароли, содержащие слова. При этом количество возможных комбинаций резко сокращается.

В связи с вышеизложенным следует иметь в виду, что длина пароля к важному документу должна составлять не менее десяти символов, что в пароле должны присутствовать спецсимволы (%,^,&,*,!,@,#,$ и т.д.), цифры, прописные и строчные буквы, что пароль не должен состоять из словарных слов, написанных в прямом или в обратном порядке, и что пароль не должен содержать какую-либо информацию о пользователе (имя, год рождения и др.).

Во вкладке Security (см. рис. 2) пользователю предоставляется возможность либо заверить цифровой подписью, либо зашифровать, либо одновременно подписать и зашифровать файлы в приложениях Word, PowerPoint и Excel.

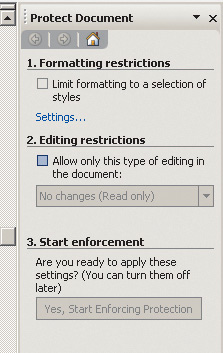

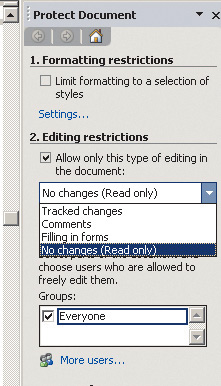

Используя пункт Protect Document на вкладке Security (см. рис. 2), можно получить доступ к соответствующей панели (рис. 6). В пункте Formatting Restrictions предоставляется возможность ограничить форматирование определенным набором стилей, что позволяет избавиться от обилия различных стилей и стандартно оформить документ. В пункте Editing Restrictions (рис. 7) вы можете разрешить определенный тип редактирования или запретить редактирование вообще, ограничившись режимом «Только чтение».

Рис. 6. Панель Protect Document

Рис. 7. Пункт Editing Restrictions позволяет ограничить тип редактирования

Документам Office 2003 можно установить защиту как для отдельных пользователей, так и для целых групп, причем для каждого пользователя или группы может быть установлен набор разрешений в соответствии с их ролью, определенной владельцами документа. Более подробно об этих возможностях будет сказано ниже при обсуждении технологии Information Rights Management.

Удаление персональной информации

В документах Office 2003 формируются так называемые метаданные, в которых фиксируются информация об авторе и редакторах документа. Эта информация очень полезна при поиске и классификации документов; можно также найти автора документа и выяснить, кто вносил в документ изменения и какие. Метаданные позволяют отображать исправления и удалять их, если нужно восстановить исходный вид документа.

Иногда сведения об авторстве и редактировании документа могут иметь конфиденциальный характер. Проблемы могут возникнуть в ситуациях, когда авторы документа, забывая или вообще не зная о наличии в документе метаданных, распространяют эту информацию вопреки своему желанию. Поэтому не следует забывать о наличии метаданных и удалять перед распространением документа все секретные сведения. Приложения Word, PowerPoint и Excel позволяют удалить из файла всю подобную информацию, установив флажок Remove personal information from this file on save на вкладке Security (см. рис. 2). Данная операция выполняется отдельно для каждого файла.

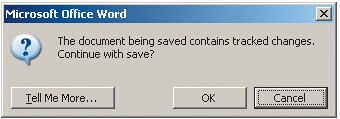

В приложении Word предусмотрена возможность задать вывод на экран предупреждения о наличии в файле метаданных (включая исправления и примечания) перед сохранением, печатью и отправкой файла по электронной почте. Если поставить галочку в строке «Warn before printing, saving or sending a file that contains tracked changes or comments» (см. рис. 2), то при попытке сохранить документ, содержащий исправления (Track changes) или комментарии (Comments), будет всплывать соответствующее напоминание (рис. 8). Это предупреждение носит характер совета и если метаданные действительно требуется удалить, то пользователь должен проделать это самостоятельно.

Рис. 8. Напоминание о наличии правки в документе

Восстановление данных с помощью AutoRecovery

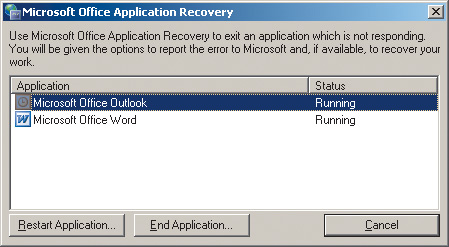

Данную функцию можно отнести к функциям безопасности, поскольку она помогает предотвратить потерю данных. Если в приложении пакета Office происходит сбой и оно перестает отвечать, то отказавшую программу можно закрыть контролируемым пользователем образом: для этого следует воспользоваться средством Microsoft Office Application Recovery расположенным в группе программ Microsoft Office Tools (рис. 9). В результате будет вызвана панель Microsoft Office Application Recovery (рис. 10), которая дает доступ к пунктам Restart Application Recovery и End Application Recovery.

Рис. 9. Доступ к пункту MS Application Recovery

Рис. 10. Панель MS Application Recovery

Файлы, с которыми работало приложение, проверяются на наличие ошибок, а затем, когда это возможно, имеющаяся в них информация восстанавливается.

Дополнительно защитить свои файлы можно с помощью функции регулярного сохранения временной копии файла, с которым ведется работа. Чтобы была возможность восстановить результаты работы после сбоя питания или других сбоев, нужно включить функцию автовосстановления до возникновения сбоя. По умолчанию сохранение выполняется через каждые 10 мин. Но этот интервал можно изменить по команде Tools => Options => Вкладка Save (рис. 11).

Рис. 11. Панель Options вкладка Save

Технология Information Rights Management (IRM)

Пользователи Microsoft Office 2003 имеют более гибкие возможности управления доступом к создаваемым документам. Утечка конфиденциальных данных за пределы организации в значительной мере зависит от неосторожности пользователей. Технология IRM позволяет ограничить пересылку, вставку, печать и прочие несанкционированные действия над данными путем их запрета в IRM-защищенных документах и сообщениях электронной почты. IRM позволяет определять круг лиц, имеющих право на просмотр и изменение документа, блокировать копирование и печать файлов, устанавливать ограничения по сроку действия документов, а также защищать авторские права на цифровые данные, предотвращая их несанкционированный вывод на печать, пересылку и копирование.

IRM — это расширение основной технологии управления правами RM, которая использована в Microsoft Windows и является технологией проведения политики, применяемой приложениями для защиты конфиденциальных корпоративных данных независимо от того, как и кем они используются.

Данный шаг Microsoft, направленный на популяризацию Windows Rights Management Services, наверняка послужит наращиванию продаж серверного ПО. В определенной мере IRM нарушает традиционную универсальность форматов MS Office — если раньше пользователи имели возможность редактировать любые документы, сохраненные в форматах Word или Excel в любой совместимой программе, то теперь с IRM-защищенными документами можно будет работать только в Office 2003. Альтернативные офисные программы, даже с поддержкой форматов Microsoft, для этого не подойдут.

По словам Мэтта Розоффа, аналитика Directions on Microsoft, можно рассчитывать на быстрое освоение технологии IRM заказчиками, потому что эти средства решают актуальную проблему предприятий, а к тому же относительно дешевы и просты в применении. Г-н Розофф утверждает: «В случае управления цифровыми правами совершенно ясно, что это такое и для чего оно нужно. Это не массовый продукт, но я думаю, что он получит широкое распространение в тех подразделениях, где работают с конфиденциальными документами».

Защита с применением IRM обеспечивается на уровне файла, поэтому ограничения на его использование действуют постоянно.

Существует два способа реализации IRM в Office 2003. Для домашних компьютеров и организаций, у которых нет собственных служб RMS, установленных на сервере Windows Server 2003, корпорация Microsoft предоставляет интерактивную службу с ограниченным сроком действия. Используя проверку подлинности на основе Passport, эта служба позволяет задействовать основные функции IRM для защиты важных данных. Второй способ, предусматривающий встраивание служб RMS в инфраструктуру обработки данных организации, позволяет в полном объеме использовать функции IRM в Office 2003.

Процесс защиты данных с помощью IRM предусматривает выполнение следующих действий:

- создание — автор создает содержимое в приложении Office 2003 и вводит имена пользователей, которые будут иметь права на доступ к этому содержимому, а также указывает, что именно разрешено: копировать и печатать файл или только просматривать его. Само применение прав на доступ к файлу скрыто от пользователя и обеспечивается взаимодействием приложения со службами RMS на сервере;

- распространение — автор распространяет файл путем вложения в сообщения электронной почты, публикации в общей папке или копирования на диск;

- потребление — получатель открывает документ или файл обычным путем. При этом приложение незаметно для пользователя взаимодействует со службами RMS на сервере, проверяя, имеет ли пользователь право на доступ к документу. Служба RMS проверяет права пользователя и выдает лицензию на пользование документом. Приложение отображает документ на экране и обеспечивает соблюдение прав доступа.

Средства безопасности в Outlook 2003

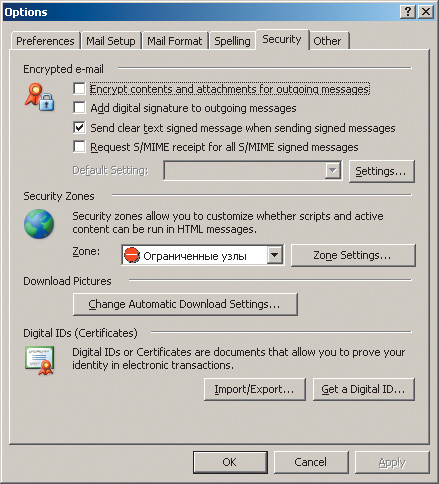

аждый

пользователь Outlook 2003 имеет возможность настроить персональные настройки

безопасности. В этих настройках можно задать режим, при котором отправляемые

сообщения будут шифроваться или на них будет ставиться цифровая подпись. Можно

также установить зоны безопасности Security zones и блокировать скачивание материалов

по внешним ссылкам в HTML-сообщениях. Настройки безопасности Outlook 2003 доступны

по команде Tools => Options => Security (рис. 12).

аждый

пользователь Outlook 2003 имеет возможность настроить персональные настройки

безопасности. В этих настройках можно задать режим, при котором отправляемые

сообщения будут шифроваться или на них будет ставиться цифровая подпись. Можно

также установить зоны безопасности Security zones и блокировать скачивание материалов

по внешним ссылкам в HTML-сообщениях. Настройки безопасности Outlook 2003 доступны

по команде Tools => Options => Security (рис. 12).

Чтобы вы могли подписывать свои сообщения электронной почты цифровой подписью, необходимо получить личное цифровое удостоверение — цифровой сертификат, который выдается независимым центрам сертификации на конкретный адрес электронной почты. Если у пользователя имеется несколько адресов электронной почты, ему необходимо иметь соответствующее количество сертификатов. На основе цифрового сертификата пользователю становятся доступны индивидуальная электронная подпись и пара ключей (открытый и закрытый). Кнопка Get a Digital ID (см. рис. 12) отсылает пользователя на сайт организаций, предоставляющих сертификаты, например www.verisign.com или http://www.geotrust.com/microsoft_office.

Рис. 12. Вкладка Security Outlook 2003

Получив цифровое удостоверение, пользователь может подписывать свои письма. Для этого необходимо поставить флажок в строке Encrypt contents and attachements for outgoing messages (Подписывать все отправляемые сообщения), и тогда все сообщения, которые вы отправите, будут содержать вашу подпись и ваш открытый ключ, а каждый, кто получит такое письмо, сможет отправить в ответ зашифрованное сообщение. Установить этот флажок имеет смысл в том случае, если у пользователя имеются подписи (открытые ключи) всех, с кем он переписывается. Outlook 2003 позволяет сохранять цифровые сертификаты от любых корреспондентов, которые посылают пользователю подписанную почту, просматривать, проверять или удалять цифровые сертификаты.

В разделе Security Zones вам предоставляется возможность определить ресурсы, с которых скрипты и элементы активного содержания могут запускаться в HTML-посланиях.

Блокировка содержимого по внешним ссылкам

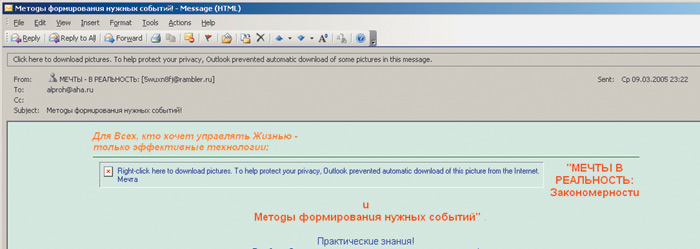

Письма в формате HTML могут содержать изображения, которые загружаются с Web-сервера при открытии сообщения. Факт загрузки с сервера является подтверждением того, что почта кем-то прочитывается. Данная возможность может использоваться спамерами для проверки актуальности адресов в спам-листах. Outlook 2003 обладает функцией блокировки внешнего содержимого, которая пресекает все попытки подключиться к Web-серверу в Интернете до тех пор, пока пользователь не решит просмотреть это содержимое.

В качестве примера на рис. 13 показано письмо, которое отображается без вложенных графических изображений. Если вам нужно только ознакомиться с текстом письма, то картинки можно не загружать. Таким образом, кроме борьбы со спамом, блокировка изображений позволяет ограничить объем трафика, что актуально для пользователей, применяющих низкоскоростное соединение.

Рис. 13. Блокировка изображения по внешней ссылке

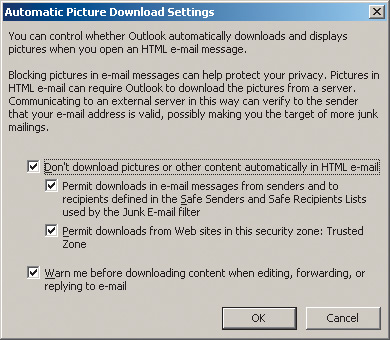

Правый щелчок мыши по тексту «Right-click here...» вызывает панель (рис. 14), в которой можно изменить режим загрузки изображений в HTML-посланиях электронной почты.

Рис. 14. Настройка режима загрузки изображений

Если изображения получены с сообщением, а не хранятся на Web-сервере, то они будут отображены в программе Outlook по умолчанию. Не блокируются также изображения в таких сообщениях электронной почты, которые содержат ссылки на Web-узлы, определенные как зоны безопасности Internet Explorer для надежных (доверенных) узлов. Кроме того, не блокируются изображения в сообщениях электронной почты, отправленные лицом, занесенным в список доверенных отправителей.

Безопасные вложения

Одна из серьезнейших проблем — это вирусы во вложениях электронной почты. Чтобы запретить распространение вирусов, Outlook 2003 проверяет тип файла каждого сообщения.

По типу расширения сообщения относятся к разным уровням. К первому уровню (Level 1) относятся типы файлов .bat, .exe, .vbs, и .js. Они блокируются в Outlook 2003, и пользователь не может ни просматривать их, ни иметь доступа к блокированному вложению.

Ко второму уровню (Level 2) относятся все другие типы файлов. Вложения второго уровня вы можете сохранить на жестком диске и затем принять решение о его использовании.

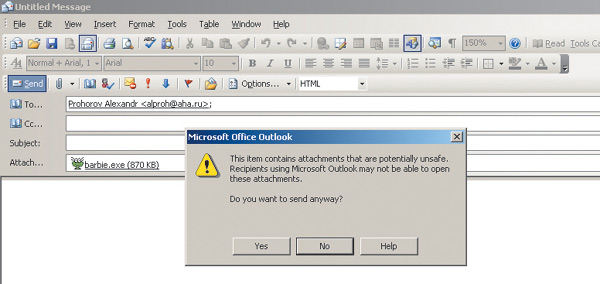

При попытке отослать вложение с запрещенным типом файла вы получите предупреждение, представленное на рис. 15.

Рис. 15. Напоминание о блокировании потенциально опасных вложений

Администраторы имеют возможность составлять политики, в которых опасность открытия файла с различными расширениями соответствует разным уровням безопасности.

Безопасность адресной книги

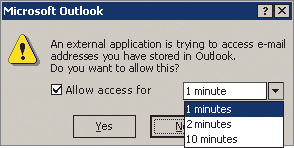

В отличие от предыдущих версий, Outlook 2003 не позволяет программам автоматически получать доступ к контактным данным, хранящимся в вашей адресной книге, или отправлять сообщения от вашего имени. Это сделано для того, чтобы вредоносные программы не могли отсылать письма от вашего имени.

Если некий код пытается обратиться к вашей адресной книге, то появляется специальное предупреждение. При этом вы можете запретить доступ или разрешить его на определенное время (рис. 16).

Рис. 16. Предупреждение о том, что внешнее приложение пытается обратиться к контактной информации

IRM для сообщений Outlook 2003

К услугам пользователей Outlook 2003 — IRM. Защищенные сообщения шифруются перед отправлением и автоматически расшифровываются, когда адресат их получает. Если ограничения налагаются отправителем, то Outlook 2003 блокирует соответствующие команды. Документы Office 2003, вложенные в защищенные послания, тоже становятся автоматически защищенными.

Защита от спама

Фильтр, встроенный в Microsoft Outlook 2003, способен анализировать текст письма. Для этого используется специальная база лексических сигнатур — шаблонов почтового сообщения. Сами шаблоны хранятся в специальной базе, которая очень напоминает антивирусную базу, куда входят сигнатуры вредоносных кодов. Специалисты разработали подобную технологию и для борьбы со спамом, и теперь при анализе текста сообщения фильтр сравнивает его с образцами, хранящимися в базе.

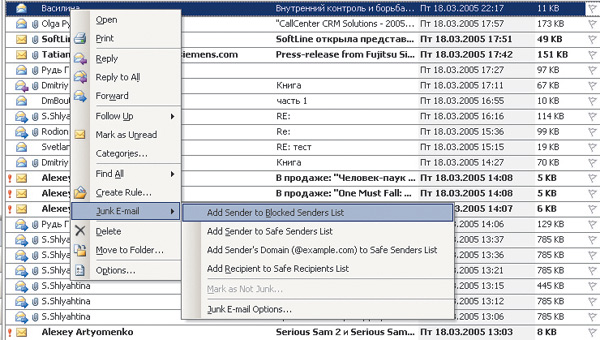

На рис. 17 представлен процесс добавления письма в черный список, в результате которого все письма от данного адресата будут автоматически попадать в папку Junk E-mail (нежелательная почта), где пользователь сможет позднее его просмотреть. Если письмо ошибочно распознано системой как спам и отправлено в папку нежелательных сообщений, то пользователь должен внести его в белый список. По мере работы система постепенно настраивается и более точно отсеивает спам.

Рис. 17. Нежелательное сообщение добавляется в черный список

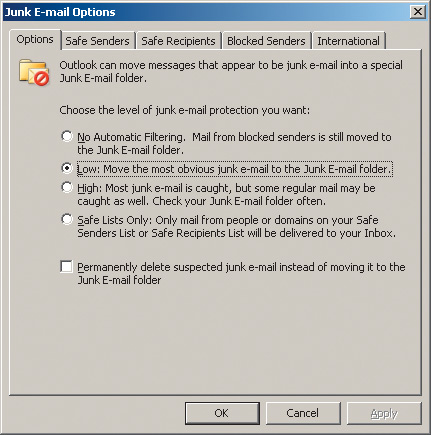

Настройки параметров антиспамфильтра доступны по команде Tools => Options => Preferences => Junk Email, которая приводит к появлению панели (рис. 18), где можно задать разный уровень жесткости фильтрации — вплоть до режима, при котором в ящик «Входящие» будут попадать только письма с разрешенных адресов и доменов.

Рис. 18. Панель настройки параметров фильтрации спама

По материалам корпорации Microsoft.