Продукты для защиты конфиденциальной информации от утечек и инсайдеров

McAfee Data Loss Prevention (DLP) Host

Статья посвящена проблеме защиты конфиденциальных данных. В ней рассматриваются решения, предлагаемые в настоящее время на рынке, в том числе их основные характеристики и различия. В заключение приводится перечень ключевых факторов, на которые следует обращать внимание при выборе системы для защиты от инсайдеров и утечек конфиденциальной информации.

В настоящее время задача защиты конфиденциальных данных становится все более актуальной. Среди организаций, пострадавших в прошлом году от утечек ценной информации, есть как частные компании, так и государственные учреждения. Упомянем лишь некоторые особенно громкие случаи: крупнейшая утечка персональных данных ветеранов и военнослужащих вооруженных сил США в мае, кража приватных сведений клиентов британской компании Nationwide Building Society в августе, утечка персональных данных клиентов Affiliated Computer Services в октябре. В результате только трех названных инцидентов под угрозой кражи личности оказались более 40 млн человек, а компании, допустившие утечки, понесли ущерб в миллиарды долларов. Все эти факты заставляют бизнес относиться к защите конфиденциальной информации более серьезно.

Аналогичная ситуация наблюдается и в России и странах СНГ. Как показывает исследование, проведенное аналитическим центром компании InfoWatch («Внутренние ИТ-угрозы в России 2006»), количество компаний, допустивших в 2006 году утечку, существенно выросло по сравнению с предыдущими годами. За прошедший год в число пострадавших от утечек попали банк «Первое ОВК» (август 2006), банки «Русский стандарт», Росбанк, ХКФ-банк, Финансбанк и пр. (декабрь 2006), компания «Мобильная Цифровая Связь» (сентябрь 2006) и др.

Однако у этих отрицательных тенденций есть и положительный момент: в российских компаниях осознали необходимость защиты своих данных. Об этом свидетельствует и тот факт, что, по данным аналитического центра InfoWatch, наиболее опасной внутренней угрозой, с точки зрения респондентов, является утечка конфиденциальной информации вследствие действий инсайдеров. Кроме того, наибольшую обеспокоенность у участников исследования вызывают кражи конфиденциальных данных, ошибки сотрудников, допущенные по халатности, а также информационный саботаж.

Все это привело к тому, что в российских организациях все чаще задумываются о мерах предотвращения утечек. Как показали результаты исследования, наиболее эффективным средством для защиты конфиденциальной информации по-прежнему считаются комплексные ИТ-решения. И хотя говорить о массовом спросе на эти средства ИТ-безопасности пока еще рано, количество компаний, внедривших решения для защиты от утечек, выросло за прошедший год почти в 5 раз. Более того, по данным исследования InfoWatch, девять из десяти участников опроса планируют сделать это в ближайшие два-три года.

Таким организациям в скором времени предстоит выбрать то или иное решение. Учитывая это, в данной статье сделан обзор предлагаемых на рынке подобных продуктов.

PortAuthority Technologies

Компания PortAuthority Technologies (в январе текущего года была куплена компанией Websense), базирующаяся в Калифорнии (США), предлагает семейство программно-аппаратных решений PortAuthority 5.0, предназначенное для комплексной защиты конфиденциальной информации.

Область покрытия ее решений включает следующие каналы: SMTP/ESMTP, HTTP/HTTPS (в том числе веб-почта), протоколы популярных систем обмена мгновенными сообщениями (ICQ и т.п.), FTP и др. Кроме того, производитель заявляет о поддержке протоколов Microsoft Exchange и Lotus Notes, а также о контроле печати на сетевых принтерах. Решения PortAuthority также позволяют контролировать перемещение конфиденциальной информации на сменные устройства.

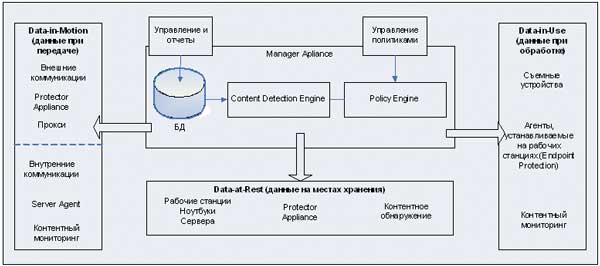

Версия PortAuthority 5.0 основана на трехуровневой архитектуре и включает PortAuthority Enterprise Manager — устройство, реализующее централизованное управление; PortAuthority Protector Appliance — устройство, ответственное за мониторинг и контроль сетевого трафика; PortAuthority Server Agent — программный модуль для мониторинга и предотвращения утечек через внутренние коммуникации (контроль над MS Exchange, Lotus Notes и сетевыми принтерами); PortAuthority Endpoint Protection — программный модуль для контроля за конфиденциальной информацией, копируемой на сменные устройства (USB и т.п.) на рабочих станциях, ноутбуках и серверах. Схема архитектуры решения приведена на рис. 1.

Рис. 1. Архитектура решения PortAuthority 5.0

Анализ передаваемой по контролируемым каналам информации проводится с помощью собственной технологии PreciseID, основанной на использовании цифровых отпечатков пальцев (digital fingerprints). Помимо метода digital fingerprints, технология PreciseID включает более привычные способы анализа передаваемого контента и позволяет производить мониторинг контролируемых каналов по ключевым словам и фразам, по словарям, на совпадение с образцами. Кроме того, решение предусматривает возможность анализа трафика с помощью регулярных выражений, а также по типам и сигнатурам файлов.

К сильным сторонам продукта PortAuthority 5.0 можно отнести достаточно большое покрытие каналов утечки конфиденциальной информации, а также собственную технологию контентного анализа, которая позволяет использовать различные методы для обнаружения утечек.

Одним из важных требований, предъявляемых к решениям по защите от утечек, является аудит использования конфиденциальной информации, что невозможно без архивирования и ретроспективного анализа инцидентов. Поэтому к слабым сторонам продукта прежде всего следует отнести отсутствие универсального интегрированного хранилища событий.

Verdasys

Verdasys — американская компания, которая базируется в шт. Массачусетс. Она предлагает решение Digital Guardian, предназначенное для мониторинга и контроля действий пользователей на уровне рабочих станций.

Функциональные возможности, предоставляемые решением Digital Guardian, включают детектирование файловых операций, в том числе открытие, копирование и изменение файлов, передачу файлов по FTP, а также отправку файлов через веб-почту. Кроме того, решение позволяет контролировать копирование конфиденциальной информации на различные устройства (CD/DVD, USB, FireWire, PCMCIA, Bluetooth, Wi-Fi), снятие скриншотов и печать на принтере.

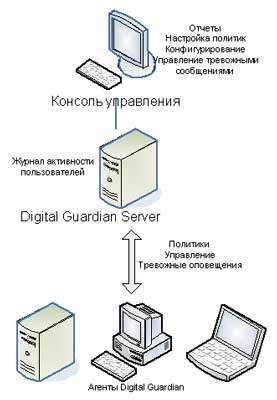

Digital Guardian состоит из центрального сервера, ответственного за хранение и управление политиками безопасности, а также за аккумулирование информации о всех нарушениях, и агентов, размещаемых на всех рабочих станциях, ноутбуках и серверах, на которых необходимо защищать данные. Управление решением осуществляется с помощью специальной консоли Digital Guardian Control Console, подключаемой к центральному серверу.

Вся пользовательская активность протоколируется. Кроме того, в случае нарушения политики безопасности агент Digital Guardian позволяет блокировать запрещенную операцию, отправить оповещения, а также вывести на экран предупреждение о нарушении политики безопасности или запрос обоснования для осуществления операции. Поддерживается возможность удаленной установки агентов через консоль управления.

Архитектура решения приведена на рис. 2.

Рис. 2. Архитектура Digital Guardian

Таким образом, решение Digital Guardian не является комплексным. Основной недостаток продукта — отсутствие контроля сетевого трафика и универсального интегрированного хранилища событий и данных. К достоинствам решения можно отнести широкий спектр детектируемых файловых операций и контролируемых устройств.

Vontu

Американская компания Vontu предлагает программный продукт Vontu 7.0 — комплексное решение для предотвращения утечки конфиденциальных данных и соответствия средств обеспечения информационной безопасности законодательным и отраслевым стандартам.

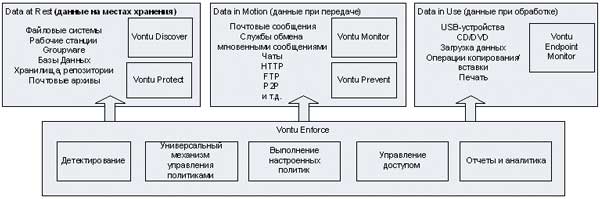

Продукт Vontu 7.0 основан на единой платформе Vontu Enforce и состоит из пяти программных продуктов для защиты конфиденциальной информации: Vontu Discover, Vontu Protect, Vontu Monitor, Vontu Prevent и Vontu Endpoint Monitor.

Продукты Vontu Discover и Vontu Protect предназначены для защиты конфиденциальных данных на местах работы конечных пользователей. Vontu Discover отвечает за обнаружение конфиденциальной информации на рабочих станциях, ноутбуках, файловых серверах, БД и т.д. Vontu Protect предназначен для защиты конфиденциальных данных на открытых ресурсах, рабочих станциях и ноутбуках. Он позволяет изолировать, переместить или скопировать конфиденциальные документы, найденные с помощью Vontu Discover, в указанное безопасное место. Продукт также поддерживает возможность шифрования незащищенных конфиденциальных данных. Таким образом, Vontu Discover в сочетании с Vontu Protect автоматически изолирует обнаруженные конфиденциальные данные. Ведется полное протоколирование, в том числе сохранение всех связанных с нарушением данных, для последующего анализа.

В свою очередь, продукты Vontu Monitor и Vontu Prevent предназначены для мониторинга и контроля данных, передаваемых по сети. Vontu Monitor отвечает за обнаружение утечек конфиденциальных данных через электронные сообщения, веб-почту и FTP. Vontu Prevent позволяет блокировать несанкционированные передачи конфиденциальных данных, а также производить шифрование данных, передаваемых в незащищенном виде. Vontu Monitor в сочетании с Vontu Prevent автоматически пресекает возможность утечки конфиденциальных данных по сети.

Vontu Endpoint Monitor — продукт, предназначенный для мониторинга данных, копируемых на сменные устройства (USB, CD/DVD и т.д.). Кроме того, он позволяет отслеживать, какие конфиденциальные данные были загружены на локальные диски.

Схема взаимодействия компонентов решения Vontu 7.0 представлена на рис. 3.

Рис. 3. Архитектура Vontu 7.0

Контентный анализ выполняется на основе технологий собственной разработки. К ним относятся технология распознавания структурированных данных Vontu Exact Data Matching и анализ неструктурированных данных с использованием цифровых отпечатков пальцев с помощью Vontu Indexed Document Matching. Кроме того, технология Vontu Described Content Matching позволяет решению производить распознавание контента на основе ключевых слов и фраз, словарей, совпадений с образцами, а также формальных признаков передаваемой информации.

К плюсам решения Vontu 7.0 можно отнести широкий спектр покрываемых каналов утечки, возможность использования шифрования при передаче или на местах хранения конфиденциальной информации, а также поддержку зон ответственности для сотрудников, занимающихся расследованием инцидентов. Однако, как уже было отмечено, в отношении файловых операций и доступа к сменным носителям продукт предоставляет возможности только мониторинга (функционал по предотвращению нежелательных операций заявлен только в следующих версиях). Это является существенным минусом, так как отсутствие полноценного контроля активности пользователей на местах может привести к утечкам конфиденциальных данных.

Reconnex

Компания Reconnex, базирующаяся в Калифорнии (США), предлагает решение, предназначенное для снижения и предотвращения рисков потери конфиденциальной информации. С его помощью можно контролировать каналы SMTP, HTTP/HTTPS (в том числе веб-почту), протоколы популярных служб обмена мгновенными сообщениями, FTP и др. Анализ трафика выполняется с помощью собственной технологии на базе цифровых отпечатков пальцев.

Предлагаемое компанией решение состоит из двух частей: Reconnex iGuard — устройства мониторинга контента во входящем/исходящем трафике и Reconnex inSight Console — единой консоли для управления политиками безопасности.

Схема развертывания решения приведена на рис. 4.

Рис. 4. Схема развертывания и использования Reconnex

Анализ контента выполняется на основании базы цифровых отпечатков пальцев. Подготовка цифровых отпечатков пальцев осуществляется на основе собственной технологии Document Biometrics, с помощью которой решение обрабатывает графические файлы, текстовые документы, документы офисных приложений, файлы формата PDF, исходные коды, почтовые сообщения, мультимедиаформаты и т.д.

Все данные о нарушениях протоколируются. Помимо этого решение предоставляет возможность проведения исторического анализа по собранным данным, а также умеет устанавливать взаимосвязи с уже выявленными нарушениями — строить цепочки событий.

К недостаткам решения, предлагаемого компанией Reconnex, следует отнести тот факт, что оно не является комплексным, так как не предоставляет возможности для контроля действий пользователей на местах использования конфиденциальной информации.

McAfee Data Loss Prevention (DLP) Host

В конце осени прошлого года компания McAfee купила компанию Onigma, предлагавшую решение FlowControl — продукт для мониторинга и предотвращения утечек данных, и анонсировала выход собственного решения — Data Loss Prevention Host.

Контролируемые данным продуктом каналы: электронная почта, HTTP (в том числе веб-почта), FTP, интернет-мессенджеры, печать на локальных и сетевых принтерах, физические устройства (CD-R/W, USB-устройства, Wi-Fi, Bluetooth и др.).

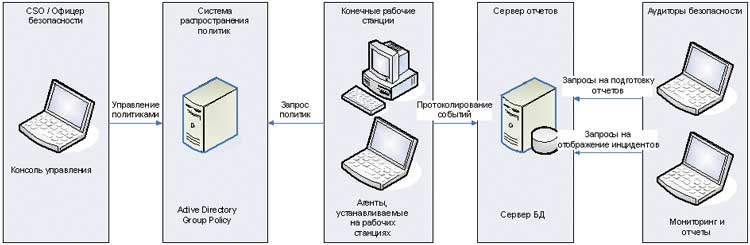

Data Loss Prevention Host — это централизованно управляемое, основанное на агентах решение (рис. 5).

Рис. 5. Архитектура решения Data Loss Prevention Host

Агенты, размещаемые на конечных рабочих станциях, отслеживают всю деятельность конечных пользователей по отношению к защищаемой информации. В функции агента входят мониторинг, аудит и предотвращение утечек информации. Политики, задаваемые с помощью консоли управления, автоматически распространяются на все агенты с помощью Active Directory. Монитор событий отображает все инциденты, зарегистрированные агентами, включая детальную информацию по событию, а также копию нарушившего политику безопасности контента. Сервер отчетов ответствен за получение, конвертацию и передачу данных остальным компонентам.

Для классификации данных решение использует собственный контентный алгоритм. После того как документ был классифицирован, ему назначается некая соответствующая его классификации метка, которая остается прикрепленной к этому документу в течение всего его жизненного цикла. Фактически каждый классифицированный программой документ снабжается специфической сигнатурой. Утверждается, что эта метка позволяет отслеживать данные независимо от изменений, вносимых пользователями в документ.

К сильным сторонам продукта можно отнести довольно широкий спектр покрываемых каналов утечки конфиденциальной информации. Однако McAfee DLPH имеет и существенные архитектурные недостатки: контроль всех каналов выполняется исключительно с помощью агентов на рабочих станциях. Ориентация решения на перехват событий на уровне рабочих станций значительно снижает его производительность, масштабируемость и надежность.

InfoWatch

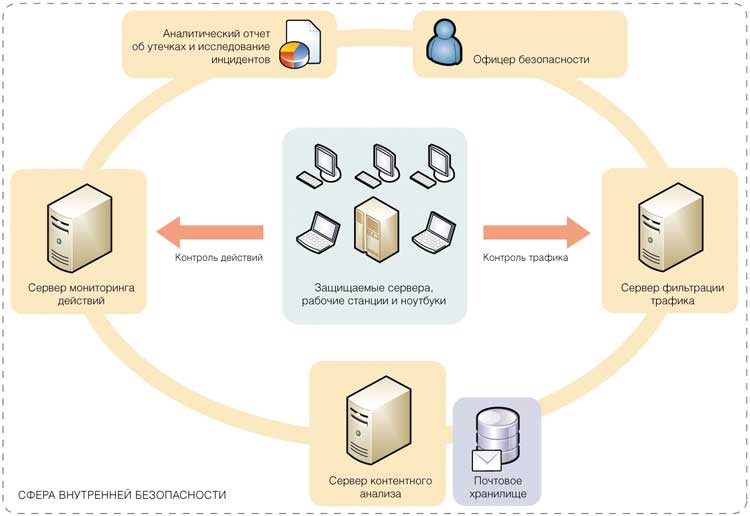

Российская фирма InfoWatch, дочерняя компания «Лаборатории Касперского», предлагает решение InfoWatch Enterprise Solution, которое обеспечивает комплексную защиту конфиденциальной информации от умышленных и неосторожных действий персонала.

Продукт позволяет предотвращать утечку конфиденциальной информации через ресурсы электронной почты, Интернет (веб-почту, форумы, чаты), интернет-пейджеры и ресурсы рабочих станций (принтеры, CD-ROM, USB- и IrDA-порты, Bluetooth и т.д.), обеспечивает контроль над обращением конфиденциальной информации на рабочих станциях и файловых серверах, а также создание архива электронной корреспонденции с возможностью дальнейшего ее анализа.

Решение отслеживает все операции с конфиденциальной информацией (пересылка по сети, чтение, изменение, печать, копирование в буфер обмена и т.д.) и сообщает офицеру безопасности о тех из них, которые не соответствуют принятой политике ИТ-безопасности. Продукт ведет подробное протоколирование всех действий с конфиденциальными данными и немедленно сообщает офицеру ИТ-безопасности о случаях нарушения.

Кроме того, InfoWatch Enterprise Solution получает копии электронных писем, укладывает их в хранилище и позволяет делать аналитические выборки из него для расследования случаев утечки данных.

Централизованная консоль управления позволяет офицеру ИТ-безопасности контролировать работу всех компонентов решения, осуществлять мониторинг действий пользователей, настраивать политику ИТ-безопасности и создавать статистические отчеты. Схема работы продукта приведена на рис. 6.

Рис. 6. Схема работы InfoWatch Enterprise Solution

Решение включает следующие программные компоненты: InfoWatch Traffic Monitor, InfoWatch Net Monitor и InfoWatch Mail Storage, которые поставляются и как отдельные решения.

InfoWatch Traffic Monitor является распределенной многокомпонентной системой для фильтрации почтового, пейджингового и веб-трафика. Продукт производит категоризацию информационных объектов на основе контентного морфологического анализа и различных формальных атрибутов, а затем в соответствии с политиками безопасности принимает решение о возможности перемещения информации за пределы корпоративной сети. Решение осуществляет централизованный сбор статистики и интегрируется с аналитическим хранилищем электронных сообщений InfoWatch Mail Storage, позволяющим проводить расследование инцидентов и выявлять инсайдеров.

Для проверки всех сообщений используется технология контентной фильтрации Morph-o-Logic, которая анализирует содержание сообщения и файлов вложений. Для анализа применяются лингвистические алгоритмы, основанные на поиске характерных терминов и сравнении с образцами.

InfoWatch Net Monitor является программным продуктом для контроля над обращением конфиденциальной информации на рабочих станциях и файловых серверах. Продукт отслеживает операции с файлами (чтение, изменение, копирование, копирование в буфер обмена, печать и др.) и сообщает офицеру ИТ-безопасности о тех из них, которые не соответствуют принятой политике ИТ-безопасности. Продукт также предоставляет возможность контролировать доступ пользователей к коммуникационным портам и устройствам ввода-вывода рабочей станции (CD, floppy, съемные накопители, COM-, LPT-, USB- и IrDA-порты, Bluetooth, FireWire, Wi-Fi). Операции, не соответствующие заданным правилам, блокируются. Кроме того, решение предоставляет возможности для подробного протоколирования всех действий с файлами.

InfoWatch Mail Storage является программным продуктом для создания архива электронной корреспонденции корпоративной почтовой системы. Продукт обладает широкими возможностями для масштабирования и позволяет заказчикам создавать почтовые хранилища корпоративного масштаба для архивирования электронной корреспонденции. Кроме того, InfoWatch Mail Storage предоставляет возможности для проведения ретроспективного анализа действий сотрудников, расследования инцидентов внутренней ИТ-безопасности и соответствия требованиям российского законодательства, зарубежных и международных нормативов.

Таким образом, комплексное решение, предлагаемое компанией InfoWatch, обладает следующими преимуществами: позволяет осуществлять контроль как сетевого трафика, так и активности пользователей на рабочих станциях и файловых серверах. Кроме того, InfoWatch Enterprise Solution предоставляет возможность ведения архива событий, а также анализа информации, накопленной по инцидентам, с целью выявления инсайдеров.

Анализ

В сводной таблице приведены основные характеристики рассмотренных решений.

Как уже говорилось, по результатам исследования, проведенного компанией InfoWatch, наиболее эффективным средством для защиты конфиденциальной информации по-прежнему считаются комплексные решения. Поэтому при выборе решения для защиты ИТ-инфраструктуры от внутренних угроз заказчику прежде всего необходимо обратить внимание на перечень перекрываемых каналов утечки. Для обеспечения комплексной защиты от утечек необходим контроль как сетевого трафика (SMTP, HTTP, FTP, средства мгновенного обмена сообщениями и т.д.), так и активности конечных пользователей. Немаловажную роль в обеспечении защиты компании играет контроль печати на сетевых принтерах, а также контроль доступа к сменным устройствам.

Кроме того, следует оценить возможности, предоставляемые решениями для проведения контентного анализа. Сравнение методов контентного анализа выходит за рамки настоящей статьи и требует отдельного рассмотрения, однако следует помнить, что при выборе инструмента контентной фильтрации необходимо учесть специфику языка, который используется в компании. Большим преимуществом в данном случае будет поддержка этим инструментом нескольких языков.

Основные характеристики рассматриваемых продуктов

Продукт |

PortAuthority 5.0 |

Digital Guardian |

Vontu 7.0 |

Reconnex |

McAfee (DLP) Host |

InfoWatch Enterprise Solution |

Тип |

Программно-аппаратное решение |

Программное решение |

Программное решение |

Программно-аппаратное решение |

Программное решение |

Программное решение |

Контролируемые каналы: |

|

|

|

|

|

|

сетевой трафик |

Да |

Нет |

Да |

Да |

Да |

Да |

SMTP |

Да |

|

Да |

Да |

Да |

Да |

HTTP |

Да |

|

Да |

Да |

Да |

Да |

FTP |

Да |

|

Да |

Да |

Да |

Нет |

IM |

Да |

|

Да |

Да |

Да |

Да |

контроль печати |

Да |

Да (на уровне рабочих станций) |

Да (на уровне рабочих станций) |

Нет данных |

Да |

Да |

Действия пользователей |

Да |

Да |

Да (с ограничениями) |

Нет |

Да |

Да |

Файловые операции |

Копирование на устройства |

Да (с ограничениями) |

Копирование на сменные устройства и локальные диски |

|

Нет данных |

Да |

Устройства |

USB, removable media |

CD, USB, FireWire, PCMCIA, Bluetooth, Wi-Fi |

USB, CD/DVD (только мониторинг) |

|

CD, USB, Wi-Fi, Bluetooth и т.д. |

FDD, CD/DVD, FireWire, USB Mass Storage, HDD, COM, LPT, IrDA и т.д. |

Анализ контента |

По цифровым отпечаткам пальцев, ключевым словам и фразам, словарям, на совпадение с образцами, по регулярным выражениям, по типам и сигнатурам файлов |

Нет |

По цифровым отпечаткам пальцев, на основе ключевых слов, словарей, по образцам, по формальным признакам |

На основании цифровых отпечатков пальцев |

Классификация — по размещению, по ключевым словам и регулярным выражениям, по приложениям и т.д. Анализ — по меткам, присвоенным в результате классификации |

Лингвистические алгоритмы; поддержка нескольких языков; анализ по формальным признакам |

Архив инцидентов |

Не в полном объеме |

Не в полном объеме |

Да |

Да |

Не в полном объеме (сервер отчетов) |

Да (интегрированное хранилище) |

Одним из важных требований, предъявляемых к решениям по защите от утечек, является также аудит использования конфиденциальной информации. В связи с этим немаловажным преимуществом решения для выявления и предотвращения утечек конфиденциальной информации является наличие в комплексном решении интегрированного хранилища данных и событий, а также гибкой системы для подготовки на их базе отчетов.