Безопасная работа с электронной корреспонденцией

Проблемы, возникающие при работе с электронной корреспонденцией

Пять правил безопасной работы с электронной корреспонденцией

Правило первое: выберите безопасный почтовый клиент

Правило второе: проверяйте корреспонденцию на наличие вредоносных объектов

Правило третье: проводите фильтрацию спамерских и фишерских сообщений

Правило пятое: шифруйте важные сообщения и подтверждайте их подлинность электронной подписью

Электронная почта является сегодня доминирующей формой электронной коммуникации: по разным данным, ее применяют от 80 от 95% интернет-пользователей, в частности в России, согласно результатам последнего исследования Online Monitor, — 84,3%. Стремительными темпами растут и объемы электронной корреспонденции: по данным аналитиков IDC, ежедневно в мире отсылается уже порядка 97 млрд электронных писем; для сравнения стоит напомнить, что всего год назад количество отправляемых за день писем оценивалось в 84 млрд. В огромной популярности данного сервиса нет ничего удивительного, ведь письма доходят до адресатов практически мгновенно, а читать электронную корреспонденцию и отвечать на нее можно в любой удобный момент. Однако при всех несомненных достоинствах электронной почты ее применение вызывает две весьма серьезные проблемы.

Проблемы, возникающие при работе с электронной корреспонденцией

Во-первых, пользователи, помимо полезных сообщений, получают немало спамерской и фишерской корреспонденции. Спамерские письма, рекламирующие какую-либо продукцию, осложняют жизнь по причине своей многочисленности (согласно IDC, сегодня более половины ежедневно отправляемых в мире сообщений являются спамерскими; ранее процент спамерской корреспонденции был несколько ниже, например в 2006 году ее доля оценивалась аналитиками IDC примерно в 40%). Столь большой объем спамерских посланий заметно снижает производительность, ведь всю корреспонденцию (включая ненужную) обычно приходится скачивать, а затем сортировать, каждый раз рискуя пропустить в общем списке важные письма.

К тому же поток ненужной корреспонденции рекламными сообщениями не ограничивается: среди спамерских посланий, рекламирующих виагру, тренинги, дешевый софт, акции и т.п., постепенно растет доля фишерских писем, направленных на то, чтобы обманным путем вынудить жертву раскрыть персональную информацию. Как правило, фишинговые атаки направлены на клиентов различных банков, применяющих для управления своим счетом систему онлайн-банкинга, на пользователей электронных платежных систем, использующих электронные деньги для оплаты товаров в интернет-магазинах, и т.п. и открывают фишерам доступ к личным счетам обманутых пользователей со всеми вытекающими отсюда последствиями.

Во-вторых, многие современные вирусы распространяются путем рассылки копий по электронной почте (так называемые почтовые черви массовой рассылки), да и спамерские послания нередко содержат вредоносные вложения. Именно почта является сегодня одним из главных путей проникновения вредоносных программ на компьютер, ведь большая часть вирусов в виде троянцев, червей и прочего вредоносного софта попадает на компьютер вместе с полученной корреспонденцией. Об этом свидетельствуют регулярно публикуемые «Лабораторией Касперского» рейтинги вирусной активности, согласно которым, например, в марте этого года практически все решения, вошедшие в двадцатку наиболее распространенных вредоносных программ, были почтовыми (табл. 1).

Таблица 1. Двадцатка наиболее распространенных

вредоносных программ, март 2007

(источник: «Лаборатория Касперского», 2007)

Позиция в рейтинге

|

Наименование |

Доля, % |

1 |

Trojan-Spy.HTML.Bankfraud.ra |

31,93 |

2 |

Email-Worm.Win32.NetSky.q |

13,96 |

3 |

Email-Worm.Win32.Bagle.gt |

10,69 |

4 |

Email-Worm.Win32.NetSky.t |

8,50 |

5 |

Email-Worm.Win32.Warezov.jx |

8,23 |

6 |

Email-Worm.Win32.NetSky.aa |

3,89 |

7 |

Net-Worm.Win32.Mytob.c |

2,32 |

8 |

Email-Worm.Win32.Scano.gen |

1,60 |

9 |

Email-Worm.Win32.NetSky.b |

1,38 |

10 |

Email-Worm.Win32.Mydoom.l |

1,32 |

11 |

Exploit.Win32.IMG-WMF.y |

1,25 |

12 |

Worm.Win32.Feebs.gen |

1,22 |

13 |

Email-Worm.Win32.Warezov.do |

1,20 |

14 |

Email-Worm.Win32.NetSky.x |

1,03 |

15 |

Email-Worm.Win32.Mydoom.m |

0,88 |

16 |

Email-Worm.Win32.Zhelatin.dam |

0,82 |

17 |

Email-Worm.Win32.Bagle.gen |

0,78 |

18 |

Net-Worm.Win32.Mytob.bt |

0,63 |

19 |

Net-Worm.Win32.Mytob.dam |

0,53 |

20 |

Packed.Win32.PePatch.gr |

0,51 |

|

Другие вредоносные программы |

7,33 |

Проникающие на компьютер через электронную почту вредоносные программы специализируются в основном на краже пользовательской информации. Согласно данным антивирусных компаний, чаще всего крадутся параметры для доступа к различным финансовым системам (онлайн-банкингу, пластиковым картам, электронным деньгам), пароли для доступа к интернет-пейджерам, сайтам и почтовым ящикам, найденные на компьютере адреса электронной почты и пароли к онлайновым играм. Кража может осуществляться различными способами: через троянские программы, собирающие хранящиеся на компьютере персональные данные (их можно найти в пользовательских файлах или в системном реестре), через программы-кейлоггеры, фиксирующие последовательности всех нажатых клавиш, через SpamTool-приложения, сканирующие файлы данных на компьютере-жертве и собирающие в них адреса электронной почты.

Кроме того, перед вредоносными модулями может стоять и иная задача — включить пользовательские компьютеры в зомби-сети, рассылающие спам и фишерскую электронную корреспонденцию и используемые для мошенничества с баннерной рекламой и т.д.

Подобные вредоносные программы могут присутствовать в пришедшей корреспонденции в виде вложений и инсталлируются при запуске или даже просто при выделении соответствующих писем. Они также могут устанавливаться на компьютер при активировании писем, содержащих иные вредоносные компоненты, например опасные скрипты, или при посещении указанных в письмах ссылок, ведущих на сайт злоумышленников, и т.п.

Однако, несмотря на опасности, которые подстерегают пользователей при работе с электронной корреспонденцией, в действительности все не так страшно, правда при условии соблюдения определенных правил. Если вы будете их придерживаться, то сможете минимизировать вероятность заражения компьютера вредоносным ПО и исключить возможность кражи персональных данных.

Пять правил безопасной работы с электронной корреспонденцией

Правило первое: выберите безопасный почтовый клиент

Почтовых клиентов, позволяющих работать с электронной корреспонденцией, на рынке предлагается более чем достаточно. Желательно выбрать из них наиболее безопасный, то есть такой, в котором зафиксировано наименьшее число дыр и имеются расширенные возможности в плане обеспечения безопасности и конфиденциальности.

Если из числа самых популярных почтовых клиентов отобрать решения с минимальным количеством обнаруженных уязвимостей (табл. 2), при этом не принимая в расчет недавно вышедшие решения, поскольку отсутствие прорех в них может объясняться слишком малым эксплуатационным периодом (они выделены в таблице серым цветом), то получится, что наиболее безопасным является The Bat!. Наибольшее же число уязвимостей зафиксировано у почтовых клиентов от компании Microsoft — это неудивительно в силу их огромной распространенности, а значит, и гораздо большей привлекательности для хакеров. Относительно малое число уязвимостей в альтернативных клиентах может быть обусловлено не только их программным кодом, но и тем, что они пока не слишком привлекательны для хакеров.

Таблица 2. Количество уязвимостей, найденных в популярных

почтовых клиентах (источник: Secunia, 2007)

Наименование почтового клиента |

Общее число найденных уязвимостей |

Количество неисправленных уязвимостей |

Microsoft Office Outlook 2007 |

0 |

0 |

Microsoft Office Outlook 2003 |

14 |

1 |

Microsoft Office Outlook 2002 |

17 |

0 |

Microsoft Office Outlook 2000 |

17 |

3 |

Microsoft Outlook Express 6 (в составе Microsoft Windows XP и Windows Server 2003) |

23 |

7 |

Microsoft Outlook Express 5.5 (в составе Microsoft Windows 2000) |

12 |

3 |

Mozilla Thunderbird 2.x |

10 |

4 |

Mozilla Thunderbird 1.5.x |

7 |

0 |

Opera Mail (в целом для Opera 9.x) |

6 |

0 |

Opera Mail (в целом для Opera 8.x) |

15 |

0 |

The Bat! 3.x |

1 |

0 |

The Bat! 2.x |

1 |

0 |

Интересно также проследить, как быстро устраняются найденные в почтовых клиентах уязвимости и устраняются ли они вообще. По данному показателю наилучшим образом обстоят дела у пакетов Microsoft Office Outlook 2002, Mozilla Thunderbird 1.5.x, Opera Mail и The Bat! 3.x, в которых все выявленные на данный момент уязвимости были устранены.

Еще важнее оценить возможности почтовых клиентов в плане обеспечения безопасности и конфиденциальности (табл. 3). Оказывается, наиболее безопасным опять-таки является клиент The Bat!, в котором реализованы даже аутентификация на базе электронных токенов и систем биометрического контроля. Правда, это касается только версии Professional Edition, однако данные возможности рассчитаны на коммерческие структуры и в домашних офисах, честно говоря, не нужны. А потребности домашних пользователей в плане безопасности вполне могут удовлетворить такие решения, как The Bat! (Home Edition) и Mozilla Thunderbird. Благодаря движку Presto и возможности блокировки спама, достаточно надежным можно считать и решение Opera Mail — единственное, не нужно забывать о том, что нельзя загружать незнакомые вложения. Что же касается Microsoft Office Outlook 2003 и Microsoft Outlook Express 6, то безопасными их никак не назовешь, ведь в пакетах используется движок Internet Explorer со всеми вытекающими отсюда последствиями. Однако нельзя не отметить, что при желании работу с электронной почтой в Microsoft Office Outlook 2003 можно сделать относительно безопасной, так как многие антивирусы видят данного клиента в системе, могут автоматически проверять всю приходящую корреспонденцию и не пропустят сообщения с вредоносными компонентами. Кроме того, в Microsoft Office Outlook 2003 можно заблокировать просмотр HTML-писем в HTML-формате, что также помогает снизить риск заражения компьютера. Уровень безопасности Microsoft Office Outlook 2007 (в сравнении с Microsoft Office Outlook 2003) несколько выше, в первую очередь за счет отказа от использования при просмотре HTML-сообщений движка Internet Explorer, что предотвращает возможность запуска сценариев в HTML-форматированных сообщениях (правда, такой подход оказался палкой о двух концах, поскольку поддержка HTML-писем заметно ухудшилась). Таким образом, применение MS Microsoft Office Outlook 2007 в сочетании с почтовым антивирусом достаточно безопасно. В отношении же Microsoft Outlook Express 6 вердикт однозначен: если вам нужна безопасность, применять его крайне нежелательно — сегодня он считается самым уязвимым почтовым клиентом.

Таблица 3. Функциональность почтовых клиентов в плане безопасности и конфиденциальности

Наименование почтового клиента |

HTML-движок |

Блокирование изображений |

Фильтрация ненужной корреспонденции |

Поддержка S/MIME/ OpenPGP |

Поддержка SSL и TLS |

Аутентификация Compuserve (RPA) |

Аутентификация с применением электронных токенов |

Биометрическая аутентификация |

MS Outlook 2007 |

Движок Word |

Да |

Да |

Да |

SSL — да, TLS — нет |

Нет |

Нет |

Нет |

MS Outlook 2003/ MS Outlook 2002 |

Trident (движок IE) |

Да |

Да |

Да |

SSL — да, TLS — нет |

Нет |

Нет |

Нет |

MS Outlook Express 6 |

Trident (движок IE) |

Да |

Нет |

Да |

SSL — да, TLS — нет |

Нет |

Нет |

Нет |

Mozilla Thunderbird |

Gecko |

Да |

Да |

Да |

Да |

Нет |

Нет |

Нет |

Opera Mail |

Presto |

Да |

Да |

Нет |

Частично |

Нет |

Нет |

Нет |

The Bat! |

Собственный движок The Bat! |

Да |

Да, в том числе на сервере |

Да |

Да |

Да |

Да |

Да |

Правило второе: проверяйте корреспонденцию на наличие вредоносных объектов

Риск подхватить «инфекцию» сегодня очень велик, поэтому стоит регулярно проверять компьютер антивирусом, базы которого должны регулярно обновляться. Еще лучше, если проверяться на наличие вредоносных объектов будет вся корреспонденция — автоматически и сразу при ее получении, в таком случае шансы активировать опасный компонент сводятся к нулю.

Подобную проверку российским пользователям удобнее всего организовать при помощи продуктов от «Лаборатории Касперского» (http://www.kaspersky.ru) — «Антивируса Касперского» и пакета Kaspersky Internet Security. Первый обезопасит от вирусов, троянских программ и червей (включая почтовых), а также от spyware-компонентов, а второй обеспечит многоуровневую защиту от всех интернет-угроз: вирусов, хакерских атак и спама. Оба решения поддерживают работу с почтовыми клиентами Microsoft Office Outlook (разные версии), The Bat! (разные версии) и Mozilla Thunderbird версии 1.5 и выше.

В состав названных решений входит «Почтовый антивирус», запускаемый при старте операционной системы, перехватывающий все принимаемые или отправляемые (по протоколам POP3, SMTP, IMAP, MAPI1 и NNTP, а также в защищенном режиме SSL по протоколам POP3 и IMAP) письма и проверяющий их на наличие опасных объектов. Если тело или вложение письма содержит вредоносный код, «Почтовый антивирус» блокирует его, помещает копию зараженного объекта в резервное хранилище и пытается обезвредить объект. После успешного лечения письмо становится доступным для пользователя, если же лечение произвести не удалось, зараженный объект из письма удаляется, а в тему письма помещается текст, уведомляющий пользователя о том, что письмо обработано «Антивирусом Касперского». Настройка параметров проверки почты «Почтовым антивирусом» может корректироваться пользователем (команда Почтовый Антивирус => Настройка) — предусмотрена возможность изменения уровня защиты, сужение потока проверяемых сообщений и т.п. (рис. 1).

Рис. 1. Настройка параметров работы

«Почтового антивируса»

из окна пакета «Антивирус Касперского»

Если в качестве почтового клиента применяется Microsoft Office Outlook, то подобная настройка может осуществляться прямо из окна почтового клиента по команде Сервис => Параметры => Почтовый Антивирус (рис. 2) — предусмотрено задание проведения проверки (при получении, при прочтении, при отправке) и перехода к расширенным настройкам антивирусной проверки. В клиенте The Bat! по команде Свойства => Настройка (рис. 3) пользователь получает доступ к параметрам работы «Почтового антивируса», где можно отрегулировать поток подвергаемых проверке почтовых сообщений, задать действия, предпринимаемые почтовым клиентом при обнаружении опасных объектов, и т.п.

Рис. 2. Настройка параметров работы

«Почтового антивируса»

из MS Office Outlook

Рис. 3. Настройка параметров работы

«Почтового антивируса»

из The Bat!

Правило третье: проводите фильтрацию спамерских и фишерских сообщений

Учитывая, что спамерские послания не только отнимают время у пользователя, но еще и могут заразить компьютер, а фишерские письма заставляют неискушенных пользователей выдавать приватную информацию, требуется принимать меры по минимизации потока соответствующей корреспонденции.

Для этого можно воспользоваться встроенными возможностями почтового клиента, настроив его на автоматическую обработку корреспонденции. Правда, добиться хорошей фильтрации будет непросто, поскольку формирование целой серии правил отнимает много времени и сил. Кроме того, возможности у пользователей в этом плане обычно весьма ограниченны: можно создать собственные белые и черные списки, а также отсеивать корреспонденцию по формальным признакам письма (отсутствие имени отправителя, много отправителей, нет получателя и др.) или по наличию в теле письма характерных для спама слов. В зависимости от почтового клиента и его версии также может предоставляться возможность блокирования нежелательных сообщений из тех или иных стран, на конкретных языках или в определенных кодировках.

Исключение составляют лишь Mozilla Thunderbird и The Bat!, где имеются полноценные байесовы спам-фильтры для отсеивания нежелательной корреспонденции. Такие фильтры могут обнаруживать и фильтровать нежелательные почтовые сообщения — естественно, при условии их включения, настройки (рис. 4 и 5) и проведения предварительного обучения, когда всю пришедшую корреспонденцию приходится вручную сортировать на спам и не спам, щелкая на соответствующие кнопки. При этом все электронные сообщения, являющиеся спамом, могут сразу перемещаться в папку «Спам», что очень удобно. Кроме того, в Mozilla Thunderbird предусмотрена защита от фишинга: почтовый клиент анализирует каждое сообщение на предмет принадлежности к мошеннической корреспонденции и в случае, если письмо признано таковым, информирует об этом пользователя и учитывает данный факт в дальнейшем при автоматической фильтрации писем. А в The Bat! при желании можно настроить фильтрацию части нежелательной корреспонденции прямо на почтовом сервере, благодаря чему можно ее не скачивать.

Рис. 4. Настройка параметров работы

спам-фильтра в Mozilla Thunderbird

Рис. 5. Настройка параметров работы спам-фильтра в The Bat!

В других клиентах фильтрация нежелательной корреспонденции тоже возможна, но добиться высокой эффективности удается лишь при использовании специализированных решений для фильтрации спама. В качестве примера можно привести спам-фильтр AGAVA SpamProtexx (http://www.spamprotexx.ru/download/index.shtml; 2,67 Мбайт; для частных лиц — 10 долл.) или уже упоминавшийся интегрированный пакет Kaspersky Internet Security, который, в отличие от AGAVA SpamProtexx, умеет выявлять не только текстовый, но и графический спам.

AGAVA SpamProtexx идентифицирует спамерские сообщения, используя модифицированный разработчиками байесов алгоритм (рис. 6), и ведет автоматически заполняемый белый список доверенных адресов, почта с которых никогда не считается спамом. Фильтр поставляется со стандартной базой данных, созданной в результате обучения алгоритма на образцах распространенного спама, а от пользователя требуется лишь немного подучить его на своей почте, некоторое время контролируя, правильно ли осуществляется распознавание, и поправляя программу в случае ошибки. Фильтр перехватывает входящие и исходящие соединения с почтовых серверов, анализирует поступающую корреспонденцию, внедряет в спамерские послания специальную спам-метку в поле «Тема» и только затем передает их почтовому клиенту.

Рис. 6. Фильтрация почты с помощью AGAVA SpamProtexx

Есть и другой путь — установить подходящее интегрированное решение, в перечне возможностей которого предусмотрена фильтрация спама, например Kaspersky Internet Security. Встроенный в него модуль «Анти-Спам» анализирует поступающую корреспонденцию по гораздо более сложному алгоритму. Вначале адрес отправителя почтового сообщения проверяется на присутствие в черном и белом списках, затем (если адрес в данных списках отсутствует) производится анализ почтового сообщения на предмет обнаружения в нем фраз, относящихся к спаму. После этого письмо анализируется на наличие строк из черного и белого списков словосочетаний, а затем — на фишинг. Оставшиеся нераспознанными после вышеназванных проверок сообщения исследуются по технологии GSG и с применением байесового алгоритма, а по окончании проверяются на наличие в них дополнительных признаков спама, в число которых, например, может входить проверка корректности HTML-тэгов, размера текста, невидимых символов и т.п. Фильтр поставляется со стандартной базой данных, созданной в результате обучения алгоритма на образцах распространенного спама. Повысить эффективность выявления спама позволит дополнительное обучение: с помощью мастера, на исходящих сообщениях и классическое обучение во время работы с электронной корреспонденцией через кнопки «Спам» и «Не спам» (рис. 7). Электронные сообщения, являющиеся спамом или подозреваемые в этом, модифицируются путем добавления в поле «Тема» меток [=>=> SPAM] или [?? Probable Spam] соответственно и по умолчанию остаются в папке «Входящие», хотя путем настройки надлежащего правила могут автоматически перемещаться в другую папку либо удаляться.

Рис. 7. Настройка и обучение модуля

«Анти-Спам» пакета Kaspersky Internet Security

Помимо блокирования нежелательной корреспонденции средствами почтовых клиентов и/или спам-фильтров стоит соблюдать и элементарные меры предосторожности, позволяющие снизить вероятность попадания своего электронного адреса в спамерские базы. Для этого достаточно внимательно читать любые онлайн-формы, требующие от вас указания своего электронного адреса, и вводить последний только тогда, когда без этого нельзя обойтись. Кроме того, желательно избегать создания простых коротких адресов, которые легко выявляются спамерами, и маскировать свой e-mail при публикации его на общедоступных веб-сайтах или форумах так, чтобы он был распознаваем человеком, но не идентифицировался сканирующими веб-сайты на предмет электронных адресов спамботами. Например, если ваш адрес выглядит как Ivanov@mail.ru, попробуйте ввести его как Ivanov#at#mail-ru либо Ivanov*at*mail*ru и т.п.

Правило четвертое: соблюдайте осторожность при получении и просмотре писем и формировании ответов на них

Подозрительные сообщения

Никогда не открывайте подозрительные сообщения, так как это может привести к увеличению потока подобной корреспонденции. Дело в том, что в большинстве своем это будут спамерские послания, которые могут содержать небольшие графические изображения, являющиеся своеобразными сигнальными маячками. При открытии письма с маячком (чаще всего представляющим собой внешне безобидную ссылку на рисунок) активируется встроенный в тело письма скрипт и почтовая программа запрашивает с указанного в ссылке спамерского сервера графический файл и одновременно передает на него электронный адрес пользователя. В итоге данный адрес помечается в спамерской базе как действующий, вследствие чего активность его использования в спамерских рассылках возрастает.

Кроме того, при открытии (а иногда и просто при выделении) спамерских писем, а также сообщений, генерируемых почтовыми червями, нередко активируются скрипты, выполнение которых может привести к заражению компьютера вредоносными компонентами. Поскольку никто не застрахован от ошибок (можно не сразу сообразить, что письмо спамерское, или открыть его машинально), лучше проконтролировать, отключена ли в почтовом клиенте загрузка из Интернета изображений и заблокировано ли выполнение кода JavaScript в сообщениях. Среди рассмотренных решений возможности блокирования загрузки изображений и выполнения скриптов предусмотрены в Mozilla Thunderbird (рис. 8) и Opera Mail, блокирование загрузки изображений может быть настроено в Microsoft Office Outlook 2003 и Microsoft Outlook Express, а Microsoft Office Outlook 2007 и The Bat! автоматически игнорируют выполнение скриптов.

Рис. 8. Блокирование загрузки изображений и скриптов в Mozilla Thunderbird

Письма с вложениями

Соблюдайте осторожность при получении писем с вложениями, которых не ждали, даже если на первый взгляд они выглядят безобидно с точки зрения содержания и адреса отправителя (обычно зараженные письма имеют именно такой вид, ведь их назначение — вызвать у пользователя доверие и заставить его запустить вложенный в письмо файл). В качестве примера можно привести сообщение с вирусом-червем Email-Worm.Win32.Warezov.nf, распространяемым через почтовую рассылку и нередко занимающим немалую долю в почтовом трафике (рис. 9), — текст зараженного им сообщения у неискушенных пользователей сразу вызывает доверие, ведь их извещают о будто бы имевшей место подозрительной активности их IP-адреса и рекомендуют инсталлировать заплатку к брандмауэру, которая приложена в письме.

Рис. 9. Пример письма, зараженного

вирусом-червем

Email-Worm.Win32.Warezov.nf

Столь же осторожно стоит относиться и к посланиям с вложениями, которых вы не ждали, даже полученным от знакомых, отправленных ведущими компаниями либо администраторами известных сайтов. Внушающий доверие адрес отправителя часто провоцирует получателя доверчиво открыть вложение, чего делать не следует, так как вложения в подобных сообщениях, как правило, опасны. На самом деле никто из указанных отправителей вам подобное письмо не посылал, а причиной его появления в вашем почтовом ящике стало заражение вирусом компьютера одного из ваших знакомых пользователей, имеющего в почтовой базе ваш электронный адрес. Именно по такой схеме действует, например, вирус Sobig.F, который, как и прочие почтовые черви, сканирует зараженный компьютер для получения списка адресов, по которым затем себя и рассылает, причем в качестве адреса отправителя указывает либо любой другой адрес из найденного списка, либо некий фиксированный адрес, заложенный в вирус его автором. Таким образом, вы можете получить письмо с вирусом, якобы отправленное вашим знакомым или, к примеру, администратором сайта Internet.com (рис. 10), хотя ни первый, ни тем более второй этого письма вам не посылали.

Рис. 10. Пример письма, зараженного

вирусом-червем

Email-Worm.Win32.Sobig.f

Имейте в виду, что вредоносные компоненты могут оказаться не только в исполняемых файлах (*.exe, *.bat и т.д.), но и в архивах (обычно *.zip), а также в файлах с вполне безобидными на первый взгляд расширениями, например в графических изображениях (*.bmp, *.cur, *.ico или *.ani), документах Word (*.doc) и т.д. Например, расширение *.ani, присущее анимированным курсорам, имеют многие троянцы (Trojan-Downloader.Win32.Ani.c, Trojan-Downloader.Win32.Agen.ani и др.), которые активируются при открытии таких ANI-файлов и запускают программу, загружающую ряд других троянских программ. В обычных же Word-документах могут скрываться совсем небезобидные макросы. В качестве примера можно привести проведенную в 2006 году массовую спам-рассылку писем, зараженных троянской программой Trojan-Dropper.MSWord.Lafool.v. Она проводилась от имени антивирусной компании McAfee с адреса mcafee@europe.com и включала на первый взгляд безобидный Word-документ с именем <McAfee Inc. Reports.doc>, якобы содержащий отчет о распространении вредоносных программ в Сети. В действительности же в данном документе был макрос, который запускал троянскую программу Trojan-PSW.Win32.LdPinch.bbg, ворующую пароли для различных сервисов и прикладных программ и личную информацию пользователей.

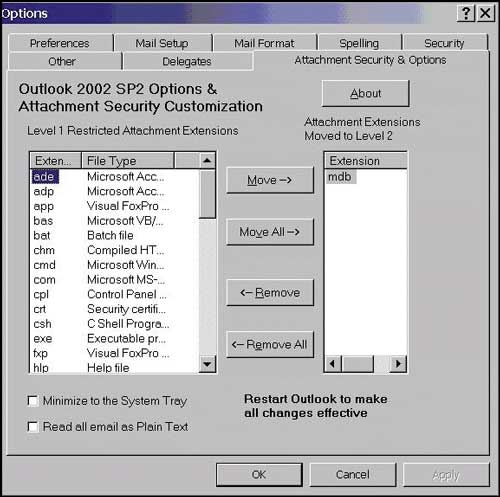

Отметим, что во многих почтовых клиентах отношение к вложенным файлам более чем серьезное. Так, Outlook блокирует доступ к полученным небезопасным (с точки зрения программы) вложениям, чтобы предотвратить их непреднамеренный запуск пользователем, а также предупреждает пользователей при отправке подобных вложений (рис. 11). Список блокируемых им расширений очень широк, и вполне возможно, что у части пользователей, обменивающихся подобными файлами, это может вызывать нешуточные проблемы, так как открыть заблокированные вложения невозможно. Поэтому при использовании данного почтового клиента может оказаться необходимым самостоятельно управлять списком расширений, определяя, вложения с какими из них следует считать опасными (и соответственно блокировать к ним доступ), а какие — безопасными, доступ к которым будет разрешен. Для этого придется воспользоваться Outlook-расширениями, например модулем Blocked Attachments Manager (ныне входит в состав платного решения Attachments Processor, http://www.mapilab.com/files/attachments_processor.zip; 2,5 Мбайт; 700 руб.) — рис. 12 или бесплатным плагином Attachment Options (http://www.slovaktech.com/Files/AOsetup.exe; 1,44 Мбайт) — рис. 13. Для выявления опасных вложений в Outlook также может быть реализована автоматическая проверка на вирусы присоединенных к сообщениям файлов посредством подключения известных антивирусных программ.

Рис. 11. Предупреждение Outlook при отправке опасного вложения

Рис. 12. Работа с модулем Blocked Attachments Manager

Рис. 13. Настройка списка небезопасных расширений в Attachment Options

В The Bat! можно самостоятельно управлять разрешением/запретом запуска файлов определенных типов (рис. 14), причем можно как блокировать запуск определенных типов вложений, так и ограничиться информированием пользователя о возможных вирусах при попытке открытия им подобных файлов. Проверка вложений на вирусы посредством подключения известных антивирусных программ также находится в данном клиенте полностью под контролем пользователя, при этом письма могут проверяться сразу при их получении, перед их открытием или перед сохранением вложений на диск.

Рис. 14. Настройка списка небезопасных расширений в The Bat!

Mozilla Thunderbird в отношении опасных вложений, под которыми в этом почтовом клиенте понимаются исполняемые файлы, ограничивается предупреждением пользователя (рис. 15). Кроме того, здесь предусмотрена возможность применения популярных антивирусов для проверки вложений.

Рис. 15. Предупреждение Mozilla Thunderbird при попытке открыть

исполняемый файл

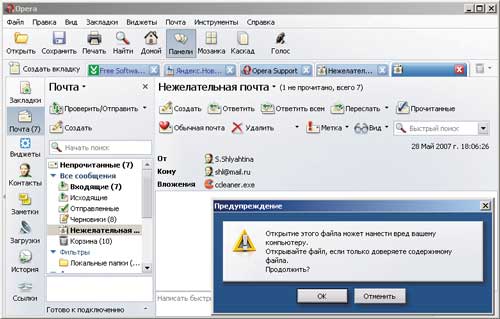

Информирует пользователя при открытии опасных вложений и Opera Mail. Здесь подобные сообщения сразу же отправляются в папку «Нежелательная почта» (рис. 16).

Рис. 16. Информирование пользователя при попытке открыть опасное

вложение

в Opera Mail

Ссылки в сообщениях

Никогда не щелкайте по ссылкам в полученных сообщениях (исключение могут составлять лишь письма, которых вы ожидали, например после регистрации на сайтах с ПО, которое вы хотите скачать). Дело в том, что почтовые вирусы размножаются не только путем пересылки собственной копии в виде вложения в электронное письмо, но и посредством вставки в сообщение ссылки на свой файл, расположенный на каком-либо сетевом ресурсе. В таком случае код червя активируется при открытии ссылки на зараженный файл и компьютер оказывается зараженным.

Никогда не пытайтесь отказаться от какой-либо рассылки, на которую не подписывались, путем предлагаемой в сообщении возможности «отписаться», щелкнув на специально предназначенной для этого ссылке. В противном случае поток нежелательной корреспонденции в ваш почтовый ящик лишь увеличится, поскольку таким образом вы подтвердите действительность собственного электронного адреса. Гораздо разумнее внести соответствующий адрес (или даже целый домен) в черный список запрещенных к получению адресов.

Чтобы не попасться на крючок фишеров, не реагируйте на сообщения от имени банков, фондов и прочих структур (рис. 17), в которых говорится о закрытии вашего счета, конфискации ваших средств, необходимости подтверждения вашего аккаунта и т.п. Никогда не отвечайте на подобные сообщения, так как реальные структуры подобные рассылки не проводят. Ни в коем случае не переходите по содержащимся в таких письмах ссылкам, которые лишь на первый взгляд выглядят правильными, но в реальности отправляют пользователя на поддельные сайты, занимающиеся сбором персональных данных.

Рис. 17. Пример типичного фишингового письма, как бы пришедшего

от имени CitiBank

Просмотр сообщений в формате HTML

Общеизвестно, что использование движка Trident на порядок опаснее в плане проникновения на компьютер разнообразных вирусов, использующих уязвимости HTML на базе IE. Поэтому при работе с почтовым клиентом, в котором применяется данный движок для обработки HTML-кода (то есть с MS Office Outlook, если ограничиться рассмотренными клиентами), не стоит просматривать почту в HTML-формате, так как опасные компоненты могут содержаться в сценарии сообщения, автоматически выполняемом при открытии такого письма в HTML-формате. В пакете MS Office Outlook 2003 возможность просмотра HTML-писем в текстовом формате (при этом сами письма не изменяются, оставаясь в формате HTML) предусмотрена. Для ее активирования достаточно включить флажок Читать все стандартные письма в текстовом формате, предварительно открыв в меню Сервис команду Параметры => Свойства => Электронная почта => Параметры электронной почты => Обработка сообщений.

Однако даже если вы используете другой почтовый клиент, все равно при просмотре почты в HTML-формате стоит блокировать изображения и сценарии из-за уже упоминавшейся выше опасности увеличить поток спамерской корреспонденции в случае, если среди изображений встретились сигнальные маячки, а также по причине наличия возможности выполнения опасных JavaScript при открытии сообщений.

Правило пятое: шифруйте важные сообщения и подтверждайте их подлинность электронной подписью

Если вам приходится пересылать по электронной почте особо важную информацию, например свои приватные данные (пароли, номер кредитной карты и т.п.), надежнее прибегать к ее шифрованию, а также подтверждать подлинность отправленных сообщений электронной подписью посредством стандартов OpenPGP или S/MIME. Это позволит не только предотвратить возможность прочтения вашей корреспонденции посторонними, но и обеспечит аутентификацию отправителя (отправить документ от чужого имени не так уж сложно).

Стандарт OpenPGP позволяет подписывать и шифровать сообщения с открытым ключом посредством применения системы защиты Pretty Good Privacy (PGP), что в действительности предполагает использование двух ключей: секретного (private key) для шифрования и открытого (public key) для дешифрования. Технология подобного шифрования сравнительно проста. Вначале необходимо сгенерировать данные ключи (рис. 18), а затем отправить свой открытый ключ всем потенциальным получателям зашифрованной корреспонденции, для чего можно сохранить ключ на диске в виде файла с расширением *.asc и отправить своим корреспондентам как обычное приложение к письму (рис. 19). На последнем этапе настройки требуется включить открытые ключи корреспондентов в свой брелок ключей путем их импортирования и активирования, после чего данные ключи появятся в списке доступных ключей и будут автоматически распознаваться. Для того чтобы отправить зашифрованное послание, достаточно написать письмо обычным образом, потом зашифровать его и/или снабдить своей электронной подписью — для этого достаточно выбрать соответствующую команду из меню, указать открытый ключ получателя, а затем отправить письмо обычным образом (рис. 20). Вид письма изменится — зашифрованный текст без дешифрования понять будет невозможно (рис. 21). Для расшифровки подобного послания потребуется лишь открыть письмо, выбрать из командного меню команду для дешифрования и ввести свою ключевую фразу — в результате на экране зашифрованный текст сменится на его расшифрованный аналог. Шифрование почты в соответствии со стандартом OpenPGP доступно в большинстве популярных почтовых клиентов, но требует дополнительной инсталляции платного приложения PGP Desktop Email (http://www.pgp.com/products/desktop_email/index.html; 35,3 Мбайт; 70 долл.) или более ранних его бесплатных версий (8.0, 7.0 и т.д.), известных под именем PGP (http://www.pgpi.org/). Однако в некоторых клиентах, например в The Bat!, помимо возможности подключения полноценной поддержки Pretty Good Privacy, реализована встроенная упрощенная система PGP (стандарт RFC-1991) — рис. 22.

Рис. 18. Создание OpenPGP-ключей

Рис. 19. Письмо с открытым ключом,

отправляемое группе адресатов

Рис. 20. Шифрование письма в MS Office Outlook

в соответствии со стандартом OpenPGP

Рис. 21. Письмо, зашифрованное по стандарту OpenPGP

Рис. 22. Пример исходного письма

и его вариант, зашифрованный

посредством встроенной в The Bat! системы PGP

Система шифрования по стандарту S/MIME поддерживается большинством популярных почтовых клиентов и также обеспечивает шифрование с открытым ключом, но, в отличие от OpenPGP, для проверки подписей и ключей она полагается на цифровые сертификаты (рис. 23), на основе которых пользователю становятся доступны индивидуальная электронная подпись и два ключа (открытый и закрытый). Цифровой сертификат выдается представителями сертификационных агентств CA (Certifying Authority) и подтверждает принадлежность открытого ключа конкретному пользователю или организации (это позволяет избежать возможного мошенничества со стороны третьих лиц, пытающихся выдать себя за владельца сертификата). Как правило, подобные сертификаты выдаются на платной основе, но некоторые сертификационные центры, например Thawte Certification (http://www.thawte.com/secure-email/personal-email-certificates/index.html#), предоставляют для некоммерческого использования бесплатные личные сертификаты, которые опознаются большинством почтовых клиентов и могут применяться для подписывания и шифрования электронной почты. Получив цифровое удостоверение, вы сможете подписывать свои письма собственной электронной подписью, для чего, как правило, достаточно просто активировать соответствующий флажок в почтовом клиенте (рис. 24).

Рис. 23. Пример сертификата от Thawte Certification

Рис. 24. Включение автоматической вставки в отправляемые сообщения

электронной подписи S/MIME в почтовом клиенте The Bat!

Что касается шифрования содержимого отправляемой корреспонденции, то чаще всего оно производится вручную (ведь зашифрованные сообщения отправляются не всем пользователям и не всегда) и предполагает выбор соответствующей команды из меню (рис. 25).

Рис. 25. Шифрование писем вручную

по стандарту S/MIME в почтовом клиенте

The Bat!