Windows Vista — настройки безопасности

Безопасность при работе в Интернете

Наблюдаемая в последние годы тенденция криминализации индустрии вредоносного программного обеспечения привела к тому, что вопросы информационной безопасности стали актуальны не только для корпоративных клиентов, но и для домашних пользователей. Производители операционных систем, естественно, учитывают их потребности. Не будет преувеличением сказать, что нередко смена версии операционной системы (неважно — серверной или настольной) производится исходя именно из соображений безопасности.

Настоящая статья посвящена настройкам безопасности в русской версии Microsoft Windows Vista. Эта операционная система, предустановленная на большинстве продающихся в нашей стране новых компьютеров, обладает внушительным арсеналом средств ее обеспечения, позволяющих обнаруживать и предотвращать различные типы угроз. Отметим, что Windows Vista — это первая настольная операционная система Microsoft, при разработке которой применялась технология Microsoft’s Security Development Lifecycle, предполагающая, что контроль за безопасностью продукта осуществляется на всех этапах его разработки специальными консультантами по безопасности, следящими за отсутствием уязвимостей в коде продукта. Это позволяет надеяться на то, что безопасность данной операционной системы в настоящее время удовлетворительна.

Отметим, что настройки, о которых пойдет речь в данной статье, предполагают, что компьютер не является частью домена и что у пользователя имеются права локального администратора. Случаи, когда настройки безопасности управляются доменными политиками, оговариваются отдельно.

Центр безопасности Windows

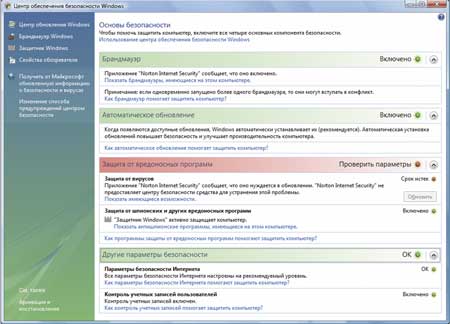

Центр безопасности Windows (доступен из панели управления) отвечает за проверку и автоматическое осуществление обновлений антивирусных баз и средств защиты (в том числе и за проверку обновлений средств обеспечения безопасности производителей, отличных от Microsoft), проверку состояния брандмауэра и парольную защиту операционной системы (рис. 1).

Рис. 1. Центр безопасности Windows

С помощью центра безопасности можно управлять подавляющим большинством функций защиты компьютера, выбирая ссылки в соответствующих разделах, а также знакомиться с советами и рекомендациями на соответствующие темы, которые имеются в справочной системе. Отметим, что в случае возможных проблем (например, если устаревает антивирусное ПО, или отключен брандмауэр, или отсутствуют необходимые обновления средств безопасности) соответствующий раздел центра безопасности будет выделен привлекающим внимание красным цветом (а при загрузке операционной системы пользователь получит соответствующее уведомление). Если компьютер содержит аппаратные средства для поддержки технологии шифрования данных BitLocker, управление этим шифрованием также осуществляется из центра безопасности.

Отметим, что в процессе работы операционной системы центр безопасности Windows постоянно работает в фоновом режиме и следит за брандмауэром, автоматическими обновлениями операционной системы и другого ПО, за средствами защиты от вредоносного ПО, за настройками безопасности Интернета и параметрами безопасности, связанными с управлением учетными записями пользователя, и выводит уведомления в случае возникновения проблем.

Центр безопасности Windows управляет не только встроенными средствами безопасности Windows, но и приложениями независимых разработчиков, проверяя, установлен ли брандмауэр и включен ли он, установлено ли антивирусное и антишпионское ПО, обновлены ли соответствующие антивирусные базы и включено ли сканирование в реальном времени. Технически это осуществляется с помощью опроса провайдеров инструментария WMI, созданных сторонними разработчиками, а также анализа соответствующих разделов реестра и файлов.

Корпоративным пользователям может быть интересен тот факт, что центром безопасности Windows можно управлять с помощью групповых политик, настраиваемых на контроллере домена.

Управление брандмауэрами

С помощью раздела «Брандмауэр» центра безопасности Windows можно узнать, какие брандмауэры установлены на данном компьютере и какие из них включены (рис. 2).

Рис. 2. Сведения об установленных брандмауэрах

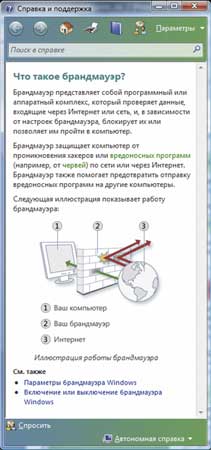

Соответствующий раздел справочной системы, рассчитанный на неподготовленного пользователя, содержит подробные разъяснения, что такое брандмауэр, зачем он нужен и каковы принципы его работы (рис. 3).

Рис. 3. Справка о принципах работы

брандмауэров

Следует обратить внимание на то, что данный раздел позволяет получить сведения не только о брандмауэре, входящем в состав операционной системы, но и о брандмауэрах других производителей.

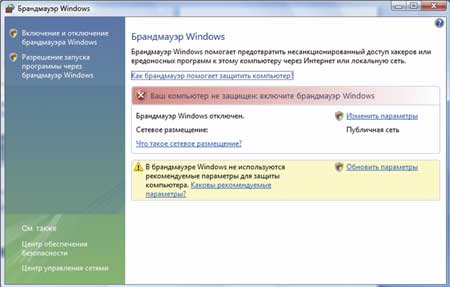

В свою очередь, пиктограмма «Брандмауэр Windows» в левой части окна центра безопасности Windows предоставляет доступ к средствам управления брандмауэром, встроенным в операционную систему (рис. 4).

Рис. 4. Средства управления брандмауэром Windows

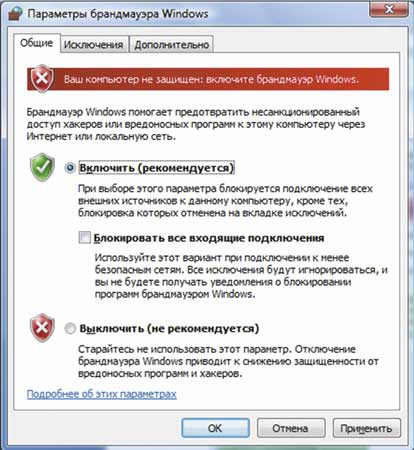

С помощью ссылки «Изменить параметры» можно обратиться к аплету, отвечающему за настройки встроенного брандмауэра (доступному также непосредственно из раздела «Безопасность» панели управления), — рис. 5.

Рис. 5. Настройки параметров работы брандмауэра Windows

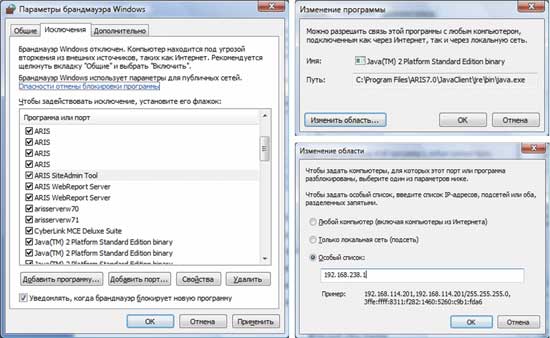

При работе с приложениями, которые обращаются к ресурсам, находящимся вне данного компьютера (например, в локальной сети или в Интернете), брандмауэр может блокировать их работу. Во избежание подобных неприятностей следует осуществить настройку их работы через брандмауэр, для чего необходимо воспользоваться закладкой «Исключения». В указанной закладке нужно выбрать (при отсутствии в списке — добавить) приложение, для которого следует осуществить подобные настройки, и указать, с какими адресами и подсетями этому приложению разрешено взаимодействовать (рис. 6).

Рис. 6. Настройка работы приложений через брандмауэр

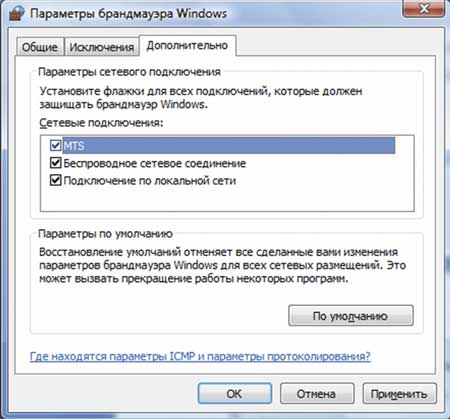

Современный настольный компьютер, как правило, может использовать несколько сетевых подключений различных типов (например, по локальной сети, по беспроводной сети, с помощью различных модемных соединений и виртуальных частных сетей), и брандмауэр должен уметь обеспечивать их защиту. Тем не менее выбор защищаемых подключений является прерогативой администратора данного компьютера, а осуществляется он с помощью закладки «Дополнительно» все того же аплета «Параметры брандмауэра Windows» (рис. 7).

Рис. 7. Настройка защиты сетевых подключений

Отметим, что брандмауэр Windows после установки операционной системы включен по умолчанию и фильтрует как входящий, так и исходящий трафик, а также отслеживает и запрещает непредсказуемое поведение системных служб и приложений, например попытки отсылки данных через не предназначенный для данного приложения сетевой порт. По умолчанию брандмауэр Windows блокирует входящий трафик всех программ, не имеющих явного разрешения или не соответствующих правилам, и разрешает весь исходящий трафик, даже если он не соответствует правилам.

Необходимо обратить внимание на следующие две важные особенности. Во-первых, управление настройками брандмауэров независимых производителей осуществляется с помощью средств, входящих в комплект их поставки, — сама операционная система таких средств не содержит. Во-вторых, если компьютер не входит в домен, для управления брандмауэрами нужны права администратора данного компьютера. Если же компьютер является частью домена, он может управляться удаленно администратором домена, для чего в операционной системе имеются соответствующие инструменты.

Защита от вредоносного ПО

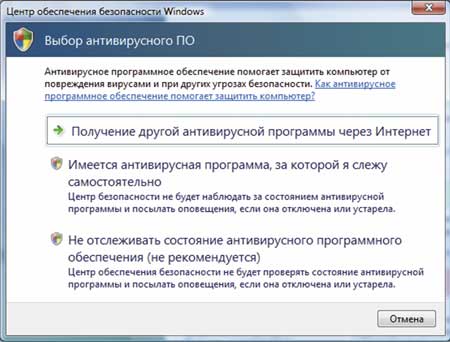

Доступ к настройкам средств защиты от вредоносного ПО можно осуществить с помощью раздела «Защита от вредоносных программ» все того же центра обеспечения безопасности. Так, можно включить или отключить средства наблюдения за состоянием антивирусного ПО, а заодно и просмотреть список партнеров Microsoft, поставляющих антивирусные решения (рис. 8).

Рис. 8. Настройка средств наблюдения за антивирусным ПО

Что касается антишпионского ПО, то данный раздел также позволяет включать и отключать соответствующие средства (рис. 9).

Рис. 9. Настройка средств наблюдения за антишпионским ПО

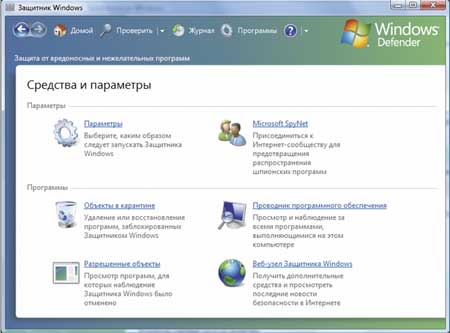

Сама операционная система тоже содержит средства защиты от шпионского ПО — в русской версии Windows Vista они называются защитником Windows. Данный инструмент представляет собой компонент операционной системы, предназначенный для защиты от некоторых категорий вредоносного ПО, таких как руткиты, шпионское ПО, перехватчики клавиатурного ввода. Принцип его работы основан на постоянном наблюдении за критическими составными частями ОС, а именно за списком автозагрузки, настройками безопасности ОС и браузера Internet Explorer, расширениями браузера и загружаемым браузером кодом (таким как элементы управления ActiveX, программы установки ПО с помощью браузера, автоматически запускаемые приложения), службами, драйверами, регистрацией приложений в реестре, утилитами администрирования. Подобное наблюдение позволяет снизить риск загрузки вредоносного ПО вместе с операционной системой, изменять настройки безопасности неавторизованным пользователям, загружаться вредоносному коду, маскирующемуся под расширения браузера, утилиты администрирования или системные службы.

Защитник Windows извещает пользователя в случае обнаружения подозрительного ПО или поведения с помощью привлекающих внимание желтых или красных диалоговых панелей.

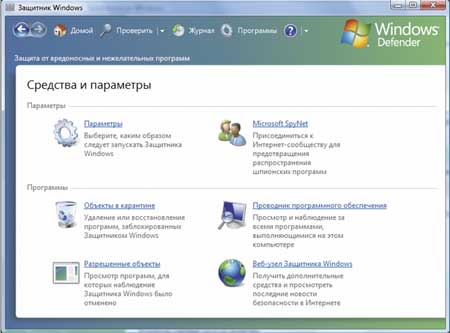

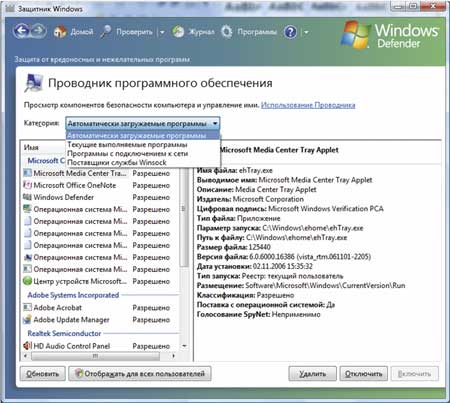

Пользовательский интерфейс средства управления защитником Windows содержит ссылки на средства проверки файловой системы и реестра на наличие шпионского ПО, средства настроек частоты и режимов проверки, а также средства просмотра и изменения настроек безопасности программного обеспечения (рис. 10 и 11).

Рис. 10. Защитник Windows

Отметим, что защитник Windows поддерживает функцию блокировки программ, которые им опознаны как подозрительные (так называемый карантин).

Рис. 11. Управление настройками безопасности

программного обеспечения

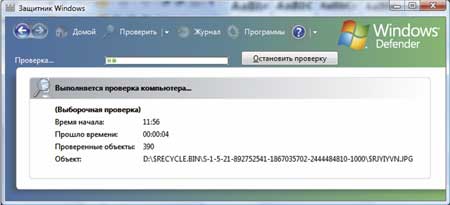

Хотя сканирование операционной системы осуществляется защитником Windows автоматически, можно запустить сканирование и вручную. Предлагается три типа сканирования:

- быстрая проверка — проверяются все области компьютера, которые с наибольшей вероятностью подвержены заражению;

- полная проверка — проверяются все файлы на жестком диске, запущенные приложения, реестр и прочее;

- выборочная проверка — проверяются определенные файлы и папки (рис. 12).

Рис. 12. Проверка компьютера на наличие шпионского ПО

Отметим, что сразу после установки операционной системы параметры защитника Windows по умолчанию настроены так, чтобы обеспечить максимальную безопасность компьютера при бесперебойной работе. Проверка обновленных определений шпионского ПО и автоматическое сканирование памяти, файловой системы и реестра производится в фоновом режиме по расписанию (по умолчанию в 2 часа ночи).

При обнаружении угрозы пользователь может удалить обнаруженное вредоносное ПО, поместить его в карантин, проигнорировать сообщение (что приведет к повторному обнаружению данного ПО при следующем сканировании) либо добавить данное ПО в список разрешенных программ, если считает, что оно опознано как вредоносное ошибочно.

Контроль учетных записей

Одной из самых серьезных угроз безопасности в предыдущих версиях Windows было наличие избыточных привилегий у пользовательских учетных записей — обычно они являлись локальными администраторами собственного компьютера со всеми полагающимися администраторам системными привилегиями. Подобный подход снижал степень защищенности компьютера, позволяя выполняться с административными привилегиями не только системным утилитам и бизнес-приложениям, но и вредоносному коду, да и вероятность ошибок пользователей, таких как отключение брандмауэра, тоже была достаточно велика. Кроме того, присутствовавшая в прежних версиях Windows возможность создания учетных записей с ограниченными правами на практике использовалась редко, поскольку она сильно усложняла работу и пользователю, и системному администратору — ведь любая простейшая манипуляция типа установки драйвера принтера или подключения к беспроводной сети требовала административных привилегий.

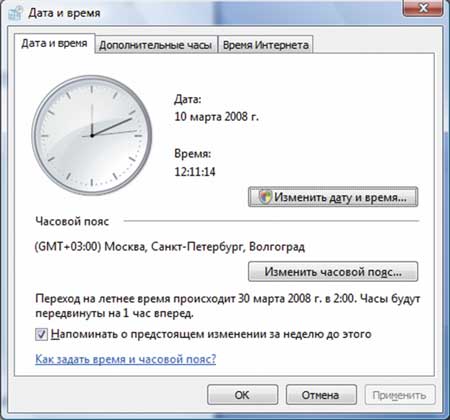

Технология контроля учетных записей, появившаяся в Windows Vista, основана на подходе, который отличается от традиционно применявшегося в прежних версиях Windows. Согласно этому подходу, все манипуляции с настройками операционной системы делятся на доступные пользователю со стандартными правами (то есть не несущие непосредственной угрозы безопасности компьютера и сети) и на те, что требуют административных привилегий. К первой группе относятся такие функции, как изменение настроек управления питанием, настроек даты и времени, добавление устройств, драйверы которых уже установлены в операционной системе, изменение настроек экрана, добавление шрифтов, создание VPN-соединений и соединений с беспроводными сетями, установка совместимых с контролем учетных записей обновлений ПО, то есть функции, повседневно применяемые пользователями. Ко второй группе относятся задачи, требующие административных привилегий, такие как установка новых приложений, изменение системных настроек, добавление новых драйверов устройств. Когда пользователь пытается выполнить подобную задачу, ему предлагается ввести пароль администратора. Администраторы же могут отключить возможность ввода пароля администратора для обычных пользователей, сокращая риск несанкционированных действий со стороны последних. Что касается пользователей с административными привилегиями, то они могут работать в режиме ограничений доступа к критичным ресурсам и функциям системы до тех пор, пока этот доступ им реально не потребуется.

Пользовательский интерфейс Windows Vista включает ряд средств, упрощающих выявление задач, требующих административных привилегий. Так, на кнопке, которую следует нажать для выполнения подобного действия, отображается специальный значок и описание этого действия (рис. 13).

Рис. 13. Выявление задач, требующих административных привилегий

При нажатии на такую кнопку на экран выводится диалоговая панель с требованием подтверждения необходимости выполнения запрошенной операции.

Технология User Account Control позволяет уже существующим приложениям, созданным для прежних версий Windows и требующих административных привилегий, выполняться с правами стандартного пользователя. Данный механизм перенаправляет запросы чтения и записи из защищенных областей памяти и реестра в выделенную область внутри профиля пользователя, не влияя ни на настройки и данные других пользователей, ни на конфигурацию операционной системы.

Если компьютер является частью домена, служба контроля учетных записей управляется групповыми политиками домена.

Безопасность при работе в Интернете

Интернет сегодня представляет собой один из серьезных источников опасности, подстерегающих и неискушенных пользователей, и опытных администраторов. Web-браузеры при неумелом обращении с ними становятся брешью, открывающей доступ к конфиденциальным сведениям и иным ресурсам, представляющим ценность для злоумышленников. Поэтому защита компьютера от вредоносного ПО, использующего браузер в качестве средства проникновения в компьютер или в локальную сеть, является сегодня одной из самых актуальных задач.

Расширения браузера (элементы управления ActiveX, Browser Helper Objects, дополнительные инструментальные панели для осуществления поиска или доступа к другим функциям различных сайтов) служат удобным средством добавления к браузеру дополнительной функциональности — соответственно вредоносное ПО зачастую реализуется в виде подобных расширений либо использует их. Для защиты от подобного вредоносного ПО применяется контроль над расширениями браузера с помощью уже рассмотренного защитника Windows (см. рис. 11), позволяющего отключить почти все предварительно установленные элементы управления ActiveX и скрыть потенциально уязвимые элементы для защиты от атак.

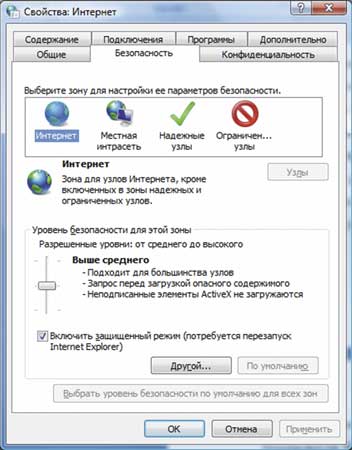

Управление поведением браузера осуществляется с помощью соответствующего аплета панели управления, доступного также из самого Internet Explorer (пункт меню Сервис->Свойства обозревателя) и из центра безопасности Windows (рис. 14).

Рис. 14. Настройки безопасности Internet Explorer

С помощью этого инструмента (знакомого, впрочем, многим пользователям по предыдущим версиям Windows) можно осуществить настройки безопасности для различных зон Интернета, выбрав один из заранее определенных наборов параметров или определив их вручную.

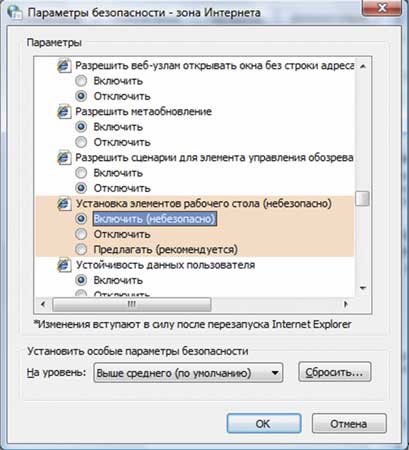

Отметим, что настройки параметров безопасности позволяют отключить загрузку подписанных и неподписанных элементов управления ActiveX, запуск сценариев и элементов управления ActiveX, не имеющих отметки о безопасности, установку компонентов, запуск приложений и небезопасных файлов (рис. 15).

Рис. 15. Уведомление о некорректном изменении

критических настроек безопасности

Для предотвращения выбора пользователем значений параметров, которые не обеспечивают надлежащего уровня безопасности при работе с браузером, в окне настроек параметров безопасности соответствующий раздел выделяется красным цветом. При выборе же пользователем подобных параметров на панель информации Internet Explorer 7 выводится предупреждение о том, что текущие параметры безопасности могут подвергать компьютер риску, а кроме того, отображается постоянное напоминание об этом.

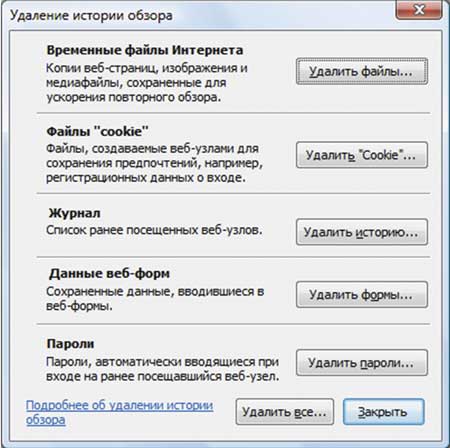

Все современные браузеры позволяют осуществить полную очистку истории посещения сайтов, кэша браузера, данных форм, файлов cookies, паролей, истории вызова приложений. В Internet Explorer 7 имеется единственный пункт меню Сервис->Удалить журнал обозревателя, осуществляющий удаление всех перечисленных данных, что облегчает ликвидацию следов конфиденциальных данных при использовании общедоступных компьютеров (рис. 16).

Рис. 16. Средство удаления журнала обозревателя

Говоря о безопасности браузера, отметим, что Internet Explorer 7 содержит средства, снижающие возможности атак на браузеры с применением URL, содержащих нестандартные символы, — Internet Explorer уведомляет пользователя о тех случаях, когда символы в адресе URL не принадлежат к одному языку, и не позволяет вывести ни основное, ни всплывающее окно без поля, содержащего его URL. Кроме того, пользователь получает уведомление и в случае попытки перехода на подозрительный сайт — средства опознания фишинговых сайтов производят упреждающий анализ web-страниц, проверяя наличие типичных фишинговых характеристик, а также его принадлежность к постоянно пополняемому списку фишинговых сайтов.

Что дальше?

Казалось бы, cредства безопасности Windows Vista предусматривают защиту от практически всех известных сегодня способов нанесения ущерба операционной системе. Тем не менее не все необходимые средства защиты входят в состав операционной системы, например антивирусное ПО и услугу по обновлению антривирусных баз придется приобретать отдельно.

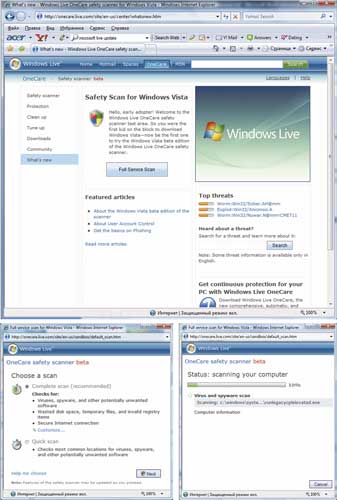

Тем не менее компания Microsoft предлагает пользователям Windows Vista бесплатную интернет-услугу сканирования компьютера с целью выявления вредоносного ПО — воспользоваться ею можно на сайте onecare.live.com (рис. 17).

Рис. 17. Средство онлайнового сканирования

OneCare safety scanner

Отметим, что применение этой услуги возможно только в интерактивном онлайновом режиме. Если же есть желание осуществлять антивирусное сканирование в автоматическом режиме по расписанию, следует приобрести услугу Windows Live OneCare (ее 90-дневная ознакомительная версия доступна на том же сайте) или антивирусное ПО какого-либо независимого производителя.