Вредоносное ПО и домашний компьютер

Безопасность при работе в Интернете

Социальные сети: плюсы и минусы

Мобильные накопители — один из основных каналов распространения вредоносного ПО

Актуальность вопросов защиты домашнего компьютера возрастает с каждым годом. Многие пользователи придерживаются мнения, что данную проблему можно решить чисто техническими мерами — установкой брандмауэра и антивируса. Однако, по мнению автора, для построения надежной защиты пользователю в первую очередь требуется информация о существующих угрозах и методах противодействия им. Практика показывает, что известный принцип «предупрежден, значит вооружен» отлично работает и в сфере компьютерной безопасности: вовремя распознав угрозу, пользователь может не допустить дальнейшего неприятного развития событий. Данная публикация является первой в цикле статей о защите персонального компьютера и затрагивает основные теоретические аспекты информационной безопасности.

Основные источники угрозы

В настоящий момент можно выделить два основных вида угроз:

- вредоносные программы — под вредоносной программой в данном случае понимается любой исполняемый код, который тем или иным путем наносит вред операционной системе, прикладным программам и данным пользователя, похищает некоторую конфиденциальную информацию или использует ПК пользователя для организации атак на другие ПК в Интернете, рассылки спама и иной подобной деятельности;

- мошенничество — в данном случае подразумеваются нетехнические подходы, базирующиеся в основном на приемах и методах социальной инженерии (фишинг, финансовые пирамиды, различные методики сбора персональных данных и прочие способы мошенничества в сфере высоких технологий).

На практике данные методики нередко используются совместно, например методами социальной инженерии пользователя заманивают на страницу сайта, содержащую набор эксплойтов, работа которых приводит к загрузке на компьютер различных вредоносных программ. Можно выделить следующие виды источников проникновения вредоносных программ:

- сетевые атаки — могут осуществляться злоумышленником или вредоносной программой, часто встречаются в локальных сетях, в которых администраторы не следят за безопасностью (типичный пример — небольшие домашние сети);

- посещение зараженных web-сайтов;

- получение вредоносных программ или ссылок, ведущих непосредственно на исполняемые файлы вредоносных программ или на страницы с эксплойтами по электронной почте или через интернет-пейджеры;

- подключение к компьютеру носителей, зараженных вредоносными программами.

Безопасность при работе с электронной почтой и интернет-пейджерами

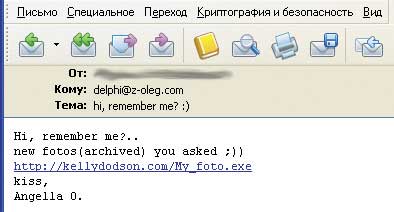

Рассмотрим практические примеры угрозы для безопасности при работе с электронной почтой. Все они взяты из потока спам-писем за несколько дней. Для начала разберем самый простой пример — прямую ссылку на вредоносную программу в теле письма (рис. 1).

Рис. 1. Ссылка на вредоносную программу,

полное отсутствие маскировки

В данном случае авторы спам-рассылки даже не пытались каким-либо образом скрыть или исказить URL, ведущий на исполняемый файл, — единственный элемент маскировки состоит в имени файла My_foto («Моя фотография»). В данном примере по ссылке располагается троянская программа Trojan-Dropper.Win32.Agent.qra по классификации «Лаборатории Касперского». Изучение данной программы показывает, что ее иконка визуально напоминает иконку изображения. Более того, в случае запуска этот троян пытается создать во временной папке файл girls_1024x768.jpeg и открыть его в программе, ассоциированной в системе с просмотром файлов формата JPEG. В результате, с точки зрения пользователя, он загружает нечто, по виду напоминающее картинку, и при запуске действительно отображается некоторое изображение — следовательно, начинающий пользователь будет уверен, что он загрузил и открыл картинку. Распознать подобную ситуацию несложно: в данном случае расширение файла *.exe позволяет понять, что речь идет именно об исполняемом файле, а не об изображении. Возможны более сложные случаи, в которых применяется маскировка реального расширения, причем чаще всего используется три пути:

- применение двойных расширений;

- использование расширений, отличных от *.exe, но допускающих запуск. Такими расширениями, в частности, являются *.com, *.cmd, *.pif и *.scr;

- создание письма в формате HTML и использование особенности тэга <A>, предназначенного для вставки ссылок в HTML. Данный тэг позволяет задавать ссылку и текст, который отображается для пользователя. Как правило, текст является смысловым, но стандарт HTML не предъявляет к нему никаких требований, поэтому в качестве текста может применяться ссылка. В результате пользователь думает, что в теле письма отображается ссылка, по которой произойдет переход при нажатии на нее, а переход происходит по совершенно иной ссылке.

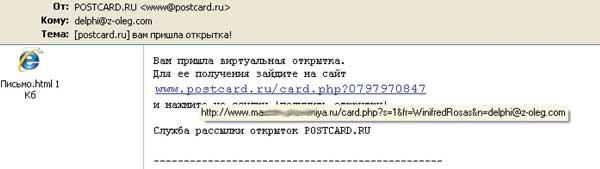

Последний способ применяется очень часто и, согласно статистике, нередко вводит в заблуждение даже опытных пользователей, поэтому рассмотрим его на примере (рис. 2).

Рис. 2. Пример поддельного URL в HTML-письме

Как видно на рисунке, письмо якобы пришло от postcard.ru — известной службы web-открыток. При этом в тексте письма указывается ссылка, которая визуально ведет на сайт этой службы. Анализ показывает, что реальный URL совершенно иной и ведет далеко не на postcard.ru. Установить это несложно — в данном случае показано окно почтовой программы The Bat!, которая отображает реальную ссылку при помощи всплывающей подсказки, отображаемой при наведении курсора на ссылку в теле письма (данная подсказка видна на рисунке).

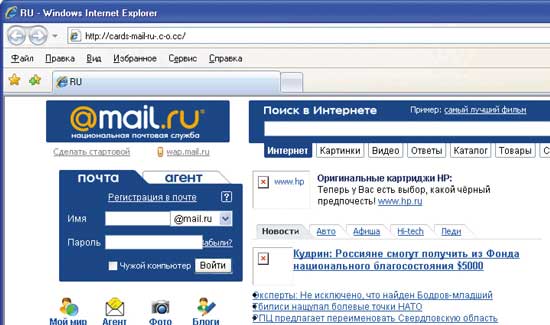

Другим примером мошенничества с электронной почтой является фишинг. Суть фишинга в большинстве случаев сводится к тому, что пользователю присылается письмо, убеждающее его перейти по имеющейcя в письме ссылке на сайт якобы почтовой службы, банка или на иной сайт, предполагающий авторизацию. Ссылка или ведет на сайт с похожим URL (от настоящего URL он может отличаться всего одной буквой), или производится маскировка URL описанными выше методами. Типовым примером может служить массовая рассылка писем со ссылкой на фишинговый сайт пользователям известной почтовой службы mail.ru. Данная рассылка была зафиксирована аналитиками «Лаборатории Касперского», а ссылки вели на поддельный сайт, показанный на рис. 3.

Рис. 3. Фишинговый сайт

Несложно заметить, что URL содержит знакомые пользователям ключевые слова «cards» и «mail.ru», но URL совершенно иной. Кроме того, некоторые элементы странички накладываются друг на друга, а часть картинок не отображается, что выдает подделку. Она достаточно качественная, и в случае ввода логина и пароля на подобном поддельном сайте они станут достоянием злоумышленников. В случае более качественного изготовления фишинговый сайт будет визуально неотличим от настоящего.

Другим примером внедрения вредоносных программ при помощи электронной почты является использование вложений. При этом возможны варианты:

- вложением письма является вредоносный файл в чистом виде, без всякой маскировки;

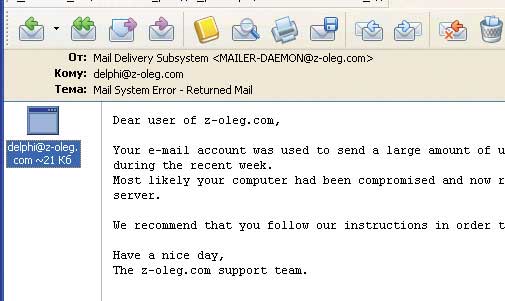

- вложение содержит элементы маскировки реального имени и расширения. Пример показан на рис. 4 (в данном примере имя файла Delphi@z-oleg, а расширение — *.com);

Рис. 4. Имя вложенного файла маскируется под адрес электронной почты

- вредоносный объект находится в архиве; архив нередко защищен паролем, который приложен к письму в текстовом или графическом виде;

- письмо содержит документ-эксплойт, который сам по себе исполняемым файлом не является, но при его открытии возникает сбой в приложении, отвечающем за обработку документа, и в результате выполняется некий вредоносный код, обычно осуществляющий загрузку и запуск вредоносного программного обеспечения. Таким документом, к примеру, может быть специальным образом сфабрикованное изображение или PDF-документ.

Говоря о безопасности при работе с электронной почтой, следует отметить еще один источник угрозы невирусного происхождения. Он связан с деятельностью мошенников, которые охотятся за персональными данными пользователя. Методы таких мошенников очень разнообразны, но суть у них одна: пользователю приходит письмо, в котором ему предлагается выслать авторам письма некую персональную информацию: отсканированные листы паспорта и иных документов, например водительских прав или карточки пенсионного страхования, данные о месте работы и т.п. Предлог может быть любым — например предложение выгодного трудоустройства, оформление льготных кредитов, выплата неких выигрышей и т.п. Если пользователь предоставит подобные данные, то он, по сути, передаст мошенникам персональную информацию, которая, к примеру, может быть использована для получения кредита. Встречаются и более интересные предложения, например выслать отсканированное изображение кредитной карты с двух сторон для зачисления на нее каких-то денег.

Меры защиты

Защититься от описанных выше угроз можно техническими средствами, например при помощи антивируса (желательно работающего совместно с почтовой программой или оснащенного функцией перехвата и проверки почтового трафика), обеспечивающего комплексную защиту, которая включает антифишинговые и антишпионские средства (рис. 5).

Рис. 5. Срабатывание подсистемы антифишинга

Kaspersky Internet Security 7

при попытке открытия пришедшей

в письме ссылки на фишинговый сайт

В дополнение к техническим средствам стоит выполнять ряд несложных правил безопасности:

- не следует переходить по ссылкам, содержащимся в письмах. Даже если письмо пришло от знакомого адресата, следует учитывать, что его адрес может быть подделан или почтовый ящик известного вам абонента может быть взломан. Если переход по ссылке необходим, следует убедиться, что ссылка подлинная, после чего скопировать ее в буфер обмена и вставить в адресную строку браузера;

- перед открытием вложений следует сохранить их на диске и проверить антивирусом. Перед открытием желательно убедиться в том, что у файла реальное, а не двойное расширение. Для этого в проводнике следует включить отображение расширений известных файлов (меню Сервис=>Свойства папки, закладка Вид, где следует снять галочку Скрывать расширения для зарегистрированных типов файлов) или вместо проводника использовать альтернативный менеджер файлов, например FAR либо Total Commander;

- следует учитывать, что банки, провайдеры Интернета, службы электронной почты и т.п. не рассылают писем с просьбой переслать им пароли или иную конфиденциальную информацию. В любом случае, если письмо кажется похожим на правду, можно посетить их сайт (естественно, не по ссылке из письма!) и проверить, действительно ли требуется выполнение указанных в письме операций. Более того, можно обратиться в службу техподдержки и выяснить, посылали ли они подобный запрос;

- следует своевременно устанавливать обновления операционной системы, что снизит вероятность успешного применения эксплойтов;

- следует понимать, что электронная почта является средством негарантированной доставки информации, письмо может быть перехвачено третьими лицами или похищено с компьютера получателя. Поэтому не следует пересылать по электронной почте отсканированные листы паспорта и иные значимые документы, параметры доступа к кредитным картам и другие персональные данные;

- почтовая программа должна работать с минимальными правами. По статистике портала virusinfo.info, большинство пострадавших пользователей (и соответственно их программы для работы с электронной почтой и браузеры) работали под учетной записью администратора.

Безопасность при работе в Интернете

Для безопасной работы в Интернете справедливо все сказанное по поводу электронной почты, но, кроме того, следует отметить несколько дополнительных источников угрозы:

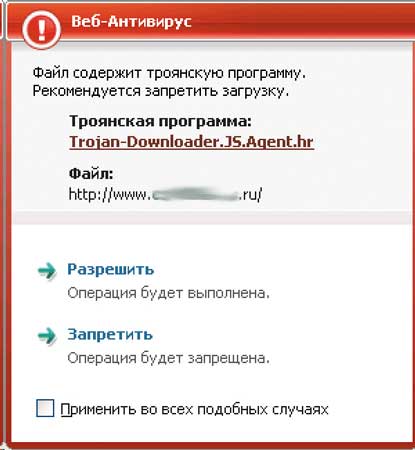

- взломанные сайты — это одна из главных проблем безопасности, так как, в принципе, любой легитимный сайт может быть взломан злоумышленниками и при его посещении компьютер пользователя будет заражен вредоносными программами. Соответственно невозможно знать заранее, какие сайты можно посещать безопасно, а какие нет. Решением проблемы является применение web-антивируса — специального компонента антивирусной программы, которая отвечает за проверку всего интернет-трафика в реальном времени. Подобная упреждающая проверка позволяет обнаружить вредоносный код и блокировать его на стадии загрузки, что существенно снижает риск заражения (рис. 6);

Рис. 6. Реакция web-антивируса KIS7

на посещение взломанного сайта

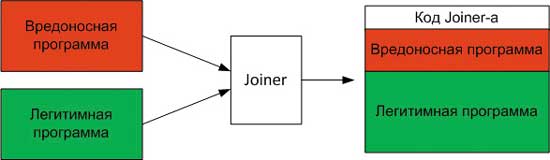

- загрузка и запуск вредоносных программ пользователем — если в случае с зараженным сайтом от пользователя ничего не зависит и при успешном срабатывании эксплойта происходит загрузка вредоносного ПО, то в данном случае инициатором загрузки и запуска является сам пользователь. Чаще всего вредоносные программы загружаются под видом разнообразных «креков» и «кейгенераторов» или их загрузка является результатом продуманной социальной инженерии. Один из типовых приемов, применяемых для введения в заблуждение пользователя, — использование так называемых Joiner-утилит (от англ. join — состыковывать). Подобные утилиты позволяют создать исполняемый файл, содержащий внутри два и более приложения (рис. 7).

Рис. 7. Принцип работы joiner-утилиты

- В момент запуска подобного приложения содержащиеся внутри подобной программы файлы сохраняются на диск и запускаются. Если одна программа является вредоносной, а другая — легитимной, то работу легитимной программы пользователь будет видеть и это будет соответствовать его ожиданиям. Работа троянской программы для пользователя будет незаметна, а значит, пользователь ничего не заподозрит и даже не будет знать о ее запуске. В качестве легитимной программы может выступать что угодно — например инсталлятор какой-либо программы, игра, экранная заставка или утилита для генерации серийных номеров. Важно отметить, что для надежной защиты от joiner’а недостаточно проверить загруженный файл антивирусом, так как разработать joiner не очень сложно и нет гарантии, что антивирус сможет обнаружить вредоносный объект в составе подобного составного файла. Качество защиты значительно возрастет при использовании антивирусного монитора (который обнаружит вредоносную программу в момент извлечения из подобного составного файла или его запуска) и проактивной защиты (которая распознает и блокирует подозрительное поведение запущенного процесса);

- cетевые атаки — как правило, сетевые атаки осуществляются автоматически вредоносными программами (типичный пример — Backdoor.Win32.Rbot). Нередко подобная вредоносная утилита сканирует сеть в поиске компьютеров и содержит целый набор эксплойтов, которые пробует применить к найденным ПК. Поиск компьютеров для попытки заражения может производиться по разным алгоритмам, чаще всего сканируются компьютеры в одной подсети с зараженным плюс в соседних подсетях, что делает подобные программы очень опасными для локальных и домашних сетей, а также для сетей провайдеров — заражение одного ПК приведет к заражению всех уязвимых рабочих станций в подобной подсети. Меры защиты достаточно просты: во-первых, требуется оперативная установка всех обновлений (эта мера устраняет известные уязвимости и снижает риск заражения), а во-вторых, в обязательном порядке следует использовать брандмауэр. Практика показывает, что даже применение встроенного брандмауэра Windows Firewall значительно повышает защищенность компьютера от атак извне.

Социальные сети: плюсы и минусы

Поговорив о безопасности при работе с Интернетом и электронной почтой, следует уделить внимание социальным сетям — модному направлению современного Интернета. Количество подобных сетей растет в геометрической прогрессии: «Одноклассники», «В контакте», «Мой мир», «В армии», «Привет!», «Вспомни», «Российская социальная сеть» и т.п. С одной стороны, данные сети полезны, так как помогают людям в поиске одноклассников, сокурсников, сослуживцев и т.д., но, с другой стороны, пользователи таких сетей добровольно публикуют массу персональной информации о себе, не задумываясь о том, что она вполне может быть использована злоумышленниками. Известна масса случаев банального мошенничества, основанного на том, что, собрав информацию о человеке, злоумышленник прикидывается его одноклассником или бывшим сослуживцем, чтобы выудить какие-то ценные сведения или попросить денег в долг. Подобное мошенничество упрощает тот факт, что при разговоре по телефону или личной встрече обман можно распознать. А вот при общении по ICQ или по почте выявить обман намного сложнее, особенно если собеседник к месту «вспоминает» факты, которые посторонний человек знать не должен. Аналогичная проблема возникает у любителей блогов и ЖЖ (web-дневников): чем больше пользователь публикует персональной информации о себе и своей жизни, тем уязвимее он для мошенников.

Мобильные накопители — один из основных каналов распространения вредоносного ПО

Распространенность flash-накопителей привела к тому, что разработчики вредоносных программ стали активно применять их в качестве одного из путей распространения вредоносных программ. При этом важно отметить, что вирус может заразить любой мобильный накопитель, будь то flash-диск, мобильный HDD, коммуникатор, мобильный телефон, фотоаппарат или видеокамера. Главное условие в данном случае — при подключении к компьютеру это устройство должно восприниматься системой как дисковый накопитель. Многие пользователи до сих пор недооценивают опасность цифрового фотоаппарата или современной видеокамеры. Попутно следует развеять популярный в последнее время миф о том, что вирус может заразить устройство типа фотоаппарата — на самом деле вирус использует данное устройство в качестве памяти, аналогичной обычной флэшке, и не более того. По статистике автора, в настоящее время порядка 30-70% инцидентов заражения ПК связаны именно с подключением зараженных носителей. Наиболее популярными у злоумышленников являются семейства Worm.Win32.AutoRun.* и Trojan-PSW.Win32.OnLineGames.* по классификации «Лаборатории Касперского». В общем случае заражение диска происходит по одной из трех базовых методик:

- используется стандартный механизм автозапуска системы. Он основан на создании в корне диска файла autorun.inf, в котором указывается, какое приложение должно быть запущено при подключении носителя к ПК. В этом случае исполняемый файл зловреда, как правило, маскируется при помощи атрибутов или путем размещения в одном из подкаталогов;

- вредоносная программа не маскируется, а наоборот — раскладывается во все доступные каталоги. При этом иконка исполняемого файла визуально неотличима от иконки каталога или изображения. Основной расчет делается на то, что пользователь сам запустит такой файл;

- применяется классическая вирусная технология — при заражении вирус ищет на съемном диске исполняемые файлы и заражает их.

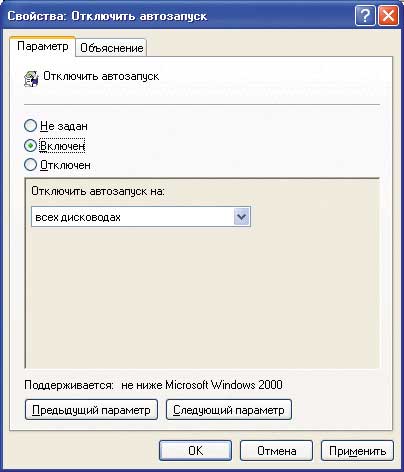

Меры защиты

Самая эффективная защита заключается в полном отключении автозапуска или, по крайней мере, автозапуска со всех типов носителей, кроме CD-ROM. Стандартный путь отключения автозапуска состоит в применении политики Отключить автозапуск (политика Локальный компьютер — Конфигурация компьютера — Административные шаблоны — Система; рис. 8).

Рис. 8. Отключение автозапуска на всех дисках

через политики

Кроме того, следует запомнить и использовать метод временного оперативного отключения автозапуска: если перед подключением диска нажать и удерживать левую клавишу Shift на клавиатуре, то автозапуск будет временно заблокирован.

Заключение

В данной статье рассмотрены основные источники угрозы для компьютера пользователя и содержащейся на нем информации. Несложно заметить, что некоторым видам угроз можно успешно противостоять без использования антивирусного программного обеспечения. Более того, антивирус или иное защитное ПО не может на 100% защитить пользователя от деятельности интернет-мошенников. В следующей статье мы перейдем от теории к практике — рассмотрим практические методики повышения защищенности компьютера.