Инсайдерская лихорадка

Без контекста контент не улавливается

«Домашние» лекарства от утечек

Последние год-полтора лента новостей в мировых и российских СМИ об угрозах корпоративной информационной безопасности (ИБ) со стороны инсайдеров напоминает фронтовую сводку. Сегодня когда-то казавшийся мифическим инсайдерский фактор напрямую влияет на защищенность информационных систем (ИС) организаций из многих отраслей российской экономики, в особенности из финансово-кредитного сектора. О росте числа инцидентов ИБ в России, связанных с инсайдерскими утечками, говорят результаты исследования компании Perimetrix «Инсайдерские угрозы в России 2008», согласно которому утечки данных вызвали наибольшие опасения у специалистов-респондентов (76%) и были указаны как определяющий фактор инсайдерских угроз (46%).

Инсайдеры задают моду

В связи с нацеленностью инсайдерских угроз прежде всего на рабочие компьютеры сотрудников — десктопы и ноутбуки — помимо давно известного сетевого канала утечки данных через Интернет, в корпоративных ИС обнаружился ряд простых в использовании и потому опасных, а главное — не защищенных существующими системами ИБ несетевых каналов — таких как копирование данных с компьютера на флэш-память и другие стандартные PnP-устройства, локальная синхронизация с персональными мобильными устройствами и телефонами, а также канал печати документов. Выяснилось, что старательно культивируемая производителями сетевого и телекоммуникационного оборудования «сетецентричная» модель организации защиты корпоративных ИС и комплексные решения на ее основе оказались неэффективными для борьбы с такими тривиальными «побочными» (out-of-band) каналами утечки, как вынос в кармане USB-флэшки или личного смартфона.

На смену устаревшей пришла современная информационно-центричная (data-centric) модель ИБ, базирующаяся на идее увязки методов и средств защиты данных с их бизнес-ценностью, определяемой методами оценки операционных рисков. Ее очевидная рациональность привела к скачку популярности и стремительному развитию в последние два-три года технологий контентной фильтрации: корпоративные службы ИБ осознали необходимость фильтровать запрещенные к распространению данные не только из электронной почты, но и из всего сетевого трафика, а также в локальных каналах утечки с компьютеров сотрудников (endpoints).

Сегодняшний этап развития систем предотвращения утечек данных (Data Leak Prevention, DLP) характеризуется, с одной стороны, стремлением производителей выиграть в конкурентной борьбе за счет совершенствования технологий фильтрации контента, а с другой — необходимостью внедрения полного DLP-функционала на агентах, защищающих пользовательские компьютеры.

Конкурентная гонка и внутреннее давление на разработчиков со стороны венчурных инвесторов, стремящихся быстрее раскрутить и продать финансируемые стартап-компании лидерам рынка Endpoint Security, привели в последний год к появлению на зарубежном рынке первых «полнофункциональных», но технически «сырых» endpoint DLP-систем, уровень качества, надежности и стабильности которых пока явно недостаточен для их штатного внедрения в производственные ИС. Тем не менее производители и информационно подпитываемые ими аналитические компании и СМИ спешат представить системы контентной фильтрации как очередную панацею от всех инсайдерских «болезней».

Без контекста контент не улавливается

Однако если взглянуть на всю эту «контентно-инсайдерскую лихорадку» прагматично, с точки зрения пользователя — руководителя подразделения ИБ, то следует отметить несколько моментов, принципиально важных для реальной оценки перспектив и планирования использования DLP-решений в системе ИБ российских организаций в ближайшие годы.

Во-первых, для реализации целевой функции — защиты от утечки данных — в современных DLP-системах применяется сочетание контентных (content) и контекстных (context) защитных механизмов. Последние используют для анализа и фильтрации не сами данные, а набор параметров «окружающей» их среды — таких как «кто» (идентификатор пользователя), «откуда и куда» (интерфейсы, порты, типы и идентификаторы внешних устройств) «когда» (время), «где» (какой компьютер, в сети или нет), «в какой форме» (тип объекта данных — например, файла) и т.п. Очевидно, что претендующие на полноту DLP-решения должны не только фильтровать структурированные и неструктурированные текстовые данные, но и осуществлять полный контекстный контроль потоков во всех возможных каналах экспорта данных на объектах защиты. При этом интуитивно простое и привычное для маркетера и продавца слово «контроль» для разработчика решения и опытного администратора ИБ означает целый комплекс важнейших функций, включая перехват и декодирование протоколов передачи, идентификацию форматов структур данных перехваченного потока, блокировку передачи объектов с запрещенными политикой типами данных, декодирование и нормализацию текстового содержания объектов разрешенных типов (например, типов файлов), сборку текстов и только затем передачу их непосредственно модулю контентной фильтрации.

Во-вторых, применительно к endpoint-компьютерам (рабочим станциям, ноутбукам, серверам) установленные на них агенты полного DLP-решения, помимо эффективного модуля фильтрации контента, должны обеспечивать контекстный контроль как минимум для трех типов каналов локальной утечки:

- подключение USB флэш-памяти и других стандартных PnP-устройств с поддержкой функции хранения данных типа MP3-плееров, цифровых фотокамер и т.п.;

- локальное подключение для синхронизации мобильных персональных устройств и смартфонов;

- канал печати документов.

Только при надежном контроле всех этих каналов endpoint DLP-решение будет действительно полным, то есть не оставит забытых «черных входов» и незапертого «заднего крыльца», о которых очарованный гипнозом продавцов пользователь даже и не подозревает. В противном случае, при внедрении «контекстно-неполной» DLP-системы (пусть и с высокоэффективной контентной фильтрацией), утечки данных будут происходить совершенно незаметно для их владельца через «вторичные» или «побочные», по мнению производителя, каналы, которые система не контролирует на нижних уровнях DLP-стека.

В-третьих, к сожалению, полнофункциональных интегрированных DLP-систем с контентной фильтрацией и контекстным контролем всех типов локальных каналов утечки для endpoint-компьютеров пока нет ни на отечественном рынке, ни за границей. Сегодня DLP-технологии активно развиваются и агрегируются, но пока ни лидеры отрасли Endpoint Security, такие как Symantec, McAfee, Trend Micro, EMC/RSA, Websense и CheckPoint, ни нишевые игроки Endpoint DLP-сегмента, например Verdasys, Reconnex, Vericept, Code Green, Lumension, Utimaco, Safend и др., не успели нарастить или интегрировать функционал своих агентов до требуемого уровня полноты. Этому есть ряд объективных причин, включая принципиальные архитектурно-технологические проблемы реализации приемлемой по качеству и производительности контентной фильтрации непосредственно на ПК и ноутбуках, функциональную неполноту компонентов контекстного контроля для каналов локальной утечки и, наконец, находящиеся в ранней стадии разработки платформы унифицированного централизованного управления всеми механизмами ИБ на endpoint-агентах.

По оптимистичной оценке, для решения указанных проблем может потребоваться полтора-два года, в течение которых появление на коммерческом рынке эффективных и надежных в эксплуатации полнофункциональных DLP-решений для ПК маловероятно.

Поможет ли нам заграница?

Использование в корпоративной среде интегрированных DLP-агентов зарубежного производства может оказаться рискованным или неприемлемым по легальным соображениям — по крайне мере, для значительной части российских организаций. Парадоксально, но это связано как раз с высокой степенью интеграции механизмов ИБ, которую так рекламируют западные производители средств защиты ПК. Дело в том, что во многие современные программные агенты управления доступом к локальным портам и устройствам ПК производства иностранных компаний встроены модули шифрования съемных устройств хранения данных, реализующие зарубежные симметричные криптоалгоритмы с длиной ключа не менее 128 бит. Но для многих российских организаций и предприятий не только государственного сектора законодательными нормативными актами и положениями регулирующих органов разрешено применять только сертифицированные СКЗИ, каковыми продукты с зарубежными криптоалгоритмами не являются. Кроме того, прежде чем импортировать и распространять такие СКЗИ в России, занимающиеся этим бизнесом компании должны получить лицензию ФСБ, вероятность чего оценивать — дело вовсе не благодарное.

Если же говорить об организациях, обслуживающих частных лиц, то помимо общих требований, согласно ФЗ «О персональных данных» и Положению Правительства РФ от 27.11.2007 г. № 781, методы и способы защиты информации в их ИС устанавливаются ФСТЭК и ФСБ в пределах их полномочий, включая порядок использования и требования к СКЗИ. А поскольку персональные данные отнесены законом к категории конфиденциальных, с высокой степенью вероятности можно предположить, что наличие у СКЗИ сертификата ФСБ станет необходимым условием его применения в ИС кредитной организации — оператора персональных данных.

«Домашние» лекарства от утечек

Закон «О персональных данных» с его подзаконными актами и активно внедряемый в практику Стандарт Банка России «Обеспечение информационной безопасности организаций банковской системы РФ» создают стабильную нормативно-законодательную среду, которая укрепляется и начинает работать, стимулируя руководство организаций серьезно относиться к обеспечению ИБ, включая защиту от инсайдеров.

Однако в отечественной практике растут не только нормативные требования, но и инсайдерские угрозы и ущерб от них. Поэтому решения по защите от утечек данных российским банкам нужны уже сегодня. Учитывая технологическую «сырость» и связанные с ней высокие эксплуатационные риски DLP-агентов для ПК с контентной фильтрацией, специалистам подразделений ИБ имеет смысл обратить внимание на DLP-системы, в максимальной степени реализующие контекстные методы предотвращения утечек данных. Такие, чтобы защищали компьютеры сотрудников, контролировали все типы локальных каналов утечки, разграничивали операции обмена данными на уровне их типов, не допускали несанкционированного копирования нешифрованных данных на съемные устройства памяти, централизованно управлялись в любых режимах эксплуатации, были защищены от деструктивных действий пользователей, обеспечивали централизованный аудит, отчетность и сбор доказательной базы. Наконец, чтобы были надежны, доступны по цене и могли экслуатироваться в производственной среде.

Всеми перечисленными качествами обладает отечественный продукт DLP-класса DeviceLock 6.4, новая версия которого принципиально повышает уровень контроля за привилегиями и действиями пользователей благодаря поддержке функции детектирования и фильтрации типов файлов для всех операций файловой системы. Используемый бинарно-сигнатурный метод позволяет определить тип файла по его реальному содержимому, а не по меткам или служебным метаданным — то есть детектируется подлинная форма представления данных внутри файла. Технология обеспечивает распознавание более 3 тыс. форматов и легко расширяема. DeviceLock 6.4 поддерживает перехват, экстракцию, детектирование типа и блокирование файловых объектов во всех локальных каналах потенциальной утечки данных на компьютерах: через любые съемные PnP-устройства, при локальной синхронизации с мобильными устройствами и смартфонами на базе Windows Mobile и Palm OS, а также при печати на локальных, сетевых и виртуальных принтерах. В любом из этих каналов DeviceLock 6.4 позволяет администраторам безопасности не только устанавливать ограничения на типы передаваемых файлов, но и задавать гибкие избирательные политики событийного протоколирования и, что особенно эффективно, теневого копирования с точностью до типа файла.

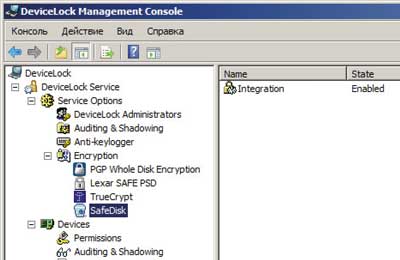

Вторая важнейшая новая функция DeviceLock 6.4 реализована на базе интеграции с программой ViPNet SafeDisk 4 производства компании «Инфотекс», предназначенной для шифрования данных, хранимых на внутренних дисках и внешних носителях ПК. Это первое на российском рынке интегрированное решение по контролю шифрования съемных устройств памяти любых типов позволит администраторам ИБ предотвратить несанкционированный экспорт данных организации на съемные устройства памяти в нешифрованном виде, при этом не запрещая сотрудникам сохранять их зашифрованными для служебных целей. Шифрование данных и все административные криптографические функции в решении реализуются ViPNet SafeDisk, а DeviceLock позволяет централизованно управлять политикой доступа пользователей к шифрованным и нешифрованным данным на внешних носителях. С помощью этого уникального для отечественного рынка решения, использующего, что принципиально важно, российские криптоалгоритмы и реализованного без объединения кодов продуктов, российские корпоративные пользователи впервые смогут перекрыть наиболее опасный канал инсайдерских утечек надежно и в то же время при приемлемых затратах.

Особо стоит отметить существенное повышение управляемости новой версии DeviceLock, в которой реализовано полнофункциональное задание исполняемых на агентах политик доступа, протоколирования и теневого копирования в режиме офлайн, когда компьютер находится вне корпоративной сети или серверы управления недоступны. Эксплуатационные свойства продукта также улучшены за счет поддержки создания разнообразных статистических отчетов в графической и табличной форме.

В планах компании «Смарт Лайн» — развитие полнофункциональных DLP-решений на базе продукта DeviceLock.