Технология Software Blades

В последние годы спектр угроз безопасности стал особенно широким. Если 10-15 лет назад для обеспечения безопасности в корпоративной сети было достаточно иметь межсетевой экран и антивирус, то сегодня нужны и средства защиты от разнообразного вредоносного ПО для различных клиентских и серверных платформ, и антиспамовые фильтры, и инструменты для предотвращения утечек конфиденциальной информации. Перечисленные средства защиты могут выпускаться как в виде программного обеспечения, устанавливаемого на обычные компьютеры, так и в виде аппаратно-программных комплексов (appliances). Выбор средств защиты на рынке аппаратного и программного обеспечения довольно широк, поэтому спроектировать инфраструктуру безопасности даже для относительно небольшой компании в нынешних условиях — не самая простая задача.

В связи с этим хотелось бы отметить одно из технологических новшеств, реализованное компанией Check Point Software Technologies — одним из ведущих поставщиков решений в области обеспечения информационной безопасности (многим домашним пользователям знаком персональный брандмауэр этой компании ZoneAlarm). Это новшество — так называемая архитектура программных блейдов (Software Blade Architecture), которая позволяет, управляя всеми средствами обеспечения безопасности через единую консоль, быстро расширять функциональность средств защиты (в том числе и аппаратных) путем добавления на имеющееся оборудование необходимых компонентов программного обеспечения, называемых программными блейдами.

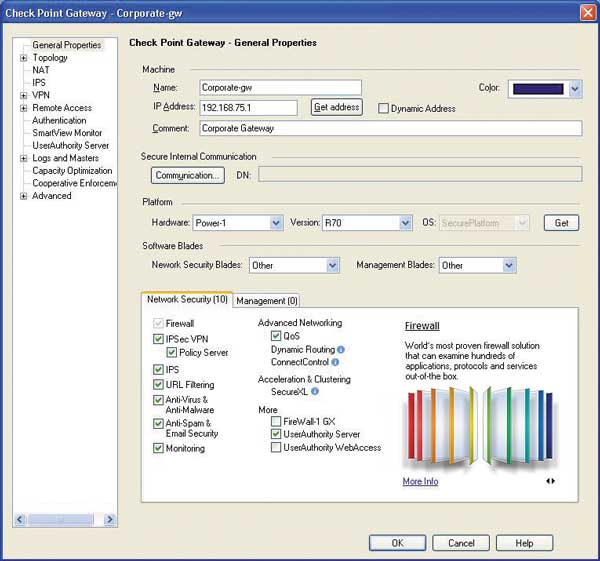

Программный блейд — это компонент программного обеспечения, предназначенного для выполнения определенных функций безопасности. Особенность таких компонентов — простота конфигурации и ввода в эксплуатацию, зачастую без приобретения и установки дополнительного аппаратного обеспечения. Фактически установка блейда часто заключается просто во «включении» его функциональности с помощью единой для компании консоли управления (рис. 1).

Рис. 1. Консоль управления Check Point Security gateway R70

Программные блейды могут быть установлены на аппаратное обеспечение самой компании Check Point (устройства UTM-1, Power-1 (рис. 2), Smart-1), на обычные серверы, а также на виртуальные машины.

Рис. 2. Check Point Power-1 11000 Series

Сегодня специалисты по информационной безопасности могут выбрать необходимые средства из более чем 20 программных блейдов, среди которых межсетевой экран, средства защиты виртуальной частной сети, система защиты от вторжений, антивирусное ПО, средства анализа инцидентов безопасности и др. Условно их можно разделить на блейды для шлюзов, блейды для защиты конечных точек и блейды для управления.

Блейды для шлюзов сегодня включают межсетевой экран, средства организации виртуальных частных сетей, обеспечения безопасности, предотвращения вторжений, защиты VoIP-трафика и электронной почты, антивирус, антиспамовый фильтр и ряд других компонентов. Блейды для защиты конечных точек поддерживаются агентами, установленными на защищаемые устройства, и включают компоненты для защиты сетевых соединений, приложений и данных от вредоносного ПО и вторжений. Блейды для управления включают средства для мониторинга, анализа и протоколирования событий, генерации отчетов, определения взаимосвязей между событиями, управления сетевыми политиками и политиками безопасности на устройствах и могут быть установлены не только на серверы, но и на специально разработанные устройства линейки Smart-1, обладающие емкими (до 12 Тбайт) хранилищами данных для хранения и анализа сведений о событиях.

Чем удобна архитектура программных блейдов? В первую очередь возможностью быстро среагировать на возникшую угрозу, поскольку новые блейды можно подключать без приобретения дополнительного оборудования. Кроме того, при использовании этой архитектуры затраты на проект по созданию и поддержке инфраструктуры безопасности окажутся невелики, поскольку невелики и сроки развертывания решения, и последующие затраты на управление им. Наконец, архитектура программных блейдов позволяет быстро расширить функциональность имеющегося решения с минимальными затратами на развертывание.