Правила безопасного интернет-серфинга

Обходим стороной опасные сайты

Контролируем загружаемый контент и приложения

Обеспечиваем безопасную работу с паролями

Всемирная сеть открывает двери в настоящий виртуальный мир с необъятными хранилищами самой разнообразной информации, манящими витринами онлайн-магазинов, респектабельными интернет-банками, развлекательными сервисами на любой вкус и цвет и многим другим. Достаточно только клика мыши. Но есть и оборотная сторона медали: не все приходят в Интернет с добрыми намерениями, а значит никто из пользователей на просторах Сети не застрахован от опасностей — согласно статистике Kaspersky Security Network (KSN) пользователи в Интернете подвергаются атакам в среднем 1800 раз в минуту. О том же свидетельствуют и по данные «облачной» системы мониторинга KSN, согласно которым Интернет был и остаётся основным источником внешних угроз.

Каких? Самых разных. Злоумышленники размещают на вебресурсах вирусы и другие вредоносные программы, маскируя их под полезное программное обеспечение, видеоролики и даже обычные электронные документы, открываемые в браузере. Скрипты, автоматически запускаемые при открытии зараженных вебстраниц, выполняют действия, опасные для компьютера, такие, как, например, изменение системного реестра, кража личных данных и установка вредоносного ПО. Получаемые по электронной почте спамерские послания нередко содержат вирусы, а фишерские письма представляют настоящие ловушки для неискушенных пользователей, которые, доверчиво поддавшись на ту или иную уловку, добровольно рассекречивают свои логины, пароли и иную приватную информацию третьим лицам. Продвинутым пользователям прекрасно известно, что злоумышленники, используя особые сетевые технологии, атакуют на компьютеры пользователей с целью хищения персональной информации, либо чтобы включить компьютеры в «зомби»-сети, рассылающие спам и фишерскую электронную корреспонденцию, используемые для мошенничеств с баннерной рекламой, и т.д.

Поэтому любые действия в Сети (даже при наличии обязательных антивирусной программы и брандмауэра могут оказаться небезопасными. Без соблюдения элементарных мер безопасности сегодня не обойтись. В данной статье мы попытаемся сформулировать основные правила безопасной работы в Интернете.

Настраиваем Интернетбраузер

Одним из главных аргументов в пользу перехода на альтернативные браузеры является якобы более высокая степень их безопасности. Но, увы, это не совсем так. Скорее, последние версии популярных браузеров в плане безопасности примерно сопоставимы — все они в той или иной мере умеют анализировать посещаемые узлы и отображают статус безопасности каждого из них, обеспечивают антифишинговую защиту и позволяют уничтожать следы интернет-деятельности (cookies, история, кэш и пр.). Что же касается уязвимости от разного рода атак, то проблема эта актуальна для всех существующих браузеров, а определенный риск не исключен как при использовании браузера от Microsoft, так и альтернативных решений. Просто IE подвергается нападениям хакеров гораздо чаще в силу своей большей распространенности. Так что во всех браузерах уязвимости регулярно выявляются и болееменее регулярно исправляются разработчиками. Поэтому на практике гораздо более безопасен серфинг у тех пользователей, кто своевременно установил соответствующие заплатки.

Однако этого недостаточно. Для большей безопасности по возможности лучше запретить в браузере выполнение сценариев, Java-апплетов и элементов ActiveX. Почему,? Дело в том, что на практике это создает массу неудобств, ведь сегодня многие сайты используют названные элементы для добавления тех или иных полезных функций. Соответственно, при их отключении не все предусмотренные на этих ресурсах функции окажутся работающими, а часть сайтов вообще не будет нормально отображаться. Однако на практике разрешать выполнение сценариев, Java-апплетов и элементов ActiveX все равно следует с очень большой осмотрительностью, поскольку при открытии зараженных вебстраниц в браузере могут запускаться вредоносные сценарии, Java-апплеты и небезопасные элементы ActiveX, с помощью которых на компьютер пользователя тем или иным способом (тут возможны технические нюансы) загружаются вредоносные программы.

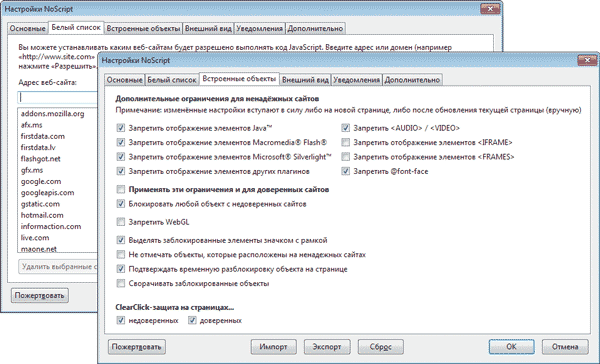

Поэтому приходится лавировать между функциональностью и безопасностью. И честно говоря, оптимального варианта тут наверное нет. Для удобства лучше установить выборочные разрешения: одни — для посещаемых вами известных и «безопасных» сайтов, другие — для всех остальных ресурсов. Но это операция трудоемкая, требует определенных знаний и мало в каком браузере возможна. Пожалуй, наиболее оптимальным образом настройка выборочных ограничений этого плана производится в Firefox через бесплатное дополнение NoScript (https://addons.mozilla.org/ru/firefox/addon/722). С его помощью можно полностью блокировать выполнение JavaScript, Java и других подключаемых модулей (включая flash-ролики), либо сделать исключения для некоторых особо доверенных сайтов, поместив их в «белый» список (рис. 1). При этом при необходимости всего одним кликом мыши разрешать выполнение подключаемых модулей, а затем вновь запрещать эту операцию. Сходная функциональность с поддержкой «белого» списка доверенных сайтов также может быть настроена в браузере Google Chrome, если подключить к делу бесплатное расширение NotScripts (https://chrome.google.com/webstore/detail/notscripts/odjhifogjcknibkahlpidmdajjpkkcfn).

Рис. 1. Настройка выборочных ограничений через дополнением NoScript (Firefox)

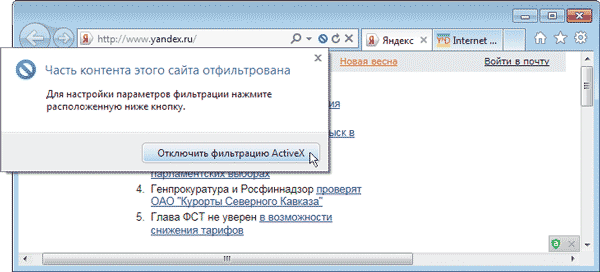

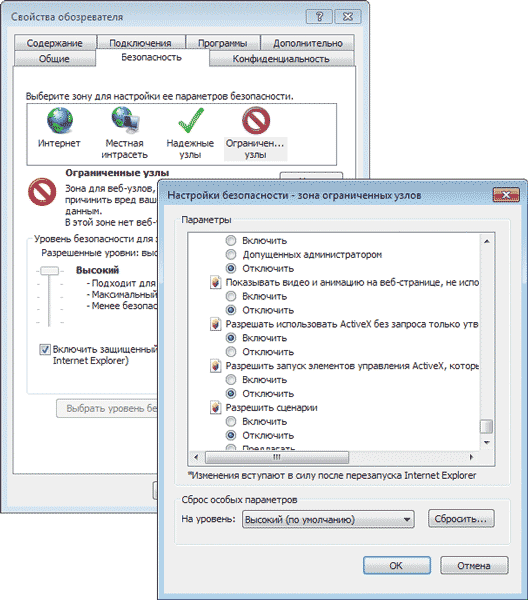

В Internet Explorer 9 все на порядок сложнее и запутаннее, хотя никаких дополнительных расширений устанавливать не требуется. Проще всего включить/выключить (через меню Сервис → Безопасность → Фильтрация ActiveX) фильтрацию элементов ActiveX. По умолчанию этот фильтр отключен — ни один из ActiveX-объектов на вебстраницах работать не будет, пока пользователь в явном виде этого не разрешит. Для разрешения выполнения элементов ActiveX на конкретном сайте требуется нажать на значок с синим перечеркнутым кругом и в открывшемся окне щелкнуть по кнопке «Отключить фильтрацию ActiveX» (рис. 2). В дальнейшем использование ActiveX для этого сайта всегда будет разрешено. При необходимости удалить список сайтов, исключенных из фильтрации, можно через журнал обозревателя (Сервис → Безопасность → Удалить журнал обозревателя). Со сценариями и Java-апплетами дело обстоит сложнее: регулировать разрешение/запрет их выполнения можно только через настройку надежных и ограниченных узлов в свойствах обозревателя (вкладка «Безопасность») — рис. 3, что потребует немало времени.

Рис. 2. Отключение фильтрации ActiveX для конкретного сайта в IE 9

Рис. 3. Настройка параметров безопасности для зоны ограниченных узлов в IE 9

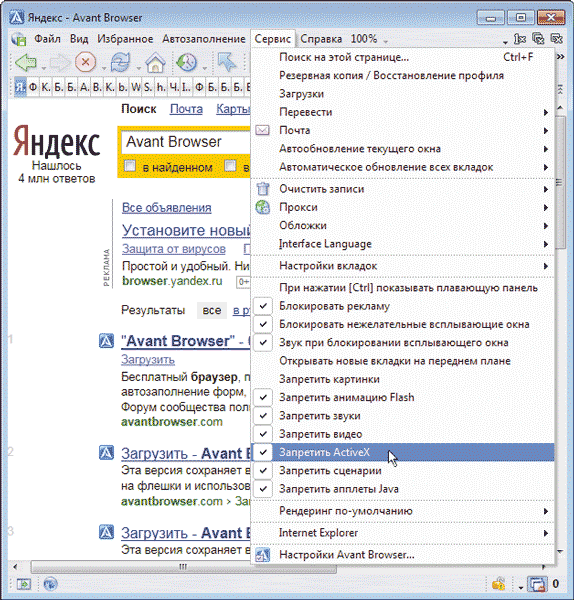

В качестве альтернативы можно предложить более быстрый вариант настройки ограничений. Только в этом случае работать придется не в одном, а в двух (или более) браузерах, что для ряда пользователей давно уже норма. При таком подходе в основном браузере, который используется для проведения поиска и доступа к незнакомым ресурсам, полностью запрещают выполнение вышеупомянутых опасных элементов. В дополнительном браузере запретов такого рода не устанавливают, но загружают только доверенные сайты. В качестве основного браузера можно использовать, например, известный клон IE — Avant Browser, в котором, пожалуй, быстрее всего производится установка запретов или разрешений на выполнение сценариев, Java-апплетов и элементов ActiveX (достаточно просто включить соответствующие флажки в меню «Сервис», см. рис. 4).

Рис. 4. Блокирование выполнения элементов ActiveX в Avant Browser

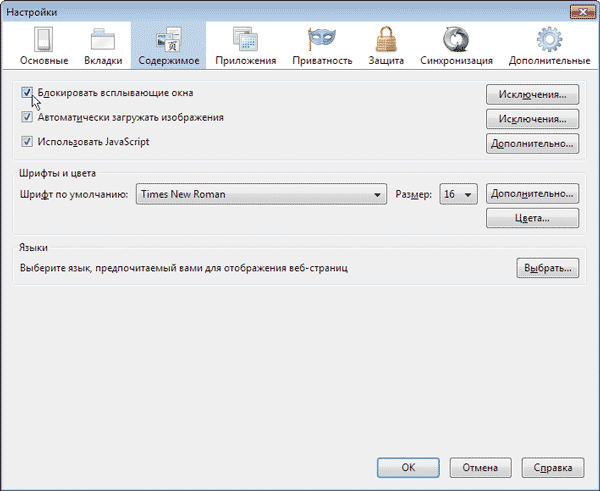

Также стоит сказать пару слов о всплывающих окнах, которые появляются поверх многих вебсайтов. Большинство из них являются рекламными, но некоторые могут содержать вредоносный или небезопасный код. Особую бдительность рекомендуется проявить, когда всплывают окна с заманчивыми предложениями об установке какого-то «сверхважного» программного обеспечения или об устранении разного рода неполадок. Не стоит покупаться на подобного рода предложения и не нажимать ни на какие ссылки — гораздо безопаснее поскорее закрыть подобное всплывающее окно. Не даром в последних версиях популярных браузеров (IE, Firefox, Opera и Google Chrome) блокирование всплывающих окон уже включено по умолчанию. Так что если у вас не самая свежая версия браузера, то блокировку придется настраивать самостоятельно через настройки (рис. 5).

Рис. 5. Блокирование всплывающих окон в Firefox

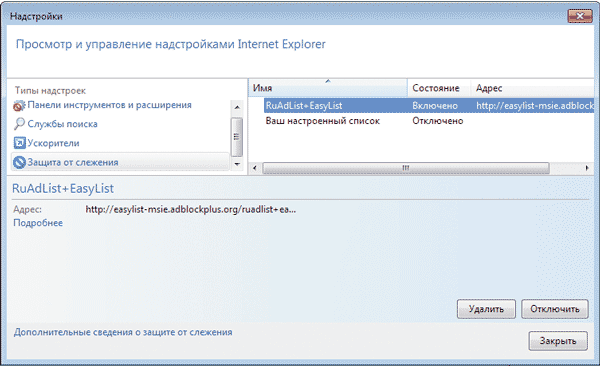

Что касается отображения рекламы, которой на многих популярных сайтах в избытке, то ее лучше тоже отключать, поскольку различные рекламные сети — идеальное средство для распространения злоумышленниками своих «творений». Не являются исключением и баннерные системы Рунета. Отключить рекламу в некоторых браузерах можно однимдвумя кликами мыши — например, в Avant Browser достаточно включить в настройках соответствующий флажок. В Internet Explorer (только с версии 9.0) можно также блокировать надоедливую рекламу встроенными средствами — с помощью функции «Защита от слежения» (Tracking Protection), правда без изучения документации догадаться об этом сложно. Основное предназначение данной функции — ограничение взаимодействия браузера с определенными вебсайтами (указываются в списке защиты от отслеживания) с целью обеспечения конфиденциальности информации. Реализуется это путем блокирования содержимого, включая рекламу, подгружаемого на страницу с других сайтов. Непосредственное включение защиты от отслеживания сложностей не вызывает: в меню Сервис нужно последовательно выбрать пункты Безопасность и Защита от отслеживания, затем в диалоговом окне Надстройки включить требуемый список защиты от отслеживания (рис. 6). Проблема в том, что никаких списков отслеживания нет, и нужный список (в данном случае — на блокирование рекламы из Рунета) необходимо предварительно загрузить с соответствующих ресурсов (в частности, со страницы http://dayngo.com/static/filter.html).

Рис. 6. Включение защиты от слежения с фильтром RU AdList в IE 9

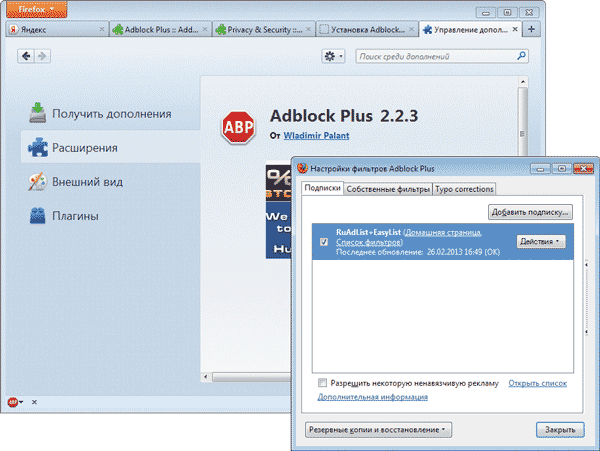

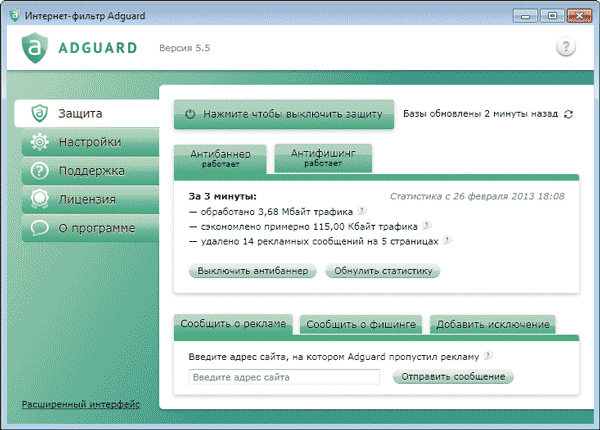

Однако в большинстве браузеров для блокирования рекламы требуется установка дополнительного инструментария. В Firefox, например, блокирование любой рекламы (в том числе в формате FLASH) обеспечивает бесплатное дополнение Adblock Plus (https://addons.mozilla.org/en-US/firefox/addon/1865) (рис. 7), а в Google Chrome — также бесплатное дополнение AdBlock (https://chrome.google.com/webstore/detail/adblock/gighmmpiobklfepjocnamgkkbiglidom). В качестве альтернативного блокировщика рекламы можно назвать, например коммерческую утилиту Adguard (http://adguard.com/; стандартная лицензия — 149 руб.; лицензия «Премиум» — 199 руб.). На данный момент программа поддерживает 17 самых популярных браузеров (включая Internet Explorer, Mozilla Firefox, Google Chrome, Opera, Maxthon и Safari) и специально предназначена для работы в Рунете. Программа блокирует разнообразную рекламу (видеореклама, ричмедиа и другие необычные виды рекламы), предотвращает отслеживание рекламными сетями и счетчиками и не требует никакой настройки (рис. 8).

Рис. 7. Настройка параметров блокирования рекламы Firefox

с помощью дополнения Adblock Plus

Рис. 8. Окно Adguard со статистикой работы (настройки по умолчанию)

Обходим стороной опасные сайты

Опасность подцепить в Интернете вредоносный код подстерегает на каждом шагу, причем зачастую жертвами киберпреступников пользователи становятся, кликнув, например, в результате поиска по ссылке, которая ведет на зараженный ресурс или мошеннический сайт. Это подтверждает сухая статистика: согласно данным KSN 59% российских пользователей в прошедшем году хотя бы раз подвергались угрозе заражения при посещении опасных сайтов.

К сожалению, ресурсов такого рода в Сети великое множество, и не все своевременно попадают в «черные» списки, ведь злоумышленники не только создают собственные сайты, но и параллельно с этим все чаще прибегают к заражению чужих и изначально совершенно безобидных ресурсов — например, внедряют на них вредоносный код, в частности скрипты или фреймы iframe. Темпы заражения вредоносным кодом интернет-ресурсов просто удручающие: по статистике «Яндекса» заражению повергается около 4 тыс. вебстраниц ежесуточно.

Случайно попасть на сайты с вредоносным контентом проще простого. На таковой может привести, например, одна из ссылок в результатах поиска или рекламный баннер, заинтересовавший вас при просмотре новостей или иной информации в различных СМИ, блогах и т.д., поскольку киберпреступники довольно часто публикуют на популярных ресурсах разного рода рекламу, «заботливо» направляющую ничего не подозревающего пользователя на опасные ресурсы. Согласно данным «Лаборатории Касперского» лидерами среди ресурсов с самым большим количеством вредоносных ссылок являются различные развлекательные сайты с видеоконтентом (31% вредоносных ссылок). А также поисковые системы, где пользователи периодически переходят по вредоносным ссылкам прямо на страницах выдачи крупнейших поисковиков (22% ссылок в поиске могут угрожать безопасности компьютера). Не менее «вредоносными» могут стать социальные сети (21%), сайты «для взрослых» и различные рекламные сети (рис. 9). Существует и еще более простой путь заполучить на компьютер вредоносный код — через ссылки в присланных фишерских и спамерских сообщениях, которые щедро рассылаются всем подряд по электронной почте.

Рис. 9. Лидеры по количеству вредоносных ссылок

среди веб-сайтов (источник: «Лаборатория Касперского», 2011)

К чему может привести посещение зараженного ресурса? Варианты могут быть разными. Нередко при открытии зараженной страницы в браузере пользователя на компьютер тут же производится автоматическая установка трояна, ну а дальше — дело техники. Если троян не будет вовремя обнаружен и обезврежен, то не исключено, что ваши конфиденциальные данные станут достоянием третьих лиц, а на компьютер будет дополнительно установлено еще какоенибудь вредоносное ПО. Но может оказаться и по-другому — на зараженном ресурсе вас попытаются заинтересовать установкой «очень важного» приложения: на файлообменниках это может быть клиент для прямой закачки с сервера, на ресурсах с видеоконтентом — специализированный плеер и т.п. Как правило, после установки соответствующего софта вы сможете стать «счастливым обладателем» вредоносного программного обеспечения. Естественно, могут быть и другие варианты, поскольку злоумышленники отличаются недюжинной изобретательностью.

В любом случае, от подозрительных ресурсов лучше держаться подальше. Вопрос в том, как при серфинге не попасть на них совершенно случайно. Однозначного ответа тут нет, однако к некоторым рекомендациям прислушаться стоит.

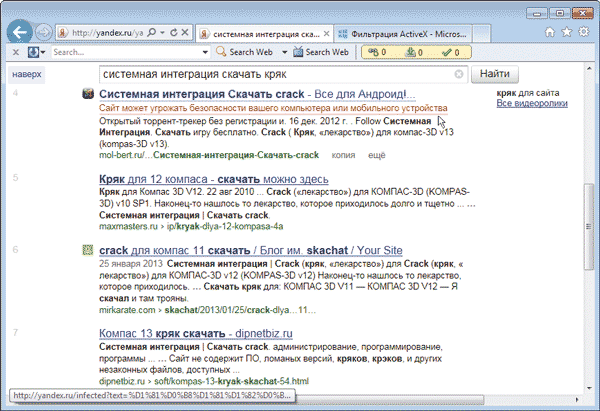

Прежде всего проявлять бдительность при поиске и не щелкать на ссылках, явно обозначенных поисковиками в качестве опасных, благо теперь крупные поисковые системы научились выявлять страницы с вредоносным кодом и для оповещения пользователей о зараженном вебресурсе имеют специальную маркировку в поисковой выдаче (рис. 10). Необходимо обращать внимание на реальные адреса страниц в адресной строке во избежание попадания на сайтыфальшивки, которые внешне неотличимы от настоящих сайтов, но имеют немного другие URL. Это совсем нетрудно, благо в популярных браузерах (Internet Explorer, Mozilla Firefox и Opera) для удобства подобного просмотра имя домена (основная часть адреса в сети, идентифицирующего истинный адрес страницы) специально подсвечивается, что позволяет гораздо легче отличить законные адреса от мошеннических (рис. 11).

Рис. 10. Оповещение Яндекса о зараженном веб-ресурсе в поисковой выдаче

Рис. 11. Выделение имени домена в Internet Explorer

В ряде интернет-браузеров также предусмотрен контроль безопасности посещаемых сайтов с информированием пользователей о потенциально опасных ресурсах — но, как правило, речь идет только о сайтах, замешанных в фишинге, к чему мы чуть ниже вернемся. Для предотвращения посещения зараженных ресурсов лучше использовать соответствующий инструментарий в комплексных антивирусных продуктах, например в Kaspersky Internet Security. Включенный в состав этого решения модуль проверки ссылок обеспечивает автоматическую проверку в результатах поиска в браузерах Internet Explorer, Mozilla Firefox и Google Chrome, а также может проверять ссылки на вебсайтах (потребуется включить соответствующий флажок). В зависимости от уровня надежности ресурса ссылки маркируются зеленым, красным или серым значками (рис. 12). По ссылкам с зеленой маркировкой можно щелкать без опасений, с красной маркировкой следует избегать, поскольку по данным «Лаборатории Касперского» они ведут на мошеннические, вредоносные и спамерские сайты. Серая маркировка говорит об отсутствии в базах информации о соответствующих ресурсах. Дополнительно возможна настройка антивируса на блокирование доступа к известным вредоносным или фишинговым сайтам.

Рис. 12. Маркировка сайтов средствами Kaspersky Internet Security

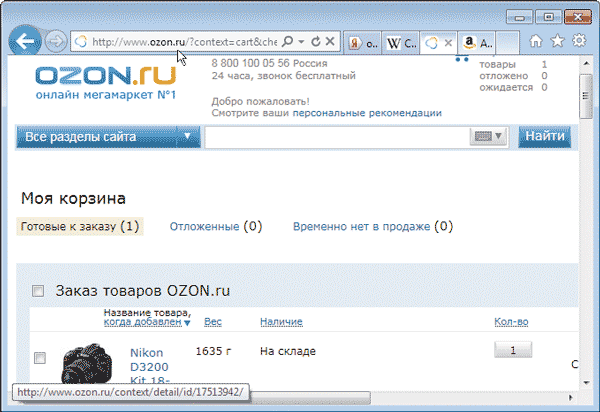

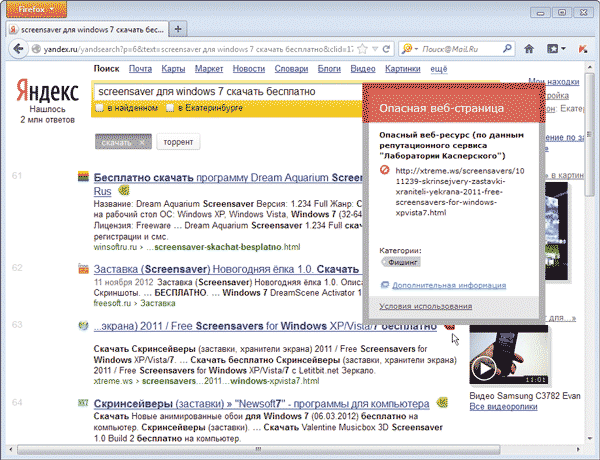

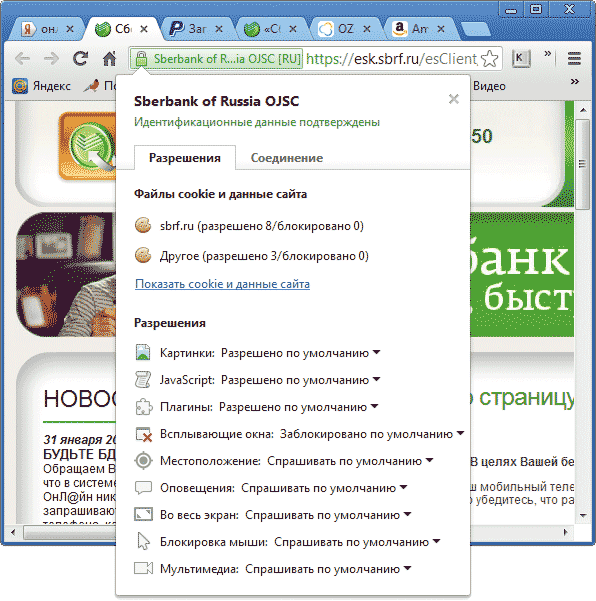

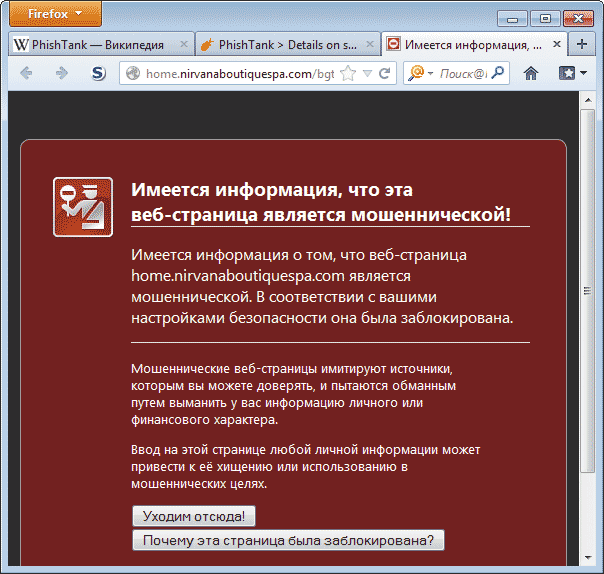

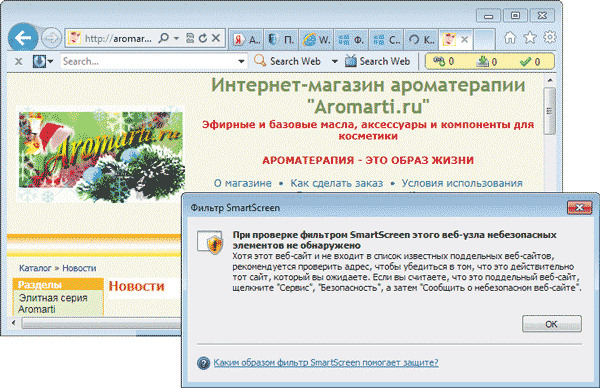

Перед тем как совершить онлайн-покупку или провести банковскую операцию, не помешает лишний раз убедиться в надежности сайта. Информация об этом может отображаться в левой или правой (в зависимости от браузера) части адресной строки (рис. 13). Как правило, соответствующий значок бывает зеленого, красного и серого цвета: зеленый свидетельствует о полной благонадежности сайта, красный об опасности, а серый — информация о подлинности сайта отсутствует в базе, используемой браузером. В целях безопасности вышеназванных операций стоит также использовать предусмотренные в браузерах специальные функции защиты от угроз онлайнового мошенничества. Такого рода возможности имеются (включены по умолчанию) во всех популярных браузерах (Internet Explorer, Mozilla Firefox, Google Chrome, Opera и др.). В итоге браузеры контролируют посещаемые ресурсы, зафиксировав фишинговый сайт, информируют об этом пользователя (рис. 14) и не позволяют сайтам загружать, устанавливать и запускать программу на компьютере пользователя без его явного разрешения. В зависимости от настроек возможно и полное блокирование мошеннических вебсайтов, которые пытаются заполучить личные данные пользователей (имена, пароли, данные о счетах и т.п.). В Internet Explorer 9 их блокирование обеспечивает встроенный фильтр SmartScreen, который можно также использовать для выборочной проверки сайтов по выбору пользователя на благонадежность. Это актуально, если вы собираетесь, например, совершить покупку в интернет-магазине. Для оценки репутации ресурса следует перейти на интересующий сайт и запустить его проверку, воспользовавшись командой Сервис → Безопасность → Проверить вебсайт (рис. 15).

Рис. 13. Идентификация веб-сайта в Google Chrome

Рис. 14. Информирование пользователя о мошеннической веб-странице в Mozilla Firefox

Рис. 15. Результат проверки репутации сайта в IE 9

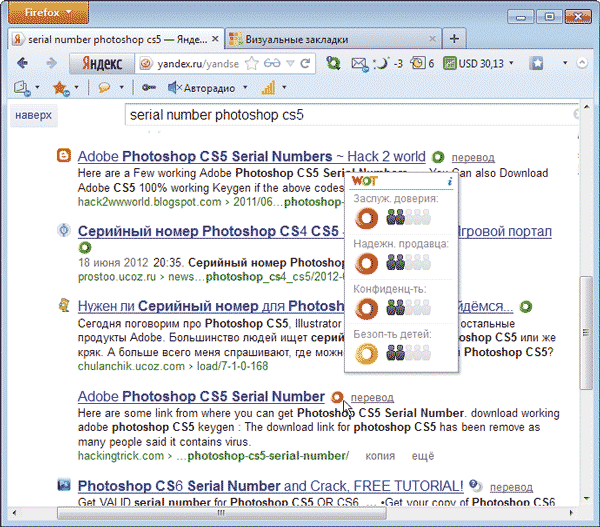

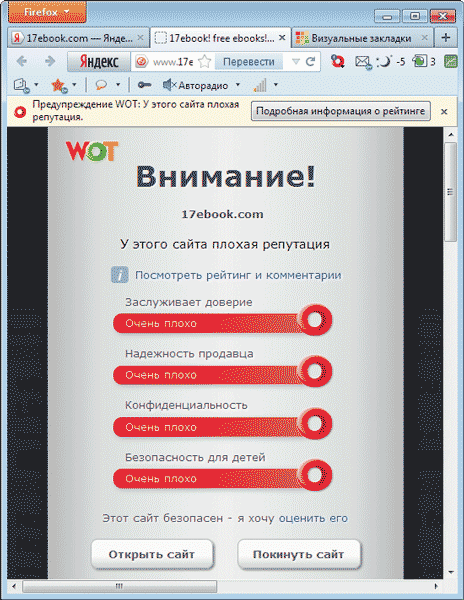

В целях контроля репутации сайтов дополнительно можно оснастить свой браузер бесплатным дополнением WOT (Web of Trust) (http://www.mywot.com/en/wot/download/). После установки данного дополнения, поддерживающего браузеры Firefox, Google Chrome, Internet Explorer, Safari и Opera, ориентироваться в том, каким сайтам можно доверять при покупках и иных операциях в Интернете, станет проще благодаря разноцветной маркировке ресурсов. В частности, в результатах поиска в системах Yandex, Mail.ru и Google возле ссылок будет отображаться зеленый, желтый или красный значок, сигнализирующий об уровне доверия к соответствующим ресурсам (рис. 16), что позволит обойти опасные ссылки стороной. Каждый ресурс анализируется с четырех позиций: общей безопасности (не замешан ли сайт в мошенничестве, кражах данных, фишинге, распространении вирусов и т.д.), надежности его как продавца (можно ли на нем покупать товары), степени соблюдения конфиденциальности (не открывает ли данный сайт персональную информацию, касающуюся зарегистрированных на нем пользователей третьим сторонам без уведомления самих пользователей) и безопасности для детей (присутствует ли на сайте взрослый контент и т.п.). При попытке загрузки сайта с наивысшим уровнем опасности в окне браузера будет загружено дополнительное сообщение о крайней неблагонадежности данного ресурса (рис. 17). Предусмотрены и другие варианты WOT-маркировки.

Рис. 16. WOP-маркировка сайтов в результатах поискового запроса Яндекса в браузере Firefox

Рис. 17. Сообщение о загрузке сайта, зафиксированного

в базе WOT в категории особо опасных

Контролируем загружаемый контент и приложения

С не меньшей серьезностью нужно относиться к загружаемому из Сети контенту и программному обеспечению: музыке, фильмам, файлам, плагинам и дополнениям для браузера и т. д. Возьмите себе за правило не загружать и не устанавливать программы неизвестного происхождения, не открывать файлы неизвестных типов и скачивать софт и прочее только с надежных ресурсов.

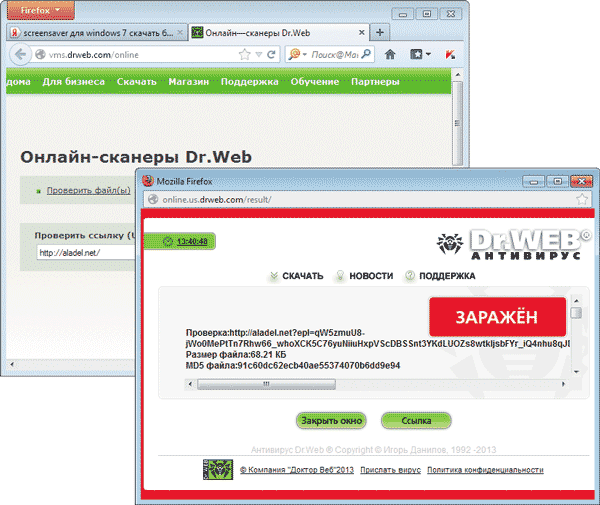

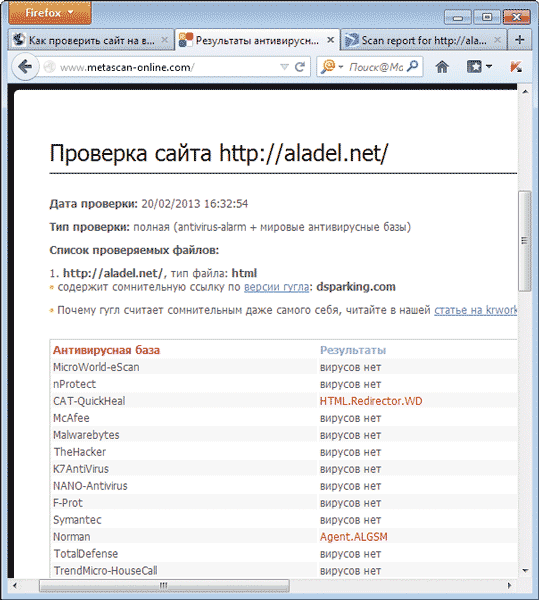

Если в благонадежности ресурса вы на 100% не уверены, не стоит пренебрегать его проверкой средствами известного надежного антивирусного онлайн-сканера и/или сервиса оценки репутации сайтов (см. врезку). Антивирусные сканеры ограничиваются сканированием на наличие вредоносных приложений: вирусов, троянов, червей и т.д. Они могут быть представлены либо антивирусными компаниями — в этом случае такие сканеры базируются на одном антивирусном движке (рис. 18), либо быть независимыми и задействовать в процессе сканирования несколько десятков антивирусных движков (рис. 19), что позволяет делать более надежные выводы об опасности или безопасности ресурса.

Рис. 18. Проверка сайта на вирусы с помощью онлайн-сканера Dr.Web

Рис. 19. Проверка ресурса самым популярным антивирусным сервисом VirusTotal

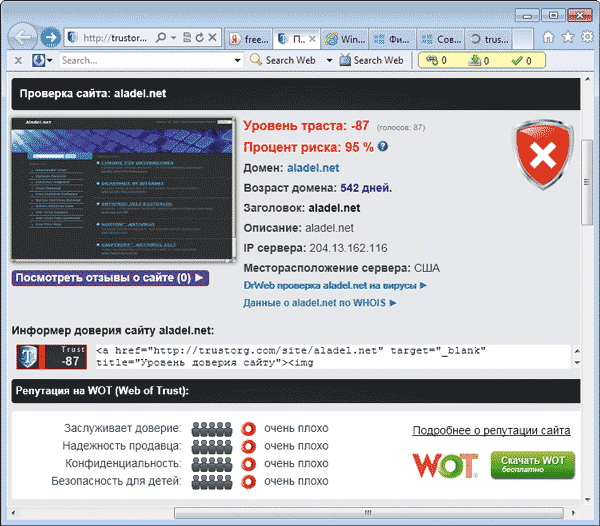

Что касается сервисов оценки репутации сайтов, то они на выходе, как правило, выдают комплексную оценку ресурса с учетом проверки его на вирусы и безопасность на авторитетных сервисах, проверки присутствия IP-адреса ресурса в черных списках мошеннических и иных опасных сайтов, а также могут учитывать репутацию сервиса (например, на WOT) — рис. 20. Бывают также узкоспециализированные сервисы для проверки ресурса на предмет нахождения, например, в фишинговых и спамерских базах. Технология проверки на таких сервисах и онлайн-сканерах предельно проста — достаточно открыть сервис, ввести адрес сайта и запустить его проверку.

Рис. 20. Оценка репутации ресурса на сервисе TrustOrg.com

Разумеется, любой скачанный из Сети файл перед открытием или запуском должен быть проверен установленным на компьютере антивирусом. Обычно такая проверка проводится антивирусом автоматически при загрузке файла благодаря интеграции браузеров и download-менеджеров с антивирусным приложением. Дополнительно имеет смысл контролировать действия программ на компьютере и в Сети средствами решений класса Internet Security либо специализированных утилит.

|

Сервисы оценки репутации сайтов и онлайн сканеры ссылок

|

Защищаемся от эксплойтов

Как свидетельствуют данные крупнейших антивирусных компаний, большинство атак через Интернет сегодня осуществляется с помощью эксплойтов. Именно этот способ наиболее широко используется в настоящее время злоумышленниками для доставки вредоносного софта на компьютер пользователя.

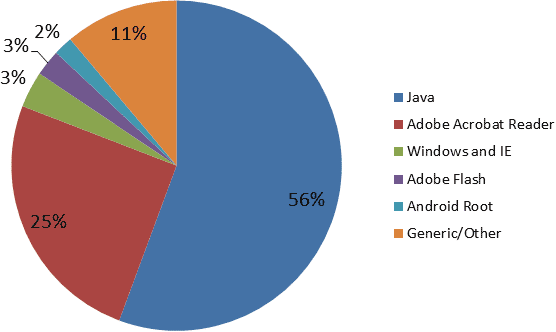

Залог успешного действия эксплойтов — наличие уязвимостей в операционной системе и популярных приложениях: браузерах, офисных пакетах, разного рода просмотрщиках и проигрывателях, которые используются как «дыры» для проникновения вредоносов на компьютеры. Разумеется, подобные уязвимости имеются, наверное, у всех программ без исключения, но злоумышленники отдают предпочтение наиболее популярному софту, поскольку это более перспективно с точки зрения преследуемых ими целей. Согласно имеющимся данным, «Лаборатория Касперского» в прошедшем году в числе наиболее уязвимого ПО, на которое были нацелены эксплойты, оказались Java, Adobe Reader, операционная система Windows вкупе с браузером Internet Explorer, а также проигрыватель Adobe Flash (рис. 21). Таким образом, выполняя на компьютере даже такие на первый взгляд совершенно безопасные операции, как открытие PDF-документов и просмотр flash-анимаций, вы можете заполучить вредоносный код.

Рис. 21. Приложения, уязвимости в которых использовали веб-эксплойты

(источник: «Лаборатория Касперского», III квартал 2012 года)

Разумеется, разработчики приложений тоже не дремлют и выпускают заплатки, требуемые для устранения найденных в их продуктах прорех, поэтому не стоит испытывать судьбу — разумнее своевременно обновлять Windows и наиболее привлекательное для злоумышленников ПО. Возможно, также в ряде случаев имеет смысл отдавать предпочтение не самому популярному софту, а его менее именитым аналогам — скажем, браузерам FireFox или Opera вместо Internet Explorer, просмотрщику Sumatra PDF вместо Adobe Reader и т.д.

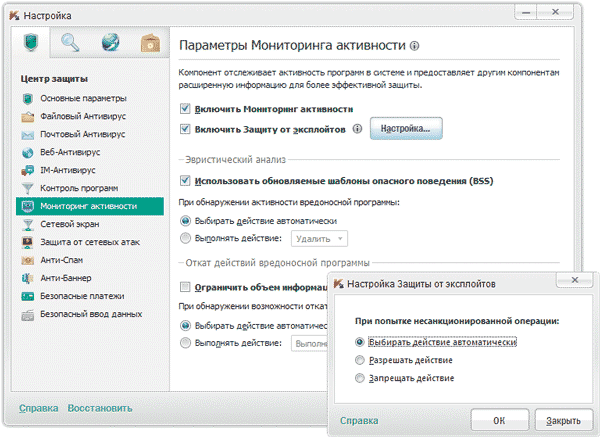

Кроме того, не стоит игнорировать и современные средства защиты от экплойтов, такие как, например, «Автоматическая защита от эксплойтов» в продуктах «Лаборатории Касперского»: Kaspersky Internet Security и «Антивирус Касперского». Данная технология предназначена для предотвращения и блокирования действий программ-эксплойтов и включает контроль запуска исполняемых файлов из приложений (в том числе интернет-браузеров), в которых найдены какиелибо уязвимости, или из приложений, не предназначенных для запуска исполняемых файлов (Microsoft Word, Excel и др.), а также проверку действий исполняемых файлов на сходство с поведением эксплойтов (рис. 22). Аналогичные разработки имеются и у других антивирусных компаний, однако, согласно результатам недавнего теста, проведенного лабораторией MRG Effitas, эффективность Kaspersky Internet Security 2013 в плане защиты от распространенных эксплойтов гораздо выше.

Рис. 22. Настройка параметров защиты от эксплойтов в Kaspersky Internet Security

Обеспечиваем безопасную работу с паролями

Несмотря на активное развитие новых технологий идентификации личности (биометрической аутентификации, применении USB-токенов и пр.) для домашних пользователей сегодня практически единственным способом аутентификации остается обычная парольная защита. Зачастую пароль — это единственная преграда на пути злоумышленников, желающих добраться до персональной информации пользователей, и потому злоумышленники используют разные пути для получения паролей и логинов. Например, пароли банально крадут с помощью программ-троянцев для хищения паролей или кейлоггеров. Или просто вынуждают пользователей сообщить регистрационные данные на подложном сайте, на который приведет ссылка в полученном по электронной почте сообщении.

В связи с этим нужно быть бдительными и соблюдать элементарные правила компьютерной безопасности. Не следует открывать письма, полученные от неизвестных отправителей и незнакомых «друзей» и, разумеется, не стоит посещать все сайты, ссылки на которые вам присылают «доброжелатели». Необходимо трезво относиться к заманчивым спамерским предложениям о дешевых товарах и неожиданных выигрышах и ни в коем случае не отправлять всем подряд свои персональные данные или иную конфиденциальную информацию.

Параллельно с этим следует предпринять определенные меры для обеспечения безопасности используемых паролей и логинов. Создавайте достаточно длинные и сложные пароли и не используйте один и тот же пароль для разных сервисов. Если вы вводите в онлайне финансовые данные, то регулярно (раз или два в месяц) изменяйте пароли — это позволит снизить риск стать жертвой мошенников. Ну и, наконец, ни в коем случае не храните пароли на компьютере в незашифрованном виде (например, в текстовых файлах), что практикуют очень многие пользователи. Лучше всего для этого обзавестись менеджером паролей в лице, например, одной из коммерческих программ — AI RoboForm Pro (http://www.roboform.com/ru/; годовая лицензия — 295 руб.) или Sticky Password (http://www.stickypassword.ru/; 899 руб.).

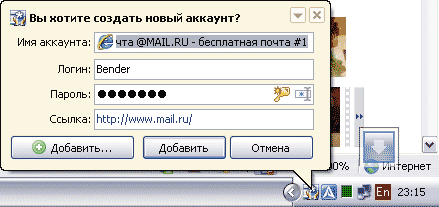

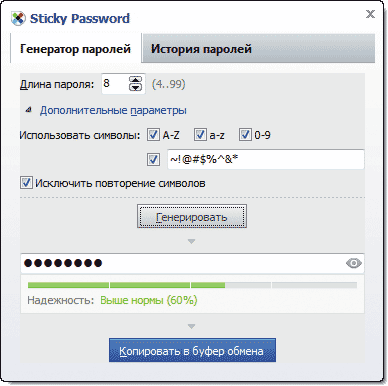

Менеджеры паролей обеспечивают хранение логинов и паролей в зашифрованном виде с применением криптостойких алгоритмов в базе данных, получить доступ к которой обычно можно лишь при знании мастер-пароля или другого заданного пользователем способа аутентификации (например, при подключении USB- или Bluetooth-устройства). Это обеспечивает конфиденциальность данных и предотвращает их кражу злоумышленниками с помощью программ-троянцев, для которых украсть пароли, запоминаемые встроенными средствами интернет-браузеров, труда не составляет. Данные в базе паролей запоминаются автоматически по окончании заполнения форм (для этого может потребоваться подтверждение пользователя — рис. 23); также предусмотрен ввод данных вручную во всех менеджерах паролей. Более того, при вводе новых паролей ломать голову над тем, чтобы пароль оказался действительно надежным, вам уже более не придется — ведь любой менеджер паролей имеет встроенный генератор паролей, который сформирует криптостойкий пароль в считаные секунды (рис. 24).

Рис. 23. Запрос на подтверждение создания нового аккаунта

в Sticky Password

Рис. 24. Генерация криптостойкого пароля в Sticky Password

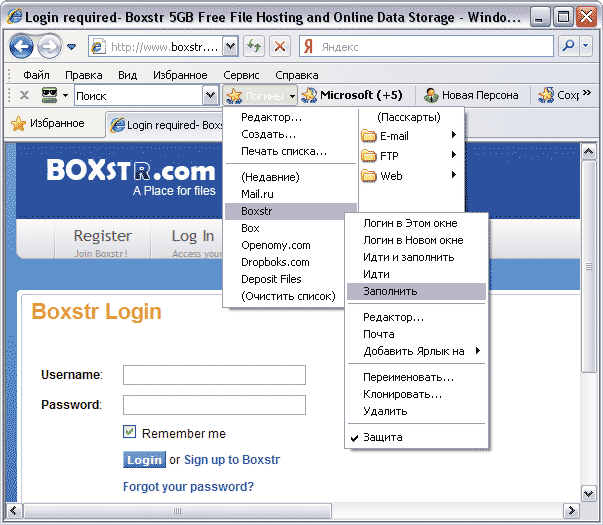

Стоит добавить, что с помощью менеджера паролей можно будет не только надежно хранить пароли (да и другую регистрационную информацию в придачу), но и быстро вводить регистрационные данные в поля вебстраниц или онлайновые приложения, требующие аутентификации, — либо вручную (например, перетаскиванием), либо в полуавтоматическом режиме (рис. 25), либо автоматически (тогда логины и пароли самостоятельно вставляются в поля вебформ сразу при их открытии). Иными словами, пользоваться клавиатурой при заполнения вебформ на сайтах и сервисах вам не придется, а значит станет невозможной кража пароля программой-кейлоггером. Многие менеджеры паролей также обеспечивают защиту от фишинг-мошенников, поскольку эти утилиты при заполнении данных в вебформах проверяют, совпадает ли адрес открытой вебстраницы с URL, сохраненным в базе данных менеджера паролей для этого сайта, и в случае несовпадения адресов предупреждают пользователя о несоответствии. Таким образом, ваши логины и пароли не будут отправлены на фальшивые вебсайты.

Рис. 25. Быстрое заполнение полей формы через кнопку Логины с помощью AI RoboForm

Опасности в Сети подстерегают теперь буквально на каждом шагу, ведь мошенники придумывают всё более сложные и изощренные варианты внедрения вредоносов на компьютеры пользователей. Поэтому без соблюдения элементарных мер безопасности при интернет-серфинге ныне не обойтись — нужно использовать надежное защитное ПО, быть крайне внимательными при поиске, посещении незнакомых ресурсов, а особенно —при совершении финансовых операций и не соблазняться на бесчисленные заманчивые предложения, помня, что «бесплатный сыр бывает только в мышеловке».