Защита присутствия в Интернете от вирусов

Современные компьютерные угрозы: тенденции и прогнозы

Защита от завтрашних угроз сегодня

Безопасность на основе политик

Intrusion Prevention System (IPS)

Защита от переполнения буфера (Buffer overrun)

«Доисторические» поведенческие блокираторы

Поведенческий блокиратор для VBA-программ KAV Office Guard

Поведенческие блокираторы второго поколения

Различные подходы к проактивной защите

В апреле 2005 года Учебный центр Микроинформ1 провел семинар на тему «Защита вашего присутствия в Интернете от вирусов и спама». В настоящей статье мы хотим ознакомить читателей с двумя докладами на антивирусную тему, сделанными на данном семинаре специалистами «Лаборатории Касперского».

Доклад Евгения Касперского приводится в виде, близком к тексту сообщения, прозвучавшего на семинаре. Второй доклад, представленный начальником отдела маркетинговых исследований Андреем Никишиным, дополнен материалами, которые докладчик предоставил позднее.

1 Микроинформ (www.microinform.ru) имеет статус авторизованного учебного центра девятнадцати крупнейших мировых и отечественных производителей программного обеспечения, сетевого и компьютерного оборудования.

Современные компьютерные угрозы: тенденции и прогнозы

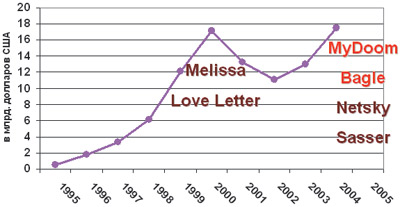

сновная современная тенденция эволюции компьютерных угроз заключается в том, что вредоносные программы из средств «вредительства ради вредительства» постепенно превращаются в средства зарабатывания денег. На кривой ущерба макроэкономики от вредоносных программ (рис. 1) отчетливо виден пик, который приходится на конец 1999-го — начало 2000 года.

сновная современная тенденция эволюции компьютерных угроз заключается в том, что вредоносные программы из средств «вредительства ради вредительства» постепенно превращаются в средства зарабатывания денег. На кривой ущерба макроэкономики от вредоносных программ (рис. 1) отчетливо виден пик, который приходится на конец 1999-го — начало 2000 года.

Рис. 1. Ущерб, наносимый макроэкономике вредоносными программами (источник: Computer Economics, 2004)

Именно в этот период прокатилась волна эпидемий, вызванных вирусами Melissa и Love Letter. Провал на кривой, который приходится на 2001 год, связан с тем, что люди наконец начали понимать, что антивирус — это абсолютно необходимая вещь и что с вирусами необходимо бороться. До 2000 года в прессе неоднократно поднимался вопрос неправомерности проверки почтового трафика на наличие вредоносного кода, поскольку это нарушало бы тайну переписки и было бы вторжением в частную жизнь. 2000 год стал в этом плане переломным — люди осознали, что вирусы необходимо ловить на всех этапах. И принятые меры не замедлили принести результаты.

Евгений Касперский, руководитель антивирусных исследований «Лаборатории Касперского»

Рассмотрим далее, с чем связан рост кривой, который наблюдается с конца 2001 года. Дело в том, что вредоносные программы перестают быть областью деятельности исключительно хулиганов и становятся средством зарабатывания денег.

Вирусописательство сильно изменилось. Кто писал вирусы 10 лет назад? Преимущественно школьники и студенты, в основном в период так называемого неадекватного поведения — от 12 до 17 лет. Попади такому подростку в руки на пустынной улице камень — будет разбита витрина, попадись компьютер — пойдет гулять по сетям вирус. Конечно, сегодня все еще встречаются вирусописатели-хулиганы, но подавляющее большинство вредоносных программ пишется в наши дни в коммерческих криминальных целях.

Если взять современные вирусы MyDoom и Bagle (рис. 1), то оба они несли троянцев в криминальных целях. Современные авторы подобных кодов — это программисты со стажем. Достаточно сказать, что многих из них разыскивают сотрудники ФБР. И деньги, которые становятся добычей современных авторов вредоносного кода, очень и очень немалые. Недавно разразился скандал — хакер хотел снять в одном из отделений банка Сумитомо ни много ни мало 460 млн. долл. Видов компьютерного мошенничества появляется все больше. Самой распространенной формой преступлений в мире становятся банковские атаки. В нашей стране это пока не столь актуально из-за недостаточного распространения банковских Интернет-услуг. Если у нас в стране для доступа к своим банковским счетам Интернетом пользуются не более 10%, то на Западе в случае отключения данной услуги сберкассы просто не смогли бы обслужить всех своих клиентов.

Весьма распространенной формой мошенничества стал так называемый фишинг. Схема здесь очень проста — на запрос о подтверждении ваших логина и пароля в связи с тем, что ваш банк якобы обновляет сервис, откликается немало наивных пользователей. Таким образом, простаки сами посылают ключ к своему счету. Судить об объемах доходов этого прибыльного бизнеса позволяют криминальные сводки. Например, недавно в прессе сообщалось, что в прошлом году было арестовано 30 бразильских хакеров, которые занимались банковским мошенничеством и зарабатывали на этом от 30 до 80 млн. долл. в год, не выходя из своей комнаты.

Любопытно отметить, что схемы отмывания денег, к которым подбираются хакеры, порой весьма изобретательны. Многие, наверное, получали по Интернету предложения купить софт или что-либо еще за полцены. Чаще всего это хакерская акция, в процессе которой мошенники не могут снять деньги, но могут их потратить.

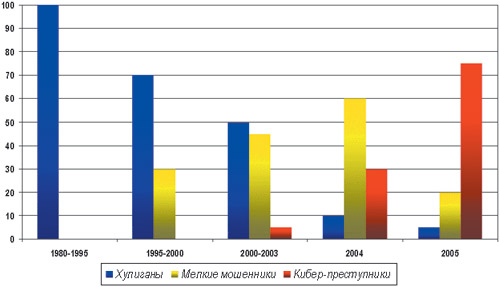

Рис. 2. Сетевая криминализация (источник: данные «Лаборатории Касперского»)

Динамика сетевой криминализации показана на рис. 2. До 1995 года вредоносные программы — это сфера деятельности исключительно хулиганов, начиная с 1995-го к ним примыкают мелкие мошенники, с 2003-го появляется электронная мафия — те, кто строит свой бизнес на сетевом финансовом мошенничестве, шантаже, вымогательстве и т.п., и наконец, сегодня число киберпреступников превышает 70%.

Зомби-сети

Отдельным направлением бизнеса является спам. Чтобы избежать ответственности за рассылку спама, злоумышленники не занимаются этим со своего компьютера. Они предпочитают заразить чужие компьютеры специальным троянцем, превращающим их в серверы рассылки спама. Злоумышленнику остается лишь указать троянской программе, какое письмо и по каким адресам рассылать.

На практике требуется целая сеть зараженных компьютеров. Такие сети управляемых злоумышленником компьютеров называют сетями зомби-машин или просто зомби-сетями. Типичная зомби-сеть охватывает порядка тысячи компьютеров. Чтобы заразить большое число компьютеров и превратить их в серверы рассылки спама, злоумышленники комбинируют различные виды вредоносных кодов. Зомби-сети объединяют сотни и тысячи машин. Хакеры и спамеры кооперируются. Спамеры не занимаются созданием зомби-сетей, а покупают их у хакеров. В Интернете можно найти предложения о продаже зомби-сетей.

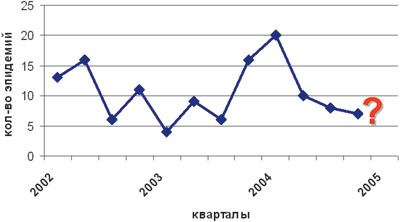

Рис. 3. Громкие вирусные эпидемии (источник: данные «Лаборатории Касперского»)

На графике, представленном на рис. 3, видно, что количество громких эпидемий в последнее время снижается. Это связано, во-первых, с тем, что скорость обновления антивирусной базы стала очень высокой и эпидемия останавливается на взлете, а во-вторых, с активизацией деятельности правоохранительных органов разных стран. Достаточно сказать, что на сайте ФБР из 20 лиц, объявленных в розыск, трое разыскиваются за написание троянцев. И наконец, в-третьих, хакеры не ставят перед собой цели заразить миллионы компьютеров, поскольку массовое заражение не позволит им выкачивать из жертвы деньги. Если зомби-сеть состоит из тысячи компьютеров, существует вероятность, что троянца никто не обнаружит. Создание зомби-сети на миллион компьютеров не имеет смысла. Хакерам выгодны множественные локальные эпидемии по принципу 1000+1000+1000.

DoS-атаки

DoS-атака, или атака типа «отказ в обслуживании», ставит своей целью исчерпать ресурсы информационной системы. В случае успешного проведения DoS-атаки система перестает выполнять возложенные на нее функции и становится недоступной. Чаще всего объектом атаки типа «отказ в обслуживании» является Web-сервер. DDoS-атака, или распределенная атака типа «отказ в обслуживании», отличается от DoS-атаки тем, что в этом случае один и тот же узел атакуют сразу несколько компьютеров. Для того чтобы исчерпать ресурсы Web-сервера, злоумышленник должен искусственно создать повышенную нагрузку на него. Если большое число компьютеров, на которых установлена утилита для проведения DDoS-атак, одновременно начнут посылать свои запросы Web-серверу, то велика вероятность, что ресурсы Web-сервера быстро исчерпаются, а сам сервер не сможет обслуживать легальных пользователей. При проведении масштабной распределенной атаки типа «отказ в обслуживании» злоумышленник чаще всего контролирует и координирует действия компьютеров, зараженных троянской программой.

Некоторые компании мало зависят от своего сайта. Если в течение нескольких дней не будет функционировать сайт бумажного издательства, то ничего страшного, скорее всего, не произойдет, но если компания предоставляет пользователям такую услугу, как Интернет-казино, то падение ее сайта может принести крупные неприятности ее посетителям и, как следствие, владельцу казино.

И здесь все происходит по той же схеме, что и десять лет назад с коммерческими ларьками. Тогда к владельцу палатки приходили крепкие ребята и предупреждали, что современный бизнес подвержен массе опасностей, что палатка может сгореть и т.д. и т.п., но если он будет им платить, то ничего плохого с его палаткой не случится. Точно так же ведут себя сегодня представители электронной мафии. Руководству Интернет-казино приходит письмо с угрозами. И если владельцы бизнеса не платят, им устраивают показательные DDoS-атаки. Так что онлайновый рэкет абсолютно идентичен офлайновому. Одни обращаются в милицию или полицию, другие считают, что спокойнее платить дань мафии, и платят. А сколько на этом имеет е-мафия, точно никто не знает.

Тактика вирусописателей

Почта уже больше не является главным источником заражения. В этой роли сегодня выступает Web. Единственное, что нужно, — привлечь пользователя на нужную страницу. Часто это осуществляется посредством пригласительного письма, которое рассылается по электронной почте. В Сети нередко наблюдается следующая картина: на той или иной страничке висит троянец, потом исчезает, затем появляется новый. Почему так происходит? Дело в том, что хакеры контролируют размер эпидемий. Они создают 10 тыс. заражений при помощи данного троянца, а потом снимают его. В мире е-мафии начинается кооперация. Например, крадутся e-mail-адреса и передаются спамерам. Одновременно наблюдается конкуренция и даже война между хакерами. Представьте себе, что один троянец ежемесячно снимает с некоторого счета суммы, незаметные для хозяина счета. А если таких троянцев присосется к этому счету несколько? В этом случае хозяин может обнаружить пропажу. В результате троянцы разных хакерских групп начинают воевать. Все происходит так же, как в офлайновом мире. Криминальные разборки ведут к тому, что остается кто-то один, кто контролирует ситуацию на определенной территории.

Усиливается борьба хакеров с антивирусными компаниями. Хакеры тестируют свои программы на предмет того, насколько хорошо они ловятся различными антивирусами.

Таким образом, основными чертами современных вредоносных программ являются следующие:

• локальные вирусные эпидемии;

• комбинация технологий заражения: e-mail + Web;

• кооперация вирусописателей: структуризация криминала в Интернете:

- конкуренция (войны вирусописателей),

- противодействие антивирусным компаниям.

Тактика антивирусных компаний сводится к повышению скорости следующих процессов:

• сбора информации о новых вредоносных программах;

• реакция (обновления антивирусных баз);

• доставка (обновленного антивируса).

Для того чтобы понять, как происходит процесс детектирования новых вирусов во времени, можно обратиться к ресурсу http://www.kaspersky.com/cebit2005 (рис. 4).

Рис. 4. Динамика обнаружения вирусов «Лабораторией Касперского»

Перспективы развития вирусов

Какие же системы окажутся под угрозой завтра? Уже сегодня можно получить доступ к своему банковскому счету по смартфону. Пока смартфонов мало, соответственно мало и вирусов для них. Как только цена на смартфоны снизится и они получат большее распространение, возрастет и количество вирусов под них. По всей видимости, ситуация со смартфонами будет хуже, чем с настольными компьютерами, а угрозы останутся прежними: воровство информации, спам, DoS-атаки.

Создатели смартфонов, наверное, намеревались сделать их недоступными для вирусов. Однако практика показывает, что вирусам подвержены даже те системы, которые планировались как потенциально защищенные от вирусов.

Сегодня широко рекламируются услуги так называемых умных домов. В Дубае можно встретить такую рекламу: «Твой дом — это сплошной отпуск!» Все системы в подобном доме управляются компьютером. А что будет, если в этом компьютере появится вирус? А если этот вирус появится в бортовом компьютере автомобиля? Или самолета? А если в бортовом компьютере крылатой ракеты? Такое предположение может показаться абсурдным только на первый взгляд. В условиях все расширяющегося аутсорсинга и офшорного программирования случаются курьезы. Известен случай, когда заказ по линии министерства обороны Израиля, размещенный в Европе, частично исполнялся силами офшорных программистов, находящихся в Египте.

Отвечая на вопрос о том, что нас ожидает в будущем, можно выделить две перспективы:

1. Дальнейшая криминализация:

- войны вирусописателей и хакеров;

- появление признаков организованной структуры;

- применение технических средств для увеличения эффективности.

2. Освоение мобильных технологий: вирусы для смартфонов, КПК, бытовых электронных устройств.

Выход только один — защищаться! Защитить все узлы сети: рабочие станции, КПК, файловые серверы, ноутбуки, почтовые серверы, смартфоны.

Защита от завтрашних угроз сегодня

ыстрый рост числа вирусных эпидемий, громкие атаки хакеров, сетевое мошенничество, угроза spy-ware2 — все это обусловило подъем спроса на системы антивирусной защиты.

ыстрый рост числа вирусных эпидемий, громкие атаки хакеров, сетевое мошенничество, угроза spy-ware2 — все это обусловило подъем спроса на системы антивирусной защиты.

Андрей Никишин, начальник отдела маркетинговых исследований «Лаборатории Касперского»

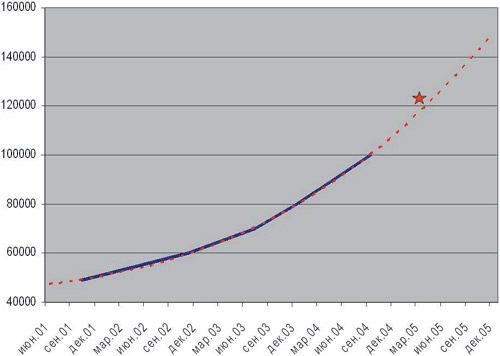

Количество вирусов сегодня превышает прогнозы (рис. 5) — число записей в антивирусных базах данных превысило 122 тыс., хотя, по прогнозам, сделанным в конце 2004 года, предполагалось чуть меньшее число — 120 тыс.

Предложений на рынке антивирусной защиты существует масса. Как выбрать лучший продукт? Какой из антивирусов может гарантировать 100% детектирование вирусов при минимальном уровне ложных срабатываний? Какой антивирус предлагает наиболее полный набор технологий для обеспечения адекватной защиты компьютера и сети от всех видов вредоносных программ?

Рис. 5. Прогнозы роста количества вирусов

Одна из основных частей любого антивируса — так называемый антивирусный движок — модуль, отвечающий за проверку объектов и обнаружение вредоносных программ. Именно от антивирусного движка зависит качество детектирования вредоносных программ и, как следствие, уровень защиты, предоставляемый антивирусом. Но в последнее время, в связи с бурным ростом количества вредоносного ПО, все большее значение приобретают превентивные или проактивные методы обнаружения этого ПО. Данные методы позволяют обнаруживать вредоносное ПО до обновления антивирусных баз, иными словами — обнаруживать угрозу до ее появления. При этом количество ложных срабатываний также должно быть минимальным (в идеале ложных срабатываний вообще быть не должно).

В последние несколько лет на рынке антивирусной безопасности активно обсуждается тема кончины классических антивирусов, использующих для детектирования вредоносного ПО те или иные виды сигнатур. Основной причиной этого называется то, что скорость распространения вредоносного ПО превышает скорость распространения обновлений антивирусной базы, а также то, что на анализ нового вируса всегда требуется некоторое время. Таким образом, на период от обнаружения новой вредоносной программы до появления обновления антивирусной базы пользователи остаются беззащитными. Выход из данной ситуации разные компании видят в нескольких подходах.

2 Spy-ware (шпионское ПО) — это программа, которая посылает информацию с вашего компьютера на другой без вашего ведома и согласия. Пересылаемая информация может включать все, что находится на вашем компьютере или доступно с него. Большая часть spy-ware рассчитана на пересылку адресов посещаемых вами страниц в Интернете или адресов электронной почты, обнаруженных на дисках вашего компьютера.

Эвристический анализатор

Когда количество вирусов превысило несколько сотен, антивирусные эксперты задумались над идеей детектирования вредоносных программ, о существовании которых антивирусная программа еще не знает (из-за отсутствия соответствующих сигнатур). Результатом стало создание так называемых эвристических анализаторов.

Эвристическим анализатором называется набор подпрограмм, которые анализируют код исполняемых файлов, макросов, скриптов, памяти или загрузочных секторов для обнаружения в нем разных типов вредоносных компьютерных программ, не определяемых обычными (сигнатурными) методами. Другими словами — эвристические анализаторы предназначены для поиска неизвестного вредоносного ПО.

Уровень детектирования у эвристических анализаторов не очень высок, поскольку существуют десятки различных методов обмана эвристических анализаторов, которыми пользуются авторы вирусов. Кроме того, эвристические анализаторы с высоким уровнем обнаружения обладают большим уровнем ложных срабатываний, что делает их использование неприемлемым. Даже у лучших антивирусов уровень обнаружения новых вредоносных программ не превышает 25-30%. Несмотря на невысокий уровень обнаружения, эвристические методы остаются востребованными в современных антивирусах. Причина этого проста — комбинация различных методов превентивного обнаружения обусловливает повышение качества обнаружения.

Достоинства эвристических методов:

- известная и хорошо зарекомендовавшая себя технология;

- не требуют частого обновления.

Недостатки:

- требуют больших затрат процессорного времени;

- невысокий уровень обнаружения (25-30%);

- высокий уровень ложных срабатываний (при повышении уровня детектирования).

Данная технология может быть использована во всех антивирусных продуктах — как на рабочих станциях, так и на файловых, почтовых серверах и шлюзах Интернета. Сегодня эвристический анализатор — единственная проактивная технология, которая может быть эффективно использована во всех антивирусных продуктах.

Безопасность на основе политик

Политика безопасности является необходимым атрибутом любой грамотной стратегии защиты от IT-угроз. Продуманная политика позволяет в несколько раз снизить риск заражения вредоносной программой, а также защититься от атаки хакеров или утечки конфиденциальной информации. Простой пример — запрет на открытие вложенных файлов в электронных письмах сводит риск заражения почтовым червем практически к нулю. Риск проникновения вредоносного кода уменьшает и запрет на использование сменных носителей. К разработке политики всегда следует подходить очень взвешенно, учитывая как бизнес-процессы, характерные для всех подразделений компании, так и конкретные потребности ее работников.

Кроме вышеописанного подхода к политике безопасности, в материалах различных производителей нередко упоминается безопасность на основе политик (policy-based security). Сегодня существует несколько подходов по обеспечению безопасности такого рода.

Достоинства безопасности на основе политик:

- необходимая часть любого комплексного подхода к обеспечению безопасности;

- независимость от типа ПО.

Недостаток — не имеет смысла говорить об уровне обнаружения, поскольку невозможно его определить.

Безопасность на основе политик может быть использована в том или ином виде в любой компании независимо от ее размера, IT-инфраструктуры и рода деятельности. Более того, грамотная политика позволяет практически без финансовых затрат в разы снизить риски от IT-угроз.

Intrusion Prevention System (IPS)

Системы предотвращения вторжений (IPS) предусматривают возможности закрытия уязвимостей компьютера перед лицом новой угрозы еще до выхода обновления антивирусных баз.

К таким возможностям относятся: блокировка портов (позволяет исключить возможность попадания в компьютер инфекции и ее дальнейшего размножения), создание политик для ограничения доступа к директориям или к отдельным файлам, обнаружение источника инфекции в сети и блокировка дальнейших коммуникаций с ним. Данная технология — отличное средство против атак хакеров, а также бесфайловых червей и вирусов, однако против почтовых червей, классических вирусов и троянских программ она не эффективна.

Достоинство системы предотвращения вторжений — хорошая технология для защиты от атак хакеров, от бесфайловых червей и вирусов.

Недостатки:

- неприменима для обнаружения других типов вредоносного ПО;

- требует обновления сигнатур атак.

Данная технология прекрасно зарекомендовала себя в продуктах для защиты рабочих станций и Интернет-шлюзов. Однако для защиты почтового трафика она неприменима.

Защита от переполнения буфера (Buffer overrun)

Основная идея данного метода — не допустить переполнения буфера для наиболее распространенных программ, сервисов Windows, включая Word, Excel, Internet Explorer, Outlook и SQL Server. Дело в том, что большинство современных атак используют различные уязвимости, вызванные переполнением буфера. Предотвращение переполнения буфера может также считаться методом проактивной защиты, так как оно сводится к исключению использования такой уязвимости любым вредоносным кодом или атакой.

Достоинства защиты от переполнения буфера:

- эффективная технология для защиты от вредоносного ПО, использующего уязвимости типа «переполнение буфера», — 100% детектирование;

- не требует обновления;

- практически исключены ложные срабатывания.

Недостатки:

- неприменима для обнаружения других типов вредоносного ПО;

- большинство современных компьютеров поддерживают эту технологию на аппаратном уровне (NX-флаг в процессорах AMD, Execution Disable Bit — в процессорах Intel) — программная реализация не будет востребована.

С учетом того, что все современные процессоры поддерживают на аппаратном уровне защиту от переполнения буфера, перспективность программной реализации вызывает сомнения. Тем не менее защита от переполнения буфера востребована для защиты рабочих станций, Интернет-шлюзов и других серверов, которые имеют прямой выход в Интернет.

Поведенческие блокираторы

Поведенческие блокираторы существуют уже более 13 лет. Данный вид антивирусного ПО не был популярным 8-10 лет назад, но с появлением новых видов IT-угроз о поведенческих блокираторах вновь вспомнили. Основная идея блокиратора — анализ поведения программ и блокировка выполнения любых опасных действий. Теоретически блокиратор способен предотвратить распространение любого — как известного, так и неизвестного (написанного после создания блокиратора) — вируса. Именно в этом направлении и ведут работу большинство создателей антивирусного ПО. Примеров реализации данной технологии довольно много. Большинство систем предотвращения распространения почтовых червей последнего времени являются по принципу действия поведенческими блокираторами.

«Доисторические» поведенческие блокираторы

Первое поколение поведенческих блокираторов появилось еще в середине 90-х годов (в самый разгар эпохи DoS-вирусов). Принцип их работы был прост — при обнаружении потенциально опасного действия пользователю задавался вопрос, разрешить или запретить действие. Во многих случаях такой подход себя оправдывал, но подозрительные действия производили и легитимные программы (вплоть до операционной системы), и если пользователь не обладал должной квалификацией, то вопросы антивируса вызывали у него недоумение. По мере все более глубокого проникновения персональных компьютеров в повседневную жизнь средний уровень квалификации пользователей снижался, поэтому первые поведенческие блокираторы утратили востребованность на рынке.

Поведенческий блокиратор для VBA-программ KAV Office Guard

Как уже упоминалось, основным недостатком первых поведенческих блокираторов было чрезмерное количество запросов к пользователю. Причина этого — неспособность поведенческого блокиратора судить о вредоносности того или иного действия. А вот в программах, написанных на VBA, можно с очень большой долей вероятности отличить вредоносные действия от полезных. Именно благодаря этому KAV Office Guard не столь «назойлив», как его файловые братья. Но, задавая меньше вопросов пользователю, этот блокиратор не утратил надежности: используя его, пользователь практически стопроцентно защищен от макровирусов — как известных, так и еще не написанных. Другими словами, используя преимущества операционной среды, удалось добиться разумного баланса между надежностью и количеством вопросов. Однако по принципу работы KAV Office Guard по-прежнему остается «доисторическим» поведенческим блокиратором.

Поведенческие блокираторы второго поколения

Второе поколение поведенческих блокираторов отличается тем, что они анализируют не отдельные действия, а последовательность действий и уже на основании этого делают заключение о вредоносности того или иного ПО. Это значительно уменьшает количество запросов к пользователю и повышает надежность детектирования. В качестве примера поведенческого блокиратора второго поколения можно привести систему Proactive Defense Module, реализованную в продуктах «Лаборатории Касперского».

Различные подходы к проактивной защите

Первый представитель нового поколения коммерческих систем проактивной защиты на основе поведенческого блокиратора был выпущен компанией Okena (продукт — StormFront), которая специализировалась на разработке систем обнаружения и предотвращения вторжений. В январе 2003 года компания Okena была поглощена компанией Cisco Systems, и StormFront получил название Cisco Security Agent. Продукт требует предварительной настройки квалифицированным администратором.

Компания McAfee активно развивает проактивные технологии защиты в продуктах своего семейства McAfee Entercept. Они предусматривают возможность закрытия уязвимости компьютера перед новой угрозой еще до выхода обновления антивирусных баз (IPS/IDS3): блокировка портов, то есть возможностей попадания инфекции в компьютер и ее дальнейшего размножения; создание политик для ограничения доступа к директориям или к отдельным файлам; обнаружение источника инфекции в сети и блокировка дальнейших коммуникаций с ним. Кроме того, продукты не допускают переполнения буфера у примерно 20 наиболее распространенных программ, сервисов Windows, включая Word, Excel, Internet Explorer, Outlook и SQL Server, что также может быть отнесено к проактивной защите. В персональных продуктах применяется только усовершенствованная эвристическая технология WormStopper для детектирования Интернет-червей, распространяемых по e-mail, сбрасывающая подозрительную активность на компьютере, такую как отправка большого числа неавторизованных e-mail-сообщений лицам, занесенным в адресную книгу.

Panda TruPrevent состоит из трех компонентов: поведенческого анализатора процессов для анализа поведения запущенных в системе процессов и обнаружения подозрительных действий, эвристического анализатора и набора IDS-функций для обнаружения вредоносных сетевых пакетов и защиты от переполнения буфера. Продукт позиционируется компанией Panda Software как вторая линия обороны от любого неизвестного вредоносного ПО (в качестве первой линии должен выступать классический антивирус) и предназначен для обнаружения неизвестного вредоносного ПО, запускаемого на компьютере. Продукт ориентирован на конечного пользователя (не администратора).

В продуктах Symantec в качестве проактивной защиты используется встроенный эвристический анализатор, способный обнаруживать еще неизвестные модификации вирусов на основании их специфических действий в системе, а также компоненты системы IPS/IDS Norton Internet Worm Protection, которая позволяет закрыть наиболее распространенные пути инфекции в систему (Prevention) и детектировать подозрительные действия (Detection). Дополнительно компания предлагает Outbreak Alert — средство оповещения о появлении особо опасных Интернет-угроз (входит в состав Norton Internet Security 2005). Кроме того, на уровне сервисов Symantec предлагает услугу Early Warning Services (EWS), которая позволяет получать ранние оповещения об обнаруженных уязвимостях и которая в настоящее время интегрируется в новый Global Intelligence Services.

Microsoft также работает над созданием проактивных методов защиты от вредоносного ПО. Конкретные детали и сроки неизвестны.

Trend Micro в качестве проактивной защиты PC-cillin Internet Security 2005 использует эвристический анализатор и Outbreak Alert System — проактивное оповещение о новых наступающих угрозах. В корпоративном продукте Trend Micro OfficeScan Corporate Edition 6.5 используются сигнатуры с Outbreak Prevention Service, которые позволяют автоматически устанавливать защитные правила для предотвращения заражений еще до выхода обновления антивирусных баз. Последняя возможность отсутствует в персональном продукте.

В продуктах BitDefender под проактивной защитой понимается поведенческий анализатор, который блокирует вредоносные программы на основании анализа их специфических действий в системе (контролируются системные файлы, реестр и Интернет-активность).

В новых продуктах «Лаборатории Касперского», наряду с зарекомендовавшим себя эвристическим анализатором, объединен ряд новейших технологий проактивной защиты. Например, используется система обнаружения и предотвращения вторжений (IPS/IDS), направленная на борьбу с хакерскими атаками и бесфайловыми вирусами. Система нотификации предупредит клиента об эпидемиях и других событиях, касающихся безопасности. Но наиболее важным нововведением с точки зрения борьбы с новыми угрозами является поведенческий блокиратор второго поколения. Данный блокиратор характеризует важная особенность — «откат» действий, совершенных вредоносным кодом. Это позволяет значительно снизить количество вопросов пользователю и уменьшить риск повреждения системы до детектирования нового вредоносного ПО.

Достоинства продуктов «Лаборатории Касперского»:

- довольно высокий уровень обнаружения (до 60-70%);

- известная и хорошо зарекомендовавшая себя технология;

- не требуют частого обновления;

- возможность обнаружить любой тип вредоносного ПО;

- не требуют больших затрат процессорного времени и других ресурсов по сравнению с эвристическими анализаторами.

Недостатки:

- есть ложные срабатывания;

- поведенческие блокираторы задают пользователям много вопросов с просьбой принять то или иное решение;

- необходимо наличие функции «откат» (восстановление изменений, сделанных обнаруженным вредоносным кодом, до момента детектирования на этапе сбора информации).

Поведенческие блокираторы применимы только в тех случаях, когда возможно исполнение подозрительной программы, — на рабочих станциях. На почтовых, файловых серверах и шлюзах запуск подозрительных программ не должен осуществляться в принципе, и соответственно поведенческий блокиратор не будет там востребован.

3 Intrusion Prevention Systems — системы предотвращения вторжений; Intrusion Detection Systems — системы обнаружения вторжений.

Другие методы

Для защиты почтового трафика могут использоваться методы, учитывающие, что через почтовый сервер проходит масса писем, и позволяющие на основании различной статистики и анализа собственно почтовых сообщений остановить эпидемию в самом начале. Статистика может быть следующей:

- массовая рассылка или прием одинаковых вложений;

- массовая рассылка или прием одинаковых писем с различными вложениями;

- наличие двойного расширения у вложений и т.д.

Помимо этого возможен лингвистический анализ тел писем.

***

Суммируя все вышесказанное, можно говорить о том, что под проактивными методами защиты, предлагаемыми сегодня рынком, понимается следующее:

- Поведенческий анализатор процессов для анализа поведения запущенных в системе процессов и обнаружения подозрительных действий, то есть неизвестных вредоносных программ.

- Устранение возможностей попадания инфекции на компьютер, блокировка портов, которые используются уже известными вирусами, и тех, которые могут использоваться их новыми модификациями (IPS/IDS-компонент).

- Недопущение переполнения буфера у наиболее распространенных программ и сервисов Windows, что наиболее часто используется злоумышленниками и для осуществления атаки (IPS/IDS-компонент).

- Минимизация ущерба, причиненного инфекцией, предотвращение дальнейшего ее размножения, ограничение доступа к файлам и директориям; обнаружение и блокировка источника инфекции в сети (IPS/IDS-компонент).

Таким образом, технологии проактивной защиты постепенно превращаются из принадлежности профессионалов или компьютерных асов в инструмент, предназначенный для домашнего и корпоративного пользователя, и становятся приоритетным направлением для компаний — разработчиков антивирусного ПО.

Из всех вышеописанных методов проактивного детектирования вредоносного ПО наиболее перспективными являются поведенческие блокираторы. Однако ни одна из рассмотренных технологий в одиночку не способна справиться с задачей максимально полного обнаружения вредоносных программ при минимальном уровне ложных срабатываний. Только комплексный подход и объединение различных технологий позволяют добиться поставленной цели.