Общие тенденции развития вредоносных программ

Трудноизлечимые вредоносные программы

Защита вредоносных программ от обнаружения антивирусными сканерами

Уязвимости программного обеспечения

Ошибки в конфигурировании системы

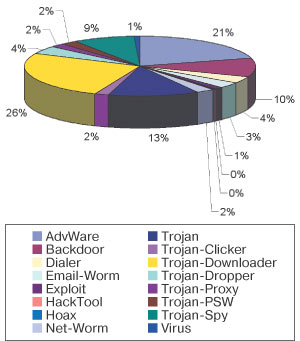

а основании анализа случаев заражения компьютеров и компьютерных сетей, изученных автором в 2005 году, можно построить диаграмму, отражающую процентный состав обнаруженных вредоносных программ (рис. 1).

а основании анализа случаев заражения компьютеров и компьютерных сетей, изученных автором в 2005 году, можно построить диаграмму, отражающую процентный состав обнаруженных вредоносных программ (рис. 1).

Рис. 1

Рассматривается около 8 тыс. изученных программ, причем все образцы являются ITW (In-The-Wild — вредоносная программа, обнаруженная в реальных условиях на зараженных компьютерах пользователей). Следует отметить, что данная статистика отражает не количество зараженных компьютеров, а число обнаруженных разновидностей вредоносных программ.

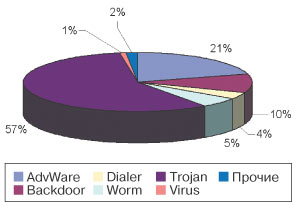

Как показывают данные статистики, самой распространенной категорией оказалась Trojan-Downloader (загрузчики вредоносных программ), далее идут AdWare, троянские и Backdoor-программы. Если сгруппировать результаты по категориям, то получится картина, представленная на рис. 2.

Рис. 2

Доля троянских программ различных видов составила 57% от изученных образцов, 21% пришелся на AdWare. Опираясь на эти цифры, можно утверждать, что за прошедший год обнаружено большое количество разновидностей вредоносных программ, не обладающих механизмами самораспространения. Множество разновидностей Trojan-Downloader подтверждает этот вывод и позволяет говорить об устойчивой тенденции к заражению компьютера в несколько этапов. Первый этап — это внедрение на компьютер-жертву небольшой программы класса Trojan-Downloader и ее запуск, который может осуществляться через уязвимости или при помощи методов социальной инженерии. Затем Trojan-Downloader скрытно загружает из Интернета и устанавливает на компьютере набор вредоносных компонентов — как правило, это или AdWare-, или Trojan/Backdoor-программы. Часто можно наблюдать эффект «снежного кома», связанный с тем, что загружаемые и устанавливаемые вредоносные программы сами являются программами класса Trojan-Downloader. Кроме того, некоторые программы класса Trojan-Downloader регистрируются как автоматически запускающиеся при загрузке операционной системы и восстанавливают загруженные ими троянские программы в случае их удаления пользователем или антивирусной программой, затрудняя тем самым лечение компьютера.

Анализ троянских и Backdoor-программ позволяет сделать ряд выводов относительно их функциональности:

- повышается вредоносность троянских программ — многие из них нацелены на воровство паролей и иной конфиденциальной информации;

- явно прослеживается коммерческое применение троянских и Backdoor-программ. Лидерами являются так называемые боты — это гибриды троянской и Backdoor-программы, предназначенные для превращения зараженного компьютера в «зомби». Зараженные компьютеры могут применяться для различных целей — как правило, для проведения DDoS-атак или массовой рассылки спама;

- все чаще вредоносные программы применяют необычные методики автозапуска и внедрения в систему. Например, известны троянские программы, устанавливающиеся как монитор системы печати, провайдеры LSP/SPI, расширения проводника и Winlogon. Некоторые вредоносные программы применяют вирусные технологии, внедряя свой код в системные компоненты — классическим примером может послужить Virus.Win32.Nsag, поражающий системную библиотеку wininet.dll. По сути, это даже не вирус, а небольшой троянский код, внедренный в wininet.dll по вирусному принципу;

- в ряде работающих с Интернетом и сетью вредоносных программ был обнаружен программный код, позволяющий нейтрализовать встроенный брандмауэр Windows Firewall. Основой методики является то, что настройки этого брандмаузра хранятся в реестре, поэтому модификацией реестра можно либо отключить Windows Firewall, либо внести произвольное приложение в список доверенных;

- в ряде вредоносных программ был обнаружен код, предназначенный для обнаружения присутствия в системе средств мониторинга (REGMON, FILEMON) и отладчиков, для запуска на виртуальном компьютере (чаще всего детектируется запуск на VMware).

Интересная методика маскировки была обнаружена у троянской программы Trojan.Win32.Agent.fc — один из ее компонентов устанавливается как BHO. Однако разработчики явно знали, что BHO очень заметен и что существует масса программ-анализаторов, отображающих список BHO с возможностью удаления любого из них. Поэтому они применили перехватчик, регистрирующий создание окна Internet Explorer с классом «ieframe». В момент создания такого окна в реестре создаются ключи для троянского BHO, которые прочитываются IE, а после создания окна удаляются — в результате BHO незаметен для программ-анализаторов. Можно предположить, что в будущем подобная технология получит распространение у разработчиков AdWare- и SpyWare-программ.

В качестве одной из тенденций можно отметить зафиксированное в 2005 году появление нескольких новых троянских программ, которые в явном виде требуют денег за их удаление из системы. Одним из самых оригинальных был Trojan.Win32.Agent.il (KAV), который вносил в реестр более двух десятков модификаций (в частности, ограничивая пользователя в правах и блокируя ряд системных функций) и требовал от пользователя заплатить 25 гривен отступного. Основной расчет создателя подобной троянской программы делается на то, что антивирус удалит саму программу, но не устранит внесенные в настройки системы изменения. Другим направлением вымогательства денег за лечение является шифровка файлов пользователя и соответственно требование денег за их расшифровку.

Rootkit-технологии

рошлый год можно смело назвать «годом руткитов». Это связано с тем, что за год количество применяющих руткит-технологии вредоносных программ возросло как минимум на порядок и налицо устойчивая тенденция роста. Руткит-технологии используются для решения следующих задач:

рошлый год можно смело назвать «годом руткитов». Это связано с тем, что за год количество применяющих руткит-технологии вредоносных программ возросло как минимум на порядок и налицо устойчивая тенденция роста. Руткит-технологии используются для решения следующих задач:

- для маскировки процессов в памяти, файлов на диске, ключей в реестре;

- внедрения в легитимные процессы с целью шпионажа или обхода брандмауэров;

- защиты вредоносной программы от удаления.

Весьма популярной стала технология, основанная на FU-Rootkit. Она позволяет замаскировать процесс вредоносной программы от стандартного диспетчера процессов и от большинства альтернативных диспетчеров процессов без перехвата функций Windows API. Маскировка достигается за счет модификации системных структур в памяти, а если точнее, то для маскировки одного процесса достаточно исправить две структуры EPROCESS.

Другая тенденция — это рост числа руткитов, работающих в режиме ядра (Kernel Mode). При этом наблюдаются отклонения от стандартной схемы перехвата функций путем правки таблицы KiST. В частности, автору встречались руткиты, модифицирующие машинный код функций ядра, перехватывающие обработчик sysenter и т.д. Подробное описание принципов работы подобных руткитов выходит за рамки данной статьи, но можно отметить, что их очень сложно обнаружить и невозможно нейтрализовать обычными средствами типа утилиты SDT Restore.

Случившийся в конце 2005 года скандал с вредоносной DRM-защитой от Sony (Некоторое время тому назад компанию Sony BMG обвинили в том, что для защиты своих дисков от несанкционированного копирования она использует устанавливающуюся без ведома пользователя программу, использующую специальную технологию XCP (Extended Copy Protection), лицензированную Sony у британской компании First 4 Internet и основанную на Rootkit-технологиях. На данный момент уже обнаружены троянские программы, использующие уязвимости в указанной технологии. — Прим. ред.) показал, что руткит-технологии могут применяться не только создателями вредоносных программ. На данный момент известно, что, кроме DRM-защиты от Sony, руткит-технологию применяет антишпионская программа SpyCatcher (tenebril.com).

Трудноизлечимые вредоносные программы

етодики защиты вредоносной программы от удаления очень наглядно прослеживаются на примере AdWare-программы Look2me. Данная программа использует целый ряд технологий:

етодики защиты вредоносной программы от удаления очень наглядно прослеживаются на примере AdWare-программы Look2me. Данная программа использует целый ряд технологий:

- программа устанавливается как обработчик Winlogon и расширение проводника. Стандартные средства контроля автозапуска типа msconfig не контролируют список обработчиков Winlogon, а применение дополнительных утилит для изучения системы требует от пользователя определенной квалификации;

- данный AdWare выполнен в виде библиотеки, а следовательно, изучение списка запущенных процессов не позволяет пользователю его обнаружить;

- в момент запуска Look2me открывает свои программные файлы с монопольным доступом, что затрудняет их открытие сканерами антивирусных и антишпионских программ и блокирует копирование принадлежащих Look2me файлов стандартными способами, а это, в свою очередь, существенно усложняет их отправку для анализа;

- Look2me защищает свои ключи в реестре путем их периодического восстановления;

- программа защищает свои исполняемые файлы от отложенного удаления путем переименования.

Перечисленные методики в последнее время в том или ином сочетании все чаще встречаются в троянских и AdWare-программах, что создает дополнительные проблемы для пользователя, поскольку удалить подобные программы стандартными средствами невозможно, к тому же и не все антивирусы могут их корректно удалить. Описанные выше технологии зачастую сочетаются с руткит-технологиями, что еще больше затрудняет удаление вредоносной программы из системы. В ряде вредоносных программ в явном виде встречается защита от отложенного удаления, базирующаяся на том, что в операционных системах семейства Windows, основанных на ядре Windows NT, список файлов для отложенного удаления хранится в реестре, что позволяет вредоносной программе следить за соответствующим ключом и при необходимости исправлять или очищать находящийся там список.

Еще одна методика защиты от удаления — так называемый метод троянских потоков, основанный на том, что вредоносная программа создает ряд троянских потоков в одном или нескольких системных процессах. Данные потоки могут решать разнообразные задачи, в частности перезапускать остановленные процессы или восстанавливать удаленные файлы. Примером может служить AdWare.BetterInternet — в его состав входит небольшое приложение с именем nail.exe, которое создает несколько потоков в системном процессе explorer.exe. Процесс nail.exe можно беспрепятственно завершить, а его программный файл удалить (то есть, с точки зрения антивируса, удаление проходит успешно), но через несколько секунд файл будет восстановлен и запущен троянскими потоками. Более простым вариантом защиты является метод двух процессов, заключающийся в том, что приложение создает два процесса, следящих друг за другом. В случае остановки одного из процессов второй немедленно его перезапускает, что не позволяет пользователю завершить процесс, применяя стандартный диспетчер процессов.

Защита вредоносных программ от обнаружения антивирусными сканерами

етодики защиты вредоносных программ от обнаружения антивирусным сканером давно известны, а конце 2005 года наблюдался очередной пик активности применения различных технологий защиты. В основном применяются два типовых подхода — обработка вредоносного кода различными шифраторами и упаковщиками, или модификация программы (часто незначительная), и выпуск ее новой версии. Тревожным симптомом является скорость появления новых разновидностей вредоносных программ: за прошедший год у некоторых троянских программ зафиксированы сотни модификаций, что в сочетании с применением малоизвестных упаковщиков и шифраторов значительно усложняет поиск вредоносных программ по сигнатурам.

етодики защиты вредоносных программ от обнаружения антивирусным сканером давно известны, а конце 2005 года наблюдался очередной пик активности применения различных технологий защиты. В основном применяются два типовых подхода — обработка вредоносного кода различными шифраторами и упаковщиками, или модификация программы (часто незначительная), и выпуск ее новой версии. Тревожным симптомом является скорость появления новых разновидностей вредоносных программ: за прошедший год у некоторых троянских программ зафиксированы сотни модификаций, что в сочетании с применением малоизвестных упаковщиков и шифраторов значительно усложняет поиск вредоносных программ по сигнатурам.

AdWare и SpyWare

огласно статистике, наблюдается бурный рост количества программ, предназначенных для отображения рекламы и/или шпионажа за пользователем. Одной из особенностей развития рынка AdWare-приложений является появление у них функций, присущих троянским программам. В первую очередь это руткит-технологии, применяемые, как правило, для маскировки. Далее следует отметить появление в арсенале разработчиков AdWare различных методик, направленных на защиту их продуктов от удаления. Например, удалить рассмотренный выше AdWare.Look2me без загрузки с системного диска весьма непросто. Анализ современных AdWare- и SpyWare-приложений позволяет предположить, что и там постепенно будут появляться подобные системы защиты.

огласно статистике, наблюдается бурный рост количества программ, предназначенных для отображения рекламы и/или шпионажа за пользователем. Одной из особенностей развития рынка AdWare-приложений является появление у них функций, присущих троянским программам. В первую очередь это руткит-технологии, применяемые, как правило, для маскировки. Далее следует отметить появление в арсенале разработчиков AdWare различных методик, направленных на защиту их продуктов от удаления. Например, удалить рассмотренный выше AdWare.Look2me без загрузки с системного диска весьма непросто. Анализ современных AdWare- и SpyWare-приложений позволяет предположить, что и там постепенно будут появляться подобные системы защиты.

Hoax-программы

рограммы данной категории, получившие широкое распространение в 2005 году, демонстрируют устойчивую тенденцию к росту. Буквальный перевод термина Hoax (обман, ложь, мистификация, неправда) достаточно точно отражает принцип его действия. Задача Hoax — обман пользователя, чаще всего с целью получения прибыли.

рограммы данной категории, получившие широкое распространение в 2005 году, демонстрируют устойчивую тенденцию к росту. Буквальный перевод термина Hoax (обман, ложь, мистификация, неправда) достаточно точно отражает принцип его действия. Задача Hoax — обман пользователя, чаще всего с целью получения прибыли.

Наиболее типичным представителем данной категории является программа Hoax.Renos, состоящая из одного-единственного исполняемого файла, который после запуска скрытно загружает и инсталлирует «антишпионскую» программу SpywareNo объемом около 900 Кбайт и регистрирует ее как автоматически запускающуюся при загрузке операционной системы. После этого Hoax.Win32.Renos.a портит обои на рабочем столе и делает недоступным меню смены обоев. Программа SpywareNo, в свою очередь, отображает в трее иконку, при наведении на которую выдается сообщение «No protection» с указанием в скобках, что это чрезвычайно опасно.

Щелчок по этой иконке открывает окно SpywareNo, в котором видны результаты сканирования: на эталонной лицензионной XP он нашел 15 троянских программ (в том числе несколько клавиатурных шпионов, дропперов, флудеров и т.д.), и против всех стоит пометка о том, что имеется большой риск от их нахождения в ПК пользователя. Правда, здесь есть одна тонкость — SpywareNo не показывает путь и имена найденных файлов, что не позволяет разоблачить обман. Для «лечения» необходим лицензионный ключ, причем годичная лицензия стоит 38 евро. При получении бесплатного ключа на три дня данная программа «вылечивает» выдуманные ею вирусы и устраняет подмену картинки рабочего стола, создавая видимость лечения. Аналогов у Hoax.Renos в последнее время появилось достаточно много, но идея у всех одинаковая — имитация заражения ПК и реклама платного псевдоантивируса.

Другим направлением Hoax является прямой обман пользователя: например, программа может выдать себя за генератор кодов карт оплаты сотовых операторов (чаще всего MTS или Beeline) или за программу для взлома электронных платежных систем. Особенность всех программ данной разновидности — необходимость ввода пользователем номера неактивированной карты оплаты, номера кредитной карты или аналогичных параметров, которые затем передаются создателю данной программы и могут быть использованы им по своему усмотрению. По сути, такую программу можно считать троянской, но в то же время она не маскирует своего присутствия и не ворует персональные данные, поскольку доверчивый пользователь сам запускает ее и вводит требуемую информацию.

Уязвимости программного обеспечения

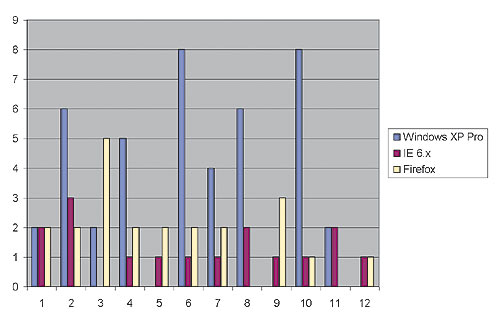

огласно данным Secunia (secunia.com), в Microsoft Windows XP Professional не устранено 22% уязвимостей обнаруженных за период с 2003-го по 2005 год, причем в среднем обнаруживается по три-четыре уязвимости в месяц (рис. 3).

огласно данным Secunia (secunia.com), в Microsoft Windows XP Professional не устранено 22% уязвимостей обнаруженных за период с 2003-го по 2005 год, причем в среднем обнаруживается по три-четыре уязвимости в месяц (рис. 3).

Рис. 3. Количество уязвимостей, обнаруженных в XP Pro, IE 6.x и Mozilla Firefox, за 2005 год,

по данным Secunia

Аналогичным образом дело обстоит с Internet Explorer 6.x (30% неустраненных уязвимостей, в среднем обнаруживается одна уязвимость в месяц) и с Mozilla FireFox (12% неустраненных уязвимостей, в среднем обнаруживается одна-две уязвимости в месяц). Данные тенденции достаточно устойчивы, и можно прогнозировать дальнейшее обнаружение уязвимостей этих продуктов примерно такими же темпами. Кроме того, одной из наиболее актуальных проблем остается время, требующееся разработчикам для устранения уязвимости, и соответственно время, необходимое для установки соответствующего обновления пользователями.

Ошибки в конфигурировании системы

ходе подготовки данной статьи было проведено специальное исследование, охватившее более сотни компьютеров под управлением Windows XP. Особенность этого исследования в том, что рассматривались компьютеры обычных пользователей, не обладающих специальными познаниями в области информационной безопасности. Результаты были весьма интересными и показали, что как минимум на одной трети исследованных компьютеров была обнаружена хотя бы одна из перечисленных ниже опасных типовых ошибок в конфигурировании системы:

ходе подготовки данной статьи было проведено специальное исследование, охватившее более сотни компьютеров под управлением Windows XP. Особенность этого исследования в том, что рассматривались компьютеры обычных пользователей, не обладающих специальными познаниями в области информационной безопасности. Результаты были весьма интересными и показали, что как минимум на одной трети исследованных компьютеров была обнаружена хотя бы одна из перечисленных ниже опасных типовых ошибок в конфигурировании системы:

- для учетной записи пользователя не задан пароль;

- системная учетная запись «Администратор» активна, и для нее не задан пароль (или установлен пароль длиной не более трех символов). Интересно, что многие пользователи не знают о существовании пользователя «Администратор»;

- не устанавливаются обновления операционной системы и браузера;

- учетная запись пользователя включена в группу «Администраторы»;

- отсутствует, не настроен или неправильно настроен Windows Firewall;

- отсутствует антивирусная программа или базы установленной антивирусной программы не обновляются должным образом. Предустановленная при покупке компьютера антивирусная программа часто отключается по тем или иным соображениям — как правило, из-за замедления работы компьютера, вызванного монитором антивируса.

Перечисленные выше изъяны в настройках являются, с точки зрения специалиста по информационной безопасности, грубыми и очевидными ошибками, но большинство пользователей не задумываются о проблемах безопасности до момента возникновения первого инцидента, связанного с заражением их компьютера или с успешной хакерской атакой.

Социальная инженерия

етоды социальной инженерии давно известны, но опасность, которую они представляют, от этого не становится меньше. Как показывает статистика, до сих пор, получив странное письмо с вложением, многие пользователи его открывают. Например, некоторые из последних разновидностей червя Bagle приходят в виде пустого письма, причем адрес отправителя и получателя письма совпадают, а червь размещен в zip-архиве. Тем не менее, по данным автора, примерно один из ста получивших такое письмо пользователей открывает вложенный архив и запускает червя. Причины различные, но в основном — любопытство и отсутствие элементарных знаний из области компьютерной безопасности.

етоды социальной инженерии давно известны, но опасность, которую они представляют, от этого не становится меньше. Как показывает статистика, до сих пор, получив странное письмо с вложением, многие пользователи его открывают. Например, некоторые из последних разновидностей червя Bagle приходят в виде пустого письма, причем адрес отправителя и получателя письма совпадают, а червь размещен в zip-архиве. Тем не менее, по данным автора, примерно один из ста получивших такое письмо пользователей открывает вложенный архив и запускает червя. Причины различные, но в основном — любопытство и отсутствие элементарных знаний из области компьютерной безопасности.

Анализ показывает, что методы социальной инженерии нацелены на решение нескольких типовых задач:

- запуск пользователем некоторого приложения (при этом приложение может быть приложено к письму, прислано через Инетернет-пейджер, размещено в Интернете с рассылкой ссылки для загрузки);

- посещение пользователем какого-то ресурса в Интернете. Ссылка может вести на легитимный ресурс (но тогда сама ссылка подготовлена особым образом для реализации межсайтового скриптинга) или на сайт, содержащий вредоносные скрипты и эксплоиты. Далее события развиваются по классическому сценарию: скрипты и эксплоиты загружают и запускают Trojan-Downloader, который, в свою очередь, загружает и инсталлирует вредоносные программы;

- реклама всевозможных «благотворительных фондов, собирающих пожертвования». Активность подобной рекламы обычно возрастает после крупных терактов и катастроф; сообщение, как правило, содержит просьбу перевести некоторую денежную сумму на указанный счет.

Интересным образчиком социальной инженерии является распространившаяся в последнее время практика — рассылка спама через службу сообщений Windows. Появление системного всплывающего окна с текстом «Ваш компьютер заражен …» с перечнем якобы обнаруженных уязвимостей и троянских программ и предложением скачать ту или иную «антивирусную» программу по указанной ссылке многие пользователи воспринимают всерьез или рассматривают как проявление вредоносной программы на их компьютере.

Заключение

настоящей статье рассмотрены основные направления развития вредоносных программ. С высокой долей уверенности можно утверждать, что в 2006 году данные технологии получат дальнейшее развитие и будут представлять угрозу для безопасности. Анализ тенденций развития вредоносных программ позволяет сформулировать несколько универсальных рекомендаций для специалистов, обеспечивающих информационную безопасность в корпоративной среде:

настоящей статье рассмотрены основные направления развития вредоносных программ. С высокой долей уверенности можно утверждать, что в 2006 году данные технологии получат дальнейшее развитие и будут представлять угрозу для безопасности. Анализ тенденций развития вредоносных программ позволяет сформулировать несколько универсальных рекомендаций для специалистов, обеспечивающих информационную безопасность в корпоративной среде:

- Одним из эффективных методов защиты является обучение пользователей. Повышение грамотности пользователя в области информационной безопасности должно стать неотъемлемым элементом при разработке политики информационной безопасности уровня предприятия, так как это представляет собой практически единственную защиту от различных атак, основанных на методах социальной инженерии.

- Эффективной мерой профилактики является проведение учений — как для специалистов по информационной безопасности и администраторов, так и для пользователей.

- Для обнаружения современных вредоносных программ следует иметь под рукой набор специализированных программ для детектирования и нейтрализации руткитов и проведения детализированного исследования системы.

- Высокая скорость появления новых разновидностей вредоносных программ приводит к тому, что ни один из существующих антивирусных сканеров не может дать стопроцентной гарантии обнаружения вредоносной программы. Следовательно, для повышения уровня защищенности системы рекомендуется применять системы проактивной защиты или иные средства защиты, принцип действия которых основан на анализе поведения программ и на блокировании подозрительных действий.