Тестирование современных антивирусов

Введение

адачей настоящего тестирования является попытка комплексной сравнительной оценки 24 антивирусных продуктов. Поставленную задачу можно выполнить при помощи сервисов типа http://www.virustotal.com, позволяющих произвести одновременную проверку образца всеми антивирусными продуктами. Тестирование предусматривает использование трех независимых подтестов: теста качества детектирования образцов ITW (in-the-Wild), теста проверки архивов различного типа и теста детектирования вредоносной программы после ее обработки распространенными упаковщиками и криптерами.

адачей настоящего тестирования является попытка комплексной сравнительной оценки 24 антивирусных продуктов. Поставленную задачу можно выполнить при помощи сервисов типа http://www.virustotal.com, позволяющих произвести одновременную проверку образца всеми антивирусными продуктами. Тестирование предусматривает использование трех независимых подтестов: теста качества детектирования образцов ITW (in-the-Wild), теста проверки архивов различного типа и теста детектирования вредоносной программы после ее обработки распространенными упаковщиками и криптерами.

ITW-тест

IITW-тест позволяет оценить качество работы системы сигнатурного поиска и эвристики изучаемых антивирусов. Условия теста:

- В тесте принимали участие 50 образцов ITW, собранных в течение рабочей недели с 5 по 10 февраля.

- Ежедневно отбиралось 10 образцов — по два для категории EmailWorm, TrojanSpy, TrojanPSW, Trojan и Backdoor.

- При отборе образцов производился их анализ, позволяющий однозначно утверждать о вредоносности образца и о том, к какой категории он принадлежит.

- При отборе учитывалась статистика — выбирались наиболее распространенные вредоносные объекты.

- Образец считался детектированным в случае его детектирования при помощи эвристики антивируса.

- ITW-образцы участвовали в тестах именно в том виде, в каком они были обнаружены на зараженных машинах.

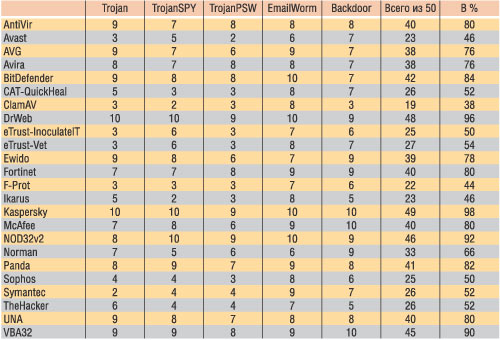

В ходе ITW-теста были получены интересные результаты. Оказалось, что некоторые антивирусы практически идеально детектируют вирусы в одной из категорий, но при этом почти не детектируют объекты из другой категории. Лидерами теста оказались AVP (98%), DrWeb (96%), Nod32 (92%), VBA (90%) и BitDefender (84%). Наихудшие результаты показал ClamAV. Интересно, что ClamAV хорошо детектировал почтовые черви (8/10) и очень плохо — вредоносные программы остальных типов. Интересные результаты были у NOD32v2 — не менее 30% участвовавших в тесте ITW были детектированы его эвристиком (табл. 1).

Таблица 1

В целом можно отметить, что большинство тестируемых антивирусов детектировало не менее 80% предложенных образцов. Средний процент детектирования для всех изученных антивирусов составил 68%, для десятки лидеров — 85%. Также следует отметить, что 100% ITW-вирусов не детектировал ни один из тестировавшихся антивирусов.

Тест проверки архивов

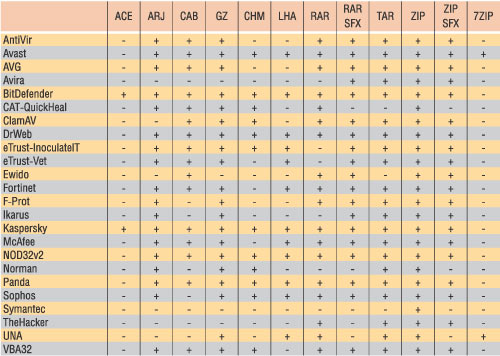

качестве образца для тестирования выбран распространенный почтовый червь Bagle, детектируемый всеми исследуемыми антивирусными продуктами. Далее были подготовлены архивы, содержащие данный образец. Результаты тестирования сведены в табл. 2.

качестве образца для тестирования выбран распространенный почтовый червь Bagle, детектируемый всеми исследуемыми антивирусными продуктами. Далее были подготовлены архивы, содержащие данный образец. Результаты тестирования сведены в табл. 2.

Таблица 2

Тест показал, что подавляющее большинство антивирусов может проверять все основные типы архивов. Аутсайдерами в этом тесте оказались Avira (4 типа архивов из 12) и Symantec, который поддерживает проверку только ZIP-архивов. Хуже всего поддерживаются архивы типов 7ZIP и ACE, однако они пока не особенно распространены. ZIP-архивы проверялись абсолютно всеми антивирусами, участвовавшими в тесте. Некоторую тревогу вызывает весьма прохладное отношение ряда антивирусных компаний к проверке CHM-файлов, хотя практика показывает, что этот формат часто применяется для транспортировки троянских программ и программ класса Trojan-Downloader. Это обусловлено в первую очередь тем, что объекты внутри CHM-файла подвергаются архивации (что уменьшает размер файла и затрудняет анализ CHM-файла), извлечение объектов производится средствами операционной системы, а имеющиеся в CHM-файле HTML-страницы могут содержать вредоносные скрипты и эксплоиты.

Тест поддержки упаковщиков

ест поддержки упаковщиков производился по следующей методике:

ест поддержки упаковщиков производился по следующей методике:

- Были отобраны неупакованные образцы вредоносных программ, детектируемые всеми изучаемыми антивирусными продуктами.

- Образцы обрабатывались упаковщиками и криптерами (при этом не рассматривался вариант одновременной упаковки одного образца несколькими упаковщиками поверх друг друга).

- Изучалась реакция антивирусов на упакованный объект.

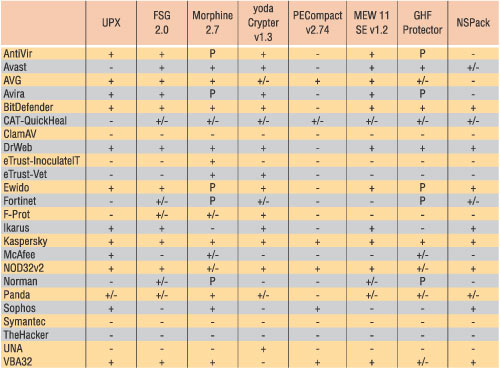

Результаты представлены в табл. 3.

Примечание: + — детектируется; +/- — детектируются не все образцы или детектирование производится эвристиком; P — детектирован упаковщик.

Как видно из полученных данных, TheHacker, ClamAV и Symantec не поддерживают исследование упакованных объектов. Лидерами оказались Антивирус Касперского, NOD32, DrWeb, BitDefender и Panda.

Следует отметить, что в данном тестировании рассмотрено всего восемь распространенных продуктов, в то время как известны сотни упаковщиков и криптеров. Многие из них распространяются вместе с исходными текстами, что позволяет всем желающим модифицировать их алгоритмы или разработать собственный упаковщик/криптер. Противодействовать подобному методу можно: например, эмулировать запуск проверяемого файла.

Выводы

езультаты тестирования довольно хорошо согласуются с данными, полученными в ходе эксплуатации исследуемых антивирусных продуктов. Следует отметить, что результаты ITW-теста являются своего рода срезом, произведенным в достаточно короткий период. Тем не менее некоторые выводы сделать можно:

езультаты тестирования довольно хорошо согласуются с данными, полученными в ходе эксплуатации исследуемых антивирусных продуктов. Следует отметить, что результаты ITW-теста являются своего рода срезом, произведенным в достаточно короткий период. Тем не менее некоторые выводы сделать можно:

- Ни один из изученных антивирусов в ходе ITW-теста не смог обнаружить 100% образцов. Следовательно, в случае применения любого антивируса остается вероятность, что он пропустит вирус. При этом есть шанс, что не замеченный сканером вирус будет остановлен монитором или некими системами проактивной защиты антивируса.

- Исходя из данных ITW-теста хуже всего дела обстоят с детектированием вредоносных программ категории TrojanPSW и TrojanSpy. Это в первую очередь связано с тем, что в ходе подготовки подобных программ к рассылке или к иному способу внедрения на компьютеры пользователей злоумышленники, как правило, принимают меры, затрудняющие детектирование подобной троянской программы. В случае проникновения такой программы на компьютер пользователя ее следующими шагами будут маскировка в системе, сбор конфиденциальной информации и передача ее злоумышленнику. Поэтому при применении Firewall совместно со сканером систем проактивной защиты также вероятность утечки конфиденциальной информации существенно снижается. Аналогично дело обстоит и с почтовыми/сетевыми червями и backdoor-программами: подобным приложениям необходима работа с сетью, а имеющийся на компьютере Firewall позволит блокировать данную сетевую активность и своевременно обнаружить подозрительные процессы или подозрительную активность.