Создание защищенных информационных систем как глобальная стратегия Microsoft

Средства обеспечения безопасности Windows Server 2003

Безопасность при использовании

Документооборот с использованием служб управления правами

Сертификация программных продуктов Microsoft

Что такое стандарт Common Criteria

Значение стандарта Common Criteria

Стандарт Common Criteria в России

Международная сертификация продуктов Microsoft

Сертификация продуктов Microsoft в России

В соответствии с рекомендациями стандарта Common Criteria...

Прошло два года с тех пор, как корпорация Microsoft анонсировала свою стратегию Trustworthy Computing в области построения защищенных информационных систем. За это время в данной области произошло несколько настоящих прорывов.

![]() indows

Server 2003 — первый продукт, выпущенный в рамках реализации стратегии создания

защищенных информационных систем. Этот продукт отражает достижения корпорации

Microsoft в производстве продуктов, характеризующихся безопасностью в архитектуре,

при установке и при использовании, а также поддержкой контактов с пользователями,

что обеспечивает надлежащий уровень безопасности и надежности продуктов.

indows

Server 2003 — первый продукт, выпущенный в рамках реализации стратегии создания

защищенных информационных систем. Этот продукт отражает достижения корпорации

Microsoft в производстве продуктов, характеризующихся безопасностью в архитектуре,

при установке и при использовании, а также поддержкой контактов с пользователями,

что обеспечивает надлежащий уровень безопасности и надежности продуктов.

Средства обеспечения безопасности Windows Server 2003

ак

как новых средств обеспечения безопасности в этом продукте очень много, рассмотрим

кратко лишь некоторые из них.

ак

как новых средств обеспечения безопасности в этом продукте очень много, рассмотрим

кратко лишь некоторые из них.

Безопасность в архитектуре

Усовершенствованные средства безопасности Windows Server 2003 — это результат максимального внимания к снижению числа уязвимостей программного кода операционной системы, изменения процесса разработки и совершенствования средств проверки продукта. Ниже приведены основные новшества в архитектуре, обеспечивающие повышенную информационную безопасность продукта.

Модуль CLR (Common Language Runtime) — ключевой элемент Windows Server 2003, увеличивающий надежность и помогающий обеспечить более высокую степень безопасности компьютерной среды. CLR проводит тестирование приложения перед запуском, включая проверку электронной цифровой подписи приложения. Кроме того, CLR снижает число уязвимостей в системе безопасности, вызванных ошибками программирования, в том числе за счет выделения заранее определенных ресурсов операционной системы для выполнения приложения: памяти, дискового пространства, множества разрешенных для использования файлов. Все приложения выполняются в виде изолированных друг от друга процессов.

Информационные службы Интернета (IIS) в Windows Server 2003 были полностью переработаны. IIS 6.0 позволяет выполнять отдельные Web-приложения в некоторых процессах, что предотвращает негативное влияние одного нестабильного приложения на другие Web-сервисы и Web-приложения. При этом процессы, в которых выполняются Web-приложения, по умолчанию используют новую учетную запись сетевой службы с меньшими полномочиями. Изоляция рабочего процесса позволяет с помощью таблиц управления доступом (Access Control Lists, ACL) ограничить Web-узел или приложение рамками его корневого каталога.

Усовершенствованные средства безопасности сетевого подключения дополняют средства безопасности самого узла. Так, для усиления безопасности беспроводного подключения в системе Windows Server 2003 реализована поддержка протоколов строгой проверки подлинности, таких как 802.1x (Wi-Fi), а также протокола PEAP (Protected Extensible Authentication Protocol).

Безопасность при установке

Для реализации в Windows Server 2003 принципа безопасности при установке были введены более строгие политики, устанавливаемые по умолчанию, снижено общее число служб, сокращено количество служб, доступных по умолчанию, и количество служб, запускающихся при загрузке операционной системы.

С целью сужения области, доступной для атак, по умолчанию в Windows Server 2003 отключены 19 служб и уменьшен набор полномочий некоторых других служб. Например, службы IIS 6.0 по умолчанию не устанавливаются вместе с Windows Server 2003 — для того чтобы их установить, следует отдельно указать на это при установке операционной системы.

В таблицах управления доступом (ACL) реализованы более строгие установки по умолчанию. Например, создание новой таблицы ACL корневой папки системы и установка этой папки в качестве папки по умолчанию означает, что пользователи не могут записывать файлы в корневой каталог системного диска.

Созданы две дополнительные учетные записи пользователей, позволяющие службам операционной системы работать с меньшим набором полномочий, что помогает снизить вероятность захвата системы через уязвимые места в службах. Новая учетная запись сетевой службы используется, например, для работы DNS-клиента и для всех рабочих процессов IIS.

Безопасность при использовании

В дополнение к безопасной архитектуре и новым средствам безопасности, реализованным в Windows Server 2003, корпорацией Microsoft созданы средства администрирования безопасности применения операционной системы.

Политика ограниченного использования программ (Software Restriction Policy, SRP) — новое средство Windows Server 2003 и Windows XP, предоставляющее администраторам механизм проверки запущенного в их домене программного обеспечения и управления возможностью его исполнения на основе политики. Политика ограниченного использования программ позволяет администратору ограничить запуск нежелательных приложений, таких как вирусы.

Редактор конфигурации безопасности (Security Configuration Editor, SCE) позволяет обезопасить системы, выполняющие различные скрипты и доступные разным категориям пользователей (например, Web-сервер, подключенный как к Интернету, так и к локальной сети). Назначение SCE — помочь администраторам сетей повысить безопасность таких систем, не жертвуя их функциональностью.

Служба аудита (Microsoft Audit Collection Services, MACS) — средство для аудита систем. Службы MACS собирают информацию о событиях в сфере безопасности в сжатом, подписанном и шифрованном виде и хранят эти события в базе данных Microsoft SQL Server для последующего анализа. Данное программное средство работает на базе Windows XP, Windows 2000 Server и Windows Server 2003 и реализует защиту от подделки сведений о произошедших событиях в системе. Это позволяет разделить роли аудитора и администратора, что исключает возможность изменения администратором аудиторской информации.

Службы управления правами

ругим

важным событием на пути претворения стратегии построения защищенных информационных

систем стал выпуск служб управления правами доступа к документам Microsoft Office.

ругим

важным событием на пути претворения стратегии построения защищенных информационных

систем стал выпуск служб управления правами доступа к документам Microsoft Office.

Сетевой доступ может ограничиваться с помощью межсетевых экранов, доступ к определенным электронным данным может блокироваться с помощью таблиц управления доступом (ACL). Однако в целом стратегии, основывающиеся только на методах обеспечения безопасности, защищающих сеть внутри периметра, напоминают яйцо: если сетевая «скорлупа» трескается, электронная информация становится незащищенной. Если кто-то получает доступ в сеть, то в ней в данное время нет дополнительного уровня защиты.

Во многих случаях информация подвергается риску внутри периметра сети, охраняемого межсетевым экраном. Риск значительно возрастает при передаче служащими данных за пределы корпоративного межсетевого экрана. Существующие в настоящее время решения, основанные на пограничной защите, не способны помочь в соблюдении бизнес-правил, касающихся использования и распространения электронной информации. Предприятия нуждаются в сквозном программном решении, помогающем защищать информацию на всем пути ее следования.

Службы управления правами (Rights Management Services, RMS) были разработаны в ответ на возникновение вышеописанных потребностей. Они позволяют использовать возможности Windows Server 2003 в приложениях и интегрировать их с такими технологиями обеспечения безопасности, как шифрование, сертификаты и проверка подлинности с целью контроля и защиты электронной информации как в интерактивном, так и в автономном режиме, как внутри, так и снаружи периметра, защищаемого межсетевым экраном. Например, служба управления правами поможет защитить следующие виды информации.

Информация, циркулирующая в интрасетях. Рассмотрим простой пример. Менеджеру предоставили доступ к информации о продажах на информационном портале предприятия. Так как информация закрытая, на отчет, с которым работает менеджер, налагаются специальные ограничения по использованию. Менеджер получает необходимую информацию, но, поскольку ее нельзя распечатать, скопировать или вставить данные в другую программу, секретная информация компании о продажах защищена от попадания к конкурентам.

Электронная почта. Предположим, глава фирмы хочет послать своим партнерам электронное сообщение с вложенным конфиденциальным предложением о заключении контракта. Он указывает, что читать его предложение имеют право только старшие руководители и при этом они не могут копировать, вставлять и редактировать переданную информацию. Кроме того, электронное сообщение нельзя переадресовывать. Клиентские программы обработки электронной почты и текста у адресатов в явном виде соблюдают эти политики и обеспечивают выполнение вышеуказанных требований.

Документы. Используя простую экранную подсказку в форме диалога, встроенную в программу обработки текста, менеджер банка применяет управление правами к последней версии договора на обслуживание, чтобы разрешить клиенту просмотр и редактирование файла в течение одной недели. Когда получившие документ служащие клиента загружают его в текстовый процессор, тот устанавливает ограничения по времени и спустя неделю документ становится недоступным. Для учета замечаний к договору менеджер банка отслеживает комментарии служащих клиента с помощью электронной таблицы, которая также защищена службой управления правами.

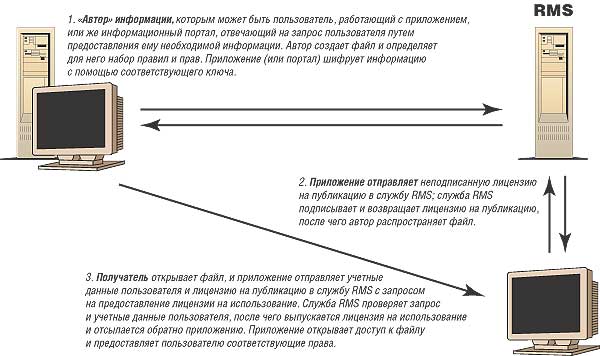

Документооборот с использованием служб управления правами

Службы управления правами разработаны с учетом простоты их использования. Чтобы защитить электронную информацию с помощью технологий управления правами, работники предприятия выполняют ту же последовательность операций делопроизводства, что и обычно.

Создание политик и распространение. С помощью приложений, поддерживающих функции служб управления правами (например, Microsoft Office 2003 с клиентской частью служб управления правами), пользователи могут легко создавать документы с контролируемыми правами. Служба управления правами используется приложениями, создающими и формулирующими политики, для предоставления прав пользователям на основе сформулированных политик и личности пользователя.

Применение политик. Приложения, разработанные с учетом поддержки технологий управления правами, используют прикладной интерфейс программирования службы управления правами (он доступен для Windows 98 SE или для более поздних версий Windows). Приложение запрашивает лицензию на защищенную информацию и обеспечивает соблюдение прав, сформулированных в лицензии, разрешая просмотр и использование электронной информации в соответствии с правилами, определенными собственником данных в публикуемой лицензии.

К приложениям подобного типа относятся Microsoft Office 2003, а также дополнение службы управления правами для Internet Explorer. В ближайшее время будет доступен SDK для встраивания поддержки служб управления правами в приложения, которые могут создавать независимые разработчики.

Второй серверный продукт, созданный в рамках реализации стратегии создания защищенных информационных систем, — почтовый сервер Exchange Server 2003 — также имеет множество новых функций обеспечения безопасности. Особый интерес у пользователей в настоящее время вызывают встроенные механизмы фильтрации спама.

Сертификация программных продуктов Microsoft

езопасность

программных продуктов начинается с качественно написанного и тщательно протестированного

кода. Далее в дело вступают технологии поиска, исправления и ликвидации найденных

потенциально уязвимых мест в системе защиты, выполняемые с привлечением независимых

организаций. Но безопасность программного продукта становится общепризнанной

только после его проверки на соответствие общепризнанным стандартам — как международным,

так и национальным. Принимая во внимание все эти факторы, Microsoft инициировала

прохождение своих продуктов через тщательное независимое тестирование на основе

как международного стандарта Common Criteria for Information Technology Security

Evaluation (Общие критерии оценки безопасности информационных технологий), так

и национальных стандартов ведущих стран.

езопасность

программных продуктов начинается с качественно написанного и тщательно протестированного

кода. Далее в дело вступают технологии поиска, исправления и ликвидации найденных

потенциально уязвимых мест в системе защиты, выполняемые с привлечением независимых

организаций. Но безопасность программного продукта становится общепризнанной

только после его проверки на соответствие общепризнанным стандартам — как международным,

так и национальным. Принимая во внимание все эти факторы, Microsoft инициировала

прохождение своих продуктов через тщательное независимое тестирование на основе

как международного стандарта Common Criteria for Information Technology Security

Evaluation (Общие критерии оценки безопасности информационных технологий), так

и национальных стандартов ведущих стран.

Стандарт Common Criteria, утвержденный в качестве международного стандарта в 1999 году, пришел на смену старым методикам оценки, таким как американский стандарт US TCSEC (определявший, в частности, широко известный уровень защиты C2) и европейский стандарт European ITSEC. Страны, ратифицировавшие Common Criteria, рассчитывают, что его использование приведет к повышению надежности продуктов, в которых применяются технологии защиты данных; он поможет потребителям информационных технологий лучше ориентироваться при выборе программного обеспечения, а пользователям приобрести уверенность в безопасности ИТ-продуктов.

Что такое стандарт Common Criteria

Многие правительственные организации и частные компании приобретают только те системы, которые удовлетворяют определенному набору требований. Группа государств, объединив свои усилия в рамках Международной организации по стандартизации (ISO), разработала новый стандарт безопасности ISO 15408, призванный отразить возросший уровень сложности технологий и растущую потребность в международной стандартизации. Этот стандарт известен под названием Common Criteria for Information Technology Security Evaluation (CCITSE).

В соответствии с требованиями Common Criteria, продукты определенного класса (например, операционные системы) оцениваются на соответствие ряду функциональных критериев и критериев надежности — так называемых профилей защиты (Protection Profiles). Существуют различные определения профилей защиты в отношении операционных систем, брандмауэров, смарт-карт и прочих продуктов, которые должны соответствовать определенным требованиям в области безопасности. Например, профиль защиты систем с разграничением доступа Controlled Access Protection Profile действует в отношении операционных систем и должен заменить старый уровень защиты С2. Стандарт Common Criteria также устанавливает ряд оценочных уровней доверия (Evaluation Assurance Levels, EAL), используемых при оценке продуктов. Сертификация на более высокий уровень EAL предполагает более высокую степень уверенности в том, что система защиты продукта работает правильно и эффективно. Сертификаты, полученные продуктами для уровней EAL1-EAL4, признаются всеми странами, поддерживающими стандарт Common Criteria. Сертификация для высших уровней EAL5-EAL7 проводится отдельно в каждой стране. При этом профили защиты могут разрабатываться независимо каждой страной, в том числе и с учетом национальных особенностей защиты государственных секретов. Поэтому EAL4 является высшим уровнем, которого могут достигнуть продукты, не создававшиеся изначально с учетом соответствия требованиям EAL5-EAL7.

Признание соответствия продукта стандарту Common Criteria происходит лишь после прохождения им весьма строгой и длительной процедуры проверки. Именно поэтому первые результаты тестирования операционных систем и других программных продуктов, заявленных на сертификацию сразу после принятия стандарта в 1999 году, появляются лишь сегодня.

Значение стандарта Common Criteria

Стандарт Common Criteria важен для всех, кто занимается эксплуатацией, внедрением или администрированием компьютерных систем.

Во-первых, стандарт Common Criteria является своего рода гарантией качества: принимая решение о приобретении ИТ-продукта, пользователи, помимо всего прочего, могут оценить его, исходя из результатов строгого, независимого тестирования, учитывающего весь комплекс критериев. Таким образом, стандарт Common Criteria способствует повышению требований к качеству продуктов и гарантирует более высокий уровень правдивости рекламных заявлений. Это не означает, что все продукты, сертифицированные на соответствие стандарту Common Criteria, не имеют уязвимых мест в системе безопасности (подобных продуктов просто не существует), однако наличие такой сертификации позволяет с большей степенью уверенности утверждать, что продукт обладает надежной защитой.

Во-вторых, в рамках программы тестирования продуктов по стандарту Common Criteria пользователи могут получить массу ценной информации, помогающей повысить безопасность систем, построенных на основе протестированных продуктов. Производители, пользующиеся предоставляемыми стандартом Common Criteria возможностями, смогут помочь своим заказчикам в создании более безопасных ИТ-систем.

Стандарт Common Criteria в России

Стандарт Common Criteria ISO 15408 является государственным стандартом России. С 1 января 2004 года введены в действие следующие государственные стандарты:

• ГОСТ Р ИСО/МЭК 15408-1-2002;

• ГОСТ Р ИСО/МЭК 15408-2-2002;

• ГОСТ Р ИСО/МЭК 15408-3-2002.

Принятие государственного стандарта, соответствующего Common Criteria, пока не означает взаимного признания сертификатов. Сделав следующий шаг на этом пути и присоединившись к странам, взаимно признающим полученные в них сертификаты, Россия получит существенный импульс в развитии информационных технологий в стране, поскольку:

• потребители смогут сократить свои затраты на сертификацию продуктов;

• сертифицирующие органы смогут привлечь дополнительный поток заказов на сертификацию из-за рубежа;

• производители российских высокотехнологичных продуктов смогут получить международные сертификаты в России, что позволит им выйти на закрытые ранее зарубежные рынки;

• Россия сохранит свои национальные требования при сертификации продуктов на высшие уровни защиты информации, включая защиту государственной тайны.

Международная сертификация продуктов Microsoft

Результатом почти трехлетнего тестирования стала сертификация платформы Windows 2000 на высший уровень для серийно выпускаемых систем. Тестирование проводила специализирующаяся в этой области независимая компания Science Applications International Corporation (SAIC), аккредитованная для выполнения испытаний на соответствие стандарту Common Criteria. Используя профиль защиты Controlled Access Protection Profile (CAPP), SAIC выполнила тщательное тестирование систем семейства Windows 2000, установив, что они соответствуют уровню EAL4 + Flaw Remediation стандарта Common Criteria. Для того чтобы продукт, подобно Windows 2000, соответствовал требованиям Flaw Remediation (исправление ошибок) уровня EAL4 и выше, разработчик должен выработать процедуры исправления ошибок, предусматривающие поиск брешей в системе безопасности, определение того, какие действия необходимо предпринять для их исправления, и информирование пользователей об этих действиях. В отношении Windows 2000 эти функции выполняет Microsoft Security Response Center.

| В соответствии с рекомендациями стандарта Common Criteria Microsoft опубликовала ряд информационных материалов, основанных на результатах сертификации:

|

||

Поскольку Windows 2000 обладает большей функциональностью и большими возможностями, чем это необходимо для соответствия требованиям профиля защиты CAPP, было решено протестировать Windows 2000 на соответствие требованиям стандарта Common Criteria еще по ряду параметров, выходящих за рамки данного профиля. В результате Windows 2000 успешно прошла тестирование по следующим параметрам, предусмотренным для ИТ-продуктов, оснащенных функциями защиты информации (Information Assurance):

• шифрующая файловая система EFS как средство защиты конфиденциальных данных;

• службы каталогов Active Directory управления защищенным доступом, в том числе с множественными мастер-каталогами;

• виртуальные частные сети на основе двух стандартных протоколов: L2TP и IPSEc;

• защищенные от компрометации средства создания цифровых подписей;

• однократный вход в систему (single-sign-on);

• средства сетевого администрирования, в том числе для управления политиками безопасности;

• средства администрирования настольных компьютеров, в том числе механизмы групповых политик.

С позиции стандарта Common Criteria Windows 2000 обладает всеми преимуществами многоцелевой платформы, сертифицированные компоненты которой способны удовлетворить потребности государственных служб и частных предприятий. Windows 2000 объединяет в себе все ключевые сертифицированные компоненты: от технологий защиты операционной системы до защищенных средств сетевого администрирования и виртуальных частных сетей.

Продолжая работу по подтверждению высокого уровня защищенности своих продуктов, в 2003 году Microsoft начала процедуру международной сертификации по стандарту Common Criteria своих операционных систем Windows XP Professional и Windows Server 2003.

Сертификация продуктов Microsoft в России

Ранее Гостехкомиссия России сертифицировала операционные системы Microsoft Windows NT Server 4.0 и Windows NT Workstation 4.0, а также СУБД Microsoft SQL Server 6.5. (см. http://www.microsoft.com/rus/general/press/1999/march/sertification.htm).

Весной прошлого года серверная операционная система Microsoft Windows Server 2003 и настольная операционная система Microsoft Windows XP были переданы в Гостехкомиссию России с целью сертификации на соответствие российским требованиям по защите от несанкционированного доступа к информации. В рамках апробации новых государственных стандартов, основанных на международном стандарте Common Criteria, эти продукты также сертифицируются на соответствие не только текущим, но и новым ГОСТам в области обеспечения безопасности информационных систем.

Уже получены первые результаты этой сертификации. Гостехкомиссия России и представительство Microsoft в России и СНГ объявили о том, что завершена сертификация операционной системы Microsoft Windows XP Professional (Service Pack 1a) на соответствие российским требованиям по безопасности информации, отвечающим международному стандарту Common Criteria.

Cертификация проводилась в соответствии с методологией международного стандарта ИСО 15408 (ISO 15408). С этой целью было разработано прошедшее оценку Задание по безопасности (http://www.cbi-info.ru/about/111/MSWXPP.pdf), на соответствие которому испытательной лабораторией «Центр безопасности информации» была проведена сертификация операционной системы.

При испытаниях были протестированы следующие функции безопасности операционной системы:

• аудит безопасности;

• защита данных пользователя;

• идентификация и аутентификация;

• управление безопасностью;

• использование ресурсов;

• блокирование сеанса.

Сертификат № 844, выданный по результатам сертификационных испытаний, подтверждает, что операционная система Microsoft Windows XP Professional (Service Pack 1a) соответствует Заданию по безопасности MS.Win_XP_SP1a.ЗБ и имеет оценочный уровень доверия ОУД1, усиленный компонентом AVA_SOF.1 (оценка стойкости функции безопасности).

В планах Microsoft — продолжение сертификации продуктов на более высокие уровни, включающие исследования исходных кодов продуктов, а также налаживание на территории России производства российскими компаниями сертифицированных версий.

Уже сертифицированная версия Microsoft Windows XP доступна для приобретения любой заинтересованной организацией. Для этого достаточно просто обратиться в представительство Microsoft в России и СНГ или в «Центр безопасности информации» (http://www.cbi-info.ru/), проводивший сертификацию.

В настоящее время ведутся подготовительные работы по осуществлению сертификации продуктов Microsoft в интересах государственных организаций в рамках систем сертификации ФСБ и Министерства обороны.

Доступ к исходным кодам продуктов Microsoft с целью текущей сертификации в Гостехкомиссии России и последующих сертификаций в других организациях обеспечивается в рамках программы Microsoft Government Security Program (GSP). С целью повышения доверия к своим продуктам в государственных организациях Microsoft готова обеспечить доступ к исходным кодам любых своих продуктов по мере подготовки необходимой документации для их анализа. Более подробные сведения о программе GSP и подписанных в ее рамках соглашениях можно найти по адресам http://www.microsoft.com/rus/news/issue.asp?15-01-2003-gsp.xml и http://www.microsoft.com/rus/news/issue.asp?20-01-2003-windows_source_open.xml.