Антивирусы — санитары компьютерных систем

Эволюция антивирусных программ

Как работают антивирусные программы

Популярные антивирусные программы

Антивирус Касперского Personal 5.0

Антивирус Касперского Business Optimal

Ощущение полной безопасности наиболее опасно.

И.Шевелев

С развитием технологий информационного обмена любое предприятие неизбежно сталкивается с проблемой проникновения вирусов в компьютерную систему. Убытки, наносимые вредоносными программами по всему миру, исчисляются миллиардами долларов и продолжают расти. Наибольший урон несут компании среднего бизнеса, где информационной безопасности уделяется мало внимания, а число компьютеров постоянно увеличивается. Сегодня все, кто работает с компьютерами, слышали о необходимости применения антивирусных программ. Однако далеко не все представляют, каких угроз можно ожидать со стороны вредоносного кода, каковы функции антивирусных программ и какие продукты представлены на рынке. В этой статье мы поговорим о типах деструктивных действий, наносимых различными видами вредоносного кода, а также расскажем о некоторых современных решениях для борьбы с вредоносными программами.

Типы вредоносных программ

о

способу распространения вредоносные программы можно условно разделить на следующие

типы: компьютерные вирусы, сетевые черви и троянские программы.

о

способу распространения вредоносные программы можно условно разделить на следующие

типы: компьютерные вирусы, сетевые черви и троянские программы.

Компьютерные вирусы — это программы, способные размножаться самостоятельно, дописывая свой код к другим файлам или в служебные области диска. Существует множество разновидностей вирусов. Самыми первыми на свет появились файловые вирусы, которые размножаются, используя файловую систему. Почти ровесники им — загрузочные вирусы, которые заражают загрузочный сектор (boot sector) жесткого диска и замещают код программы, получающей управление при запуске системы. С середины 90-х годов получили распространение макровирусы, использующие для своего размножения встроенные возможности, например текстового или табличного редактора, и таким способом переносящие себя из одного зараженного файла в другой.

Сетевые черви, в отличие от вирусов, не изменяют файлы на дисках, а распространяются в компьютерной сети, проникают в операционную систему компьютера, находят адреса других компьютеров или пользователей и рассылают по этим адресам свои копии. Сетевые черви могут вообще не обращаться к ресурсам компьютера (за исключением оперативной памяти). По среде распространения эти программы делятся на: Интернет-черви (распространяются по Интернету), LAN-черви (распространяются по локальной сети), IRC-черви (распространяются через чаты Internet Relay Chat), почтовые черви (для своего распространения они используют электронную почту).

Есть еще одна разновидность червей — так называемые бестелесные, которые не используют для своего размножения ни временных, ни постоянных файлов. Бестелесные черви проникают в компьютеры через бреши в системах безопасности и существуют исключительно в виде пакетов данных, передаваемых по коммуникационным каналам, или в виде программного кода в памяти зараженного компьютера.

Троянские программы (троянцы) самостоятельно не распространяются, а маскируются под популярные прикладные программы и пытаются побудить пользователя переписать их на свой компьютер.

К числу троянских программ относятся: утилиты несанкционированного удаленного администрирования (Backdoors); утилиты для проведения DDoS-атак (Distributed Denial of Service — распределенные атаки типа «отказ в обслуживании»); шпионские и рекламные программы, а также программы дозвона; серверы рассылки спама (прокси-серверы); многокомпонентные троянцы-загрузчики, которые переписывают из Интернета и внедряют в систему другие вредоносные коды или вредоносные дополнительные компоненты. К тому же часто встречаются и такие программы, которые можно отнести сразу к нескольким видам.

Троянские программы удаленного администрирования часто представляют собой вполне легальные утилиты удаленного управления, приспособленные для преступных целей. Если злоумышленнику удастся внедрить такую программу в чью-то систему, он сможет тайно управлять чужим компьютером. Управление зараженным компьютером обычно осуществляется через Интернет. Используя инфицированный ПК, злоумышленник может похитить информацию из компьютера (файлы, пароли, реквизиты и т.д.), провести любую файловую операцию (отформатировать жесткий диск, стереть или переименовать какие-то файлы и т.д.), перезагрузить компьютер, подключиться к сетевым ресурсам, использовать зараженный ПК для атаки на какой-то третий компьютер или на сервер в Интернете. Самыми известными утилитами несанкционированного удаленного администрирования являются троянцы Back Orifice и NetBus.

Эволюция антивирусных программ

России вирусы появились в 1988 году, но до середины 90-х не имели широкого распространения

из-за малого количества персональных компьютеров, имеющих доступ в Интернет.

Пользователи обменивались между собой данными и программами с помощью дискет,

так как объемы информации были невелики и емкости обычных дискет вполне хватало.

Таким же способом распространялись и вирусы. Попав на персональный компьютер,

вирус быстро размножался в его пределах. Однако, чтобы заразить еще один компьютер,

приходилось долго ждать, пока инфицированный файл запишут на дискету и передадут

другому пользователю.

России вирусы появились в 1988 году, но до середины 90-х не имели широкого распространения

из-за малого количества персональных компьютеров, имеющих доступ в Интернет.

Пользователи обменивались между собой данными и программами с помощью дискет,

так как объемы информации были невелики и емкости обычных дискет вполне хватало.

Таким же способом распространялись и вирусы. Попав на персональный компьютер,

вирус быстро размножался в его пределах. Однако, чтобы заразить еще один компьютер,

приходилось долго ждать, пока инфицированный файл запишут на дискету и передадут

другому пользователю.

Борьба с вирусами тоже строилась очень просто: пользователи защищали каждый персональный компьютер отдельно с помощью антивируса, который находил вирусы и лечил инфицированные файлы. Любой пользователь знал, что перед тем, как переписать новые файлы с какой-либо дискеты, эту дискету надо обязательно проверить на наличие вирусов.

С появлением операционной системы Microsoft Windows 95 и офисного пакета Microsoft Office значительно расширилась функциональность программ и возрос объем данных, в частности мультимедийных. Пользователи стали распространять информацию на компакт-дисках. К этому времени возросло и число компьютеров, объединенных в локальную сеть или имеющих доступ в Интернет. Первая серьезная эпидемия, которая привлекла к проблеме вирусов всеобщее внимание, произошла в 1996 году — это был макровирус Cap, распространявшийся в документах Microsoft Word и парализовавший работу десятков компаний по всему миру.

А в 2000 году началось нашествие сетевых червей, быстро распространявшихся в почтовых сообщениях. Число домашних пользователей и компаний, подключенных к Интернету, было уже огромным, и все люди обменивались электронными почтовыми сообщениями, еще не подозревая, какую это таит опасность. Первый современный сетевой червь Happy99 был создан в самом начале 1999 года, а первую эпидемию вызвал червь I love you (LoveLetter) в мае 2000-го.

«Любовные письма» за один только май заразили более 40 млн. компьютеров по всему миру. Исследовательский центр Computer Economics оценил убытки мировой экономики за первые пять дней эпидемии этого паразита в размере 6,7 млрд. долл. Червь рассылал свои копии сразу же после заражения системы по всем адресам электронной почты, найденным в адресной книге почтовой программы Microsoft Outlook. В качестве адреса отправителя червь вставлял адрес электронной почты владельца зараженного компьютера и адресной книги Outlook, а к каждому сообщению прикреплял вредоносный файл с двойным расширением «txt.vbs» («txt» соответствует текстовым файлам, а «vbs» — скриптовым программам на языке Visual Basic Script).

Весь секрет такого трюка заключался в том, что по умолчанию Windows прячет расширение файлов, а для двойного расширения настоящим расширением считается последнее (в нашем случае это .vbs). То есть vbs прячется и пользователь видит только расширение txt. Данный прием был популярен еще несколько лет, но вследствие модификации почтовых клиентов авторы вирусов перестали им пользоваться.

Электронная почта и Интернет оказались идеальной средой для передачи вредоносных кодов. Сегодня именно через электронную почту на компьютер попадает 98% всех вредителей, причем не только сетевые черви, но и троянцы и файловые вирусы.

Согласно данным «Лаборатории Касперского» за февраль этого года, в последнее время наблюдается постепенное исчезновение современных почтовых червей, которые уступают свое место разнообразным сетевым червям с троянским функционалом. Угроза пользователям Интернета со стороны сетевых червей сегодня является более серьезной. Таким образом, на первый план выходит задача проверки антивирусами всего сетевого трафика, а не только почтового.

Как работают антивирусные программы

нтивирусные

программы развивались параллельно с вредоносными кодами: чем сложнее и изощреннее

становились компьютерные вредители, тем искуснее и быстрее становились антивирусы.

нтивирусные

программы развивались параллельно с вредоносными кодами: чем сложнее и изощреннее

становились компьютерные вредители, тем искуснее и быстрее становились антивирусы.

Первые антивирусные алгоритмы строились на основе сравнения с эталоном — часто такие алгоритмы называют сигнатурными. Каждому вирусу ставилась в соответствие некоторая сигнатура, или маска. С одной стороны, маска должна была быть небольшого размера, чтобы база данных всех таких масок не приняла угрожающие объемы. С другой стороны, чем больше размер сигнатуры, тем ниже вероятность ложного срабатывания (когда достоверно не зараженный файл определяется антивирусом как инфицированный). На практике разработчики антивирусных программ использовали маску длиной 10-30 байт. Первые антивирусы знали какое-то количество сигнатур, могли находить и лечить определенное количество вирусов. Получив новый вирус, разработчики анализировали его код и составляли уникальную маску, которая добавлялась в базу данных антивирусных сигнатур, а само обновление распространялось на дискете. Если при сканировании подозрительного файла антивирус находил код, соответствующий маске, то исследуемый файл признавался инфицированным. Описанный алгоритм применяется в большинстве антивирусных программ и до сих пор. Все сигнатуры размещены в антивирусной базе — специальном хранилище, в котором антивирус хранит маски вредоносных программ. Эффективность сигнатурного поиска напрямую зависит от объема антивирусной базы и от частоты ее пополнения. Именно поэтому сегодня разработчики антивирусных программ выпускают обновления для своих баз минимум раз в сутки. Чтобы повысить скорость доставки этих обновлений на защищаемые компьютеры пользователей, используется Интернет.

В середине 90-х годов появились первые полиморфные вирусы, которые изменяли свое тело по непредсказуемым заранее алгоритмам, что значительно затрудняло анализ кода вируса и составление сигнатуры. Для борьбы с подобными вирусами метод сигнатурного поиска был дополнен средствами эмуляции среды выполнения. Иными словами, антивирус не исследовал подозрительный файл статически, а запускал его в специальной искусственно созданной среде — в так называемой песочнице. Такая песочница является абсолютно безопасной, поскольку вирус там не может размножиться, а следовательно, нанести вред. К тому же вирус не способен отличить песочницу от настоящей среды. В этом виртуальном пространстве антивирус следил за исследуемым объектом, ждал, пока код вируса будет расшифрован, и запускал метод сигнатурного поиска.

Когда количество вирусов превысило несколько сотен, антивирусные эксперты задумались над идеей детектирования вредоносных программ, о существовании которых антивирусная программа еще не знает (нет соответствующих сигнатур). В результате были созданы так называемые эвристические анализаторы.

Эвристическим анализатором называется набор подпрограмм, которые анализируют код исполняемых файлов, макросов, скриптов, памяти или загрузочных секторов с целью обнаружения в нем разных типов вредоносных компьютерных программ.

Существуют два основных метода работы анализатора.

Статический метод, который заключается в поиске общих коротких сигнатур, присутствующих в большинстве вирусов (так называемые подозрительные команды). Например, большое число вирусов осуществляет поиск по маске *.exe, открывает найденный файл, производит запись в открытый файл. Задача эвристик в этом случае — найти сигнатуры, отражающие эти действия. Затем происходит анализ найденных сигнатур, и если найдено некоторое количество необходимых и достаточных подозрительных команд, то принимается решение о том, что файл инфицирован. Большой плюс этого метода — простота реализации и высокая скорость работы, но уровень обнаружения новых вредоносных программ при этом довольно низок.

Динамический метод появился одновременно с внедрением в антивирусные программы эмуляции команд процессора (подробнее эмулятор описан ниже). Суть этого метода состоит в эмуляции исполнения программы и протоколировании всех подозрительных действий программы. На основе этого протокола принимается решение о возможном заражении программы вирусом. В отличие от статического, динамический метод более требователен к ресурсам компьютера, однако и уровень обнаружения у него значительно выше.

Второй базовый механизм для борьбы с компьютерными паразитами тоже появился в середине 90-х годов — это эвристический анализ. Данный метод представляет собой существенно усложненный эмулятор, но в результате его работы анализируется не код подозрительного файла, а действия. Так, чтобы размножаться, файловый вирус должен копировать свое тело в память, открывать другие исполняемые файлы и записывать туда свое тело, записывать данные в сектора жесткого диска и т.д. Характерными действиями отличаются и сетевые черви — это доступ к адресной книге и сканирование жесткого диска на предмет обнаружения любых адресов электронной почты. Изучая такие действия, эвристический анализатор может обнаружить даже те вредоносные коды, сигнатуры которых еще не известны.

Антивирусные программы, установленные у пользователя, периодически проверяют наличие обновлений на веб-сервере антивирусной компании, и, как только обновление появляется, они его сразу же переписывают и устанавливают.

Хороший и плохой «движки»

ак

найти антивирусную программу, использующую хороший «движок»? К сожалению, разработчики

антивирусного программного обеспечения очень редко раскрывают детали реализации

своих «движков». Однако и по косвенным признакам можно определить, является

ли «движок» хорошим или нет. Вот основные критерии, по которым определяется

качество антивирусного движка.

ак

найти антивирусную программу, использующую хороший «движок»? К сожалению, разработчики

антивирусного программного обеспечения очень редко раскрывают детали реализации

своих «движков». Однако и по косвенным признакам можно определить, является

ли «движок» хорошим или нет. Вот основные критерии, по которым определяется

качество антивирусного движка.

Качество детектирования. То, насколько хорошо антивирус определяет вирусы. Этот критерий можно оценить по результатам различных тестов, которые проводятся несколькими организациями.

Уровень детектирования эвристическими анализаторами. К сожалению, без тестирования на коллекции вирусов определить этот параметр невозможно, однако можно довольно легко установить, каков уровень ложных срабатываний у конкретного «движка».

Уровень ложных срабатываний. Если на 100% незараженных файлах антивирус рапортует об обнаружении возможно зараженного файла, то это ложное срабатывание. Стоит ли доверять такому эвристическому анализатору, который постоянно беспокоит пользователя ложными тревогами? Ведь за огромным количеством ложных срабатываний пользователь может пропустить действительно новый вирус.

Поддержка большого количества упаковщиков и архиваторов. Это очень важный фактор, так как зачастую создатели вредоносных программ, написав вирус, упаковывают его несколькими утилитами упаковки исполняемых модулей и, получив, таким образом, несколько разных вирусов, выпускают их в свет. По сути, все эти вирусы являются экземплярами одного и того же вируса. Для антивирусного «движка», который поддерживает все или почти все популярные утилиты упаковки, не составит труда определить все эти экземпляры одного и того же вируса, назвав их при этом одним и тем же именем, а для других «движков» потребуется обновление антивирусной базы (а также время на анализ экземпляра вируса антивирусными экспертами).

Частота и размер обновлений антивирусной базы. Эти параметры являются косвенными признаками качества «движка», так как частый выпуск обновлений гарантирует, что пользователь всегда будет защищен от только что появившихся вирусов. Размер обновления (и количество детектируемых вирусов в этом обновлении) говорит о качестве проектирования антивирусной базы и отчасти «движка».

Возможность обновления «движка» без обновления самой антивирусной программы. Иногда для обнаружения вируса требуется обновить не только антивирусную базу данных, но и сам «движок». Если антивирус не поддерживает такую возможность, то пользователь может оказаться без защиты перед лицом нового вируса. Кроме того, подобная возможность позволяет оперативно улучшать «движок» и исправлять в нем ошибки.

Популярные антивирусные программы

ороться

с вредоносными программами необходимо и домашним, и корпоративным пользователям,

поэтому для них предназначены разные версии антивирусов. Основное различие между

ними состоит в том, что персональный антивирус защищает только домашний компьютер,

а корпоративный — рабочие станции (персональные компьютеры в компании) и серверы.

ороться

с вредоносными программами необходимо и домашним, и корпоративным пользователям,

поэтому для них предназначены разные версии антивирусов. Основное различие между

ними состоит в том, что персональный антивирус защищает только домашний компьютер,

а корпоративный — рабочие станции (персональные компьютеры в компании) и серверы.

Существует целый ряд программ, который обеспечивает комплексную антивирусную защиту: Антивирус Касперского (www.kaspersky.ru), Doctor Web, (www.drweb.ru) Norton AntiVirus (www.symantec.com), McAfee VirusScan (www.mcafee.ru), Panda Antivirus (www.pandasoftware.com), но в этой статье мы остановимся на решениях российских компаний «Лаборатория Касперского» и OOO «Dr. Web».

Антивирус Касперского Personal 5.0

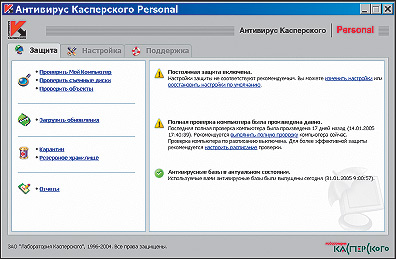

Антивирус Касперского Personal разработан российской компанией «Лаборатория Касперского» и предназначен для защиты персональных компьютеров от вредоносных кодов. Программа контролирует все возможные пути, по которым вредоносные коды могут проникнуть на персональный компьютер — это съемные и постоянные файловые носители, электронная почта, Интернет и локальная сеть. Проверка всех типов данных (включая электронную почту и информацию из Интернета) производится на лету, то есть в реальном масштабе времени. В случае необходимости пользователю доступны проверка и лечение почтовых баз различных почтовых систем. Большинство получаемых по электронной почте или скачиваемых из Интернета программ упаковано или заархивировано, поэтому для эффективной защиты домашнего компьютера необходимо, чтобы антивирус умел работать с заархивированными и запакованными файлами. Продукт поддерживает более 900 различных форматов упаковщиков и архиваторов, может проверять многотомные архивы и лечить запакованные файлы.

Антивирус Касперского Personal 5.0

Этой программой можно без труда управлять при помощи системы рекомендаций экспертов «Лаборатории Касперского». При возникновении нештатной ситуации «Экспертный совет», выполненный в виде набора рекомендаций по настройке и использованию программы, в большинстве случаев позволяет владельцу компьютера самостоятельно разрешить свои затруднения. В главном окне программы всегда находятся встроенные указания по выполнению тех или иных действий и обоснования для их совершения. Все технические подробности защиты, реализованные в трехкомпонентном графическом меню, адаптированы и доступны даже начинающим пользователям.

Обновления антивирусных баз выпускаются ежечасно. Механизм обновлений значительно укрепляет защиту персонального компьютера. В первую очередь это достигнуто за счет существенного расширения набора баз данных, определяющих программы нелегального удаленного администрирования, клавиатурные шпионы, программы вскрытия паролей, а также программы автоматического дозвона на платные серверы.

Цена Антивируса Касперского Personal 5.0 — 39 долл.

Пользователи программы могут получать круглосуточную техническую поддержку семь дней в неделю.

Антивирус Касперского Business Optimal

Антивирус Касперского Business Optimal предназначен для борьбы с вирусами в корпоративных сетях среднего и малого масштаба и включает инструменты централизованной установки и администрирования. Это комплексное решение предоставляет возможность выбора программных составляющих, соответствующих потребностям организаций разного масштаба.

В комплекс входит полный набор необходимых инструментов для антивирусной защиты:

- рабочих станций (Windows 98/Me/2000/NT/XP; Linux);

- файловых серверов (Windows NT 4.0/2000/2003 Server; Novell NetWare; Linux; FreeBSD/OpenBSD; Samba Server);

- почтовых систем (Microsoft Exchange 5.5/2000/2003); Lotus Notes/Domino; Sendmail, Qmail, Postfix, Exim);

- Интернет-шлюзов (Microsoft ISA Server 2000; CheckPoint Firewall-1).

В программу интегрирована мощная система управления, предназначенная для централизованной установки и администрирования антивирусной защиты сети. Kaspersky Administration Kit позволяет проводить централизованную установку антивирусных продуктов «Лаборатории Касперского» с рабочего места системного администратора. Администратор должен лишь выбрать рабочие станции, указать версию устанавливаемого продукта и запустить процесс инсталляции. Программа позволяет одновременно производить до 50 сетевых инсталляций без негативного влияния на загрузку сети компании.

Антивирус Касперского Business Optimal

Встроенный модуль Kaspersky KeepUp2Date позволяет легко и быстро загружать все последние обновления антивирусной базы и программных компонентов через Интернет или с сервера ретрансляции обновлений. В последнем случае обновления скачиваются с сайта «Лаборатории Касперского» на сервер ретрансляции обновлений, а с него — на компьютеры сети. Процесс обновления осуществляется автоматически; если во время загрузки произошел сбой, Kaspersky KeepUp2Date продолжит свою работу без дополнительного запроса.

Эксперты компании круглосуточно отслеживают вирусную ситуацию по всему миру. Обновление антивирусной базы осуществляется ежечасно.

Цена комплекта зависит от того, для чего приобретается Business Optimal: для рабочих станций, файловых серверов, почтовых систем или Интернет-шлюзов. Самый дешевый продукт — Business Optimal для Windows Workstations — стоит 67,3 долл.

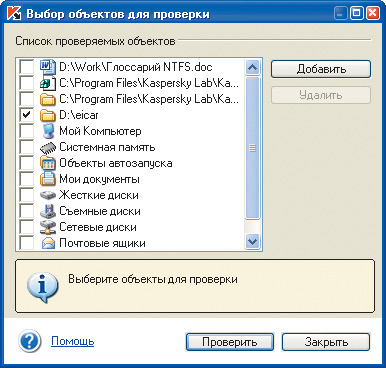

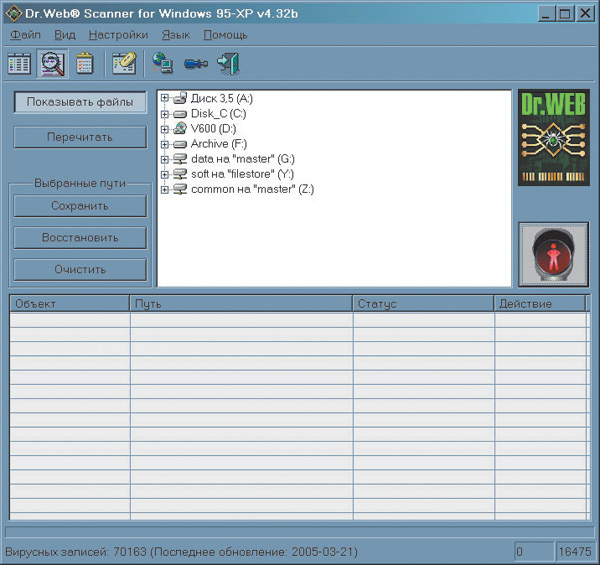

Антивирус Dr.Web для Windows

Dr.Web служит для защиты компьютеров, работающих под управлением операционных систем Windows 95/98/Me/NT/2000/XP. Программа позволяет оперативно проверять все носители информации на наличие вирусов и троянских программ, обнаруживать и обезвреживать вирусы в оперативной памяти компьютера, на дисках и в электронной почте. Программа способна обнаруживать вирусы даже в архивированных файлах, защищенных паролем. Dr.Web может находить еще неизвестные вирусы на базе эвристической технологии. Программа не требовательна к системным ресурсам. Полный размер дистрибутива Dr.Web занимает всего около 6 Мбайт, а еженедельные дополнения к вирусной базе — примерно 15 Кбайт. Программа имеет простой и удобный графический интерфейс, а также интерфейс командной строки.

Антивирус Dr.Web для Windows включает следующие компоненты:

- сканер Dr.Web для Windows с графическим интерфейсом пользователя;

- сканер Dr.Web для Windows с интерфейсом командной строки;

- сканер Dr.Web для DOS;

- сторож (монитор) SpIDer Guard для Windows;

- почтовый сторож SpIDer Mail;

- планировщик заданий;

- утилита (модуль) обновления;

- установщик дополнений.

Антивирусный сканер позволяет обнаруживать зараженные объекты на всех носителях и в оперативной памяти компьютера, а также обезвреживать вирусы, лечить зараженные файлы.

Сторож (монитор), работая автоматически и незаметно для пользователя, проверяет файлы на лету при обращении к ним из какой-либо программы, оповещает пользователя в случае обнаружения инфицированных и подозрительных файлов. В программе используется интеллектуальная технология контроля вирусной активности, заключающаяся в анализе действий, которые совершают программы. Анализ построен таким образом, что практически полностью исключает возможность ложной тревоги и вместе с тем позволяет пресечь любые действия вредоносной программы.

Антивирус Dr.Web для Windows

Антивирус Dr.Web проверяет почту — как приходящую по протоколу POP3, до обработки ее почтовым клиентом, так и исходящую по протоколу SMTP.

Планировщик заданий позволяет пользователю указывать действия, которые программа должна выполнять согласно некоторому расписанию, что избавляет пользователя от однотипных операций по управлению антивирусом. Так, например, используя утилиту обновления, планировщик заданий позволяет организовать периодическое обновление вирусных баз в автоматическом режиме или, запуская сканер Dr.Web, проводить регулярные антивирусные проверки жестких дисков.

Антивирус Dr.Web обновляется несколько раз в день. Обновления становятся доступны через Интернет сразу после того, как очередной образец вируса проанализирован и его описание добавлено в базу. Пользователь имеет возможность задавать частоту автоматического обновления вирусных баз через Интернет. Предусмотрена возможность автоматического обновления и самой программы после выпуска очередной ее версии.

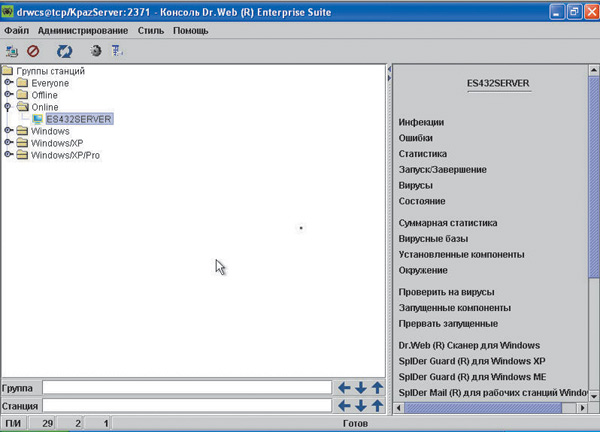

Dr.Web Enterprise Suite

Dr.Web Enterprise Suite служит для обеспечения антивирусной защиты локальных сетей предприятий, корпоративных и территориально распределенных сетей. Программа обеспечивает централизованное управление антивирусными компонентами, установку и настройку антивирусных программ семейства Dr.Web, обновление программных модулей и вирусных баз в масштабах предприятия. Решение масштабируется в широких пределах — от нескольких рабочих станций в сети, до десятков и сотен различных компьютерных систем, объединенных в единую корпоративную сеть.

Программный комплекс Dr.Web Enterprise Suite упрощает контроль за установкой, настройкой и работой антивирусных программ из единого центра и позволяет снизить затраты на развертывание и эксплуатацию системы антивирусной защиты. К тому же антивирусная безопасность обеспечивается централизованно, что дает существенную экономию рабочего времени в масштабах предприятия.

Dr.Web Enterprise Suite осуществляет постоянный контроль за работой антивирусных компонентов на рабочих станциях предприятия со стороны администратора сети. Любое событие в работе антивируса на каждом рабочем месте отображается на специальной консоли администратора.

Передача данных между сервером и рабочей станцией может быть зашифрована, что позволяет предотвратить утечку информации, передаваемой по внешнему каналу, а также избежать хакерской подмены антивирусного программного обеспечения, загружаемого на рабочие станции.

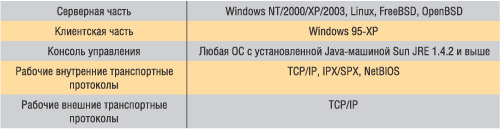

Совместимость с операционными системами и поддерживаемые протоколы

Все настройки защищаемых компьютеров, отчеты их проверок, системные сообщения хранятся на антивирусном сервере в специальной базе данных. При возникновении необходимости работы с большими объемами информации (например, в крупных корпоративных комплексах) для увеличения быстродействия системы предусмотрена возможность подключения внешних баз данных, таких как MS SQL, My SQL и др.

Программа позволяет организовать:

- комплексную антивирусную защиту файловых систем рабочих станций и серверов предприятий;

- своевременное получение информации о вирусных атаках;

- централизованное управление антивирусными компонентами, включая установку и настройку антивирусных программ семейства Dr.Web;

- дистанционный контроль в режиме реального времени за работой антивирусных компонентов и за результатами проверок всех рабочих станций в комплексе и по отдельности;

- централизованную смену настроек антивирусов и режимов проверки для всех рабочих станций сети;

- просмотр статистической информации и генерацию отчетов по результатам антивирусной проверки компьютеров сети.

Программный комплекс Dr.Web Enterprise Suite имеет архитектуру «клиент-сервер». Его компоненты устанавливаются на компьютеры локальной сети и обмениваются информацией через сетевые протоколы. Совокупность компьютеров, на которых установлены взаимодействующие компоненты Dr.Web Enterprise Suite, называют антивирусной сетью, в состав которой входят, во-первых, такие компоненты, как антивирусный сервер, антивирусная консоль, антивирусный агент, а во-вторых, антивирус Dr.Web в специальной комплектации: сканер, SpIDer Guard, SpIDer Mail.

Для предприятий и организаций цена данного продукта зависит от срока действия лицензии и количества защищаемых рабочих станций.

Автор благодарит сотрудников компаний «Лаборатория Касперского» и «ДиалогНаука» за предоставленные материалы и консультации.