Внутренняя ИТ-безопасность

Нецелевое использование ИТ-ресурсов

Утечка конфиденциальных данных

Юридический аспект защиты от утечки конфиденциальных данных

Комплексный подход к внутренней ИТ-безопасности

Обеспечение ИТ-безопасности предприятия требует комплексного подхода, который подразумевает эффективную и сбалансированную защиту как от внешних, так и от внутренних угроз. Между тем результаты исследований показывают, что представители бизнеса уделяют достаточно внимания лишь внешним угрозам (вредоносным кодам, сетевым атакам и спаму), в то время как действия самих сотрудников компании вообще не контролируются. Такой дисбаланс приводит к серьезным финансовым потерям ввиду нецелевого использования ресурсов предприятия и, что гораздо важнее, к утечкам конфиденциальной информации. В последнем случае часто страдает имидж компании — а это зачастую сложнее измерить в экономических показателях.

Некоторые цифры и факты

омпания

Ernst&Young подтверждает такое положение дел данными своего ежегодного исследования

проблем информационной безопасности (Global Information Security Survey 20041).

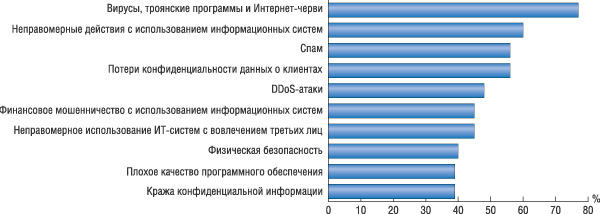

Именно в области внутренних угроз наблюдается наибольший рост озабоченности

ИТ-профессионалов (рис. 1): респонденты поставили эту угрозу на второе место

в списке наиболее серьезных опасностей. 60% опрошенных заявили, что неправомерные

действия сотрудников действительно представляют угрозу нормальному функционированию

информационных систем. Этот показатель опередил такие «громкие» темы, как спам

(56%), атаки типа отказа в обслуживании (48%), финансовое мошенничество (45%)

и бреши в системах безопасности ПО (39%), уступив лишь угрозе со стороны вирусов

и червей (77%). В десятку также вошли другие внутренние угрозы: утечка информации

о клиентах и другие виды кражи конфиденциальных данных. Одновременно человеческий

фактор был поставлен на первое место в списке обстоятельств, препятствующих

проведению эффективной политики информационной безопасности.

омпания

Ernst&Young подтверждает такое положение дел данными своего ежегодного исследования

проблем информационной безопасности (Global Information Security Survey 20041).

Именно в области внутренних угроз наблюдается наибольший рост озабоченности

ИТ-профессионалов (рис. 1): респонденты поставили эту угрозу на второе место

в списке наиболее серьезных опасностей. 60% опрошенных заявили, что неправомерные

действия сотрудников действительно представляют угрозу нормальному функционированию

информационных систем. Этот показатель опередил такие «громкие» темы, как спам

(56%), атаки типа отказа в обслуживании (48%), финансовое мошенничество (45%)

и бреши в системах безопасности ПО (39%), уступив лишь угрозе со стороны вирусов

и червей (77%). В десятку также вошли другие внутренние угрозы: утечка информации

о клиентах и другие виды кражи конфиденциальных данных. Одновременно человеческий

фактор был поставлен на первое место в списке обстоятельств, препятствующих

проведению эффективной политики информационной безопасности.

Рис. 1. 10 главных угроз информационной безопасности (источник: Global Information Security Survey 2004, Ernst&Young)

Проблема внутренней информационной безопасности оценивается конкретными финансовыми потерями. По данным Association of Certified Fraud Examiners2, американские компании в среднем теряют 6% доходов из-за инцидентов, связанных с различными способами обмана и кражи информации, и в 2003 году общий объем потерь составил около 660 млрд. долл. По оценке компании InfoWatch, порядка 50-55% этой суммы составляют потери по причине неправомерных действий сотрудников. Другое исследование Ernst&Young3 — по проблемам электронного мошенничества — свидетельствует, что 20% наемных работников уверены в утечке конфиденциальной корпоративной информации со стороны коллег.

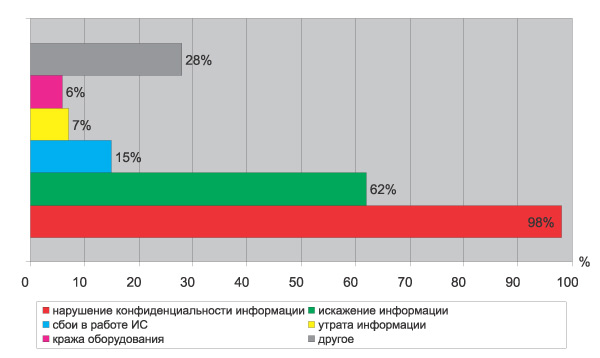

Общую картину дополняет исследование компании InfoWatch4, позволившее выявить важные аспекты внутренней информационной безопасности в России. В опросе приняли участие около 400 крупных и средних российских компаний. Исследование показало, что российские организации больше всего озабочены именно утечкой конфиденциальной информации (рис. 2): 98% респондентов поставили этот риск на первое место. Остальные угрозы отстают со значительным разрывом: искажение информации (62%), сбои в работе ИС по причине халатности персонала (15%), утрата информации (7%), кража оборудования (6%), другие (28%).

Рис. 2. Самые опасные внутренние ИТ-угрозы (источник: Внутренние ИТ-угрозы в России — 2004, InfoWatch)

2 http://www.cfenet.com/home.asp

4 http://www.infowatch.ru/downloads/docs/report004.pdf

Чем крупнее организация, тем более актуальной для нее является проблема предотвращения утечки. Это связано с тем, что все важные данные дублируются на резервных накопителях для экстренного восстановления в случае искажения или утраты. В то же время на больших предприятиях затрудняется контроль над обращением информации и существенно возрастает цена утечки. Нарушение конфиденциальности влечет за собой материальный ущерб и потерю репутации, в особых случаях — риск раскрытия государственной тайны. Эти обстоятельства определяют высокий уровень озабоченности данной проблемой со стороны крупного бизнеса и правительственных организаций.

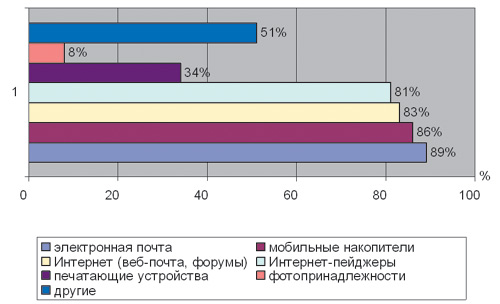

Из технических путей утечки конфиденциальной информации (рис. 3) респонденты по степени критичности выделили: электронную почту, Интернет, сетевые пейджеры и мобильные накопители (компакт-диски, USB-накопители). Эти лазейки получили практически одинаковую оценку (80-90%); остальные источники оказались далеко позади.

Рис. 3. Пути утечки данных (источник: Внутренние ИТ-угрозы в России — 2004, InfoWatch)

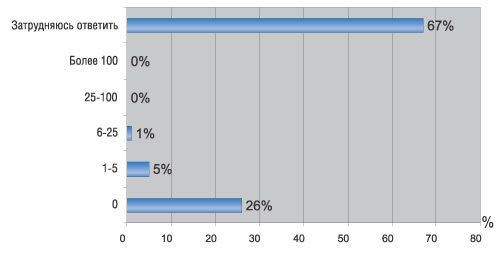

Исследование выявило еще один весьма тревожный факт: подавляющее большинство респондентов не могут точно оценить ущерб, наносимый неправомерными действиями сотрудников компании (утечка, утрата или искажение информации). 67% опрошенных затруднились ответить на поставленный вопрос (рис. 4).

Рис. 4. Количество внутренних ИТ-инцидентов (источник: Внутренние ИТ-угрозы в России — 2004, InfoWatch)

Более-менее четкий ответ смогли дать лишь 6% респондентов, из которых 99% затруднились оценить нанесенный ущерб в финансовых показателях из-за отсутствия системы учета или из-за нежелания терять время. Одновременно 26% заявили об отсутствии такого рода инцидентов. Однако уточняющий вопрос о возможности существования неучтенных утечек выявил почти 100-процентную латентность (99,4%): такие случаи наверняка есть, но остаются неучтенными или намеренно не фиксируются по причинам различного рода.

Внутренние ИТ-угрозы

се

существующие внутренние угрозы можно разделить на несколько видов по преследуемой

цели и по техническим средствам для ее достижения. Основной угрозой является

разглашение конфиденциальной информации. В этом случае данные, представляющие

собой коммерческую тайну, могут покинуть сетевой периметр предприятия несколькими

путями: по электронной почте, через чаты, форумы и другие службы Интернета,

с помощью средств мгновенного обмена сообщениями, копирования информации на

мобильные носители, а также посредством распечатки ее на принтере. Для обнаружения

факта разглашения конфиденциальной информации необходимо контролировать все

пути утечки данных, в частности анализировать исходящий трафик, передаваемый

по протоколам SMTP, HTTP, FTP и TCP/IP.

се

существующие внутренние угрозы можно разделить на несколько видов по преследуемой

цели и по техническим средствам для ее достижения. Основной угрозой является

разглашение конфиденциальной информации. В этом случае данные, представляющие

собой коммерческую тайну, могут покинуть сетевой периметр предприятия несколькими

путями: по электронной почте, через чаты, форумы и другие службы Интернета,

с помощью средств мгновенного обмена сообщениями, копирования информации на

мобильные носители, а также посредством распечатки ее на принтере. Для обнаружения

факта разглашения конфиденциальной информации необходимо контролировать все

пути утечки данных, в частности анализировать исходящий трафик, передаваемый

по протоколам SMTP, HTTP, FTP и TCP/IP.

Еще одной серьезной угрозой является нецелевое использование ресурсов компании. Сюда входят: посещение сайтов общей и развлекательной направленности (не имеющих отношения к исполнению служебных обязанностей) в рабочее время; загрузка, хранение и использование мультимедиафайлов и ПО развлекательной направленности в рабочее время; использование ненормативной, грубой, некорректной лексики при ведении деловой переписки; загрузка, просмотр и распространение порнографии, а также материалов, содержащих нацистскую символику, агитацию или другие противозаконные материалы; использование ресурсов компании для рассылки информации рекламного характера, спама или информации личного характера, включая информацию о сотрудниках, номера кредитных карт и т.д. Для борьбы с угрозами подобного типа используются технические решения, фильтрующие исходящие веб-запросы и почтовый трафик.

Для борьбы с разными типами внутренних угроз информационной безопасности используют различные технические средства. Но только комплексное решение поможет действительно решить проблему защиты компьютерной инфраструктуры предприятия.

Нецелевое использование ИТ-ресурсов

ля

предотвращения нецелевого использования ИТ-ресурсов компании применяются решения,

фильтрующие почтовый и веб-трафики и определяющие правомочность совершаемого

действия в реальном масштабе времени. Наиболее известными продуктами данного

класса являются решения компаний ISS (Internet Security Systems) и SurfControl.

ля

предотвращения нецелевого использования ИТ-ресурсов компании применяются решения,

фильтрующие почтовый и веб-трафики и определяющие правомочность совершаемого

действия в реальном масштабе времени. Наиболее известными продуктами данного

класса являются решения компаний ISS (Internet Security Systems) и SurfControl.

Технологии фильтрации веб-трафика подразумевают использование базы данных, хранящей миллионы URL-адресов, классифицированных по темам. Когда сотрудник компании запрашивает в браузере какую-нибудь страницу, специальный фильтр проверяет записи базы и определяет категорию запрашиваемого ресурса. Список категорий насчитывает несколько десятков записей, туда входят почтовые, развлекательные, туристические, порнографические и другие типы ресурсов. Проверка осуществляется в реальном масштабе времени: если запрашиваемый ресурс относится к категории, для которой у пользователя есть право доступа, то запрос обрабатывается стандартными веб-средствами, в противном случае веб-запрос блокируется. Следует отметить, что подобные решения позволяют весьма гибко настраивать процесс фильтрации. Администратор может, например, разрешить посещение какой-либо категории ресурсов на определенное время, может получать уведомления каждый раз, когда пользователь пытается обратиться к запрещенному ресурсу. Средства, осуществляющие веб-фильтрацию, обычно поддерживают интеграцию с продуктами типа Active Directory, что значительно упрощает работу администратора и снижает риск ошибок, возникающих под влиянием человеческого фактора.

Некоторые проблемы могут возникнуть в случае, если URL-адрес требуемой веб-страницы еще отсутствует в базе данных. В этом случае фильтр автоматически анализирует содержимое сайта, определяет его тематику и заносит информацию в базу данных. Такой подход позволяет администратору строить политику ИТ-безопасности, задавая права доступа к страницам соответствующих категорий для групп пользователей.

Необходимо отметить, что технические средства для предотвращения нецелевого использования ИТ-ресурсов компании не в состоянии защитить предприятие от утечки конфиденциальной информации. Для этой цели применяются специализированные решения.

Утечка конфиденциальных данных

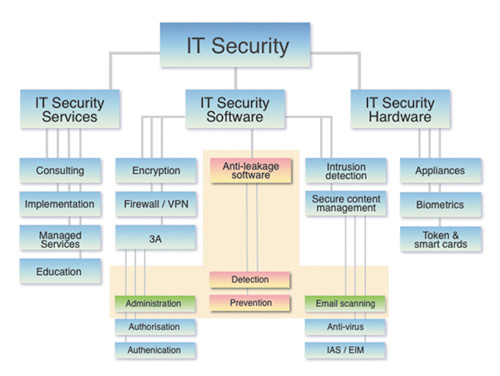

nti-Leakage

Software — класс продуктов для контроля за конфиденциальной информацией и предотвращения

ее утечки. Принципиальное отличие Anti-Leakage Software от других отраслей ИТ-безопасности

— четкий фокус на защиту от утечки информации и взаимосвязь со смежными областями

(рис. 5).

nti-Leakage

Software — класс продуктов для контроля за конфиденциальной информацией и предотвращения

ее утечки. Принципиальное отличие Anti-Leakage Software от других отраслей ИТ-безопасности

— четкий фокус на защиту от утечки информации и взаимосвязь со смежными областями

(рис. 5).

Рис. 5. Место Anti-Leakage Software в общей классификации средств ИТ-безопасности

Технологии защиты от утечек конфиденциальной информации включают контентный анализ почтового и веб-трафиков, контроль операций с документами на уровне рабочих станций и систему централизованной установки и управления.

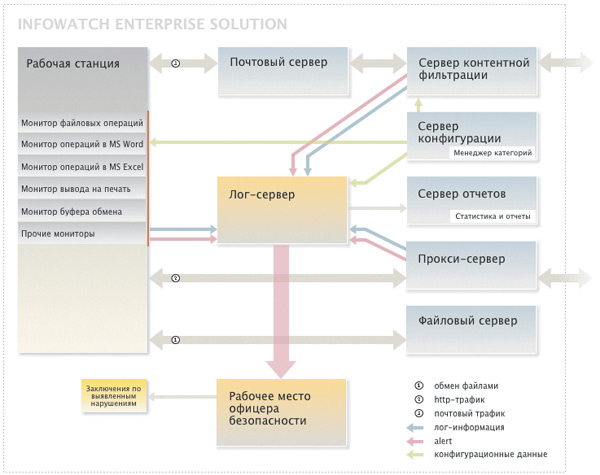

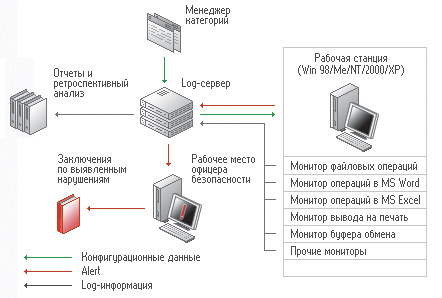

Следует также отметить, что рынок Anti-Leakage Software только начинает формироваться. Среди существующих решений можно выделить комплексный продукт InfoWatch Enterprise Solution, обеспечивающий контроль над всеми видами коммуникаций в ИТ-инфраструктуре компании (рис. 6).

Рис. 6. Схема работы InfoWatch Enterprise Solution

В состав решения входят модули для контроля над почтовым трафиком (Mail Monitor), веб-трафиком (Web Monitor) и операциями, осуществляемыми на рабочих станциях (Net Monitor). Каждый модуль следит за той информацией, с которой работает служащий компании, и определяет легальность осуществляемых операций.

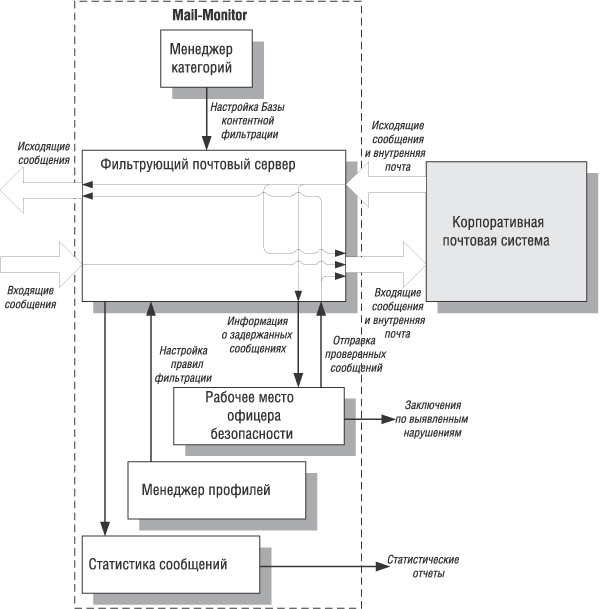

Схема работы InfoWatch Mail Monitor представлена на рис. 7. В дополнение к уже описанному функционалу этот модуль осуществляет подробную архивацию переписки с возможностью ретроспективного анализа. Mail Monitor проверяет текст сообщений и вложения к ним (в популярных форматах), ищет словосочетания, характерные для конфиденциальной информации. В результате сообщения классифицируются по видам (рубрикам) конфиденциальной информации, а их дальнейшая обработка происходит согласно настройкам и принятым профилям.

Рис. 7. Схема работы InfoWatch Mail Monitor

Если сообщение распознано как конфиденциальное, то модуль бизнес-логики фильтрующего сервера направляет подозрительное письмо на рабочее место офицера безопасности, который дает окончательное заключение о том, действительно ли имело место нарушение.

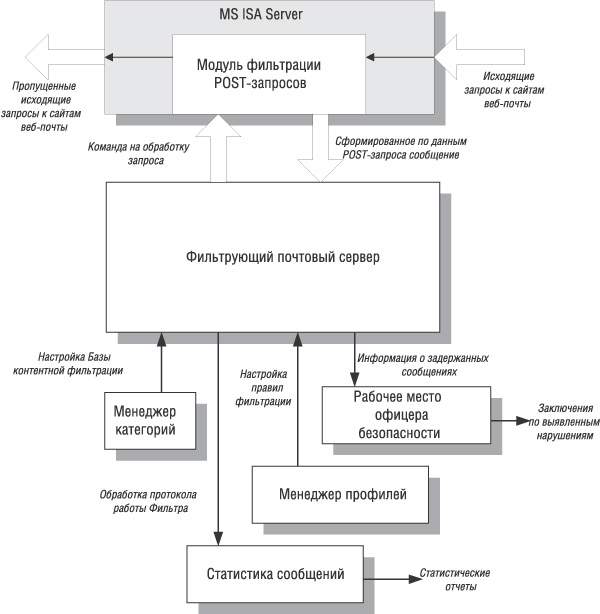

Схема работы InfoWatch Web Monitor представлена на рис. 8. Данный модуль перехватывает пользовательские POST-запросы, обрабатываемые корпоративным прокси-сервером (Microsoft ISA Server или Squid) с целью выявления запрещенной к пересылке информации и предотвращения ее утечки.

Рис. 8. Схема работы InfoWatch Web Monitor

Так же как и система проверки почтового трафика, Web Monitor ведет статистику Интернет-активности пользователей, в которой фиксируются информация об отправленных запросах, семантические метки и данные о выполненных действиях.

Модуль фильтрации POST-запросов осуществляет перехват запросов, содержащих сообщения, отправляемые на сайты веб-почты, форумы и т.д., из которых формируются почтовые сообщения, которые пересылаются на фильтрующий почтовый сервер. По результатам классификации POST-запросов сервер либо пропускает, либо блокирует отправку пользовательского запроса на внешний сервер.

Последним, но также очень важным по функциональности является InfoWatch Net Monitor, который в масштабе реального времени отслеживает манипуляции с файлами (модификация, копирование на мобильные носители, удаление, печать и др.), заносит их в централизованный отчет и, в соответствии с настройками, блокирует те из них, которые противоречат политике внутренней безопасности. Схема работы InfoWatch Net Monitor представлена на рис. 9.

Рис. 9. Схема работы InfoWatch Net Monitor

Юридический аспект защиты от утечки конфиденциальных данных

омплексная

защита от внутренних угроз предполагает использование не только технических

средств, контролирующих все возможные пути утечки конфиденциальной информации,

но и разработку необходимых нормативных документов, позволяющих создать соответствующий

юридический базис для защиты конфиденциальной информации от противоправных действий

сотрудников.

омплексная

защита от внутренних угроз предполагает использование не только технических

средств, контролирующих все возможные пути утечки конфиденциальной информации,

но и разработку необходимых нормативных документов, позволяющих создать соответствующий

юридический базис для защиты конфиденциальной информации от противоправных действий

сотрудников.

Отметим, что право на тайну переписки гарантируется любому гражданину РФ согласно п.2 ст.23 Конституции и подтверждается ст.138 УК РФ («нарушение тайны переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений граждан»). Это право может ограничить только федеральный закон. В настоящее время закона, который однозначно определял бы право юридического лица на перлюстрацию электронной корреспонденции сотрудника с целью защиты коммерческой тайны и своей информационной системы, не существует.

Вместе с тем действуют:

- Федеральный закон «Об информатике, информатизации и защите информации», который дает организации — владельцу информации право на ее защиту;

- Федеральный закон «О коммерческой тайне»;

- Трудовой кодекс РФ, имеющий статус федерального закона (197-ФЗ от 30.12.2001), где говорится, что «в трудовом договоре могут предусматриваться условия: о неразглашении охраняемой законом тайны (государственной, служебной, коммерческой и иной)» (ст.57);

- комментарии к УК: «нарушение тайны переписки заключается в ознакомлении с ее содержанием без согласия лица, которому эта информация принадлежит».

Предусмотрено несколько сценариев, позволяющих решить данную проблему. Оптимальным является вариант, в основу которого положен анализ норм Федерального закона «Об информатике, информатизации и защите информации». Он определяет понятия собственника, владельца и пользователя информационных ресурсов, документированной информации и самих информационных ресурсов (массивы документов в информационных системах). А это, в свою очередь, позволяет отнести переписку сотрудника к документированной информации («зафиксированная на материальном носителе информация с реквизитами, позволяющими ее идентифицировать»), входящей в информационные ресурсы, собственником которых является какая-то конкретная компания. Для формальной реализации этого сценария необходимо внедрить в организации положение о конфиденциальности, описывающее нормы внутренней безопасности и список конфиденциальных документов. Каждый сотрудник должен быть с ним ознакомлен «под роспись».

Помимо этого требуется модификация содержания трудового договора. В частности, подписанный трудовой договор должен содержать условие об обязанности хранить коммерческую тайну, а также условие, что все созданное сотрудником на рабочем месте направляется в корпоративные информационные ресурсы. Таким образом, компания получает право собственности на электронный документ и может им распоряжаться по своему усмотрению: отправлять его по указанному сотрудником адресу, архивировать, анализировать на предмет наличия коммерческой тайны.

Защита конфиденциальной информации от внутренних угроз требует комплексного подхода. Поэтому компании, предоставляющие комплексные решения в этой сфере, берут на себя обязанности разработать соответствующую нормативную базу для каждого конкретного защищаемого предприятия. Помимо устранения юридических проблем, поставщик решения отвечает за анализ ИТ-инфраструктуры компании, ее оптимизацию и настройку фильтра, реагирующего на наличие конфиденциальной информации. Таким образом удается учесть специфику деятельности защищаемой организации.

Комплексный подход к внутренней ИТ-безопасности

ащита

от внутренних угроз обеспечивается как техническими средствами, так и комплексом

сопутствующих услуг. Следует отметить, что недостаток внимания хотя бы к одному

из вышеописанных этапов может привести к тяжелым последствиям. Именно поэтому

следует с одинаковым усердием подходить как к внедрению средств технического

контроля, так и к составлению нормативной базы и периодическому аудиту ИТ-инфраструктуры.

ащита

от внутренних угроз обеспечивается как техническими средствами, так и комплексом

сопутствующих услуг. Следует отметить, что недостаток внимания хотя бы к одному

из вышеописанных этапов может привести к тяжелым последствиям. Именно поэтому

следует с одинаковым усердием подходить как к внедрению средств технического

контроля, так и к составлению нормативной базы и периодическому аудиту ИТ-инфраструктуры.

В России только начинает формироваться культура профессионального отношения к ИТ-безопасности. По данным компании InfoWatch5, лишь 16% крупных и средних предприятий России имеют выделенные отделы информационной безопасности. В 94% случаев эти отделы были сформированы в течение последних двух лет. В то же самое время 62% ИТ-профессионалов считают действия сотрудников компании самой большой угрозой, а 98% — что нарушение конфиденциальности информации является наиболее серьезной внутренней ИТ-угрозой. При этом 89% рассматривают электронную почту в качестве самого распространенного пути утечки конфиденциальной информации. Однако всего 1% предприятий используют технические средства для предотвращения утечек, в то время как 68% вообще не предпринимают никаких действий. Другими словами — российские организации осознают опасность внутренних ИТ-угроз, но не знают, как с ней бороться.

Тем не менее на современном рынке уже представлены комплексные решения, позволяющие избежать утечки конфиденциальной информации, а также услуги по разработке соответствующей нормативно-правовой базы. Следовательно, проблема внутренней ИТ-безопасности может быть решена уже сегодня.

5 http://www.infowatch.ru/downloads/docs/report2004.pdf