Лозунг дня — безопасность

Часть II. Группа Trusted Computing Group и безопасность ПК

Встроенные аппаратные средства безопасности

Задачи инициативы Trusted Computing

Проблемы технологий безопасности

Часть III. Безопасность в беспроводных сетях

Новый модуль Wi-Fi в Centrino для повышения безопасности

Повышение безопасности компьютеров всегда было актуальной задачей, а сегодня, когда во всем мире все больше домашних и корпоративных ПК объединяются через Интернет, эта проблема стала первоочередной, ведь подключенные к сети системы являются привлекательным объектом как для случайных хакеров, так и для профессиональных преступников. Кроме того, с каждым днем растет объем деловых операций, совершаемых через Интернет.

так,

повышение безопасности представляют собой неотложную задачу, решение которой

в равной степени необходимо и конечным пользователям, и компаниям. В связи с

этим корпорация Intel занялась изучением указанной проблемы с тем, чтобы помочь

конечным пользователям и предприятиям защитить критически важные данные.

так,

повышение безопасности представляют собой неотложную задачу, решение которой

в равной степени необходимо и конечным пользователям, и компаниям. В связи с

этим корпорация Intel занялась изучением указанной проблемы с тем, чтобы помочь

конечным пользователям и предприятиям защитить критически важные данные.

По данным Института компьютерной безопасности, лишь 15% из опрошенных в прошлом году 538 компаний не обнаружили у себя утечку конфиденциальной информации, а почти две трети компаний несут из-за подобных утечек финансовые потери, оцениваемые сотнями тысяч, а порой и миллионами долларов. Согласно обзору PWC и DTI «Information Security Breaches Survey 2002», британский бизнес ежегодно теряет до 18 млрд. фунтов стерлингов из-за несоблюдения правил информационной безопасности. А стремительный рост рынка мобильных компьютеров и беспроводных коммуникаций лишь усугубляет эту ситуацию — по оценкам компании IDC, рынок программного обеспечения в области безопасности мобильных устройств к 2006 году достигнет миллиарда долларов, хотя в 2001 году он оценивался всего в 75,3 млн.

По данным Gartner Group, повышение информационной безопасности стоит на втором месте в списке главных задач для IT-менеджеров современных компаний, при этом европейский рынок программных решений в области IT-безопасности, например, достигнет в текущем году отметки в 2 млрд. долл. В мире в целом затраты на ПО для обеспечения Интернет-безопасности в 2002 году составляли 14 млрд. долл., а к 2006 году на их долю придется около 11% от всех расходов индустрии информационных технологий (по прогнозам IDC). «Компьютерная безопасность стала одной из важнейших проблем как для домашних ПК, так и для корпоративных сетей.

Часть I. LaGrande

фициально

технология LaGrande (LT) была объявлена в феврале 2003 года на Форуме Intel

для разработчиков (IDF), проходившем в калифорнийском городе Сан-Хосе. Более

подробно об LT рассказывалось осенью 2003 года на Форумах в Сан-Хосе и Москве,

а на февральском IDF 2004 года различным аспектам LT и сопутствующим решениям

было посвящено сразу несколько докладов в рамках технических сессий.

фициально

технология LaGrande (LT) была объявлена в феврале 2003 года на Форуме Intel

для разработчиков (IDF), проходившем в калифорнийском городе Сан-Хосе. Более

подробно об LT рассказывалось осенью 2003 года на Форумах в Сан-Хосе и Москве,

а на февральском IDF 2004 года различным аспектам LT и сопутствующим решениям

было посвящено сразу несколько докладов в рамках технических сессий.

LT — дело будущего. Ее практическая реализация невозможна без создания принципиально новой операционной системы, хотя сама технология базируется именно на аппаратных изменениях платформы — процессора, чипсета, видеоускорителя и пр. Поэтому пользоваться преимуществами технологии мы сможем не раньше 2005 года — когда выйдет Windows Longhorn (и аналогичные варианты Linux), проектируемая с учетом всех требований LaGrande.

Основное предназначение LT — защита хранящихся на ПК вводимых и передаваемых данных от вредоносных программ. Intel оценивает эффективность LT как высокую, в случае если технология применяется для защиты от программных атак (вирусов, троянских коней, атак по локальной сети), информация статично хранится на компьютере, а пользователь добропорядочен. Несколько меньший уровень защиты обеспечивается, если с данными активно работают и при этом происходят различные нештатные ситуации (например, потеря питания во время работы) или злоумышленники имеют свободный доступ к внутренностям компьютера.

Наконец, LaGrande практически не способна защитить от «аппаратных» атак, связанных с непосредственным подключением к железу специальных устройств (например, аппаратных «жучков», записывающих все, что вводится с клавиатуры компьютера). Кстати, от действия человеческого фактора, в частности от пользователей, отключающих защиту в приложениях ими записывающих пароли на бумажке, LT тоже не спасает.

LT похожа на защищенное хранилище, где в раздельных отсеках расположены требующие защиты данные и работают использующие их приложения. Если пользователю нужно поработать с этими данными, он запускает соответствующую программу, и если он имеет все необходимые для этого права — его допускают к работе с документами. При наличии соответствующих ключей программа может открывать находящиеся там же «сейфы» — хранящие, например, криптографические ключи, и работать с любой общедоступной информацией компьютера. Программа может хранить основные данные на жестком диске в зашифрованном виде, а ключи к ней — в «сейфе». Находясь в «хранилище», программа безбоязненно расшифровывает данные, поскольку никто, кроме нее, прочитать их извне не сможет. По окончании работы данные снова зашифровываются, сохраняются на диск, а ключи убираются в сейф. Находясь в этом хранилище, вы защищены не только от «подглядывания», но и от различного «силового» воздействия со стороны других программ. Технологии LaGrande во всем этом отводится роль «кирпичных стен» (по терминологии Intel) и прочих защитных элементов.

Фактически LT защищает буквально все аспекты функционирования компьютерной системы и требует для своей реализации изменений в архитектуре центрального процессора, контроллера памяти и контроллеров ввода-вывода (AGP и USB), добавления в систему особого устройства — модуля TPM (о котором мы подробнее расскажем в следующей части нашей статьи), существенной переработки BIOS и операционной системы, использования специальных видеокарты, клавиатуры и мыши! По всем пунктам уже выработаны необходимые спецификации, поддерживаемые крупнейшими участниками рынка. Intel и AMD обеспечивают поддержку LT в своих процессорах и чипсетах, Microsoft создает операционную систему New Generation of Secure Computing Base (NGSCB), в альянсе TCG участвуют NVIDIA, ATI, Phoenix, ALi, SiS и еще два десятка не менее известных компаний, поэтому на успех LT можно надеяться.

Часть II. Группа Trusted Computing Group и безопасность ПК

оскольку

решение проблем безопасности ПК требует согласованной работы аппаратных средств,

операционных систем и прикладного программного обеспечения, корпорация Intel

выступила с инициативой Safer Computing Initiative, объединившей общей целью

множество поставщиков продукции. Одной из ключевых составляющих инициативы Safer

Computing Initiative стало формирование совместной группы ведущих представителей

отрасли, получившей название Trusted Computing Group (TCG).

оскольку

решение проблем безопасности ПК требует согласованной работы аппаратных средств,

операционных систем и прикладного программного обеспечения, корпорация Intel

выступила с инициативой Safer Computing Initiative, объединившей общей целью

множество поставщиков продукции. Одной из ключевых составляющих инициативы Safer

Computing Initiative стало формирование совместной группы ведущих представителей

отрасли, получившей название Trusted Computing Group (TCG).

В создании TCG — отраслевой рабочей группы, цель которой заключается в повышении безопасности компьютеров, — участвовала и корпорация Intel. С момента своего образования в 2003 году TCG работает над стандартизацией аппаратных и программных интерфейсов, обеспечивающих взаимодействие между различными платформами и повышающих уровень защищенности при обмене информацией через Интернет.

Встроенные аппаратные средства безопасности

Группа Trusted Computing Group, которая до преобразования в корпорацию носила название Trusted Platform Computing Association (TCPA), взялась за решение сложной, важной и зачастую противоречивой задачи — обеспечить безопасность персонального компьютера без ущерба для его основных преимуществ — открытости и гибкости. TCG уделяет особое внимание выработке спецификаций важнейшей составляющей общего решения по безопасности — аппаратного модуля Trusted Platform Module (TPM).

Сам по себе TPM не может обеспечить безопасность ПК, но его стандартизация поможет поставщикам платформ, операционных систем и прикладного программного обеспечения создавать технологические компоненты, способные сделать персональные компьютеры и совершаемые с их помощью транзакции реально защищенными.

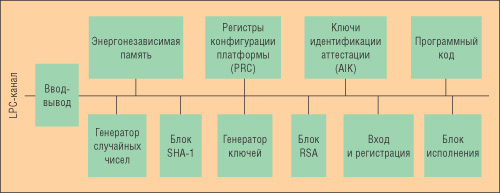

TPM — это аппаратный модуль, который выполняет следующие функции:

• cлужит безопасным хранилищем информации;

• реализует ряд криптографических функций, исполняемых в защищенной среде;

• хранит и сообщает сведения о целостности данных.

Понятие доверительных состояний можно проиллюстрировать следующим примером: некто задает вам вопрос и узнает, что вы окончили Московский университет. Поскольку он не любит москвичей, так как сам из Санкт-Петербурга, он решает вам не верить. Однако кому-то третьему этой характеристики будет вполне достаточно, чтобы довериться вам. Другими словами, технология не определяет, можно или нельзя доверять системе. Она только пытается гарантировать, что вы получите правдивые ответы на задаваемые вопросы. Запрашивающее программное приложение должно само решать, достаточен ли полученный ответ для того, чтобы доверять запрашиваемому ПК в случае данной конкретной транзакции.

Безопасность за рамками TPM

Хотя появление TPM — важное событие с точки зрения безопасности, оно является лишь частью общего решения по повышению безопасности вычислительных систем. В настоящее время основное внимание уделяется стандартизации составляющих TPM, однако на будущее Intel предусматривает создание клавиатур и графических подсистем с доверительными состояниями и углубление функций безопасности процессоров и наборов микросхем. Корпорация Intel уже занимается этими проблемами и в ближайшее время планирует выпустить ряд решений, в которых предусмотрены некоторые функции такого рода.

Блок-схема TPM

Задачи инициативы Trusted Computing

Сегодня группа TCG объединяет множество компаний — поставщиков платформ персональных компьютеров, операционных систем и модулей TPM. В состав директоров группы входят представители Intel, IBM, HP, Microsoft, Sony, Sun Microsystems, Seagate, Verisign и AMD. Модули TPM выпускают, в частности, компании Atmel, Infineon, National Semiconductor и STMicroelectronics. До настоящего времени TCG занималась выработкой спецификаций TPM для персональных компьютеров.

Уже выпущено более 4 млн. ПК с установленными TPM версии 1.1 — в основном компаниями IBM и HP. Корпорация Intel тоже начала поставки продукции на базе этой технологии. Недавно на рынке появилась системная плата Intel D865GRH, оснащенная TPM версии 1.1 и укомплектованная пакетом программного обеспечения, обеспечивающим повышенную безопасность персональной информации пользователя. Одновременно выпущена версия 1.2 спецификации TPM и уже началась разработка модулей TPM, соответствующих новой спецификации.

Сегодня, когда разработка TPM для платформ персональных компьютеров уже продвинулась достаточно далеко, группа TCG расширяет свой состав и начинает разработку спецификаций TPM для сотовых телефонов, карманных устройств и серверов, продолжая реализацию идеи мира, где все устройства могут взаимодействовать между собой и сообщать друг другу данные о своем доверительном состоянии. Также продолжается работа по стандартизации протоколов, необходимых для передачи и интерпретации доверительного состояния.

Проблемы технологий безопасности

Технологии безопасности данных неразрывно связаны с многочисленными социальными проблемами и вопросами охраны частной информации. Современные криптографические технологии предусматривают, что каждая платформа будет иметь уникальный идентификатор. Однако возникают опасения, что присвоенный персональному компьютеру уникальный номер может быть использован для нарушения неприкосновенности частной жизни и слежения за действиями пользователя.

Участники TCG приложили значительные усилия для того, чтобы ПК остался тем, чем он является сегодня — по-настоящему «персональным» устройством. Были приняты специальные жесткие меры, призванные обеспечить широкие возможности управления для пользователя и защиту частной информации. Все эти меры были реализованы на уровне конструктивных требований, а не задним числом.

Преимущества и перспективы

Результаты деятельности TCG будут полезны всем. Конечным пользователям необходимы средства защиты персональных данных без ущерба для тайны частной жизни. Компаниям нужна лучшая защита данных и корпоративных активов, более безопасный удаленный доступ и возможности расширения бизнеса благодаря более защищенным транзакциям.

Поставщики оборудования и программного обеспечения получат в свое распоряжение единую систему надежных средств безопасности для широкого спектра платформ, способную упростить организацию транзакций с большим количеством клиентов. Разумеется, многие поставщики выиграют и от возможности предложить рынку новую продукцию с полезными новыми функциями и характеристиками.

Выводы

Сегодня, когда большинство домашних и корпоративных компьютеров подключено к сетям, особую остроту приобретает проблема безопасности данных, проходящих через эти компьютеры. Все более актуальной становится необходимость разработки методов и технологий защиты, которые не нарушали бы доступности данных для тех, кто имеет право к ним обращаться, но предотвращали бы несанкционированный доступ.

Корпорация Intel и другие ведущие компании отрасли сформировали группу Trusted Computing Group, цель которой — разработать стандарты интерфейсов аппаратных и программных средств безопасности, которые обеспечили бы взаимодействие между разными платформами и при обмене данными через Интернет. Эти стандарты предоставят компаниям отрасли и пользователям необходимую основу для разработки решений в области безопасности, повышающих защищенность данных.

Часть III. Безопасность в беспроводных сетях

обильные

пользователи, количество которых постоянно увеличивается, требуют возможности

безопасного беспроводного доступа к своим данным в любом месте и в любое время.

Шифрование по протоколу Wired Equivalent Privacy (WEP) оказалось весьма уязвимым,

а следовательно, защита WEP не может считаться достаточной. Создание надежной

и масштабируемой системы безопасности возможно с использованием технологий виртуальных

частных сетей (VPN), поскольку они обеспечивают инкапсуляцию, аутентификацию

и полное шифрование данных в беспроводной сети.

обильные

пользователи, количество которых постоянно увеличивается, требуют возможности

безопасного беспроводного доступа к своим данным в любом месте и в любое время.

Шифрование по протоколу Wired Equivalent Privacy (WEP) оказалось весьма уязвимым,

а следовательно, защита WEP не может считаться достаточной. Создание надежной

и масштабируемой системы безопасности возможно с использованием технологий виртуальных

частных сетей (VPN), поскольку они обеспечивают инкапсуляцию, аутентификацию

и полное шифрование данных в беспроводной сети.

Продукция корпорации Intel для беспроводных сетей поддерживает самые передовые протоколы безопасности в отрасли и дополнительные функции, такие как WEP, а также 802.1x и фильтрацию MAC-адресов, что в комплексе обеспечивает максимальный уровень безопасности, достижимый в наши дни при использовании беспроводных сетей. Корпорация Intel сотрудничает с другими лидерами в отрасли беспроводных коммуникаций посредством участия в организациях IEEE и WiFi Alliance для разработки протоколов безопасности нового поколения, таких как SSN и 802.11i c ключом AES и TKIP, что должно обеспечить более высокий уровень безопасности при сохранении совместимости со старыми технологиями. Корпорация Intel предлагает различные системы безопасности со всеми поставляемыми устройствами для создания беспроводных сетей, позволяя пользователям самим выбрать наилучшее сочетание средств безопасности в каждом конкретном случае.

VPN и WEP

Мобильность сотрудников является одним из необходимых условий для достижения максимальной эффективности функционирования предприятия. Подразделению IT корпорации Intel удалось добиться значительного повышения мобильности 80 тыс. сотрудников благодаря применению беспроводных технологий. В результате сегодня многим сотрудникам корпорации Intel для работы с электронной почтой, получения доступа к Web-ресурсам и общим документам уже не нужно подключать свой ПК к сети при помощи сетевого кабеля.

Для создания безопасной, цельной и масштабируемой беспроводной инфраструктуры подразделением IT корпорации Intel было принято решение об использовании беспроводного стандарта IEEE 802.11b/g в качестве единого беспроводного протокола. Этот стандарт представляет собой основанную на радиосвязи версию хорошо зарекомендовавших себя кабельных сетевых технологий. Он предусматривает похожую архитектуру, обеспечивает достаточно высокую скорость передачи данных и значительные возможности дальнейшего развития, а также включает технологию обеспечения безопасности WEP (Wireless Equivalent Privacy).

Серьезные требования к обеспечению безопасности беспроводной связи предъявляются исходя из самого принципа ее осуществления — широковещательной передачи данных всем приемным устройствам в пределах досягаемости. Корпорация Intel решила эту проблему путем создания шлюза VPN (виртуальной частной сети), использование которого совместно с технологией WEP позволяет удовлетворить самым строгим требованиям к безопасности. Сервер VPN, используемый в качестве шлюза, осуществляет аутентификацию пользователей и производит шифрование передаваемых данных. Технология VPN также работает с существующими кабельными сетями и обеспечивает единую структуру для защиты рабочего места пользователя. Использование VPN предоставляет мобильным пользователям возможность установления соединения с нужной им сетью, а кроме того, позволяет корпорации Intel добиться необходимого уровня безопасности.

Intel + CheckPoint

Еще два года назад корпорация Intel и компания Check Point Software Technologies (NASDAQ:CHKP) объявили о заключении долгосрочного соглашения о совместной работе над усовершенствованием технологии виртуальных частных сетей для повышения безопасности и простоты доступа к корпоративной сети пользователям ноутбуков на базе технологии Intel Centrino для мобильных ПК.

Решения для беспроводного доступа с высокой степенью защищенности протестировано и готово к внедрению. Системы на базе технологии Intel Centrino для мобильных ПК со встроенными средствами подключения к беспроводным сетям резко повышают популярность мобильных компьютеров, и прежде всего — среди корпоративных пользователей.

Улучшенная и прошедшая проверку версия программного пакета Check Point VPN-1 SecureClient становится очень полезным дополнением к ноутбуку Intel Centrino — это клиентское ПО обеспечивает централизованную защиту как самих мобильных ПК посредством персонального межсетевого экрана, так и их соединений с виртуальными частными сетями. В результате в системах на базе технологии Intel Centrino для мобильных ПК реализуется функция автоматического запуска этого программного обеспечения при установке беспроводного соединения и внедрена поддержка двухфакторной аппаратной идентификации с помощью технологии Trusted Platform Module (TPM).

«Check Point объединяет усилия с Intel, чтобы обеспечить высочайший уровень защиты беспроводных мобильных ПК на базе технологии Intel Centrino для мобильных ПК следующего поколения, — заявил Гонен Финк (Gonen Fink), вице-президент Check Point Software Technologies по решениям и стратегиям. — Объединение микроархитектуры мобильных систем следующего поколения с ведущим в своей области клиентским ПО обеспечения безопасности от Check Point делает проводные и беспроводные мобильные вычисления более надежными и защищенными, что способствует сохранению целостности корпоративных сетей».

Владельцы мобильных ПК используют технологию виртуальных частных сетей, обеспечивающую сквозное шифрование данных, для того чтобы через безопасное соединение подключаться к своим корпоративным локальным сетям через различные чужие сети, в том числе через корпоративные сетевые структуры и точки беспроводного доступа, установленные в аэропортах, гостиницах, ресторанах и других общественных местах. Целью этого сотрудничества является предоставление коммерческим предприятиям дополнительных возможностей по обеспечению безопасности своих беспроводных локальных сетей и удаленного доступа к ним за счет внедрения в их сетевые архитектуры двухфакторной аппаратной идентификации виртуальных частных сетей.

«Шифрование виртуальных частных сетей является надежным способом повышения степени безопасности как проводных, так и беспроводных соединений, — отметил Ананд Чандрасехер (Anand Chandrasekher), вице-президент корпорации Intel и генеральный менеджер ее подразделения SMG. — Улучшенная и прошедшая проверку версия ПО Check Point VPN-1 SecureClient на системах на базе технологии Intel Centrino для мобильных ПК с поддержкой TPM позволит коммерческим предприятиям повысить производительность труда благодаря тому, что они смогут предоставить своим сотрудникам возможность осуществления более безопасного доступа к корпоративным ресурсам из любой точки мира».

Новый модуль Wi-Fi в Centrino для повышения безопасности

В августе прошлого года корпорация Intel объявила о добавлении новых возможностей беспроводной связи в ноутбуки на базе технологии Intel Centrino для мобильных ПК — расширенных функций безопасности и поддержки трех основных стандартов Wi-Fi, а также нового удобного программного обеспечения. Новый модуль беспроводной связи поддерживает работу в трех режимах (IEEE 802.11a, b и g), а программное обеспечение для беспроводной связи делает проще процедуру настройки беспроводного соединения и работу в любой сети стандарта Wi-Fi, обеспечивая максимальную скорость передачи данных.

По прогнозу аналитической компании Gartner Group, к 2008 году число пользователей точек беспроводного доступа в мире вырастет до 75 млн. Однако по мере роста популярности беспроводного доступа растет и обеспокоенность по поводу безопасности и сложности настройки. Корпорация Intel значительно улучшила ключевые области работы в беспроводных сетях, делающие подключение к точкам доступа Wi-Fi в стандартных беспроводных сетях во всем мире более простым и безопасным. Корпорация Intel также сотрудничает с такими компаниями, как Linksys, с тем чтобы сделать беспроводной доступ более простым и удобным для потребителей.

«Число сетей Wi-Fi постоянно растет, но пользователей волнуют вопросы сложности подключения к сети и безопасности, — говорит Джим Джонсон (Jim Johnson), вице-президент корпорации Intel и генеральный менеджер подразделения Wireless Networking Group. — Расширяя возможности технологии Intel Centrino для мобильных ПК, корпорация Intel делает работу пользователей более простой и повышает уровень безопасности беспроводных сетей, позволяя компаниям и индивидуальным пользователям полнее использовать возможности мобильных ПК».

Чтобы защитить конечных пользователей и обеспечить безопасность корпоративной информации, корпорация Intel включила в новую версию технологии Intel Centrino для мобильных ПК последние решения в области безопасности беспроводных сетей. Корпоративным пользователям новый модуль предлагает поддержку нового стандарта обеспечения безопасности 802.11i, разработанного специалистами Института инженеров по электротехнике и электронике, который предоставляет сегодня самый высокий уровень защиты данных. Пользователи корпоративных сетей также могут использовать функцию единой аутентификации для получения доступа к беспроводной сети. Улучшенные возможности автоматического поиска сети и автоматического выбора настроек безопасности позволяют любым пользователям выбирать самый высокий уровень защиты. В настоящее время эта технология предусматривает защищенный доступ Wi-Fi (WPA) и протокол WEP, а в будущем будет поддерживать стандарт WPA2.

Сетевые адаптеры Intel PRO/Wireless 2915ABG являются последним дополнением к технологии Intel Centrino для мобильных ПК, включающей процессор Intel Pentium M, набор микросхем Intel 855 и сетевой адаптер Intel PRO/Wireless. Технология Intel Centrino для мобильных ПК предоставляет интегрированные функции беспроводного доступа к сети, обеспечивает длительное время автономной работы, возможность создания легких и удобных ноутбуков и высочайшую производительность мобильных устройств.