Безопасность без проводов

Инвентаризация беспроводной сети

Анализ защищенности беспроводных устройств

Обнаружение атак на беспроводные сети

о

мере увеличения количества поставщиков и производителей, отдающих предпочтение

беспроводным (wireless) технологиям, последние все чаще преподносятся как средство,

способное спасти современный компьютерный мир от опутывающих его проводов. В

частности, специалисты NOP World Technology считают, что отказ от проводного

доступа позволяет увеличить производительность труда сотрудников на 22%. Повышенный

интерес к беспроводным технологиям привел к разработке множества стандартов

и рекомендаций, которые можно разделить по трем направлениям:

о

мере увеличения количества поставщиков и производителей, отдающих предпочтение

беспроводным (wireless) технологиям, последние все чаще преподносятся как средство,

способное спасти современный компьютерный мир от опутывающих его проводов. В

частности, специалисты NOP World Technology считают, что отказ от проводного

доступа позволяет увеличить производительность труда сотрудников на 22%. Повышенный

интерес к беспроводным технологиям привел к разработке множества стандартов

и рекомендаций, которые можно разделить по трем направлениям:

• беспроводные локальные сети — WLAN (Wireless Local Area Network). В данную группу входят стандарты, предполагающие работу беспроводных сетей на частотах 2,4 ГГц (802.11, 802.11b, 802.11g и HomeRF) и 5 ГГц (802.11a, HiperLAN, HiSWAN);

• беспроводные персональные сети — WPAN (Wireless Personal Area Network). В эту группу также входят стандарты для частот 2,4 ГГц (802.15.1, 802.15.3 и 802.15.4) и 5 ГГц (HiperPAN);

• широкополосный беспроводной доступ — BWA (Broadband Wireless Access). Стандарты, входящие в это направление, поддерживают два частотных спектра — 2-10 ГГц (802.16.3, MMDS и WDSL) и 10-66 ГГц (802.16.1 и LMDS).

Но, как это часто бывает, решая чужие проблемы, разработчики беспроводного доступа не заметили подводных рифов в собственных водах, в результате чего первые робкие попытки беспроводных технологий завоевать мир провалились. Препятствием для широкого распространения беспроводных технологий, то есть тем самым «рифом», стал недостаточно высокий уровень безопасности. Как вы уже, наверное, догадались, в этой статье речь пойдет о вопросах безопасного использования беспроводных сетей, однако базовый стандарт защиты WEP (Wired Equivalent Privacy) и все присущие ему проблемы рассматриваться не будут — об этом написано уже немало и смысла повторяться нет. Лучше поговорим о том, что планируется реализовать для повышения защищенности «революционного» подхода в передаче данных. Кстати, надо заметить, что основной акцент разработчики средств защиты сделали на RadioEthernet (то есть на группу стандартов 802.11) ввиду его широкой распространенности.

WEP и его последователи

оскольку

система беспроводной связи, построенная на базе статически распределяемых среди

всех абонентов ключей шифрования WEP и аутентификации по MAC-адресам, не обеспечивает

надлежащей защиты, многие производители сами начали улучшать методы защиты.

Первой попыткой стало увеличение длины ключа шифрования — с 40 до 128 и даже

до 256 бит. По такому пути пошли компании D-Link, U.S. Robotics и ряд других.

Однако применение такого расширения, получившего название WEP2, приводило к

несовместимости с уже имеющимся оборудованием других производителей. К тому

же использование ключей большой длины только увеличивало объем работы, осуществляемой

злоумышленниками, и не более того.

оскольку

система беспроводной связи, построенная на базе статически распределяемых среди

всех абонентов ключей шифрования WEP и аутентификации по MAC-адресам, не обеспечивает

надлежащей защиты, многие производители сами начали улучшать методы защиты.

Первой попыткой стало увеличение длины ключа шифрования — с 40 до 128 и даже

до 256 бит. По такому пути пошли компании D-Link, U.S. Robotics и ряд других.

Однако применение такого расширения, получившего название WEP2, приводило к

несовместимости с уже имеющимся оборудованием других производителей. К тому

же использование ключей большой длины только увеличивало объем работы, осуществляемой

злоумышленниками, и не более того.

Понимая, что низкая безопасность будет препятствовать активному использованию беспроводных технологий, производители обратили внимание на спецификацию 802.1x, предназначенную для предоставления единого для всех сетевых технологий в рамках группы стандартов 802 сетевого механизма контроля доступа. Этот стандарт, называемый также динамическим WEP, применим и к беспроводным технологиям, что достигается благодаря использованию протокола EAP (Extensible Authentication Protocol). Данный протокол позволяет устранить угрозу создания ложных точек доступа, повысить криптографическую стойкость трафика к взлому и облегчить распределение аутентификационной информации по абонентам сети беспроводного доступа. Со временем протокол EAP (http://www.ietf.org/rfc/rfc2284.txt) видоизменялся, и сейчас существует несколько его разновидностей:

• Cisco Wireless EAP (LEAP);

• Protected EAP (PEAP);

• EAP-Transport Layer Security (EAP-TLS);

• EAP-Tunneled (EAP-TTLS);

• EAP-Subscriber Identity Module (EAP-SIM).

Надо заметить, что компания Cisco (http://www.cisco.ru/) одной из первых реализовала проект этого стандарта в своем оборудовании Aironet. Клиент 802.1x уже встроен в операционную систему Windows XP; для других клиентов необходимо дополнительно устанавливать соответствующее программное обеспечение.

Новизна стандарта 802.1x вызывает при его применении ряд сложностей, первой по значимости из которых является возможная нестыковка между собой оборудования различных производителей, а второй — отсутствие клиентов 802.1x для некоторых типов устройств доступа. Но эти проблемы постепенно решаются, и в ближайшее время стандарт будет признан и станет повсеместно применяться для аутентификации беспроводного доступа. Остается, правда, человеческий фактор, который также мешает повышению защищенности любой технологии, и не только беспроводной. Например, по данным исследования TNS Intersearch, проводившегося по заказу Microsoft, из всех компаний, развернувших беспроводные точки доступа у себя в сети, только 42% задействовали механизмы аутентификации — никакие технические решения в такой ситуации не помогут.

Однако слабость базовых механизмов защиты не ограничивается одной лишь аутентификацией. Остаются открытыми вопросы дешифрования трафика, управления ключами, подмены сообщений и т.п., которые также активно решаются мировым сообществом. Например, последняя из названных проблем устраняется протоколом MIC (Message Integrity Check), позволяющим защитить передаваемые пакеты от изменения.

Слабая криптография WEP постепенно заменяется другими алгоритмами. Некоторые производители предлагают использовать DES или TripleDES в качестве альтернативы RC4. Интересное решение представила компания Fortress, которая разработала протокол канального уровня wLLS (wireless Link Layer Security), базирующийся:

• на алгоритме обмена ключами Диффи—Хеллмана;

• 128-разрядном шифровании IDEA (опционально могут использоваться также DES и 3DES);

• динамической смене ключей через каждые два часа;

• использовании двух пар ключей (для шифрования сетевого трафика и шифрования при обмене ключами).

Применение одного и того же ключа шифрования WEP приводило к накапливанию злоумышленником объема данных, достаточного для взлома используемой криптографии. Решением проблемы стала динамическая смена ключей, которую одной из первых реализовала компания Fortress в своем протоколе wLLS. Сменяемые через каждые два часа ключи усложняли работу криптоаналитика.

Второй подход, предложенный в протоколе TKIP (Temporal Key Integrity Protocol), заключается в смене ключей через каждые 10 Кбайт переданных данных. Этот протокол, заменив статический ключ шифрования динамически изменяющимися и распределяемыми по клиентам, позволил увеличить их длину — с 40 до 128 бит. При этом RC4 по-прежнему оставался алгоритмом шифрования.

Многие производители делают ставку на более сложный алгоритм AES (длина ключей шифрования 128, 192 или 256 бит), ставший национальным стандартом шифрования США. Однако его внедрение потребует реализации новых микросхем в оборудовании, что, в свою очередь, скажется на его цене и на стоимости перехода на новую версию.

Новые алгоритмы и протоколы значительно повышали защищенность беспроводных технологий и способствовали их более широкому распространению, однако они плохо интегрировались друг с другом, а оборудование, их использующее, стыковалось только после приложения серьезных усилий. Устранить все эти недостатки позволяет стандарт WPA (Wi-Fi Protected Access), анонсированный альянсом Wi-Fi (бывший WECA) 31 октября 2002 года. Данный стандарт призван унифицировать все технологии безопасности для беспроводных сетей 802.11. В настоящее время в этот стандарт входят:

• аутентификация пользователей при помощи 802.1x и EAP;

• шифрование при помощи TKIP;

• динамическое распределение ключей при помощи 802.1x;

• контроль целостности при помощи MIC (он же Michael).

В этом году стандарт WPA должен преобразоваться в более новую и расширенную спецификацию 802.11i (или WPA2). Именно в WAP2 алгоритм шифрования WEP будет заменен на AES.

Программное обеспечение

днако

пора уже рассказать, какие решения предлагаются различными производителями для

защиты беспроводных сетей. Не будем касаться встроенных в беспроводные клиенты

и точки доступа механизмов защиты, а лучше поговорим о программном обеспечении,

которое позволяет достичь трех целей:

днако

пора уже рассказать, какие решения предлагаются различными производителями для

защиты беспроводных сетей. Не будем касаться встроенных в беспроводные клиенты

и точки доступа механизмов защиты, а лучше поговорим о программном обеспечении,

которое позволяет достичь трех целей:

Беспроводная сеть

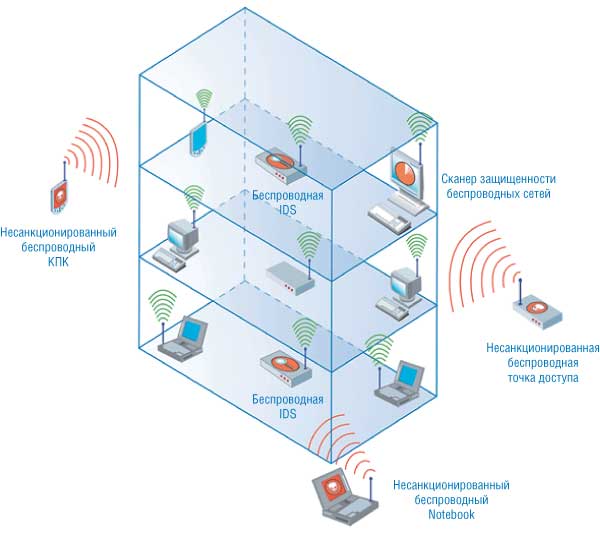

• найти чужих, то есть провести инвентаризацию беспроводной сети с целью обнаружить любые несанкционированные точки доступа и беспроводных клиентов, которые могут прослушивать трафик и вклиниваться во взаимодействие абонентов;

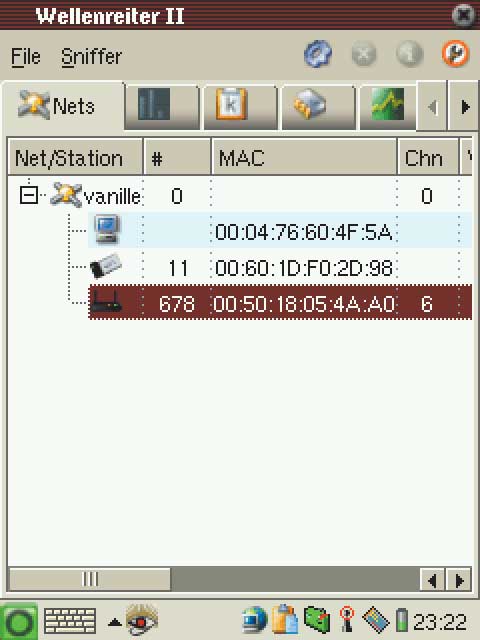

Интерфейс системы Wellenreiter

• проверить своих, то есть проконтролировать качество настройки и порекомендовать способы устранения дыр в санкционированно установленных беспроводных устройствах;

• защитить своих, то есть предотвратить несанкционированный доступ и атаки на узлы беспроводного сегмента сети.

Инвентаризация беспроводной сети

Первую, и самую распространенную, задачу можно решить с помощью достаточно большого количества инструментов — NetStumbler, Wellenreiter, WifiScanner и др., а также с помощью сканеров безопасности беспроводных сетей и ряд систем обнаружения атак.

Пионером среди средств инвентаризации беспроводных устройств является NetStumbler (http://www.netstumbler.com/), который запускается под Windows 9x/2000/XP и позволяет не только очень быстро находить все незащищенные беспроводные точки доступа, но и проникать в сети, якобы защищенные с помощью WEP. Аналогичные задачи решают WifiScanner (http://wifiscanner. sourceforge.net/), PrismStumbler (prismstumbler.sourceforge.net/) и множество других свободно распространяемых продуктов. В этом плане интересна система Wellenreiter (http://www. wellenreiter.net/), которая также ищет беспроводных клиентов и точки доступа. Однако если подключить к ней GPS-приемник, система приобретает поистине безграничные возможности: вы сможете не только определить все несанкционированно установленные беспроводные устройства, но и узнать их местонахождение с точностью до метра. Еще одной отличительной особенностью этой системы является ее способность работать под управлением карманного компьютера.

В наглядном виде представляет результаты своей работы система Red-Vision от компании red-M (http://www.red-m.com/), которая не только обнаруживает все точки доступа, но и визуально размещает их на схеме помещения вашей компании. В рекламных проспектах red-M пользователям обещают: «Мы откроем вам глаза на беспроводные технологии!»

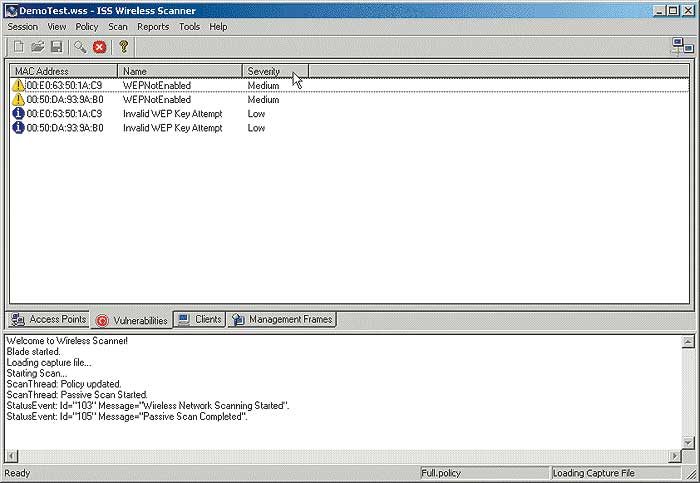

Анализ защищенности беспроводных устройств

Поиск дыр в беспроводных устройствах осуществляют многие утилиты и инструменты, но, как правило, поиск дыр ограничивается попыткой взлома ключей шифрования WEP, и не более того. По такому принципу, например, действуют AirSnort (http://airsnort.shmoo.com/) и WEPCrack (http://wepcrack.sourceforge.net/).

Более интересен специализированный инструментарий, обеспечивающий всесторонний аудит беспроводных устройств. Таких продуктов сегодня немного. Если быть точным, то только один — Wireless Scanner от компании Internet Security Systems (http://www.iss.net/).

Интерфейс системы Wireless Scanner

Эта система, базирующаяся на широко известном и самом первом в мире сетевом сканере безопасности Internet Scanner, проводит инвентаризацию сети и обнаруживает все санкционировано и несанкционированно установленные беспроводные точки доступа и клиенты. После этого проводится всесторонний анализ каждого устройства с целью определения любых слабых мест в системе защиты — недостатков в настройке или ошибок программирования. В базу сигнатур уязвимостей Wireless Scanner входит большое число записей о дырах в решениях ведущих игроков этого рынка — Cisco, Avaya, 3Com, Lucent, Cabletron и т.д.

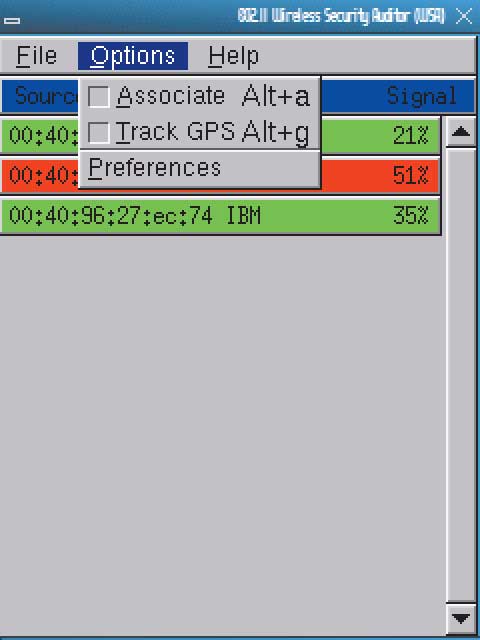

В гораздо меньшем объеме проверку проводит Wireless Security Auditor (WSA) — программный продукт от компании IBM (http://researchweb.watson. ibm.com/gsal/wsa/). Пока это только прототип, и трудно сказать, каков будет окончательный результат усилий разработчиков Голубого гиганта. Как и вышеназванные системы, WSA проводит инвентаризацию сети и анализирует конфигурацию обнаруженных устройств в плане безопасности. Отличительной особенностью WSA является как функционирование под управлением Linux, так и работа на КПК (iPAQ), а также интеграция с GPS-приемниками с целью определения точного местонахождения беспроводной точки доступа.

Интерфейс прототипа WSA

Обнаружение атак на беспроводные сети

После обнаружения чужих устройств и устранения дыр в своих перед пользователями встает задача обеспечения непрерывной защиты беспроводной сети и своевременного обнаружения атак на ее узлы. Эту задачу решают системы обнаружения вторжений, коих тоже существует достаточно, чтобы задуматься над выбором. Однако прежде чем начать рассказ об устройствах обнаружения атак — небольшое лирическое отступление. Применительно к беспроводным сетям очень трудно провести грань между сканером, инвентаризирующим сеть, и системой обнаружения атак, так как под обнаружением большинство производителей понимают идентификацию несанкционированных точек доступа. Отличие между ними заключается только в том, что сканеры выполняют эту задачу по команде или через заданные интервалы времени, а системы обнаружения контролируют сеть постоянно.

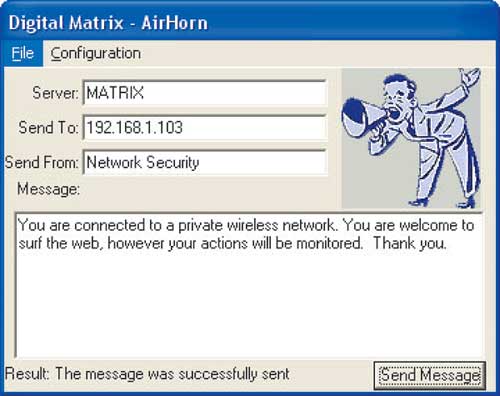

Первое решение, о котором хотелось бы рассказать, — это система Airsnare от компании Digital Matrix (http://home.comcast.net/~jay.deboer/airsnare/). Она отслеживает MAC-адреса всех пакетов, передаваемых в беспроводном сегменте, и в случае обнаружения чужих адресов сигнализирует об этом, а также позволяет определить IP-адрес несанкционированно подключенного узла. В комплект поставки входит интересный модуль AirHorn, который позволяет послать злоумышленнику сообщение о том, что он вторгся в чужие владения и стоит поскорее их покинуть, если ему не нужны лишние проблемы.

Интерфейс модуля AirHorn

Fake AP (http://www.blackalchemy.to/) — обманная система, имитирующая работу 53 тыс. беспроводных точек доступа, работающих по стандарту 802.11b.

Среди коммерческих решений для обнаружения атак следует обратить внимание на решения от компаний red-M и Airdefense. Первая компания, помимо уже упомянутой системы Red-Vision, предлагает системы контроля несанкционированной активности в беспроводных сегментах — Red-Alert и Red-Alert PRO. Различаются они только числом поддерживаемых беспроводных технологий. Профессиональная версия работает с трафиком 802.11a, b и g, а также Bluetooth, в то время как обычная версия Red-Alert понимает только 802.11b и Bluetooth.

Лидером рынка беспроводной безопасности можно назвать систему Airdefense одноименной компании (http://www.airdefense.net/), которая позволяет:

• автоматически обнаруживать все подключенные к сети беспроводные устройства;

• строить карту сети с указанием точек расположения беспроводных устройств;

• отслеживать изменения (отключено, украдено, выведено из строя и т.д.) в составе беспроводных устройств;

• контролировать сетевой трафик, передаваемый в беспроводном сегменте, и обнаруживать в нем различные аномалии;

• собирать информацию для проведения расследований, связанных с несанкционированной активностью;

• обнаруживать различные атаки и попытки сканирования;

• отключать нарушителей;

• отслеживать отклонения в политике безопасности и настройках беспроводных устройств;

• анализировать производительность сети, диагностировать проблемы и т.д.

Существуют и другие технологические решения по защите беспроводных сетей (например, VPN), но объем статьи не позволяет рассказать о них более подробно.

Заключение

так,

с безопасностью беспроводных сетей дело обстоит не самым лучшим образом, хотя

ситуация постепенно меняется в лучшую сторону. Аналитики замечают, что число

сетей с заданными по умолчанию настройками неуклонно сокращается. Об этом свидетельствует

статистика, собранная энтузиастами в области безопасности беспроводных сетей,

объединенных инициативой WorldWide WarDrive (http://www.worldwidewardrive.org./).

Растет число средств защиты для беспроводного рынка. Язык обогащается такими

терминами, как warwalking, warchalking, warwatching, wilding, warbiking, warhiking,

bluejacking, bluestumbling и т.д. Россия тоже не стоит на месте. Например, совсем

недавно учебный центр «Информзащита» объявил о запуске уникального курса «Безопасность

беспроводных сетей», не имеющего аналогов в России, да и на Западе таких курсов

раз-два и обчелся. Поэтому можно надеяться, что российские специалисты по информационной

безопасности встретят беспроводные технологии во всеоружии — вооруженные не

только технологическими решениями, но и знанием о том, как грамотно их использовать.

так,

с безопасностью беспроводных сетей дело обстоит не самым лучшим образом, хотя

ситуация постепенно меняется в лучшую сторону. Аналитики замечают, что число

сетей с заданными по умолчанию настройками неуклонно сокращается. Об этом свидетельствует

статистика, собранная энтузиастами в области безопасности беспроводных сетей,

объединенных инициативой WorldWide WarDrive (http://www.worldwidewardrive.org./).

Растет число средств защиты для беспроводного рынка. Язык обогащается такими

терминами, как warwalking, warchalking, warwatching, wilding, warbiking, warhiking,

bluejacking, bluestumbling и т.д. Россия тоже не стоит на месте. Например, совсем

недавно учебный центр «Информзащита» объявил о запуске уникального курса «Безопасность

беспроводных сетей», не имеющего аналогов в России, да и на Западе таких курсов

раз-два и обчелся. Поэтому можно надеяться, что российские специалисты по информационной

безопасности встретят беспроводные технологии во всеоружии — вооруженные не

только технологическими решениями, но и знанием о том, как грамотно их использовать.

Алексей Викторович Лукацкий — руководитель отдела Интернет-решений компании «Информзащита» (Москва). Автор книг «Обнаружение атак», «Protect your information with intrusion detection» и ряда других; автор курсов «Обнаружение атак» и «Выбор системы обнаружения атак». Связаться с ним можно по тел.: (095) 937-3385 или e-mail: luka@infosec.ru.

|