Защита конфиденциальных данных от утечки и неавторизованного доступа

Microsoft Windows Rights Management Services

Сценарии использования Microsoft RMS

Конфиденциальная информация сегодня есть практически в каждой компании. Личные данные служащих предприятия, интеллектуальная собственность самой фирмы, торговые и технические секреты — всем этим сведениям грозит опасность разглашения или утечки, и практически перед каждой компанией стоит задача их защиты.

![]() тобы обеспечить всесторонний контроль над оборотом конфиденциальной информации в корпоративной сети, используется два класса продуктов: первый позволяет управлять правами доступа к информации в масштабах предприятия (Enterprise Rights Management, ERM), а второй служит для выявления и предотвращения утечек конфиденциальных данных (Information Leakage Detection and Prevention, ILD&P). Оба класса решений служат для обеспечения безопасности конфиденциальных данных, но продукты в сфере ERM защищают информацию от несанкционированного доступа, а ILD&P-продукты — от утечки, уничтожения и искажения при полностью легальном (санкционированном) доступе к ней. Другими словами, это две разные категории продуктов, позволяющих выстроить защиту от двух разных видов угроз ИТ-безопасности. Однако на практике различия между ILD&P- и ERM-решениями далеко не всегда очевидны, что приводит к возникновению у заказчиков трудностей при выборе адекватного варианта защиты своих информационных активов.

тобы обеспечить всесторонний контроль над оборотом конфиденциальной информации в корпоративной сети, используется два класса продуктов: первый позволяет управлять правами доступа к информации в масштабах предприятия (Enterprise Rights Management, ERM), а второй служит для выявления и предотвращения утечек конфиденциальных данных (Information Leakage Detection and Prevention, ILD&P). Оба класса решений служат для обеспечения безопасности конфиденциальных данных, но продукты в сфере ERM защищают информацию от несанкционированного доступа, а ILD&P-продукты — от утечки, уничтожения и искажения при полностью легальном (санкционированном) доступе к ней. Другими словами, это две разные категории продуктов, позволяющих выстроить защиту от двух разных видов угроз ИТ-безопасности. Однако на практике различия между ILD&P- и ERM-решениями далеко не всегда очевидны, что приводит к возникновению у заказчиков трудностей при выборе адекватного варианта защиты своих информационных активов.

По данным компании IDC (См. «Worldwide OCC 2005-2009 Forecast and Analysis: Content Security Turns Inside Out»), основными игроками на рынке ERM-решений являются следующие фирмы: Adobe, Workshare, Liquid Machines, Authentica, SealedMedia, DigitalContainers и Microsoft. В качестве типичного ERM-продукта в данной статье будут рассмотрены возможности Microsoft Windows Rights Management Services (Microsoft RMS), так как вышеперечисленные конкурирующие продукты часто либо основываются на функциональности Microsoft RMS, либо расширяют ее на не поддерживаемые корпорацией Microsoft платформы и форматы.

Рынку решений в сфере ILD&P посвящена отдельная статья в этом номере журнала («Решения для борьбы с утечками конфиденциальных данных»), однако, по мнению IDC (См. «InfoWatch: A Multilayered Approach for Information Leakage Detection and Prevention»), одним из основных игроков этого рынка является российская компания InfoWatch. Поэтому именно на примере комплексного решения InfoWatch Enterprise Solution (IES) будут рассмотрены типичные возможности данного класса продуктов и решаемые с его помощью задачи.

Целями данной статьи является сравнение функциональности ERM- и ILD&P-продуктов и выявление четких различий между ними. Кроме того, мы на конкретных примерах покажем, как эти продукты решают соответствующие задачи.

InfoWatch Enterprise Solution

Возможности IES

Компания InfoWatch была основана в 2003 году как дочернее предприятие «Лаборатории Касперского», а через год фирма выпустила комплексное решение для предотвращения утечек в крупных корпоративных сетях.

Уже с момента основания компания InfoWatch ориентировалась на рынок решений IDL&P, что подразумевает не только разработку программных и аппаратных продуктов, но и целый спектр сопроводительных и консалтинговых услуг. В задачи IES прежде всего входит блокирование утечки в режиме реального времени и оповещение об инциденте специалиста по безопасности. Среди функций IES следует отметить и возможность ведения архива корпоративной корреспонденции. В целом комплексное внедрение решения IES позволяет не только предотвратить хищение конфиденциальной информации, но и обеспечить совместимость со стандартами ИТ-безопасности, а также создать условия для соблюдения требований законодательных актов.

С самого начала при разработке IES учитывался широкий спектр поддерживаемых форматов. Текущая версия продукта поддерживает Microsoft Office (Word, Excel, PowerPoint), Adobe PDF, TXT, HTML, RTF, ZIP, ARJ и RAR.

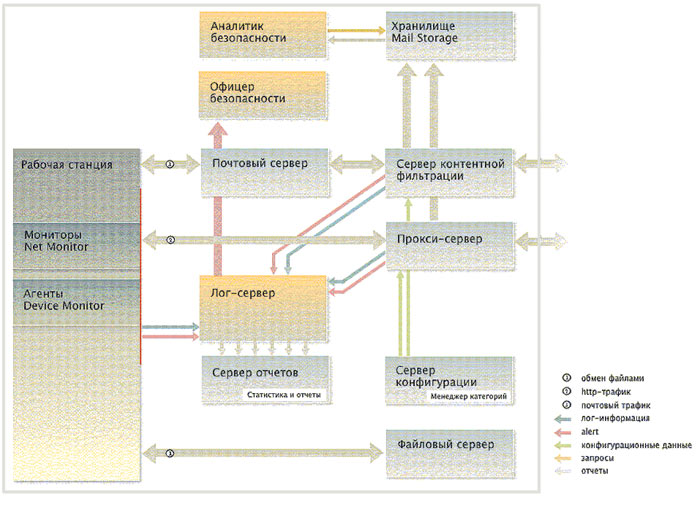

Архитектура решения носит распределенный характер и включает следующие программные компоненты: InfoWatch Web Monitor (IWM), InfoWatch Mail Monitor (далее IMM), InfoWatch Net Monitor (INM), InfoWatch Device Monitor (IDM) и InfoWatch Mail Storage (IMS). Схема работы IES представлена на рис. 1.

Рис. 1. Схема работы InfoWatch Enterprise Solution

Модули IWM и IMM представляют собой сетевые фильтры, контролирующие передачу данных по web-каналам (Web Monitor) и по электронной почте (Mail Monitor), и позволяют выявить и предотвратить утечку конфиденциальной информации через почтовые ресурсы, web-почту, чаты, форумы и т.д.

Компоненты INM и IDM обеспечивают всесторонний контроль над оборотом конфиденциальных данных на уровне рабочих станций. При этом Net Monitor следит за действиями пользователя в средах Microsoft Office и Adobe Acrobat, контролирует вывод документов на печать, работу с буфером обмена и файловые операции (создание, удаление, изменение, чтение и переименование файла). Не менее важная функциональность реализована в модуле Device Monitor, который позволяет в режиме реального времени управлять доступом пользователей к коммуникационным портам рабочей станции (CD-ROM, floppy, HDD, жесткие диски, съемные накопители, COM-, LPT-, USB-, IrDA-порты, Bluetooth, FireWire, Wi-Fi).

Несколько иные функции выполняет модуль IMS, в задачи которого входит получение копии всех электронных писем, помещение их в хранилище с возможностью делать из него аналитические выборки. Mail Storage позволяет организовать централизованный архив корпоративной корреспонденции, а при необходимости — провести ретроспективный анализ, что оптимизирует процесс расследования инцидентов и позволяет обеспечить соответствие с нормативными актами.

В основе использования IES лежит следующий принцип: любая информация, классифицированная как конфиденциальная, не должна покидать периметр внутренней корпоративной сети компании. Таким образом, IES берет под свой контроль все возможные каналы утечки: почтовый и web-трафик, ресурсы рабочих станций, принтеры и т.д.

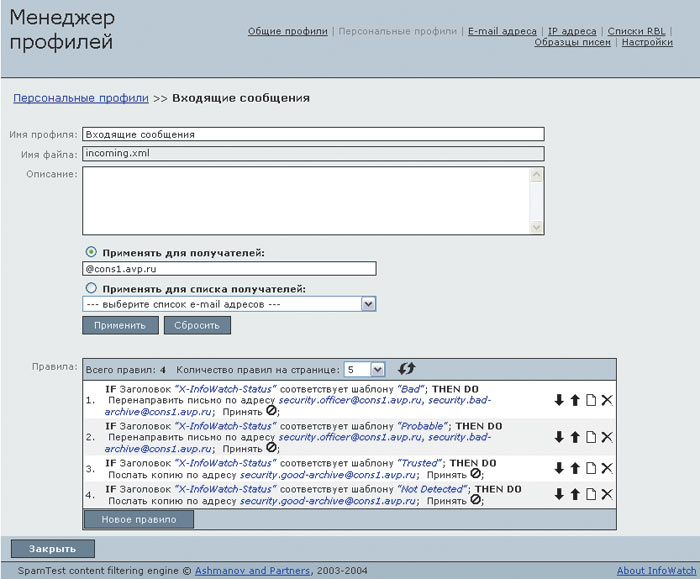

При внедрении решения для каждого заказчика создается специальная база контентной фильтрации, соответствующая специфике его бизнес-профиля. Используя эту базу в качестве образца, фильтры IES, расположенные в местах утечки, способны проанализировать пересылаемый документ и определить, является ли содержащаяся в нем информация конфиденциальной. Настройка правил фильтрации почты представлена на рис. 2.

Рис. 2. Настройка правил фильтрации

в InfoWatch Enterprise Solution

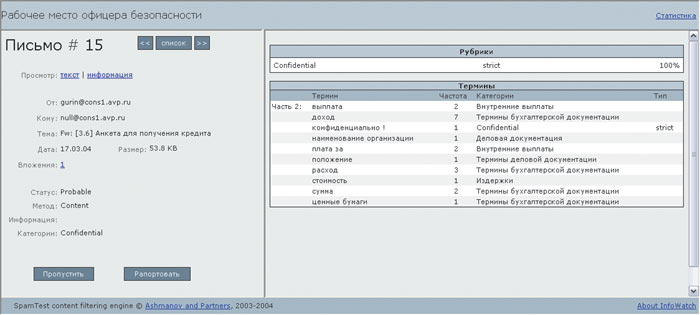

Все операции, осуществляемые различными модулями IES, проходят в режиме реального времени. Это означает, что в случае, если будет зафиксирована попытка кражи конфиденциальных сведений (например, по сетевым каналам или коммуникационным портам рабочей станции), она, во-первых, будет сразу же блокирована (то есть утечка не успеет произойти), а во-вторых, соответствующее сообщение об этом будет отослано специалисту по безопасности, который может начать расследование по факту зарегистрированного инцидента. Рабочее место этого специалиста показано на рис. 3.

Рис. 3. Рабочее место специалиста по безопасности в InfoWatch Enterprise Solution

Сценарии использования IES

Мониторинг, осуществляемый различными компонентами IES, является абсолютно прозрачным. От пользователей не требуется управлять политиками, правами и правилами, поэтому сценарий использования IES обусловливается не конкретной задачей защиты определенного документа, а тем видом бизнеса, которым занимается компания. Иначе говоря, IES является заказным решением (не тиражируемым), что в некоторых случаях требует его доработки под специфичные условия клиента и обязательно подразумевает создание уникальной базы контентной фильтрации. У различных предприятий, работающих в одном и том же сегменте рынка, базы контентной фильтрации будут похожими (но не одинаковыми), так как природа информации, носящей конфиденциальный характер, для них практически идентична. Для предприятий же из различных секторов экономики эти базы могут быть совершенно разными. Так, для банков заранее известны некоторые типы конфиденциальных данных (прежде всего — финансовые записи), и структура и тип этих данных являются почти одинаковыми для каждого банка. Между тем у каждого предприятия, например, автомобильной промышленности есть собственные секретные данные в зависимости от тех научно-технических разработок, которые ведутся в данный момент.

Следует отметить, что внедрение IES предполагает не просто установку программных модулей (иногда доработанных), но еще и целый спектр сопроводительных и консалтинговых услуг:

- анализ и предварительное обследование существующей ИТ-инфраструктуры заказчика;

- помощь клиенту в формализации целей и средств информационной безопасности организации путем создания или доработки официального документа «Политика ИТ-безопасности»;

- создание и доработка официального документа «Положение о конфиденциальности», являющегося частью «Политики ИТ-безопасности»;

- организационно-технические меры: подстройка организационной структуры, инсталляция ПО и его интеграция в ИТ-инфраструктуру заказчика;

- обучение персонала и т.д.

Рассмотрим сценарий использования комплексного решения IES в компании кредитно-финансового сектора.

Итак, в результате внедрения IES была определена соответствующая политика ИТ-безопасности и создана уникальная база контентной фильтрации, которая учитывает характер защищаемых конфиденциальных документов и их финансовую природу.

Предположим, сотрудник одного из отделов собирается похитить конфиденциальный документ, находящийся во внутренней корпоративной сети. У данного служащего есть легальный и полностью авторизованный доступ к указанному документу. При этом не имеет значения, кто был автором-составителем этого документа, защищен ли документ шифрованием и т.п., — важно лишь то, что информация носит конфиденциальный характер. Допустим, что политика ИТ-безопасности предусматривает доступ к этому документу со стороны потенциального похитителя, разрешает ему передавать документ внутри корпоративной сети как угодно, но запрещает, чтобы документ покидал периметр.

Что может предпринять инсайдер? Он может попытаться выкрасть документ стандартным способом: переписать его на портативный носитель, распечатать, послать по электронной почте или с помощью Интернета, но ни один из этих способов не сработает благодаря мониторингу со стороны комплексного решения IES. Более того, соответствующее уведомление получит специалист по безопасности. В итоге инсайдер попадет под подозрение и окажется под интенсивным наблюдением.

Однако в распоряжении инсайдера имеются и более изощренные методы. Во-первых, он может попробовать скопировать часть документа в буфер обмена, а потом вставить ее в новый документ. Во-вторых, он может самостоятельно создать абсолютно чистый новый документ, а потом наполнить его конфиденциальной информацией. При этом инсайдер может даже переформулировать сущность первоначального документа, может использовать слова-синонимы и свои собственные грамматические конструкции, а может и просто набрать часть исходного документа с клавиатуры, например переключаясь между окнами. В результате всех этих действий будет создан новый документ, который, казалось бы, не связан с первоначальным, но в нем по-прежнему содержится конфиденциальная информация. Но как выкрасть новый документ? И снова все стандартные пути закрыты, поскольку многоуровневая система анализа не выпустит документ из сети. На этом этапе особую роль играет база контентной фильтрации, с помощью которой фильтр способен выявить конфиденциальную информацию конкретной организации. А если инсайдер попытается во второй раз пойти на хитрость, то у специалиста по безопасности появится достаточно доказательств, чтобы привлечь его к ответственности.

При проектировании IES особое внимание уделялось такому вопросу, как отсутствие «суперпользователей» в корпоративной сети. Другими словами, в рамках архитектуры IES всегда наличествует сотрудник-контролер, который проверяет действия другого служащего-контролера. Рассмотрим сценарий использования решения, в котором происходит атака на «слабое звено» в любой цепи ИТ-безопасности — на человека.

Представим, что в компании имеется целый ряд конфиденциальных документов и есть определенная группа сотрудников, которая имеет право доступа к этим документам в соответствии со своими должностными обязанностями. А фирма-конкурент желает завладеть секретной документаций, чтобы использовать ее в нечестной конкурентной борьбе. Самый легкий способ — воздействовать на того, кто имеет доступ к этим данным.

Допустим, что фирме-конкуренту удалось подкупить такого сотрудника. В этом случае нелояльный служащий сможет выкрасть нужные сведения лишь при условии, что все данные уместятся у него в голове или на листке бумаги. Но этим случаем можно пренебречь, так как фирму-конкурента вряд ли заинтересует столь невнятная информация. Однако если инсайдер попытается похитить целый документ или экспортировать из БД сразу несколько записей, то комплексное решение IES тут же блокирует утечку и оповестит специалиста по безопасности.

Следовательно, необходимо склонить к сотрудничеству еще одного человека — того, кто контролирует операции с секретными сведениями. Однако получить контроль над одним лишь специалистом по безопасности недостаточно, так как у него нет доступа к самим секретным данным. Но предположим, что злоумышленники подкупили двоих: один имеет доступ к данным, второй может разрешить операцию, нарушающую политику ИТ-безопасности, явно указав системе защиты, что ничего подозрительного в ней нет. В этой ситуации данные покинут внутреннюю сеть организации, но информация об этом событии сохранится в многочисленных журналах системы защиты. А поскольку сам специалист по безопасности разрешил выслать данные наружу, то обнаружить виновных не составит труда.

Получается, что нужен и третий человек, который имеет доступ к журналам событий системы безопасности. Понятно, что ни специалист по безопасности, ни системный администратор не может редактировать историю своих же действий. Однако допустим, что в организации действительно имеется такой сотрудник, который обслуживает систему защиты, как и любую другую ИТ-систему. В его обязанности входит, например, создание резервных копий журнала событий (когда его размер превышает допустимый). Этот служащий может перенести всю информацию об инциденте на резервный носитель, а потом его «случайно» потерять.

И только если все эти три человека с соответствующими полномочиями окажутся нечестными, им удастся незаметно вынести базу данных или конфиденциальный документ. Правда, объединить этих людей не так просто. Во-первых, все они являются работниками разных отделов и подчиняются разным начальникам: офисный служащий — главе своего департамента, специалист по безопасности — директору по ИТ-безопасности. Администратор системы безопасности — директору информационной службы. К тому же одного из двух последних сотрудников можно напрямую подчинить генеральному директору. Если же установить ему еще и приличную заработную плату, то злоумышленникам вообще никогда не удастся заполучить секретные данные.

Различные сценарии использования IES определяются спецификой бизнеса заказчика: государственные органы, кредитно-финансовый сектор, телекоммуникации, ТЭК, тяжелая и легкая промышленность и т.д. Все это находит отражение в создании уникальной базы контентной фильтрации.

Microsoft Windows Rights Management Services

Возможности Microsoft RMS

Компания Microsoft выпустила RMS в ноябре 2003 года. В данном продукте Microsoft в третий раз реализовала функции, необходимые для управления цифровыми правами (DRM), так как прежде компания уже выпустила Windows Media Rights Management для защиты аудио- и видеоданных и Digital Asset Server — для защиты электронных книг.

Работы по созданию Microsoft RMS велись с 2001 года. Компания ставила своей целью объединить две разработанные технологии в одну платформу, которая будет поддерживать все типы клиентских приложений и форматов файлов (предыдущие технологии были нерасширяемыми). Таким образом, сегодня Microsoft RMS поддерживает внешние интерфейсы (API), с помощью которых можно расширить функциональность RMS, добавив поддержку новых приложений и форматов файлов. Однако сама компания Microsoft предпочла сфокусировать функциональность RMS только на защите документов, которые используют форматы Microsoft Office и HTML. Предыдущие же технологии по-прежнему поддерживаются Microsoft и доступны пользователям.

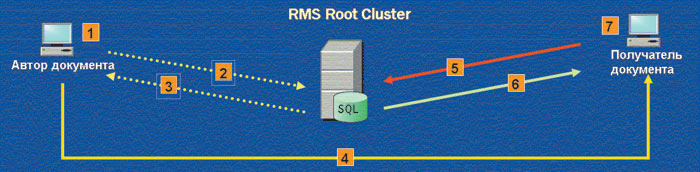

По сведениям компании-разработчика (См. доклад Дмитрия Вишнякова «Технология защиты информации — Windows Rights Management Services» на конференции «Платформа 2004» (http://www.microsoft.ru/platform2004/reports/SEC-07_WRMS.ppt)), процесс эксплуатации RMS описывается схемой, представленной на рис. 4.

Рис. 4. Схема работы Microsoft RMS

Рассмотрим рабочий процесс по шагам (см. рис. 4):

- Автор создает документ и формирует для него набор прав и правил (Publishing License). Приложение зашифровывает документ симметричным ключом.

- Приложение посылает лицензию (Publishing License) серверу RMS на подпись.

- Сервер RMS подписывает лицензию и возвращает ее приложению.

- Автор пересылает файл получателям документа.

- Получатель открывает файл. Приложение получателя посылает серверу RMS запрос на использование документа (Use License), куда включаются специальный сертификат получателя (RM Account Certificate, RAC) и лицензия документа (Publishing License).

- Сервер RMS проверяет запрос и сертификат RAC, идентифицирует получателя. В случае успешности результата проверки сервер выдает получателю лицензию на работу с документом.

- Приложение получает лицензию от сервера RMS и отрабатывает заложенные в ней правила. Далее получатель работает с документом.

Сервер RMS представляет собой сервис ASP .NET, запущенный на сервере Microsoft Internet Information Server (IIS), который входит в состав Windows Server 2003 (серверная часть Microsoft RMS работает только с этой версией операционной системы Microsoft). Для хранения конфигурационных данных (идентификаторов пользователей и сертификатов их учетных записей) и записей журнала событий RMS использует реляционную базу данных Microsoft SQL Server. При этом на самом сервере не хранится никакой информации о зашифрованных файлах.

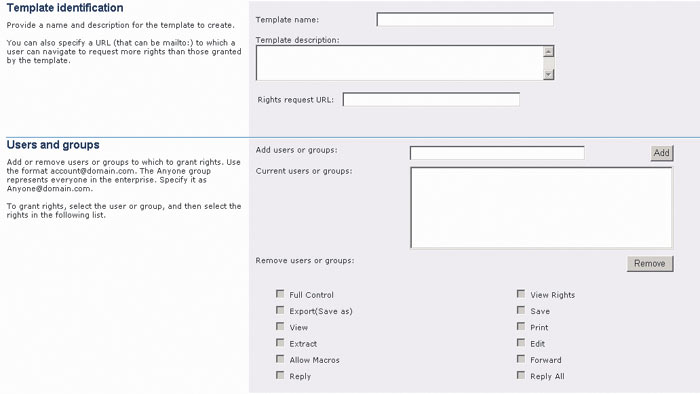

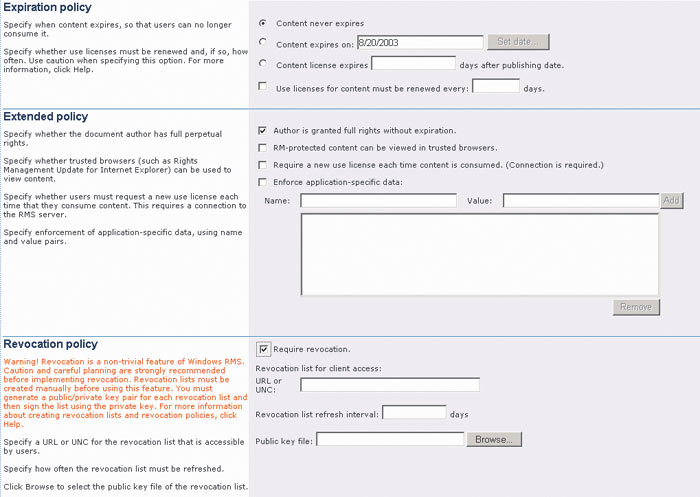

Задавая набор прав и правил для документа, пользователь может ограничить следующие варианты его использования: просмотр, печать, сохранение, экспорт (Save As), операции с буфером обмена (Copy/Paste), редактирование/модификацию, использование макросов. Если в качестве документа выступает электронное письмо, то можно дополнительно ограничить его пересылку (Forward) и возможность ответа (Reply и Reply All). Вероятные ограничения, показанные на рис. 5 (активация происходит с помощью галочек), можно устанавливать как для отдельных пользователей, так и для групп. В каждом наборе прав и правил можно задать абсолютные и относительные сроки устаревания, например конкретную дату или число дней с текущего момента. Соответствующий пример представлен на рис. 6. Установленные права и правила действуют также при доступе к документам в режиме offline.

Рис. 5. Ограничения на использование документа

Рис. 6. Временные ограничения, налагаемые на документ

Таким образом, в основу использования Microsoft RMS положен следующий принцип: пользователь, являющийся автором документа, сам определяет набор прав и правил, ограничивающих использование защищенного документа со стороны других пользователей.

Сценарии использования Microsoft RMS

Рассмотрим типичный сценарий защиты сообщения электронной почты с помощью Microsoft RMS.

Допустим, директор компании посылает сотрудникам письмо, содержащее чрезвычайно важную внутреннюю информацию. Как автор документа (в данном случае письма), директор применяет к этому письму политику RMS «Конфиденциально». Подразумевается, что такая политика уже создана и состоит в следующем: только сотрудники компании имеют право прочитать защищенное письмо, однако само письмо запрещается сохранять, печатать, копировать или пересылать абсолютно всем. И если сотрудник попытается переслать файл неавторизованному лицу, то оно не сможет прочитать информацию, поскольку все данные зашифрованы.

А теперь рассмотрим сценарий защиты стандартного документа с помощью Microsoft RMS.

Руководитель отдела подготовил для группы специалистов служебный документ, содержащий секретную информацию о разработке новых технологий. Руководитель, как автор документа, назначает такую политику Microsoft RMS, которая разрешает только конкретным сотрудникам отдела читать содержимое документа и только в течение пяти дней. Предположим, специалист отдела вернулся из отпуска через неделю и попытался ознакомиться с документом. Получив отказ по причине истечения срока действия прав доступа, он запрашивает у начальника продление срока. Автор документа продлевает срок действия лицензии и высылает специалисту новую копию.

Наконец, рассмотрим типовой сценарий защиты данных во внутренней сети.

Финансовый отдел компании размещает отчетные документы на внутреннем портале компании. Политика Microsoft RMS, назначенная этим документам, позволяет всем пользователям портала только просматривать защищенные документы (с помощью браузера). Однако руководителям отделов указанная политика персонально разрешает копировать и распечатывать эти документы, но не модифицировать.

Сравнительный анализ

основе использования Microsoft RMS лежит шифрование защищаемых документов, а набор прав и правил для каждого защищаемого документа определяет его автор.

основе использования Microsoft RMS лежит шифрование защищаемых документов, а набор прав и правил для каждого защищаемого документа определяет его автор.

В связи с этим следует отметить следующее. Во-первых, шифрование является одним из самых распространенных средств защиты информации от неавторизованного доступа. В данном случае шифрование справляется со своей функцией: если конфиденциальный документ, защищенный с помощью Microsoft RMS, покинет пределы корпоративной сети, например по каналам электронной почты, то получатель не сможет им воспользоваться, так как документ зашифрован. Во-вторых, принцип, согласно которому сам автор документа каждый раз определяет права и правила для использования этого документа, не учитывает специфику внутренних угроз, поскольку автор документа может оказаться инсайдером. В этом случае никто не помешает этому злоумышленнику без проблем похитить секретные сведения, например переписав их на портативный USB-накопитель.

Из этого следует вывод, что Microsoft RMS не является продуктом класса ILD&P, а принадлежит к совершенно другому типу продуктов — к средствам защиты от неавторизованного доступа. Именно это подразумевается под термином ERM применительно к защите конфиденциальной информации в корпоративной сети.

В основе использования IES лежат создание уникальной для каждого заказчика базы контентной фильтрации и анализ (фильтрация) самых распространенных типов данных, покидающих вычислительную среду компании по наиболее опасным каналам.

Такой подход позволяет обеспечить контроль даже над действиями авторизованных пользователей, у которых в соответствии с их должностными обязанностями имеется прямой доступ к секретным документам. В связи с этим решение InfoWatch нужно рассматривать в качестве последнего защитного барьера: если сотрудник компании, даже имеющий соответствующие полномочия на обработку конфиденциальной информации, захочет похитить документ или его часть, то IES его остановит. К тому же этот продукт позволяет обеспечить контроль над некоторыми операциями, которые пользователь может осуществлять над секретными данными, — копирование в буфер обмена или сохранение под другим именем.

Благодаря ведению расширенных журналов событий, позволяющих проследить за тем, кто, как, когда и какую информацию использовал, а также наличию модуля для хранения архива корпоративной корреспонденции (IMS), помимо своей основной функции (предотвращения утечек), IES позволяет решить еще две важные задачи. Во-первых, обеспечить соответствие ИТ-инфраструктуры клиентов стандартам ИТ-безопасности COBIT и ISO 17799. Во-вторых, способствовать удовлетворению требованиям законодательных актов, имеющим отношение к информационным технологиям или к ИТ-безопасности: акту Сарбаниса-Оксли, соглашению Basel II, директивам Евросоюза о защите данных и приватности, стандартам ЦБ РФ и т.д.

Таким образом, Microsoft RMS и IES являются решениями различных классов, предназначенными для выполнения разных задач. В некоторых случаях функциональность этих решений пересекается, но лишь в тех редких ситуациях, когда предотвращение утечки представляет собой защиту от несанкционированного доступа. В качестве примера можно привести первый сценарий использования Microsoft RMS: автор создает документ, защищает его политикой «Конфиденциально», отсылает своим коллегам. Если один из получателей окажется инсайдером и перешлет секретное письмо на внешний почтовый ящик, то вне корпоративной сети документ окажется абсолютно бесполезным (данные зашифрованы). Следовательно, можно считать, что утечки не произошло. Если же на предприятии развернуто решение IES, то письмо с конфиденциальной информацией вообще не сможет покинуть внутреннюю сеть — ни по каналам электронной почты, ни по каким-либо иным, то есть утечки также не произойдет. Однако если инсайдером окажется сам автор, то Microsoft RMS ничем не сможет помочь, а IES предотвратит утечку и поднимет тревогу.

В заключение нужно отметить, что концентрация деятельности компании InfoWatch на решения для предотвращения утечек конфиденциальных данных подразумевает наличие не только комплексного программного продукта, но и сопроводительных и консалтинговых услуг. А продукт Microsoft является автономным и не требует сложной процедуры внедрения.