Рынок информационной безопасности 2005-2006

Что такое информационная безопасность

Рынок продуктов ИБ и новые технологии

Рынок программных средств обеспечения ИБ

Рынок услуг управления ИБ (Information Security Services)

Факторы, способствующие росту рынка ИБ

Что такое информационная безопасность

нформация — это один из видов ресурсов компании, который, наряду с другими бизнес-ресурсами, имеет определенную ценность и потому должен быть надлежащим образом защищен.

нформация — это один из видов ресурсов компании, который, наряду с другими бизнес-ресурсами, имеет определенную ценность и потому должен быть надлежащим образом защищен.

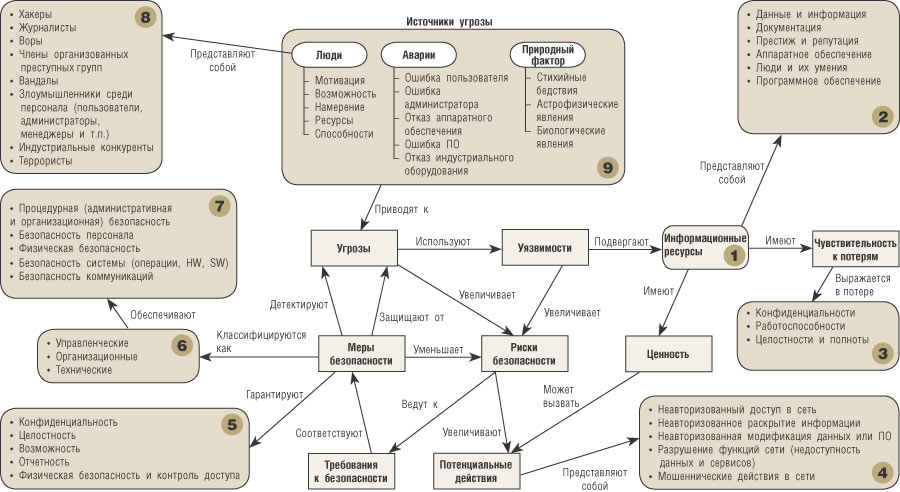

Рис. 1 дает представление о структуре информационной безопасности (ИБ), которая предусматривает защиту информации от широкого спектра угроз для обеспечения непрерывности бизнеса, минимизации потерь и максимизации возврата от вложенных инвестиций. Каждая организация имеет информационные ресурсы (пункт 1) — знания и умения сотрудников, аппаратное и программное обеспечение, базы данных, документацию и прочие виды информации (пункт 2). Важной составляющей ресурса компании является информация о компании в обществе, которая формирует репутацию фирмы, степень доверия к ней со стороны клиентов, популярность бренда и т.д.

Рис. 1. Структура и составляющие информационной безопасности (источник: ISO 17799)

Информационные ресурсы подвержены потерям в виде нарушения конфиденциальности, работоспособности, целостности и полноты (пункт 3). Чем ценнее информация в компании, тем больше опасность вредоносных действий, направленных на завладение ею или на ее уничтожение. Вредоносные действия могут совершаться в виде неавторизованного доступа в сеть, неавторизованного раскрытия информации (утечки информации), модификации данных или ПО, а также мошеннических действий в сети (пункт 4).

Наличие описанных уязвимостей определяет угрозы безопасности, которые представляют собой риски, требующие введения мер безопасности. Степень риска определяет уровень затрат на меры безопасности. Меры безопасности должны гарантировать конфиденциальность, целостность, доступность информации, своевременную отчетность, физическую безопасность и контроль доступа (пункт 5). В свою очередь, меры безопасности могут быть техническими, организационными и управленческими (пункт 6).

Например, защита от вирусов может быть реализована технически — посредством установки антивируса, а может быть решена организационно путем запрещения выхода в Интернет, самовольной установки ПО и использования мобильных накопителей информации.

Меры безопасности обеспечиваются различными системами безопасности: процедурной, физической, системной, коммуникационной и др. (пункт 7).

На рис. 1 показаны также источники угрозы: намеренные действия со стороны людей, возможные аварии (ошибки в работе пользователей, программ и оборудования), а также природные факторы (пункт 9).

Интересно, что в категорию вандалов и террористов (представляющих опасность с точки зрения кражи и повреждения информации) попадают также журналисты (пункт 8). Впрочем, очевидно, что в плане утечки корпоративной информации журналисты порой представляют не меньшую опасность для корпорации, чем шпионы. Не даром во многих компаниях общаться с журналистами имеют право лишь определенные категории сотрудников — обычно высший менеджмент и сотрудники отдела маркетинга.

Совокупность продуктов и услуг, используемых для обеспечения информационной безопасности, образует рынок информационной безопасности (ИБ) или, как его иногда называют, рынок ИТ-безопасности. Структура рынка ИБ постоянно меняется, новые технологии приводят к изменению ИТ-инфраструктуры предприятия, появляются новые уязвимости, а значит, требуются новые продукты безопасности.

Рынок продуктов ИБ и новые технологии

огласно Gartner Group, продукты обеспечения ИБ могут рассматриваться как инструменты увеличения ценности информации, хранимой и передаваемой в открытых средах. Очевидно, что уровень безопасности зависит от ИТ-инфраструктуры, то есть от технологий, с помощью которых информация хранится и передается.

огласно Gartner Group, продукты обеспечения ИБ могут рассматриваться как инструменты увеличения ценности информации, хранимой и передаваемой в открытых средах. Очевидно, что уровень безопасности зависит от ИТ-инфраструктуры, то есть от технологий, с помощью которых информация хранится и передается.

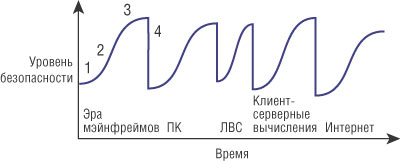

Рис. 2. Кривая изменения уровня безопасности

в зависимости от смены технологических платформ (источник: Gartner Group)

На рис. 2 приведена условная кривая изменения уровня безопасности в зависимости от смены технологических платформ. История развития ИТ-инфраструктуры показывает, что в момент перехода на новую платформу, с одной стороны, появляются новые возможности обработки и передачи информации, а с другой — падает уровень информационной безопасности. При этом на каждом этапе кривая изменения уровня безопасности имеет одну и ту же форму с характерными этапами:

- Разработка и внедрение средств безопасности — участок соответствует этапу осознания проблемы и разработки средств, нейтрализующих возникшие угрозы.

- Внедрение и распространение — участок внедрения некоторого средства безопасности и распространения соответствующих продуктов безопасности на рынке. По мере того как данные продукты становятся все более известными и доступными, степень безопасности растет.

- Взросление — этап адаптации и совершенствования систем безопасности.

- Внедрение новой технологии — внедрение новой технологии обесценивает старую систему безопасности.

Как видно по кривой на рис. 2, внедрение Интернета привело к снижению уровня безопасности даже ниже той отметки, на которой он находился на этапе внедрения локальных сетей. И это понятно: до появления глобальной сети многих угроз просто не существовало — например угрозы мгновенного распространения вируса по всему миру. Конечно, представленная на рис. 2 кривая носит условный характер и учитывает лишь глобальные смены ИТ-инфраструктуры, при этом очевидно, что на практике имеются десятки технологий, которые непрерывно сменяют друг друга и образуют бреши в системах безопасности, что требует появления на рынке новых продуктов безопасности.

Структура рынка ИБ

словно рынок ИБ делят на три больших сегмента: рынок программных средств обеспечения ИБ, рынок аппаратных средств обеспечения ИБ и рынок услуг обеспечения ИБ. Необходимо отметить, что деление это предполагает некоторое пересечение сегментов, а тенденция к появлению многофункциональных аппаратно-программных комплексов размывает границы данного деления.

словно рынок ИБ делят на три больших сегмента: рынок программных средств обеспечения ИБ, рынок аппаратных средств обеспечения ИБ и рынок услуг обеспечения ИБ. Необходимо отметить, что деление это предполагает некоторое пересечение сегментов, а тенденция к появлению многофункциональных аппаратно-программных комплексов размывает границы данного деления.

Рынок программных средств обеспечения ИБ

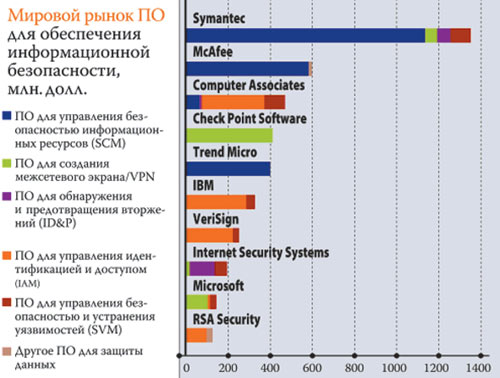

По данным IDC, мировой рынок программных средств составил в 2004 году около 9 млрд. долл., а в 2005-м — около 10 млрд. долл. Лидером рынка программных средств обеспечения ИБ является Symantec (рис. 3), которой принадлежит примерно 16% общего объема продаж, за ней с большим отрывом следует McAfee (7%). В пятерку лидеров входят также Computer Associates, Check Point Software и Trend Micro, имеющие примерно по 5%. Обычно на рынке программных средств обеспечения безопасности выделяют пять сегментов (табл. 1).

Рис. 3. Ключевые игроки рынка

программных средств обеспечения ИБ

в 2004 году (источник: IDC, 2005)

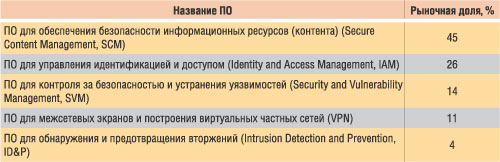

Таблица 1. Структура рынка программных средств обеспечения ИБ

Дадим краткую характеристику каждого из сегментов данного рынка.

ПО для управления безопасностью контента (SCM)

Под SCM-приложениями подразумеваются средства для защиты от вредоносного ПО, решения для web-фильтрации и системы безопасности обмена сообщениями (Messaging Security). По данным IDC, объем мирового рынка программных SCM-решений в прошлом году был равен примерно 4,8 млрд. долл. Доля антивирусных решений составляет основу этого рынка — по данным IDC, в 2005 году она была равна около 3,8 млрд. долл. Лидируют в данном секторе три компании: Symantec, McAfee (NAI) и Trend Micro.

Говоря о системах web-фильтрации, можно привести аналитические данные компании Websence (со ссылкой на IDC и Frost and Sullivan), согласно которым мировой рынок программных приложений в области web-фильтрации составил в прошлом году около 450 млн. долл. и имел структуру, показанную в табл. 2.

Таблица 2. Мировой рынок программных приложений в области web-фильтрации (источник: WebSence)

ПО для управления идентификацией и доступом (IAM)

ПО для управления идентификацией и доступом (Identity and Access Management, IAM) — это сегмент рынка, введенный IDC сравнительно недавно. В 2003 году IDC разделила рынок, известный как «3 A» (Administration, Authorization and Authentication — Администрирование, Авторизация и Аутентификация), на два сегмента — управление безопасностью и устранением уязвимостей (Security and Vulnerability Management, SVM) и управление идентификацией и доступом (Identity and Access Management, IAM).

IM-приложения (Identity Management) — это системы централизованного управления учетными записями и правами доступа, позволяющие предоставить сотрудникам доступ к необходимой информации в масштабах предприятия в соответствии с корпоративной политикой безопасности.

AM-приложения (Access Management) — это системы, обеспечивающие создание логической прослойки аутентификации и авторизации между пользователями и корпоративными приложениями. Обычно решение предоставляет ряд дополнительных возможностей, таких как использование различных методов и комбинаций методов аутентификации и сервисы однократной регистрации SSO (Single Sign-On).

Однократная регистрация позволяет использовать аутентификацию, произведенную одной из систем, другими системами. Как известно, систем, требующих авторизации, становится все больше, и необходимость вводить пароль к каждому из приложений замедляет работу. SSO-приложения позволяют решить эту проблему.

IAM-решения актуальны для компаний, имеющих распределенную организационную структуру с большим количеством сотрудников при наличии корпоративных web-приложений, систем документооборота и т.д. Объем данного рынка в прошлом году составлял примерно 2,5 млрд. долл. Его лидерами являются компании Computer Associates, IBM и Verisign.

ПО для создания межсетевого экрана/VPN

Рынок ПО для создания межсетевого экрана и VPN (MCЭ/VPN-рынок) состоит из ПО, которое идентифицирует и блокирует доступ к определенным приложениям и данным. Эти продукты могут также включать VPN-криптографию. В результате обеспечиваются безопасные коммуникации по публичным сетям, на базе шифрования (виртуальные частные сети).

Программные MCЭ обычно подразделяются на корпоративные, персональные и распределенные (Distributed firewalls), которые, с одной стороны, обладают функциональностью персональных десктоп-брандмауэров, а с другой — включают управленческую функциональность, которая позволяет иметь центральное управление, централизованное обновление и поддержку политик. Объем данного рынка в прошлом году составил около 1 млрд. долл., а его лидером является компания Check Point Software.

ПО для обнаружения и предотвращения вторжений (ID&P)

ID&P-приложения (Intrusion Detection and Prevention) разрабатываются для постоянного мониторинга устройства или сети с точки зрения обнаружения вторжения — Intrusion Detection (ID), предотвращения атак на сети — Intrusion Prevention (IP). Продукты обоих типов используются для обеспечения более надежной работы сетей, сетевых устройств и приложений путем обнаружения вредоносной активности или выдачи предупреждения о наличии потенциальной уязвимости. Объем данного рынка в прошлом году составил около 400 млн. долл. Его лидерами являются компании RSA Security и McAfee.

ПО для управления безопасностью и устранения уязвимостей (SVM)

ПО для управления безопасностью и устранения уязвимостей (Security and Vulnerability Management, SVM) — это приложения, которые обеспечивают оценку имеющихся уязвимостей, управление процедурами настройки защищенных конфигураций и автоматического распространения программных «заплаток».

По оценкам IDC, совокупный доход рынка SVM в прошлом году составил порядка 1,5 млрд. долл., а его лидерами являются компании Symantec и Computer Associates.

Рынок аппаратных систем ИБ

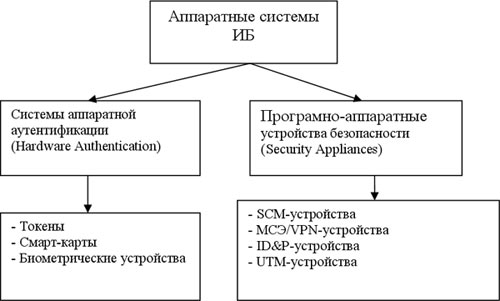

Рынок аппаратных систем безопасности условно делят на рынок систем аппаратной аутентификации (Hardware Authentication) и рынок программно-аппаратных устройств безопасности (Security Appliances) — рис. 4.

Рис. 4. Структура рынка аппаратных систем ИБ

Токены и смарт-карты

Токены используют двухфакторный механизм аутентификации: пользователь знает свой PIN, с помощью которого система опознает определенного владельца токена; в свою очередь, токен, получая сигнал от системы, высвечивает на своем дисплее число, ввод которого и позволяет провести авторизацию. Идентификационный номер пользователя изменяется каждые несколько минут.

Если токен или карта попадает к постороннему, то после нескольких попыток набрать неверный PIN-код карта блокируется. Если же кто-то перехватит PIN, то ему потребуется карта. Маловероятно, что у злоумышленника окажется и то и другое, — такой двойной защиты при доступе к важным ресурсам бывает достаточно.

По данным IDC, рынок USB-токенов будет активно расти благодаря их невысокой стоимости и удобству использования. По данным аналитиков, рынок USB-ключей в текущем году составит около 200 млн. долл.

Системы биометрического контроля

Системы биометрического контроля базируются на технологии идентификации личности, использующей физиологические параметры субъекта (отпечатки пальцев, радужную оболочку глаза и т.д.). Сегодня можно привести много примеров успешной работы устройств, построенных по биометрическому принципу. Биометрическая идентификация пользователя позволяет отказаться от паролей и аппаратных токенов. Самыми распространенными являются системы аутентификации по отпечаткам пальцев, на втором месте — системы на основе распознавания лица, а на третьем — системы распознавания по геометрии руки. Сканеры отпечатков пальца, применяемые наиболее часто, могут быть встроены в мышь или в клавиатуру или выполнены в виде автономных систем.

По данным International Biometric Group, в текущем году доход на рынке биометрических систем составит более 2,5 млрд. долл., а к 2008 году увеличится до 4,6 млрд. долл.

Деление рынка биометрических устройств, по данным японского института Yano Research Institute, представлено на рис. 5.

Рис. 5. Деление рынка биометрических устройств (источник: Yano Research Institute)

МСЭ/VPN-устройства

В последнее время граница между брандмауэрами и средствами построения VPN на рынке программно-аппаратных комплексов практически стерлась, поэтому принято говорить об общем классе решений MCЭ/VPN. Данный сегмент составляет наибольшую часть рынка Security Hardware и, по данным IDC, будет насчитывать в текущем году около 1,5 млрд. долл. Лидером этого сегмента является компания Cisco, которой принадлежит более 30% мирового рынка программно-аппаратных МСЭ/VPN-устройств. Другие два крупных игрока — компании Juniper и Nokia.

Следует отметить, что рынок МСЭ/VPN сокращается. Это связано с ростом популярности многофункциональных устройств, которые уже вобрали в себя функции МСЭ, VPN, систем ID&P и др. По прогнозам IDC, за период с 2004-го по 2008 год сегмент многофункциональных устройств вырастет в пять раз и превысит объем сегмента МСЭ/VPN, который, наоборот, уменьшится.

UTM-устройства

UTM-устройства (Unified Threat Management) — сравнительно новая категория устройств безопасности, выделенная специалистами IDC чуть более года назад, — стремительно завоевывает популярность благодаря сочетанию целого ряда средств защиты на единой платформе. Согласно терминологии IDC, UTM — это устройства, которые включают МСЭ, системы ID&P и антивирусы для шлюзов. Однако, последнее время к UTM-устройствам относят решения, которые объединяют в одном комплексе не только МСЭ, системы ID&P и антивирусы, но также средства построения VPN, модули контроля доступа в Интернет, средства мониторинга трафика, блокирования спама, фишинга и др.

По данным IDC, в прошлом году именно рынок комплексных средств оповещения об угрозах безопасности и их предупреждения продемонстрировал наибольший рост. По прогнозу IDC, к 2009 году сегмент UTM-устройств будет составлять примерно половину мирового рынка оборудования для обеспечения информационной безопасности, существенно опередив по объему продаж объединенный рынок межсетевых экранов и средств построения виртуальных частных сетей.

Лидерами рынка UTM являются компании Fortinet и Symantec, имеющие примерно по 18% рынка, им немного уступает Secure Computing. В числе тех, кто смог завоевать более 5% рынка, — Juniper, Crossbeam, ServGate и SonicWALL.

По прогнозам IDC, к 2007 году 80% всех сетевых решений по защите информации будет выпускаться в виде программно-аппаратных решений, причем почти половина из них придется на многофункциональные устройства.

ID&P-устройства

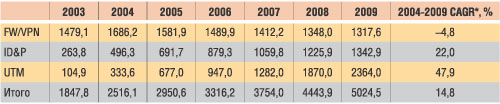

Рынок ID&P (Intrusion Detection and Prevention) является активно растущим (табл. 3). В 2004 году объем сегмента сетевых решений ID&P вырос почти на 90%, и в ближайшие годы также ожидаются темы роста выше средних по рынку. Так, по данным IDC, среднегодовой темп роста (CAGR) в период с 2003-го по 2009 год составит 22%. Лидером данного сегмента является компания Cisco Systems (25% рынка), за ней следуют ISS с 17% и McAfee c 11%. Еще две компании — TippingPoint и SourceFire — смогли захватить чуть более 5% рынка каждая.

Таблица 3. Мировые данные по доходам от реализации FW/VPN-, ID&P- и UTM-устройств

в 2003-2009 годах, млн. долл. (источник: IDC, 2005)

* Среднегодовой темп роста в сложных процентах.

SCM-устройства

SCM-устройства — программно-аппаратные системы фильтрации контента обеспечивают фильтрацию вредоносного кода, web-фильтрацию, функции разграничения доступа сотрудников в Интернет, фильтрацию почтового трафика, позволяют контролировать утечку конфиденциальной информации в почте сотрудников и т.п. Данный рынок составил в прошлом году около 0,42 млрд. долл.

Рынок услуг управления ИБ (Information Security Services)

Рынок услуг по обеспечению информационной безопасности включает консалтинговые услуги, услуги по внедрению и обучению, а также услуги по управлению ИБ (Managed Security Services, MSS). В данном случае речь идет о так называемых MSS-провайдерах, производящих мониторинг безопасности, как правило, удаленно и при минимальном участии клиента. MSS-провайдеры позволяют компании клиента полностью или частично отказаться от собственной ИT-службы.

Следует отметить, что MSS-провайдер может предлагать самые разные услуги: по внедрению, управлению, мониторингу и сервисному сопровождению решений в области ИБ. Хорошие перспективы открываются для провайдеров MSS в секторе малого и среднего бизнеса — там, где подразделения не могут обеспечить профессионального уровня ИБ собственными силами. Малый и средний бизнес сегодня вынужден прибегать к сторонним услугам, поскольку не обладает ни ИТ-ресурсами, ни необходимым персоналом для обеспечения нужного уровня безопасности.

Факторы, способствующие росту рынка ИБ

о прогнозам аналитиков, рынок систем информационной безопасности будет одним из наиболее активно развивающихся, что обусловлено целым рядом объективных предпосылок. Усложнение ИТ-инфраструктуры и появление новых угроз вызовут необходимость в новых системах обеспечения безопасности.

о прогнозам аналитиков, рынок систем информационной безопасности будет одним из наиболее активно развивающихся, что обусловлено целым рядом объективных предпосылок. Усложнение ИТ-инфраструктуры и появление новых угроз вызовут необходимость в новых системах обеспечения безопасности.

В ближайшие годы увеличится доля разработчиков вредоносного кода, создаваемого в коммерческих целях. Продолжится формирование электронной мафии, то есть интеграция между хакерами, спамерами, кибертеррористами и пр. Возрастет опасность террористических угроз в отношении компьютерных систем, от которых современное общество будет зависеть все в большей степени. Криминальные и террористические элементы, как правило, имеют те же возможности для выхода в Сеть, что и среднестатистический пользователь, но при этом оказываются технически более подкованными, а также имеют более современное оборудование. Объем компьютерных преступлений, в том числе террористического профиля, существенно вырастет. Полиция будет наращивать степень доступа в киберпространство для получения возможности контролировать и ограничивать преступную деятельность. Технологии биометрической защиты будут занимать все большую долю в системах авторизации и аутентификации.

Тенденции глобализации в бизнесе приведут к тому, что все большая часть ПО и аппаратного обеспечения будет разрабатываться в странах с дешевой рабочей силой. То же самое будет наблюдаться в сервисах — офшорные системы будут использоваться для поддержки ресурсов, сетей и даже исследовательских проектов. Данный аутсорсинг потребует новых систем управления безопасностью на всех этапах создания ПО и аппаратного обеспечения.

Увеличение доли ПО, перепрофилируемого под новые задачи, и доли многофункционального ПО автоматически приведет к его усложнению. Потребуется разработать более совершенные методы управления рисками сложных систем, провести исследования в области методов анализа уязвимости разрабатываемого ПО.

В ближайшие годы контент будет доступен повсеместно посредством широкополосных подключений. Все больше критически важной для индивидуальных пользователей, организаций и целых наций информации будет храниться и передаваться по Интернету. Роль приложений, обеспечивающих безопасные коммуникации через Интернет, возрастает многократно. Активное развитие беспроводных технологий потребует более широкого внедрения средств защиты беспроводных сетей.

Потребуется разработать системы, которые могли бы обеспечить резервное копирование огромных объемов информации, распределенной по Сети.

Все больше информации будет защищаться и шифроваться как в средствах хранения, так и на этапе передачи. Новые технологии криптографии (такие как квантовая криптография) могут существенно снизить эффективность современных средств шифрования и потребовать качественной реорганизации процедур криптографической защиты и разработки новых систем надежной криптографии.

Автор благодарит компанию «Лаборатория Касперского» за предоставленные материалы и консультации.