Вредоносные программы, и как их победить

Антивирусная защита по всему фронту

Немного истории

рообразом современных вирусов можно считать программу «Дарвин», появившуюся еще в 1962 году. Именно тогда инженеры из американской компании Bell Telephone Laboratories В.А.Высотский, Г.Д.Макилрой и Р.Моррис создали игру под этим названием, которое символизировало идею выживания и развития программных кодов, создаваемых игроками. Игра предполагала наличие в памяти вычислительной машины так называемого супервизора, определявшего правила и порядок борьбы между собой программ-соперников, создававшихся игроками. Программы имели функции исследования пространства, размножения и уничтожения. Смысл игры заключался в удалении всех копий программы противника и захвате поля битвы. Можно привести ряд других сходных идей, но если говорить о программах-вирусах как о проблеме для пользователей, то они возникли двадцать с лишним лет спустя.

рообразом современных вирусов можно считать программу «Дарвин», появившуюся еще в 1962 году. Именно тогда инженеры из американской компании Bell Telephone Laboratories В.А.Высотский, Г.Д.Макилрой и Р.Моррис создали игру под этим названием, которое символизировало идею выживания и развития программных кодов, создаваемых игроками. Игра предполагала наличие в памяти вычислительной машины так называемого супервизора, определявшего правила и порядок борьбы между собой программ-соперников, создававшихся игроками. Программы имели функции исследования пространства, размножения и уничтожения. Смысл игры заключался в удалении всех копий программы противника и захвате поля битвы. Можно привести ряд других сходных идей, но если говорить о программах-вирусах как о проблеме для пользователей, то они возникли двадцать с лишним лет спустя.

В России такие вирусы появились в конце 90-х годов, но поначалу не получили широкого распространения.

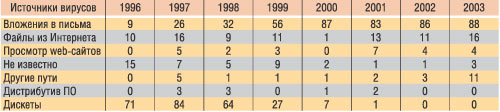

Первая серьезная эпидемия, которая привлекла к проблеме вирусов внимание всего мирового сообщества, произошла в 1996 году. Ее вызвал макровирус Cap, распространявшийся в документах Microsoft Word. Ему удалось парализовать работу десятков компаний по всему миру. Поворотной точкой стал 2000 год, когда появились сетевые черви. В отличие от остальных компьютерных паразитов, они очень быстро распространялись в почтовых сообщениях. Электронная почта и Интернет оказались идеальной средой для передачи вредоносных кодов. Если в 1999 году лишь 50% вирусов попадали на компьютеры пользователей через электронную почту, то после 2000 их доля превысила 80% (табл. 1), а сегодня, по разным данным, составляет 95-98%. Доля вирусов, передающихся через дискеты, сейчас незначительна.

Таблица 1. Различные источники вирусов, %

(источник: отчет ICSA Labs Computer Virus Prevalence Survey 2004)

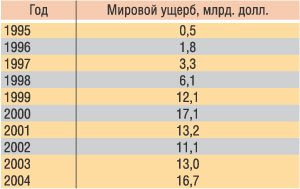

Через электронную почту распространяются не только сетевые черви, но и троянцы и файловые вирусы. Динамика роста мирового ущерба от вирусов показана в табл. 2.

Таблица 2. Мировой ущерб от вирусов (источник: Computer Economics)

Современная классификация

егодня все чаще различные вредоносные коды называют вирусами, однако это не совсем верно. По способу распространения вредоносные программы можно разделить на компьютерные вирусы, сетевые черви и троянские программы.

егодня все чаще различные вредоносные коды называют вирусами, однако это не совсем верно. По способу распространения вредоносные программы можно разделить на компьютерные вирусы, сетевые черви и троянские программы.

Компьютерные вирусы способны размножаться самостоятельно, добавляя свой код к другим файлам или в служебные области диска. Сетевые черви не изменяют файлы на дисках, а распространяются в компьютерной сети, проникают в операционную систему компьютера, находят адреса других компьютеров или пользователей и рассылают по этим адресам свои копии, используя разную среду распространения.

Интернет-черви распространяются по Интернету, LAN-черви — по локальной сети, IRC-черви — через чаты Internet Relay Chat.

Троянские программы, или просто троянцы, — это вредоносные программы, которые сами не размножаются, а, маскируясь под популярную программу, побуждают пользователя переписать и установить на свой компьютер вредителя самостоятельно. По выполняемым вредоносным действиям троянские программы можно условно разделить на следующие виды:

- утилиты несанкционированного удаленного администрирования — позволяют злоумышленнику удаленно управлять зараженным компьютером;

- утилиты для проведения DDoS-атак (Distributed Denial of Service — распределенные атаки типа «отказ в обслуживании») — исчерпывают ресурсы информационной системы жертвы, в результате чего система перестает выполнять свои функции и становится недоступной;

- шпионские программы — тайно наблюдают за действиями пользователя и записывают в свой журнал интересующие злоумышленника данные;

- рекламные программы — позволяют встроить рекламные объявления в какое-нибудь наиболее часто используемое приложение;

- программы дозвона — пытаются с помощью модема и телефонной линии дозвониться до платного сервера и вынудить пользователя оплатить услуги;

- серверы рассылки спама — дают возможность превратить чужой ПК в сервер рассылки спама;

- многокомпонентные троянцы-загрузчики — переписывают из Интернета и внедряют в систему другие вредоносные коды или вредоносные дополнительные компоненты.

Тенденции последних лет

а пресс-конференции «Вирусные итоги 2005 года», проведенной 24 января «Лабораторией Касперского», г-н Касперский так охарактеризовал сложившуюся ситуацию с распространением вредоносных программ: «Раньше было плохо, сейчас стало совсем плохо. Десять лет назад вирусы писали для удовольствия, а сегодня этим занимаются, чтобы заработать деньги».

а пресс-конференции «Вирусные итоги 2005 года», проведенной 24 января «Лабораторией Касперского», г-н Касперский так охарактеризовал сложившуюся ситуацию с распространением вредоносных программ: «Раньше было плохо, сейчас стало совсем плохо. Десять лет назад вирусы писали для удовольствия, а сегодня этим занимаются, чтобы заработать деньги».

Таким образом, главной тенденцией последних лет является нацеленность хакеров на извлечение нелегальной прибыли из создания и распространения вредоносных программ. Реализуется данный «бизнес» следующими способами:

- воровство банковской информации для получения доступа к банковским счетам;

- воровство номеров кредитных карт;

- распределенные сетевые атаки (DDoS-атаки) с последующим требованием денежного выкупа за их прекращение (компьютерный вариант рэкета);

- создание сетей троянских прокси-серверов для рассылки спама и их коммерческое использование;

- формирование зомби-сетей для многофункционального применения;

- создание программ, скачивающих и устанавливающих системы показа нежелательной рекламы;

- внедрение в компьютеры троянских программ, звонящих на платные телефонные номера.

По данным Евгения Касперского, за 2005 год примерно вдвое увеличилось количество троянских программ и на столько же вырос размер антивирусных баз. Только 5% всех вредоносных программ были написаны ради удовольствия, 75% созданы для получения денег, а оставшиеся 20% — той и другой целью.

В любом обществе есть криминальные элементы — их численность зависит от экономической ситуации и поведения полиции. Когда полиция действует активно, а экономика предусматривает широкие возможности выхода на легальный рынок, то нет смысла заниматься криминальным бизнесом. К сожалению, пока преступное сообщество имеет тенденцию к росту. Сегодня в этом бизнесе работает несколько тысяч человек, и каждый месяц появляются десятки тысяч вредоносных программ. Масштабы преступлений становятся все больше. Весной 2005 года в Израиле арестовали хакера, который заразил троянской программой отделение японского банка в Лондоне: злоумышленник собирался перевести на свой счет 420 млн. долл.

По данным Евгения Касперского, за прошедший год число преступлений компьютерного рэкета снизилось, поскольку для злоумышленника существует риск быть взятым с поличным в момент передачи денег. Однако по этой же причине возросло количество преступлений, не выходящих за рамки онлайна.

По данным отчета журнала Computer Economics, выпущенного в январе 2006 года, финансовый ущерб от вирусов в мире (только затраты на восстановление инфраструктуры) в 2005 году составил около 14 млрд. долл. Это несколько меньше, чем в 2004 году — 16,7 млрд. долл. По оценке ФБР, суммарный ущерб в 2005 году был равен 63 млрд. долл. Однако число крупных вирусных эпидемий в прошедшем году существенно снизилось. По данным «Лаборатории Касперского», в 2005 году было зафиксировано 14 крупных вирусных эпидемий (для сравнения: в 2004-м — 46 эпидемий).

Объясняется это, во-первых, тем что вирусописателям невыгодно создавать массовые эпидемии, которые, конечно, могут прославить вирусописателя, но возможности заработать ему не дадут: если причинить большой ущерб, то вместо заработка придется выплатить крупный штраф или понести более серьезное наказание. Случай, когда Microsoft выплатила 250 тыс. долл. за информацию об авторе одной из вредоносных программ, свидетельствует, что заражать миллионы компьютеров небезопасно. Гораздо лучше, с точки зрения хакера, использовать политику целевых атак, при которой заражается не более тысячи компьютеров одновременно. При таком количестве зараженных машин можно успеть заработать деньги без особого шума. Во-вторых, к снижению количества эпидемий привело увеличение скорости реакции — антивирусные компании стали быстрее справляться с эпидемиями. По данным «Лаборатории Касперского», среднее время выхода обновления для антивирусной программы сегодня составляет 1 час 22 минуты. Более того, если эпидемия опасная, то urgent-обновление выпускается не более чем за 30 минут.

Кроме того, в течение прошлого года наблюдалась значительная активизация правоохранительных органов во всем мире и большое количество хакеров было арестовано.

Из 14 эпидемий, произошедших в 2005 году, можно выделить четыре крупнейшие: модификация почтового червя Bagle с индексами .ах и .ау, сетевой вирус-червь Mytob.c и две модификации почтового червя Sober — Sober.p и Sober.y.

Bagle.ax и Bagle.ay появились практически одновременно — в конце января «Лаборатория Касперского» зафиксировала массовые спам-рассылки этих вредоносных программ. Эпидемию не удалось своевременно остановить, так как для размножения они использовали новую процедуру — сканировали файловую систему пораженного компьютера и рассылали себя по всем найденным адресам электронной почты, за исключением адресов, принадлежащих антивирусным компаниям. Этим объяснялось малое количество образцов червей, полученное антивирусными компаниями. Кроме того, для более интенсивного распространения Bagle.ay осуществлял поиск каталогов, содержащих строку «shar», и выкладывал в них свое тело. В результате количество каналов распространения вредоносного кода было существенно увеличено за счет использования разделяемых ресурсов и P2P-сетей.

В марте была зафиксирована эпидемия сетевого червя Mytob.c, который распространялся через Интернет в виде вложений в зараженные электронные письма, рассылая себя по всем найденным на зараженном компьютере адресам электронной почты, а также использовал для своего распространения уязвимость в сервисе LSASS Microsoft Windows. В течение трех недель Mytob.c лидировал по показателям активности, занимая около 30% всего вирусного трафика в электронной почте. Так же как Bagle.ax и Bagle.ay, он исключал из рассылки своих копий адреса, принадлежащие крупным разработчикам антивирусного и прочих видов программного обеспечения.

Эпидемия почтового червя Sober.p в мае побила рекорды других почтовых червей по количеству рассылаемых писем и скорости распространения червя в западноевропейском сегменте Интернета (Голландия, Германия, Венгрия и другие страны).

В ноябре был обнаружен другой вариант этого почтового червя — Sober.у. Активно размножаться он начал только через некоторое время после обнаружения, поскольку использовал сложный алгоритм размножения, для работы которого требовалось участие других вредоносных программ того же семейства.

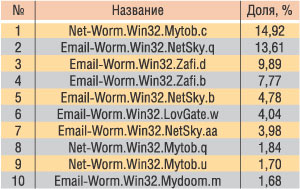

Десять самых распространенных вредоносных программ, обнаруженных в почтовом трафике в прошлом году, приведены в табл. 3.

Таблица 3. Десятка самых распространенных вредоносных программ, обнаруженных

в почтовом трафике в 2005 году

(источник: «Лаборатория Касперского»)

В течение прошедшего года в почтовом трафике превалировали исключительно черви — как почтовые, так и сетевые (рис. 1). В основном это были представители старых вирусных семейств, таких как Bagle, NetSky, Sober, Zafi и Mydoom. Однако несомненным лидером стали черви Mytob, чьи высокие показатели во многом были обусловлены двойным способом размножения — через почту и непосредственно по Сети при помощи уязвимостей в ОС Windows.

Рис 1. Типы вредоносных программ, наблюдавшихся в почтовом трафике в 2005 году (источник: ежемесячные отчеты «Лаборатории Касперского» о вирусной активности)

На втором месте оказались различные троянские программы, в основном относящиеся к классам Trojan-Downloader и Trojan-Spy, а также многочисленные фишинговые атаки, которые в прошлом году достигли пика своей активности. Традиционные вирусы и макровирусы практически полностью исчезли из статистики «Лаборатории Касперского».

В прошедшем году наметилась тенденция к применению более изощренных способов зарабатывания денег на пользователях. Вирусописатели активно включились в создание Adware, используя для этого весь опыт вирусной индустрии. Произошел отход от грубых атак на пользователей и компании (DoS-атаки, эпидемии червей) к точечным атакам на корпоративных и частных пользователей (targeting) и способам вымогательства путем шифрования файлов пользователя. Неприятной тенденцией стало повышенное внимание «андеграунда» к поиску и злонамеренному использованию уязвимостей в программных продуктах.

По данным «Лаборатории Касперского», основные тенденции 2005 года выразились:

- в появлении большого количества червей для Интернет-пейджеров (MSN Messenger, AOL Messenger, ICQ);

- обострении проблемы ботнетов;

- закате эпохи почтовых червей;

- росте количества сетевых и почтовых червей с троянским функционалом;

- развитии методов социальной инженерии;

- угрозах пользователям онлайн-игр;

- стирании грани между рекламными программами (Adware) и традиционными вредоносными программами (вирусами и троянцами);

- увеличении количества вредоносных программ для мобильных устройств;

- изменении вектора хакерских атак (от атак на отдельных пользователей к нападению на крупные компании и банки);

- использовании Rootkit-технологий (Термин Rootkit происходит из среды UNIX. Так называется набор утилит, который хакер устанавливает на взломанном компьютере, чтобы скрыть свое вторжение в систему, хакерский инструментарий и троянские программы, замещающие основные утилиты UNIX. В среде Windows под Rootkit подразумевают программу, которая внедряется в систему и перехватывает системные функции API. Перехват и модификация низкоуровневых API-функций позволяют такой программе маскировать свое присутствие)

- появлении политических мотивов в деятельности вирусописателей.

Скорее всего, отмеченные тенденции получат развитие в текущем году. Риск глобальных эпидемий, способных на время вывести из строя отдельные сегменты Интернета и охватить миллионы пользователей, сохраняется. Несмотря на то что основная масса вредоносных программ создается сейчас с криминальными целями, остается еще большая прослойка тех, кто пишет вирусы исключительно из хулиганских побуждений. Именно они ответственны за крупнейшие вирусные эпидемии последних лет — Lovesan, Sasser, NetSky, Mydoom и Sober.

«Лаборатория Касперского» предполагает два основных сценария серьезных вирусных эпидемий 2006 года. Первый — это появление сетевого червя, использующего очередную критическую уязвимость в Windows, которая позволяет атакующему выполнить произвольный код в уязвимой системе (аналогично уязвимостям RPC DCOM, LSASS, PnP и MSDTC). Второй сценарий — это появление почтового червя, применяющего один из методов социальной инженерии (трюки с текстом письма, которое будет составлено таким образом, чтобы убедить/заставить получателя добровольно открыть вложение).

Как и в прошлом году, наиболее массовым видом троянских программ останутся представители класса Trojan-Downloader, которые имеют маленький размер и способны долгое время функционировать в системе, не проявляя своего присутствия. Набор вредоносных программ, загружаемых этими троянцами, не изменится — по-прежнему это будут различные программы-шпионы, крадущие информацию пользователя, и различные программы класса Adware.

Все больше вредоносных программ будут использовать Rootkit-технологии для скрытия своего присутствия в системе.

Кроме того, сохранится тенденция к заражению/изменению кода системных файлов Windows, чтобы максимально затруднить удаление вредоносных программ из системы.

Одной из главных проблем будут оставаться уязвимости в популярных браузерах — Internet Explorer, Opera и Firefox. Следует ожидать как минимум одной серьезной эпидемии червя, распространяющегося через один из популярных клиентов Instant Messaging.

За полтора года вредоносные программы для мобильных телефонов стали одной из самых актуальных проблем современной вирусологии. Из двух способов их распространения — Bluetooth и MMS — первый и в дальнейшем останется наиболее популярным. MMS, однако, более опасен и способен вызвать массовую эпидемию за короткое время, хотя существует надежный способ борьбы с ним — проверка на сервере мобильного оператора всего MMS-трафика. В случае же с Bluetooth такой возможности нет.

Троянских программ для операционной системы Symbian станет еще больше. Существенно расширится и спектр вредоносных программ — он, за редким исключением, практически полностью повторит существующие классы вирусов для персональных компьютеров. Кроме того, внимание вирусописателей в текущем году привлечет рост популярности платформы Windows Mobile и количества пользователей смартфонов на ее основе. В целом вредоносные программы для Windows Mobile будут с технологической точки зрения гораздо сложнее, чем существующие сейчас для Symbian.

Антивирусная защита по всему фронту

волюция антивирусных программ идет вслед за развитием вирусов. По мере появления вирусов под новые платформы появляются и соответствующие антивирусы. Современное толкование термина «антивирусная защита» стало намного шире, чем десять лет назад. В ряде случаев антивирусное комплексное решение включает не только антивирусные программы, средства против программ-шпионов и программ-реклам, но и межсетевые экраны, антиспамовые программы и системы предупреждения вторжений (Intrusion Detection Systems, IDS).

волюция антивирусных программ идет вслед за развитием вирусов. По мере появления вирусов под новые платформы появляются и соответствующие антивирусы. Современное толкование термина «антивирусная защита» стало намного шире, чем десять лет назад. В ряде случаев антивирусное комплексное решение включает не только антивирусные программы, средства против программ-шпионов и программ-реклам, но и межсетевые экраны, антиспамовые программы и системы предупреждения вторжений (Intrusion Detection Systems, IDS).

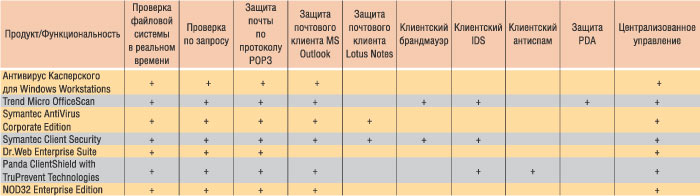

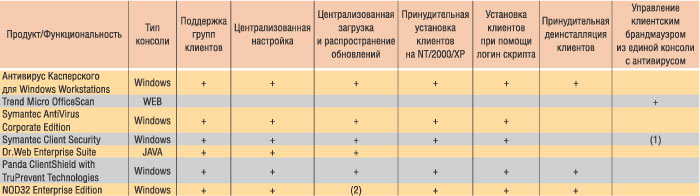

Наибольшим спросом пользуются продукты для защиты рабочих станций. На российском рынке предлагается множество приложений данного класса от разных производителей (табл. 4 и 5).

Таблица 4. Функциональность антивирусных программ для защиты рабочих станций (источник: Антивирусный центр (www.AntivirusPro.ru), 2005)

Таблица 5. Функциональность средств централизованного управления антивирусной защитой рабочих станций

(источник: Антивирусный центр (www.AntivirusPro.ru), 2005)

Примечания:

(1) В Symantec Client Security для управления настройками клиентского брандмауэра применяется отдельная консоль.

(2) NOD32 Enterprise Edition использует систему обновлений с локальных зеркал сервера обновлений, которые создаются средствами антивирусного клиента.

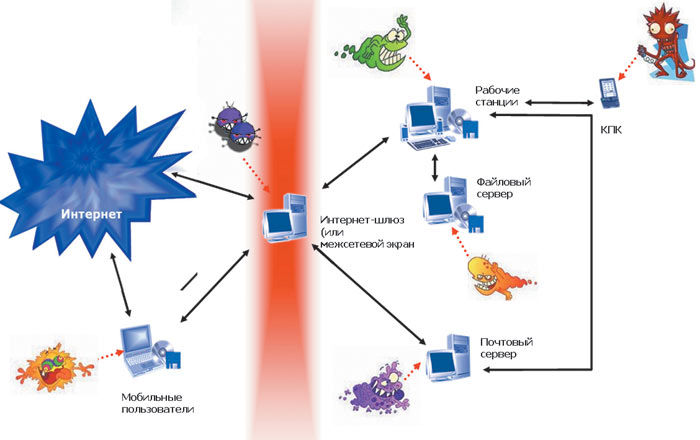

Если речь идет о безопасности корпоративной сети, то недостаточно защитить только рабочие станции. Путей попадания вирусов в корпоративную сеть и способов их распространения может быть множество (рис. 2), и для того, чтобы успешно бороться с вирусами, необходима защита по всему фронту.

Рис. 2. Возможные пути попадания вирусов в корпоративную сеть

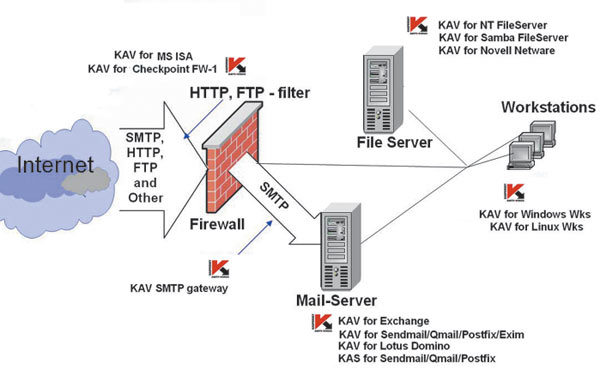

Для защиты корпоративной сети от вирусов необходимо применять комплексный подход и учитывать наличие разных операционных систем. В качестве примера на рис. 3 показан набор решений, предлагаемый компанией «Лаборатория Касперского» для защиты корпоративной сети.

Рис. 3. Набор решений, предлагаемый компанией «Лаборатория Касперского» для защиты корпоративной сети

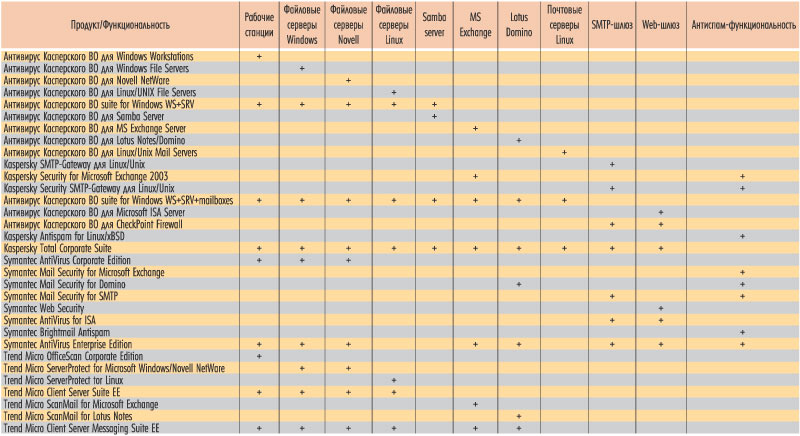

Сравнительный анализ антивирусных приложений для защиты корпоративной сети от различных производителей представлен в табл. 6.

Таблица 6. Функциональность антивирусных приложений от разных производителей (источник: Антивирусный центр (www.AntivirusPro.ru), 2005)

В статье использован «Обзор вирусной активности за 2005 год» от «Лаборатории Касперского».