Утилиты для подбора паролей к архивам и документам

Общие понятия парольной защиты

Атака методом последовательного перебора

Пакет Accent Office Password Recovery v2.50

Пакет Passware Kit Enterprise 7.11

Пакет Elcomsoft Password Recovery Bundle

Утилита Advanced Office Password Recovery 3.04 (AOPR)

Утилита Advanced Office Password Breaker

Утилита Advanced Archive Password Recovery

Утилита Advanced Access Password Recovery

Утилита Advanced Access Password Recovery Pro

Пакет Office Password Recovery Мастер

Утилита RAR Password Cracker 4.12

Часто приходится слышать, что информация стоит очень дорого и что ее непременно нужно защищать. Собственно, это мы оспаривать не будем. Действительно, очень часто хранящаяся на компьютере или на ноутбуке информация на порядок, а то и более превышает стоимость самого устройства. И страшна, как правило, не столько потеря самой информации (например, по причине выхода из строя жесткого диска), сколько утрата ею конфиденциальности, то есть предание ее огласке. А потому существует огромное количество утилит, позволяющих зашифровывать информацию, — любое офисное приложение, предназначенное для создания документов, способно их зашифровывать. Но парадоксальность ситуации заключается в том, что практически для каждого типа паролей, создаваемых теми или иными приложениями, существует немало утилит, позволяющих подобрать эти пароли.

Причем если ранее создание подобных утилит было уделом хакеров, то сегодня этим занимаются крупные компании, а сами утилиты продаются за большие деньги. Звучит, конечно, очень забавно. Где ж это видано, чтобы утилиты для взлома стоили денег? Это ж посягательство на святая святых, на устои самого Интернета! Ведь существует, пусть и негласное, соглашение, что все хакерские утилиты распространяются на безвозмездной основе.

Нет, мы, конечно, понимаем, что на любую подобную утилиту можно найти соответствующий кряк, но искать кряк на программу для кряка — это какое-то безумие! Впрочем, о чем это мы? Какой кряк? Ведь есть же модные формулировки типа «аудит паролей» или «восстановление забытых паролей». Да, именно аудит и восстановление, а никакой не кряк — в этом случае все пристойно, а предложение выложить несколько сотен баксов за программу для аудита и восстановления паролей выглядит весьма уместно. Забыли свой пароль и хотите его восстановить? Вот вам программа для этого. А как уж вы этой программой будете в действительности пользоваться — дело вашей совести. Тем не менее отрицать, что подобные программы могут пригодиться забывчивым пользователям, было бы неверно.

Впрочем, хватит рассуждать! Программы для подбора паролей (а попросту — для взлома) существуют, и в немалом количестве, а потому свою задачу мы видим в том, чтобы рассмотреть все наиболее популярные утилиты, сравнить их друг с другом и в конечном счете ответить на главный вопрос: имеет ли смысл вообще защищать документы паролями и если да, то какими должны быть пароли, чтобы их нельзя было подобрать?

Но, прежде чем переходить к практическим шагам, следует разобраться с основополагающими принципами работы утилит, позволяющих подбирать пароли.

Общие понятия парольной защиты

Не хотелось бы превращать эту статью в справочник по методам криптографической защиты файлов (тем более что тема эта не нова), однако, дабы пояснить специфические термины, без которых дальнейшее изложение материала будет затруднительным, нам все-таки придется немного поговорить о базовых принципах, используемых при защите файлов.

Итак, предположим, что существует некий документ, который необходимо защитить от несанкционированного просмотра или редактирования. С точки зрения пользователя, единственный способ обеспечить защиту документа — это установить пароль. Но что касается реализации парольной защиты — она может быть различной.

Самый простой способ заключается в том, чтобы сохранить установленный пользователем пароль в самом файле документа. В этом случае доступ к документу (или к его редактированию) пользователь получит только при совпадении вводимого им пароля с установленным, в чем легко убедиться путем их прямого сравнения. Однако данный способ парольной защиты не выдерживает никакой критики — ведь если пароль в открытом виде сохраняется в самом документе, то ничто не мешает извлечь его оттуда. К примеру, его можно подсмотреть с помощью любого HEX-редактора. Тем не менее, несмотря на свою ненадежность, данный способ парольной защиты иногда применяется, в частности в документах MS Office (Word, Excel) предусмотрено использование пароля защиты документа от записи, который сохраняется в самом документе в чистом виде (в unicode). Понятно, что данную защиту можно легко обойти как с применением специализированных утилит, так и «вручную».

Для того чтобы исключить возможность «подсмотреть» пароль, который сохраняется в самом документе или в файле, часто используется несколько более продвинутый способ защиты с помощью хэш-функций (hash) паролей. Хэш-функция — это хитрый метод одностороннего преобразования, посредством которого для исходного блока данных произвольной длины вычисляется уникальный идентификатор фиксированной длины. Особенность алгоритма хэширования заключается в том, что, зная хэш (результат преобразования), принципиально невозможно вычислить исходный блок данных. Если мы говорим о хэш-функции пароля, то это не что иное, как набор байт, полученных из пароля по определенному алгоритму. Следовательно, зная хэш-функцию пароля, сам пароль вычислить нельзя. Собственно, невозможность расшифровки пароля по его хэш-функции (реализации обратного преобразования) и заложена в понятии одностороннего (то есть только в одну сторону) преобразования. Причем независимо от длины пароля его хэш имеет фиксированную длину. Алгоритмов хэширования существует бесчисленное множество, а кроме того, их несложно придумать самостоятельно.

Применение хэшей паролей позволяет осуществить проверку правильности пароля, не храня его в документе. При использовании данного алгоритма парольной защиты, когда мы закрываем паролем документ, архив, отдельный файл или целую папку, программа вычисляет хэш пароля, сохраняемый в дальнейшем внутри файла. В случае необходимости получить доступ к файлу пользователь набирает пароль и программа вычисляет его хэш-функцию — если она совпадает с хэш-функцией, сохраненной в файле, то пароль считается правильным и доступ к файлу разрешается.

В документах Word пароль используется для защиты документа от изменения (документ можно открыть только в режиме чтения, а возможность его редактирования блокируется парольной защитой). Устанавливаемый пользователем пароль защиты документа от изменения хэшируется и сохраняется в заголовке самого документа. Длина хэша в этом случае составляет 32 бита (4 байта).

Данный способ защиты тоже не является стойким. Такую защиту легко обойти с помощью соответствующих утилит. Дело в том, что если длина хэша составляет всего 32 бита, то количество возможных хэш-функций равно всего 232 = 4 294 967 296, что не так уж и много. Естественно, одной и той же хэш-функции может соответствовать несколько различных паролей, поэтому при такой длине хэша подобрать подходящий пароль несложно, причем совсем необязательно, что это окажется именно тот пароль, который был изначально установлен пользователем. Кроме того, с помощью соответствующих утилит можно в самом документе изменить хэш на тот, пароль для которого известен.

Абсолютно такой же способ парольной защиты с помощью хэш-функций применяется и при защите документов Excel, когда посредством пароля документ защищается от изменения. Правда, в документах Excel существуют и другие специфические пароли, которые устанавливаются на книгу или на отдельный лист (пароль защиты от видоизменения структуры книги, пароль защиты на редактирование листа). Принцип парольной защиты на редактирование листа примерно такой же, что и на изменение документа. Различие лишь в том, что в данном случае длина хэша еще меньше — всего 16 бит (2 байта). В этом случае существует всего 216 = 65 536 различных вариантов хэшей и подобрать такой пароль не составляет особого труда. Чтобы самостоятельно убедиться в том, что при такой защите существует множество разных паролей, с помощью которых можно снять защиту, попробуйте защитить лист паролем «test», а потом снять защиту паролем «zzyw».

Еще один тип часто используемой парольной защиты — это симметричное шифрование всего содержимого файла, которое подразумевает применение одного и того же секретного ключа как для шифрования, так и для расшифровки данных. Сам секретный ключ вычисляется на основе пароля.

Алгоритм защиты в данном случае следующий. В каждом зашифрованном документе (файле) сохраняются две контрольные последовательности. Первая из них — это произвольная случайная последовательность, а вторая — это последовательность, полученная в результате смешивания (хэширования) первой контрольной последовательности и ключа шифрования, вычисляемого на основе пароля. То есть вторая контрольная последовательность представляет собой хэш первой последовательности на основе ключа шифрования. При проверке пароля определяется ключ шифрования и соответствие контрольных последовательностей одна другой. Таким образом, в самом документе в явном виде не сохраняется ни пароль, ни секретный ключ. Контрольные последовательности, хранимые в документе, можно изъять или даже подменить, но это не позволит определить секретный ключ, а следовательно, расшифровать весь документ.

Данный алгоритм парольной защиты с шифрованием применяется для реализации защиты на доступ (открытие) документов Word и Excel. При установке такой защиты документ шифруется по симметричному алгоритму RC4, причем в документе сохраняется уже не хэш пароля, а зашифрованный хэш пароля (вспомните контрольные последовательности).

Данный алгоритм защиты является достаточно стойким, и обойти такую защиту с кондачка уже не получится.

Длина пароля на открытие документов MS Office Word 97-2003 и Excel 97-2003 ограничивается 16 символами. Попробуем рассчитать, сколько возможных паролей при этом вообще может существовать, учитывая, что в качестве символа можно использовать спецсимволы (30 символов), цифры (10 символов), а также заглавные и строчные буквы как английского (52 символа), так и локализованного алфавита (66 символов). Итого, количество возможных символов — 30 + 10 + 52 + 66 = 158. При максимальной длине пароля в 16 символов получим возможных комбинаций 1581 + 1582 +… + 15816. Число это просто огромно, и с задачей перебора всех возможных паролей за приемлемое время не справится ни один суперкомпьютер.

Однако и в данном случае есть одно «но»! Алгоритм симметричного шифрования RC4 может использовать ключи длиной до 128 бит, однако экспортные ограничения на криптоалгоритмы не допускают применения секретного ключа такой длины. Поэтому ключ, используемый при шифровании RC4 в документах MS Office, имеет длину только 40 бит, что существенно снижает стойкость этого алгоритма.

И если задача подбора пароля методом перебора всех возможных комбинаций относится к классу нерешаемых, то реализовать перебор всех возможных секретных ключей можно на обычном ПК за приемлемое время. Действительно, при длине секретного ключа 40 бит количество возможных секретных ключей составляет 240 = 1 099 511 627 776. Перебор всех этих комбинаций на современном ПК займет менее месяца.

Существуют специальные утилиты (одну из них мы рассмотрим далее), которые позволяют подбирать не пароль к документу, а секретный ключ и соответственно расшифровывать документ без знания его пароля. Такой тип атаки по ключу называется keyspace attack.

Кроме атаки по ключу, гарантированно позволяющей открыть документ, существуют и другие способы вскрытия закрытых паролем документов. Наиболее распространенный способ — это подбор пароля.

Разные утилиты обеспечивают различную скорость перебора пробных паролей, в них могут быть реализованы и разные алгоритмы генерации пробных паролей (типы атак). Традиционно выделяют три типа атак на пароли:

- атака по словарю;

- атака методом последовательного перебора;

- атака по маске.

Атака по словарю

При атаке по словарю в утилитах используется внешний словарь и для каждого из слов словаря последовательно вычисляются хэши, которые затем сравниваются с хэшем пароля. Преимуществом данного метода является его высокая скорость, а недостатком — большая вероятность отсутствия пароля в словаре. Для увеличения эффективности атаки по словарю в некоторых утилитах предусмотрена возможность производить дополнительные настройки такой атаки. В частности, к словарю можно добавлять сочетания соседних клавиш (типа последовательностей qwert и др.), проверять повтор слов (например, useruser), обратный порядок символов в словах (например, resu), конкатенацию с обратным порядком символов (в частности, userresu), усеченные слова, слова без гласных, транслитерацию букв (типа parol). Кроме того, можно проверять замену раскладки на латинскую (например, слово «пароль» в латинской раскладке будет выглядеть как «gfhjkm») и на локализованную (слово «password» в русской раскладке — «зфыыцщкв»). К тому же при атаке по словарю имеется возможность подключать несколько словарей.

Кроме того, в некоторых утилитах может быть реализована так называемая гибридная атака, которую можно рассматривать как вариант атаки по словарю. При подборе паролей методом гибридной атаки к каждому слову или к модификации слова словаря добавляется несколько символов из предопределенного набора справа и/или слева. Для каждой получившейся комбинации вычисляется хэш, который сравнивается с хэшем пароля.

Атака методом последовательного перебора

При атаке методом последовательного перебора сгенерированные пробные пароли представляют собой случайные комбинации символов (типа 6F7drts78). При данном типе атаки можно задать набор символов, из которых будут составляться пробные пароли, а также задать минимальную и максимальную длину пароля.

Методом последовательного перебора подобрать пароль можно всегда — это лишь вопрос времени, которое может исчисляться годами и даже столетиями. Поэтому эффективность такого метода весьма и весьма низкая. Естественно, если заранее известен набор символов, используемый для пароля (например, только английские буквы и цифры, или только русские буквы, или только цифры), а также приблизительная длина пароля, то это существенно упрощает задачу его подбора и делает задачу вполне решаемой. Если же заранее о пароле ничего не известно, то подобрать его методом последовательного перебора практически невозможно.

Атака по маске

Атака по маске представляет собой модифицированную атаку методом последовательного перебора и используется в том случае, если о пароле имеется определенная предварительная информация. Например, если известны некоторые символы пароля, то можно дополнительно указывать, какие символы должны присутствовать в пароле (и их местоположение), то есть настраивать маску пароля.

Классификация программ

Утилиты для подбора паролей можно условно разделить на два класса: многоцелевые программные пакеты, позволяющие подбирать пароли к различным типам файлов, и специализированные утилиты, которые ориентированы на подбор паролей к файлам, созданным каким-либо одним приложением. Фактически многоцелевые программные пакеты представляют собой сборник отдельных утилит (иногда такие пакеты предусматривают использование единой программной оболочки для доступа к отдельным утилитам).

Среди многоцелевых программных пакетов можно выделить Accent Office Password Recovery v2.50 компании AccentSoft Team (www.passwordrecoverytools.com), Passware Kit Enterprise 7.11 компании Passware (www.lostpassword.com), Elcomsoft Password Recovery Bundle от компании ElcomSoft (www.elcomsoft.com, www.passwords.ru) и Office Password Recovery Мастер v. 1.4 (www.rixler.com).

Многие утилиты, входящие в пакет Elcomsoft Password Recovery Bundle, можно приобрести отдельно.

За исключением Office Password Recovery Мастер v. 1.4, все пакеты являются платными, и только на сайте www.rixler.com можно найти отметку: «Данные программы распространяются абсолютно бесплатно на территории Российской Федерации и стран СНГ».

Если же говорить о специализированных утилитах, ориентированных на подбор паролей для отдельных приложений (например, RAR-архивы, PDF-файлы и т.д.), то их существует довольно много, причем как в платном, так и в бесплатном вариантах.

Далее мы рассмотрим несколько наиболее популярных пакетов и отдельных утилит, позволяющих подбирать пароли к различным файлам. Однако, говоря о многоцелевых пакетах, следует иметь в виду, что некоторые из них (например, Elcomsoft Password Recovery Bundle и Accent Office Password Recovery v2.50) включают десятки различных утилит. Однако в данной статье мы рассмотрим лишь те утилиты, которые позволяют подбирать пароли к DOC-, XLS-, MBD-, PDF-, RAR- и ZIP-файлам.

Для тестирования всех пакетов и утилит мы создали несколько тестовых файлов, закрытых паролями (табл. 1). Во всех утилитах для подбора паролей применялась атака методом перебора, то есть предполагалось, что используемой нами комбинации символов нет в словаре. Кроме того, дабы несколько упростить задание и сэкономить время, мы применяли предопределенный набор символов, а именно латинские буквы в нижнем регистре. Минимальная длина пароля устанавливалась равной шести символам.

Таблица 1. Результаты тестирования программы Accent Office Password Recovery v2.50

|

Файл |

Тип пароля |

Скорость генерации паролей методом перебора (паролей в секунду) |

|

Open.doc |

Пароль на открытие |

140 000 |

|

Write.doc |

Пароль на изменение |

Мгновенно |

|

Open.xls |

Пароль на открытие |

140 000 |

|

Write.xls |

Пароль на изменение |

Мгновенно |

|

Test.mbd |

Общий пароль |

Мгновенно |

Файлы Open.doc, Write.doc, Open.xls, Write.xls и Test.mbd создавались с помощью пакета Microsoft Office 2003; для создания файла Test.rar применялся архиватор WinRAR 3.62, для файла Test.zip — архиватор WinZip Pro 10.0, а для файла Test.pdf — пакет Adobe Acrobat Professional 7.0.

Тестирование всех утилит проводилось на компьютере c двухъядерным процессором Intel Core 2 Duo E6600, оснащенном 2 Гбайт памяти DDR2-800.

Пакет Accent Office Password Recovery v2.50

Первый рассматриваемый нами пакет — Accent Office Password Recovery v2.50 от компании AccentSoft Team (www.passwordrecoverytools.com) — относится к разряду многоцелевых и позволяет восстанавливать пароли для документов, созданных приложениями Microsoft Office: Access, Excel и Word. Данный пакет является условно-бесплатным (shareware). Демо-версия программы имеет существенное ограничение: она позволяет восстанавливать пароли с максимальной длиной до четырех символов. Полнофункциональная зарегистрированная версия пакета стоит всего 400 руб. Кроме того, входящие в пакет Accent Office Password Recovery v2.50 утилиты Access Password Recovery, Excel Password Recovery, Word Password Recovery и Money Password Recovery можно приобрести отдельно.

Программа Accent Office Password Recovery v2.50 имеет простой и интуитивно понятный графический интерфейс (рис. 1). Большую его часть занимает информационное окно, в котором отображаются действия программы. Под ним расположено окно помощи, содержащее короткие подсказки. Управление программой осуществляется через систему меню. Кроме того, все основные возможности пунктов меню дублируются кнопками и горячими клавишами.

Рис. 1. Главное окно утилиты Accent Office Password Recovery v2.50

Прежде всего необходимо открыть нужный файл, закрытый паролем. После этого в информационном окне отобразится информация, которую программе удалось выяснить об этом файле. Если в файле используется одна из известных программе защит, то можно приступать к подбору пароля.

Пароли к файлам баз данных, созданных Microsoft Access версий 6.0, 97, 2000, XP и 2003, восстанавливаются мгновенно, что объясняется типом применяемой защиты.

Кроме того, мгновенно восстанавливаются пароли на изменение содержимого XLS-файла, созданного приложением Microsoft Excel версий 97, 2000, XP и 2003, а также на изменение содержимого DOC-файла, созданного приложением Microsoft Word версий 97, 2000, XP и 2003. Пароли на открытие XLS- и DOC-файлов, созданных упомянутыми приложениями, предусматривают длительное восстановление.

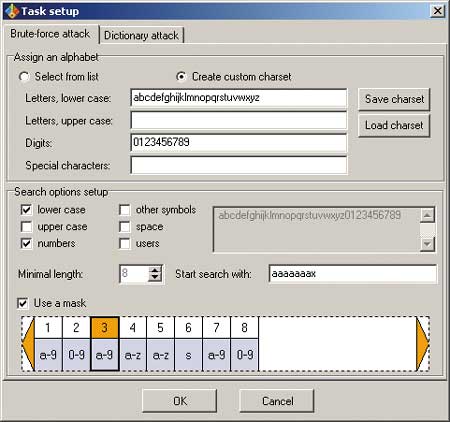

Для подбора паролей в программе Accent Office Password Recovery v2.50 предусмотрены три типа атак: методом последовательного перебора (Brute-force attack), по маске и по словарю.

При атаке последовательным перебором необходимо указать алфавит и диапазон символов, из которых будут генерироваться пароли (можно выбирать из стандартных наборов либо создать набор символов вручную). Следует также установить минимальную длину пароля (не более 15 символов), а кроме того, можно указать комбинацию символов, с которой программа начнет поиск (Start search with).

В случае атаки по маске (рис. 2), которая используется в том случае, если известна часть пароля и нет необходимости перебирать все варианты, предусмотрена возможность задать набор допустимых для генерации символов для каждой символьной позиции или указать конкретный символ, который применяется в пароле на определенной позиции.

Рис. 2. Настройка атаки по маске в программе

Accent Office Password Recovery v2.50

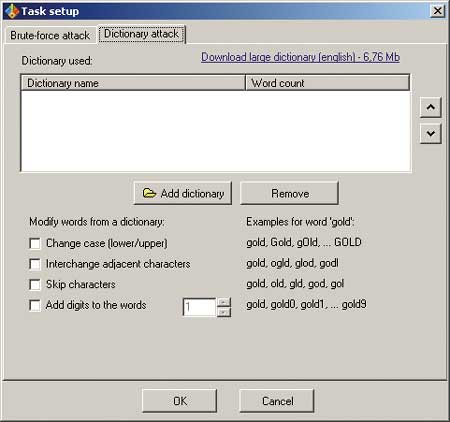

При атаке по словарю (рис. 3), помимо обычной проверки, предусмотрена трансформация считываемых из словаря словоформ. В настройках программ можно указать, чтобы изменялся регистр символов, соседние символы менялись местами, осуществлялся пропуск символов. Программа допускает использование любых стандартных словарей, а кроме того, можно скачать словарь, содержащий более 3 млн словоформ (в латинице) с сайта www.passwordrecoverytools.com.

Рис. 3. Настройка атаки по словарю в программе

Accent Office Password Recovery v2.50

В заключение обратимся к результатам тестирования программы (см. табл. 1). При атаке методом последовательного перебора скорость генерации паролей составляет порядка 110 тыс. паролей в секунду. С учетом того, что мы настраивали атаку методом перебора на точную длину пароля и пользовались набором символов, состоящим из латинских букв нижнего регистра, поиск пароля у программы занял 8 мин, а на перебор всех возможных комбинаций из пяти символов потребовалось бы 38 мин. Казалось бы, совсем недолго. Но… если бы наш пароль состоял из восьми символов латинских букв нижнего регистра, то на перебор всех комбинаций ушло бы уже 22 дня. Если же предположить, что о пароле заранее ничего не известно, то при такой скорости перебора паролей задача станет нерешаемой.

А вот с паролями на изменение документов Word и Excel, а также с паролем базы данных программа, как и было обещано, справилась мгновенно.

Пакет Passware Kit Enterprise 7.11

Passware Kit Enterprise 7.11 от компании Passware (www.lostpassword.com) также относится к разряду многоцелевых пакетов и по сути является сборником 32 отдельных утилит. Демо-версия данной программы практически бесполезна, поскольку ограничения настолько жесткие, что пользоваться ею просто невозможно. Стоимость полнофункциональной версии пакета зависит от его комплектации (существует множество вариантов комплектации) и варьируется от 100 до 5 тыс. долл.

Для взлома паролей документов, созданных пакетом Microsoft Office, используется утилита Office Key 7.11, входящая в комплект пакета Passware Kit Enterprise 7.11. Эта утилита продается и отдельно.

Утилита Office Key 7.11

Утилита Office Key 7.11 имеет англоязычный интерфейс, который, однако, настолько прост и интуитивно понятен, что разобраться в ней не составит особого труда.

Данная утилита поддерживает подбор паролей ко всем типам файлов Microsoft Office: Access, Excel, Outlook, Word, PowerPoint и Visual Basic for Applications (VBA).

Работа с утилитой начинается с настройки одного из четырех типов атаки: по словарю, методом перебора (Brute-force), методом перебора по маске и атаки, называемой Xieve optimization.

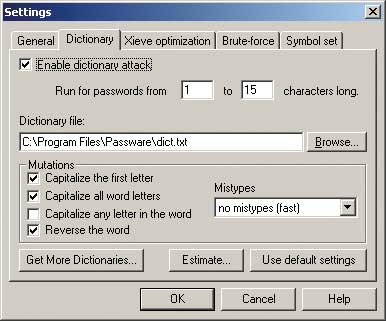

При настройке атаки по словарю (рис. 4) имеется возможность указывать минимальную и максимальную длину пароля, а также проверять модифицированные слова из словаря. Под модификацией слов понимается обратный порядок букв в слове (user ->resu), написание слова с прописной буквы, написание всего слова прописными буквами и проверка комбинаций, когда любые буквы в слове могут быть прописными.

Рис. 4. Настройка атаки по словарю

Настройка атаки методом перебора подразумевает возможность устанавливать минимальную и максимальную длину пароля, а также возможность использования маски пароля. При настройке маски допускается применение как отдельных известных символов пароля, так и неопределенных символов «?». К примеру, маска «good???» будет соответствовать паролю «goodday». Кроме того, допускается использование символа «*», заменяющего собой любой набор символов, например маска «*more» соответствует паролю «nevermore».

Фирменный тип атаки Xieve optimization позволяет, согласно документации, существенно ускорить атаку методом перебора и представляет собой не что иное, как модифицированную атаку методом перебора. Модификация в данном случае заключается в том, что пропускаются бессмысленные комбинации символов, то есть комбинации, не несущие смысловой нагрузки.

Вообще, нужно отметить, что для русскоязычных пользователей применение данного метода атаки кажется весьма сомнительным. Ведь часто в качестве пароля пользователи используют русские слова, набранные при английской раскладке клавиатуры, а следовательно, представляют собой бессмысленное сочетание символов.

Кроме настройки конкретных типов атак, при настройке программы необходимо указать набор символов, который будет использоваться во всех типах атак (кроме атаки по словарю). При этом имеется возможность либо применять предопределенные наборы символов, либо задавать набор символов вручную. В предопределенных наборах символов можно указать только латинские буквы (верхний и нижний регистр), цифры, специальные символы и пробел. В случае использования русских букв набор символов придется создавать вручную.

Настроив атаки и указав тип атаки (допускается применение последовательно всех типов атак), можно открыть документ MS Office, после чего программа сразу приступит к подбору паролей. Информация о документе и результат работы программы отображаются в главном окне (рис. 5).

Рис. 5. Главное окно программы Office Key 7.11

В ходе тестирования программы Office Key 7.11 выяснилось (табл. 2), что при использовании атаки методом последовательного перебора скорость генерации паролей составляет 457 тыс. паролей в секунду — это, конечно, в несколько раз больше, чем скорость генерации в программе Accent Office Password Recovery v2.50, но считать эту скорость приемлемой вряд ли возможно.

Таблица 2. Результаты тестирования пакета Passware Kit Enterprise 7.11

|

Файл |

Тип пароля |

Скорость генерации паролей методом перебора (паролей в секунду) |

|

Open.doc |

Пароль на открытие |

570 000 |

|

Write.doc |

Пароль на изменение |

Мгновенно |

|

Open.xls |

Пароль на открытие |

570 000 |

|

Write.xls |

Пароль на изменение |

Мгновенно |

|

Test.mbd |

Общий пароль |

Мгновенно |

|

Test.rar |

Общий пароль |

8 |

|

Test.zip |

ZIP 2.0 compatible |

85 |

|

Test.zip |

128-bit AES |

170 |

|

Test.zip |

256-bit AES |

17 535 000 |

|

Test.pdf |

Пароль на открытие |

45 800 |

Определение паролей базы данных, а также паролей на изменение содержимого документов Excel и Word происходит мгновенно.

Утилита RAR Key 7.11

Утилита RAR Key 7.11 входит в комплект пакета Passware Kit Enterprise 7.11 и предназначена для подбора паролей к RAR-архивам. Графический интерфейс утилиты в точности повторяет уже описанный интерфейс утилиты Office Key 7.11. Методы настройки всех типов атак также ничем не отличаются от уже рассмотренных при описании утилиты Office Key 7.11, а потому не будем заострять на них внимание. Куда важнее, на наш взгляд, результаты тестирования данной утилиты. При использовании атаки методом перебора скорость подбора паролей составляет всего восемь паролей в секунду. Это, конечно, недопустимо низкий показатель, при такой скорости перебора паролей данный тип атаки становится просто бессмысленным. Кстати, отметим, что столь низкая скорость перебора паролей наблюдается и при атаке по словарю. Так что перебор всего словаря займет очень длительное время. К примеру, на перебор стандартного словаря из комплекта поставки программы, содержащего всего 45 тыс. слов (хорошие словари содержат по нескольку сотен тысяч слов), потребуется 1,5 часа. Исходя из всего этого, можно сделать однозначный вывод, что данная утилита абсолютно бесполезна (во всяком случае, для подбора пароля к архивам, созданным с использованием архиватора WinRAR 3.61).

Утилита ZIP Key 7.11

Утилита ZIP Key 7.11 также входит в комплект пакета Passware Kit Enterprise 7.11 и предназначена для подбора паролей к ZIP-архивам. Графический интерфейс ZIP Key 7.11 в точности повторяет уже описанный интерфейс утилиты Office Key 7.11, но, кроме реализованных в ней методов атак (по словарю, методом перебора, методом перебора по маске и атака Xieve optimization), в ZIP Key 7.11 предусмотрены и специфические для ZIP-архивов методы атаки Known Plaintext и SureZip Recovery.

Атака SureZip Recovery расшифровывает ZIP-архив менее чем за час независимо от длины пароля и используемого набора символов. Для реализации функции SureZip Recovery необходимо, чтобы имелось не менее пяти зашифрованных файлов. Кроме того, данный метод атаки применим только в том случае, если архив создан архиватором WinZip 8.0 и более ранней версии. Для более новых версий данная атака неприемлема.

Метод атаки Known Plaintext используется при наличии в архиве, состоящем из нескольких файлов, хотя бы одного расшифрованного файла — при этом возможна расшифровка всех остальных файлов архива независимо от сложности пароля.

В ходе тестирования утилиты ZIP Key 7.11 выяснилось (табл. 2), что в случае метода перебора скорость перебора зависит от типа шифрования ZIP-файла. С помощью ZIP-архиватора можно задать три типа шифрования: ZIP 2.0 compatible encryption, 128-bit AES и 256-bit AES. При шифровании ZIP 2.0 compatible encryption скорость подбора паролей — 17 535 тыс. паролей в секунду и, естественно, подбор пароля не составляет труда. При использовании шифрования 128-bit AES и 256-bit AES скорость подбора паролей составляет соответственно 85 и 170 паролей в секунду, что делает подбор пароля практически невыполнимой задачей.

Утилита Acrobat Key 7.11

Последняя утилита, которую мы рассмотрим в рамках пакета Passware Kit Enterprise 7.11, — это Acrobat Key 7.11, предназначенная для восстановления паролей к PDF-файлам.

И графический интерфейс данной утилиты, и возможности по настройке атак в точности такие же, как у утилиты Office Key 7.11. А потому не будем останавливаться на ее функциональных возможностях и сразу перейдем к результатам тестирования (см. табл. 2).

Скорость перебора паролей составляет 45 800 паролей в секунду, что, конечно же, не позволяет рассматривать данную утилиту в качестве серьезного инструмента для подбора паролей, поскольку этот процесс может затянуться на долгие месяцы и годы.

Пакет Elcomsoft Password Recovery Bundle

Пакет Elcomsoft Password Recovery Bundle от компании ElcomSoft (www.elcomsoft.com, www.passwords.ru) представляет собой сборник из 30 отдельных утилит по подбору паролей к различным типам файлов, Windows-паролей и др. Естественно, рассмотрение всех утилит, входящих в комплект пакета, выходит за рамки данной статьи, поэтому мы сконцентрируемся лишь на нескольких утилитах, позволяющих подбирать пароли к архивам, PDF-документам и документам MS Office. Как мы уже отмечали, пакет Elcomsoft Password Recovery Bundle является платным, а с сайта можно скачать лишь его ограниченную по функциональности 30-дневную демо-версию. Кроме того, можно скачать и приобрести не весь пакет целиком, а отдельные утилиты.

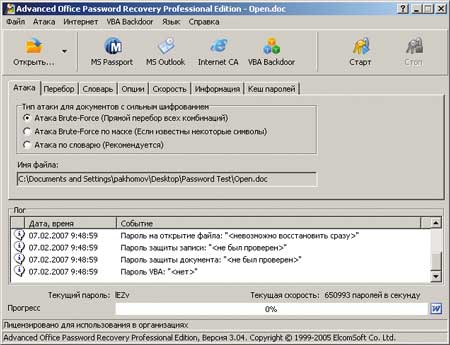

Утилита Advanced Office Password Recovery 3.04 (AOPR)

Утилита Advanced Office Password Recovery 3.04 (AOPR) предназначена для подбора пароля к документам MS Office. Отметим, что текущая версия программы — 3.11, но за неимением оной для тестирования мы воспользовались версией 3.04.

Утилита Advanced Office Password Recovery 3.04 имеет как английский, так и русский интерфейс, что делает процесс освоения программы очень простым. Вообще, при работе с данной программой не возникнет никаких проблем даже у новичка — все предельно просто и понятно. Пожалуй, единственное, что осталось непереведенным на русский язык, — это справка по использованию программы. Однако трудно себе представить ситуацию, когда эта справка может реально потребоваться.

В утилите Advanced Office Password Recovery 3.04 предусмотрены все традиционные типы атак: по словарю, методом перебора и методом перебора по маске (рис. 6).

Рис. 6. Выбор типа атаки в утилите

Advanced Office Password Recovery 3.04

При атаке методом последовательного перебора традиционно можно задавать минимальную и максимальную длину пароля, указывать набор используемых символов (возможен выбор из предопределенных наборов или задание набора вручную), а также стартовую комбинацию символов.

Атака методом перебора по маске предусматривает задание маски пароля с помощью символа «?», заменяющего любой символ из предопределенного набора символов, конкретного известного символа, а также символа «*», применяемого для замены нескольких неопределенных символов.

При настройке атаки по словарю имеется возможность подключать словарь (правда, один), а также указывать возможность проверки модифицированных слов словаря. Под модифицированными словами в данном случае понимаются сочетания прописных и строчных букв. К примеру, если в словаре имеется базовое слово длиной n букв, то путем сочетания прописных и строчных букв из него можно получить еще n2слов. Понятно, что при использовании данной опции, когда рассматриваются все возможные сочетания прописных и строчных букв, даже проверка небольшого по объему словаря может занять очень много времени. Поэтому при настройке атаки по словарю в утилите Advanced Office Password Recovery 3.04 предусмотрена еще одна возможность: интеллектуальная модификация слов. В данном случае также рассматриваются различные сочетания прописных и строчных букв, но не все возможные, а только выборочные сочетания, в которых прослеживается некоторая логика. К примеру, пусть в словаре имеется базовое слово «password». Понятно, что если рассматривать все возможные сочетания заглавных и строчных букв, то мы получим 64 различных слова. Однако запомнить пароль, полученный из базового слова «password» путем случайного сочетания прописных и строчных букв (типа PasSWOrd) довольно сложно. Поэтому можно предположить, что в сочетании прописных и строчных букв будет присутствовать либо симметрия, либо логика, чтобы можно было легко запомнить такой пароль. Например, такой логикой или симметрией будут обладать пароли Password, passworD, PaSsWoRd, PASSword, passWORD, password.

Функция интеллектуальной модификации слов (мутации слов из словаря) позволяет проверять не все возможные сочетания прописных и строчных букв, а только те из них, в которых присутствует либо логика, либо симметрия.

Еще одной интересной особенностью утилиты Advanced Office Password Recovery 3.04 является возможность проведения предварительного тестирования на скорость перебора паролей к документам MS Office XP, MS Word 97/2000 и MS Excel 97/2000, хотя практического значения данная функция не имеет (разве что поможет оценить, сколько времени уйдет на подбор пароля, с тем чтобы бросить это безнадежное занятие).

После того как выбран тип атаки и проведена ее настройка, в утилиту можно загрузить документ, закрытый паролем, и приступить к его подбору.

При работе утилиты в информационном окне отображается текущая скорость перебора паролей, процент выполнения задания, а также информация о документе.

В процессе тестирования утилиты Advanced Office Password Recovery 3.04 выяснилось (табл. 3), что при использовании атаки методом последовательного перебора скорость генерации паролей составляет 615 тыс. паролей в секунду для документов Word и 550 тыс. — для Excel.

Таблица 3. Результаты тестирования пакета Advanced Office Password Recovery 3.04

|

Файл |

Тип пароля |

Скорость генерации паролей методом перебора (паролей в секунду) |

|

Open.doc |

Пароль на открытие |

615 000 |

|

Write.doc |

Пароль на изменение |

Мгновенно |

|

Open.xls |

Пароль на открытие |

550 000 |

|

Write.xls |

Пароль на изменение |

Мгновенно |

|

Test.mbd |

Общий пароль |

Мгновенно |

Определение паролей базы данных, а также паролей на изменение содержимого документов Excel и Word происходит мгновенно.

Утилита Advanced Office Password Breaker

Еще одна интересная утилита из пакета Elcomsoft Password Recovery Bundle — это Advanced Office Password Breaker (рис. 7), особенность которой заключается в том, что она реализует метод атаки не на пароли, а на секретные ключи (keyspace attack).

Рис. 7. Главное окно утилиты Advanced Office Password Breaker

Данная утилита позволяет открывать документы MS Word и MS Excel, закрытые паролем на открытие. При этом поддерживаются файлы MS Word 97/2000 и MS Excel 97/2000, а также файлы MS Word XP/2003 и MS Excel XP/2003, но только в том случае, если они зашифрованы в режиме совместимости Office 97/2000, используемом по умолчанию.

Утилита Advanced Office Password Breaker не позволяет найти пароль, но зато гарантированно обеспечивает открытие документа, поскольку перебрать все возможные секретные ключи диной 40 бит — задача вполне выполнимая. При этом решение такой задачи вообще никак не связано с длиной пароля и набором используемых для него символов. К примеру, на компьютере с процессором Athlon XP 1800+ задача выполняется максимум за 13 дней. Применение современных двухъядерных и четырехъядерных процессоров позволяет сократить это время (данная утилита поддерживает многопроцессорность), к примеру двухъядерный процессор Intel Core 2 Duo справится с перебором всех ключей всего за 2 дня и 17 часов (скорость перебора составляет 4 680 тыс. ключей в секунду).

Данная утилита практически не требует никаких настроек — достаточно лишь указать имя файла, закрытого паролем, поскольку настройки по умолчанию подойдут в большинстве случаев.

Настройка программы заключается в том, что необходимо указать тип процессора (для оптимизации алгоритма работы) и количество используемых процессоров (для многоядерных процессоров и SMP-систем), а также так называемый диапазон (Range), в котором производится подбор ключа. В программе все 1 099 511 627 776 ключей разбиты на 65 535 блоков (по 16 777 216 ключей в каждом блоке), поэтому можно задать диапазон блоков, в котором производится поиск ключа. Это позволяет применять несколько компьютеров для решения одной задачи, например на первом компьютере используются блоки от 1 до 10 000, на втором — от 10 001 до 20 000 и т.д.

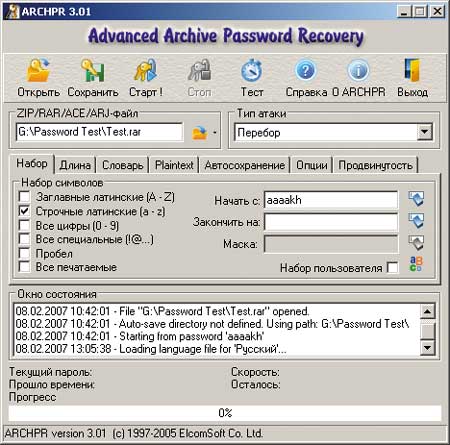

Утилита Advanced Archive Password Recovery

Утилита Advanced Archive Password Recovery входит в пакет Elcomsoft Password Recovery Bundle и предназначена для подбора паролей к RAR- и ZIP-архивам, созданным архиваторами ZIP/PKZip/WinZip и RAR/WinRAR. Кроме того, поддерживается подбор паролей к архивам, созданным архиваторами PKZip, ARJ/WinARJ и ACE/WinACE (1.x).

Отметим, что существуют также отдельные утилиты Advanced ZIP Password Recovery и Advanced RAR Password Recovery, но, поскольку они входят в состав утилиты Advanced Archive Password Recovery, а графический интерфейс всех трех утилит абсолютно одинаков, мы рассмотрим только утилиту Advanced Archive Password Recovery.

Утилита Advanced Archive Password Recovery позволяет проводить традиционные типы атак на пароли: по словарю, методом последовательного перебора и методом перебора по маске.

Кроме того, для ZIP-архивов предусмотрены специфические методы атак: Known Plaintext и Guaranteed WinZip Recovery.

Метод атаки Known Plaintext используется в том случае, если в архиве, состоящем из нескольких файлов, имеется хотя бы один расшифрованный файл. В этом случае данный метод атаки позволяет расшифровать все остальные файлы архива независимо от сложности пароля.

Атака Guaranteed WinZip Recovery гарантированно расшифровывает ZIP-архив независимо от длины пароля и используемого набора символов. Но для реализации данного типа атаки необходимо, чтобы в архиве имелось не менее пяти зашифрованных файлов. Кроме того, данный метод атаки применим лишь в том случае, если архив создан архиватором WinZip 8.0 или более ранней версией. Для версии 8.0 данная атака неприемлема.

Если говорить о возможностях настройки традиционных атак на пароли, то они вполне типичны. Так, при настройке атаки по словарю (рис. 8) можно подключать словарь (но только один), а также осуществлять проверку модифицированных слов словаря. Под модифицированными словами в данном случае понимаются всевозможные сочетания прописных и строчных букв и интеллектуальная модификация слов словаря, когда рассматриваются не все возможные сочетания прописных и строчных букв, а только выборочные сочетания, в которых присутствует некоторая логика или симметрия.

Рис. 8. Настройка атаки по словарю в утилите

Advanced Archive Password Recovery

При настройке атаки методом перебора можно задавать минимальную и максимальную длину пароля, указывать набор применяемых символов (возможен выбор из предопределенных наборов или задание набора вручную), а также стартовую комбинацию символов.

Атака методом перебора по маске позволяет задавать маску пароля с помощью символа «?», заменяющего любой символ из предопределенного набора символов, конкретный известный символ, а также символ «*», который служит для замены нескольких неопределенных символов.

В ходе тестирования утилиты Advanced Archive Password Recovery выяснилось (табл. 4), что при использовании метода перебора скорость перебора зависит от типа шифрования ZIP-файла. Посредством ZIP-архиватора можно задать три типа шифрования: ZIP 2.0 compatible encryption, 128-bit AES и 256-bit AES. При шифровании ZIP 2.0 compatible encryption скорость подбора паролей составляет 17 535 тыс. паролей в секунду и, естественно, подбор пароля не составляет труда. При шифровании 128-bit AES и 256-bit AES скорость подбора паролей составляет соответственно 85 и 170 паролей в секунду, что делает подбор пароля практически невыполнимой задачей.

Таблица 4. Результаты тестирования утилиты Advanced Archive Password Recovery

|

Файл |

Тип пароля |

Скорость генерации паролей методом перебора (паролей в секунду) |

|

Test.rar |

Общий пароль |

37 |

|

Test.zip |

ZIP 2.0 compatible |

24 058 833 |

|

Test.zip |

128-bit AES |

973 |

|

Test.zip |

256-bit AES |

486 |

Утилита Advanced Access Password Recovery

Утилита Advanced Access Password Recovery, входящая в пакет Elcomsoft Password Recovery Bundle, предназначена для подбора паролей к базам данных MS Access 2000-2003.

Собственно, в данном случае никаких настроек нет вообще, поэтому описывать нечего. Запускаем утилиту, открываем в ней MBD-файл и сразу же получаем пароль (рис. 9). Все предельно просто.

Рис. 9. Окно утилиты Advanced Access

Password Recovery

Утилита Advanced Access Password Recovery Pro

Утилита Advanced Access Password Recovery Pro, входящая в пакет Elcomsoft Password Recovery Bundle, предназначена для подбора всех типов паролей к PDF-документам.

В файле Adobe Acrobat PDA предусмотрены два типа паролей: пароль на открытие документа и пароль на внесение изменений в документ (Owner-level protection). При защите на внесение изменений не допускается редактирование PDF-файла, копирование текста и графики, а также распечатывание документа. Единственное, что в данном случае возможно, — это прочтение документа. Защита на открытие вообще предотвращает какой-либо доступ к документу.

Для снятия парольной защиты на открытие PDF-файла в утилите Elcomsoft Password Recovery Bundle предусмотрены традиционные типы атак на пароли (по словарю, методом перебора и по маске), а также возможна атака на ключи (keyspace attack), поскольку алгоритм шифрования PDF-документов предусматривает применение секретного ключа длиной 40 бит. Соответственно, как и в случае с подобной атакой, используемой при подборе паролей на открытие в документах Word и Excel, здесь возможно проведение атаки не на пароли, а на сами ключи. Естественно, в данном случае пароль к документу не определяется, однако документ можно будет открыть и изменить. Отметим, что пакеты Adobe Acrobat версии 5.0 и выше могут использовать шифрование по алгоритму RC4 или AES с длиной ключа 128 бит (применение ключа длиной 40 бит для новых версий Adobe Acrobat не предусмотрено по умолчанию). В этом случае использование атаки на ключи неприемлемо.

В случае если в PDF-документе используется парольная защита типа Owner-level protection, при которой сам файл не шифруется, то независимо от длины пароля утилита Advanced Access Password Recovery Pro позволяет мгновенно снимать ее.

Графический интерфейс утилиты Advanced Access Password Recovery Pro схож с интерфейсом утилиты Advanced Archive Password Recovery, ну а возможности по настройке традиционных типов парольных атак ничем не отличаются от соответствующих настроек, реализованных в уже рассмотренных утилитах пакета Elcomsoft Password Recovery Bundle.

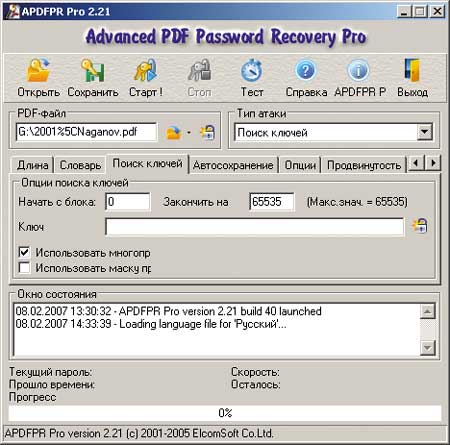

Настройка атаки на ключи (рис. 10) производится абсолютно аналогично тому, как это делается в утилите Advanced Office Password Breaker.

Рис. 10. Настройка атаки на ключи в утилите

Advanced Access Password Recovery Pro

В ходе тестирования выяснилось, что при методе атаки путем перебора паролей скорость перебора составляет 20 696 паролей в секунду, что, конечно же, делает практически невозможным подбор пароля за приемлемое время.

При атаке на ключи (в случае 40-битной длины ключа) скорость перебора ключей составляет 2970 тыс. ключей в секунду.

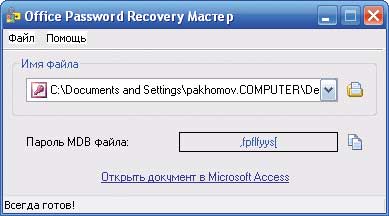

Пакет Office Password Recovery Мастер

Пакет Office Password Recovery Мастер (текущая версия 1.4) от компании Rixler Software (www.rixler.com) — это абсолютно бесплатная многоцелевая программа, позволяющая восстанавливать все типы паролей к документам MS Word, MS Excel; MS Outlook и баз данных MS Access.

Если говорить более конкретно, то программа позволяет удалять пароль на открытие документов Word и Excel, подбирает пароль защиты на исправление документов, восстанавливает пароль к персональным файлам (*.pst) MS Outlook, взламывает пароли баз данных (*.mdb), а также пароли VBA-проектов в документах MS Word, MS Excel и Outlook.

В качестве ограничений к программе указывается, что удаление паролей на открытие документов возможно только в том случае, если используется стандартный тип шифрования (шифрование, совместимое с Word/Excel 97/2000).

К сожалению, в описании к программе не указано, какие типы атак в ней применяются, однако, судя по тому, что речь идет именно об удалении, а не о подборе паролей на открытие документов Word и Excel, имеет место атака на ключи (keyspace attack), которая возможна при использовании стандартного шифрования RC4 с длиной ключа 40 бит.

Программа крайне проста в освоении, поскольку вообще не имеет никаких настроек. Единственное, что требуется от пользователя, — это загрузить в программу документ, защищенный паролем. Пароль на внесение изменений в документы и пароль к базе данных, то есть защита без шифрования всего документа, восстанавливаются мгновенно (рис. 11).

Рис. 11. Пример мгновенного восстановления пароля

к базе данных в программе

Office Password Recovery Мастер

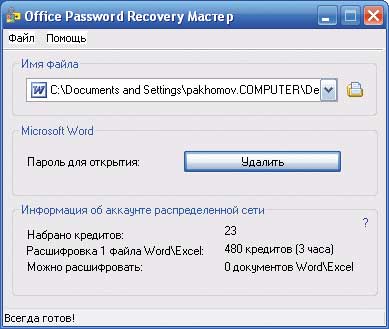

Однако если речь идет о пароле на открытие документа (рис. 12), то все не так просто. Особенность данной программы заключается в том, что атака на ключи проводится с помощью распределенной сети, под которой понимается сеть, состоящая из компьютеров пользователей, поддерживающих данный проект. То есть любой желающий пользователь, имеющий выход в Интернет, может предоставить ресурсы своего ПК для проведения распределенной атаки на ключи. Все, что для этого нужно, — это подключиться к специализированному серверу и согласиться на участие в проекте. Естественно, воспользоваться возможностями распределенных вычислений «на халяву» не удастся — для их получения необходимо набрать определенное число кредитов, предоставляя возможности своего ПК другим пользователям проекта.

Рис. 12. Проведение атаки по ключам

в программе Office Password Recovery Мастер требует

подключения через Интернет

к распределенной сети

Может быть, сама по себе идея организации распределенных вычислений в Интернете для решения подобного рода задач и неплоха, но кажется весьма сомнительной. Все-таки такие добровольные объединения пользователей — это не сети P2P с трэкер-серверами, которые приобретают громадную популярность и объединяют в сети миллионы пользователей. Такой одиночный проект организации распределенных вычислений — это, скорее, немногочисленное (в силу своей специфики) объединение единомышленников. В отношении практической целесообразности данного проекта у нас есть большие сомнения. Ведь для эффективности распределенных вычислений необходимо, чтобы к такой сети одновременно были подключены сотни пользователей, предоставляющих в распоряжение других вычислительные возможности своих ПК, что, как нам кажется, маловероятно.

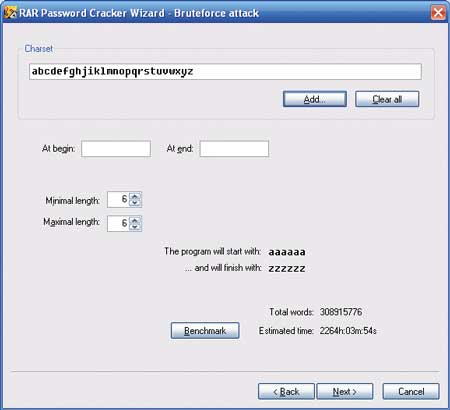

Утилита RAR Password Cracker 4.12

Последняя утилита, которую мы рассмотрим, — это RAR Password Cracker 4.12. (www.rarpasswordcracker.com). Ее демо-версия имеет очень ограниченную функциональность и позволяет лишь подбирать пароли длиной не более трех символов.

Как следует из названия, утилита предназначена для взлома паролей к RAR-архивам. Работа с ней начинается с создания нового проекта, для чего в программу необходимо загрузить RAR-файл, защищенный паролем.

Особенность данной программы заключается в том, что в один проект можно добавлять одновременно несколько RAR-файлов и проводить парольную атаку сразу на все файлы. Однако целесообразность такого подхода кажется весьма сомнительной, ведь, как правило, пароль требуется подобрать к одному- единственному архиву.

Для взлома пароля в утилите RAR Password Cracker 4.12 реализовано всего два типа парольных атак: по словарю и методом перебора.

При атаке по словарю возможно подключать несколько словарей и проводить модифицированные типы атак, под которыми подразумевается проверка слов, получаемых из базовых слов словаря путем замены строчных букв прописными, а также проверка слов, в которых прописной является только первая буква. Возможности, скажем прямо, не богатые, а потому эффективность атаки по словарю довольно низкая.

При атаке методом перебора (рис. 13) можно задавать набор используемых символов, минимальную и максимальную длину пароля, а также начальную и конечную комбинации символов, что позволяет реализовать своего рода распределенные вычисления. Отметим, что при выборе набора символов можно задавать цифры, строчные и прописные символы английского алфавита. Если же необходимо задействовать другие символы (спецсимволы, буквы русского алфавита), то следует предварительно создать файл с набором этих символов, что, конечно же, не слишком удобно.

Рис. 13. Настройка атаки методом перебора

в утилите RAR Password Cracker 4.12

Следует отметить, что из всех рассмотренных нами утилит по подбору паролей для RAR-архивов утилита RAR Password Cracker 4.12 обладает самыми низкими возможностями по настройке, что делает ее малоэффективной.

В ходе тестирования утилиты RAR Password Cracker 4.12 выяснилось, что скорость перебора паролей составляет 38 паролей в секунду. Понятно, что уж если атака по словарю не позволила выявить пароль, то подобрать пароль методом перебора будет практически невозможно.

Выводы

Итак, после тестирования большого количества утилит можно сделать некоторые выводы. Если выбирать наилучший пакет для подбора паролей, то стоит остановиться на Elcomsoft Password Recovery Bundle или, в крайнем случае, на Passware Kit Enterprise 7.11. Именно они отличаются своей полнотой и широкими функциональными возможностями. Напомним, что мы рассматривали лишь отдельные утилиты из этих пакетов, а полный перечень всех входящих в них программ куда более обширный. Если же сравнивать между собой исключительно утилиты, ориентированные на подбор паролей к документам MS Office, архивам и PDF-документам, то стоит отметить, что утилиты из пакета Elcomsoft Password Recovery Bundle обеспечивают более высокую эффективность и скорость работы. В то же время, говоря о возможности взлома паролей даже с помощью этих утилит, стоит сделать ряд важных замечаний.

Если речь идет о паролях на изменение документов, PDF-файлов или баз данных, то с этой задачей легко справится любая утилита и выбирать лучшую здесь просто бессмысленно.

Другое дело, когда требуется взломать защиту на открытие документа или архива, то есть защиту, при которой содержимое всего документа шифруется. В этом случае нужно иметь в виду следующее. Если речь идет о RAR-архиве, который создан современным архиватором (например, WinRAR 3.61), то возможность подбора пароля — это, скорее, вопрос везения, нежели выбора утилиты. Если атака по словарю не позволяет подобрать пароль, то сделать это методом перебора будет практически невозможно — ни одна из утилит не обеспечивает скорости перебора, которая позволила бы решить задачу нахождения пароля за приемлемое время.

Если говорить о ZIP-архивах, то и в этом случае мы получаем ту же самую картину. Если атака по словарю не приводит к положительному результату, то остается надеяться только на чудо. Полагать, что, имея современный WinZip-архиватор и намерение зашифровать архив, пользователь выберет самый слабый способ защиты ZIP 2.0 compatible, просто наивно. А бороться с защитой 128-bit AES и тем более 256-bit AES абсолютно бессмысленно, и никакая утилита в этом не поможет.

В случае подбора паролей на открытие к PDF-файлам ситуация примерно такая же, что и с архивами. Если атака по словарю не приводит к положительному результату, то все остальное теряет смысл. А реализовывать атаку на ключи вообще стоит только в том случае, если есть уверенность, что документ создан с применением старой версии Adobe Acrobat 3.0, поскольку пользователь, создавая PDF-документ с помощью пакета Adobe Acrobat версии 5.0 или выше, вряд ли воспользуется при столь широких возможностях слабым алгоритмом шифрования.

В заключение остановимся на возможностях подбора паролей на открытие документов MS Word и MS Excel. Собственно, в данном случае ситуация ничуть не лучше. Попытаться (но лишь попытаться) вскрыть защиту документов MS Word и MS Excel можно только в том случае, если применяется защита в режиме совместимости с MS Word 97/2000 и MS Excel 97/2000. Если же речь идет о «родной» защите, реализованной в MS Word XP/2003 и MS Excel XP/2003, то все попытки будут безрезультатными. Если же документ создан в MS Office 2007 без использования режима совместимости с предыдущими версиями, то вскрыть защиту такого документа практически невозможно.