Простое решение непростой проблемы

Как известно, время — деньги. А информация, полученная вовремя, — огромные деньги. К сожалению, промышленный шпионаж никто не отменял: чтобы завладеть конфиденциальными данными, используются любые способы, но в XXI веке наиболее актуальны высокотехнологичные методы. Теперь не нужно взламывать железные двери — достаточно крохотного устройства. Впрочем, опасность может исходить и от проверенных сотрудников компании: воистину, простота хуже воровства…

Зачастую документы с конфиденциальной информацией хранятся в локальной сети предприятия — злоумышленнику достаточно скопировать нужный файл на крохотный носитель, емкость которого исчисляется гигабайтами, а внешние размеры — миллиметрами. Даже самой бдительной службе охраны не придет в голову изымать флэш-карты из мобильных телефонов. Системные администраторы в первую очередь уделяют внимание антивирусной проблеме и отражению атак извне, совершенно не заботясь о доступе к файлам, содержание которых весьма интересно злоумышленникам.

Есть и откровенно маргинальные ситуации, когда сотрудник компании, ничтоже сумняшеся, запускает на корпоративной машине свою программу, размещенную на упоминавшихся флэш-носителях. Даже без злого умысла такие действия могут привести к самым печальным последствиям (хотя в данном случае нести ответственность должен системный администратор предприятия).

Дополнительный источник угроз безопасности в ИT-секторе предприятия — форменная вольница при использовании флоппи-драйверов, оптических приводов и портов USB. Таким образом, налицо брешь в системе компьютерной безопасности в виде неконтролируемых манипуляций с устройствами и портами.

Существует и другой аспект проблемы: иногда интерес представляет отчет об информации, вводимой с клавиатуры, для чего используются так называемые кейлоггеры — специальные приложения (программные кейлоггеры) или устройства (аппаратные кейлоггеры), перехватывающие все нажатия кнопок клавиатуры и отправляющие свой отчет злоумышленнику. К сожалению, антивирусные программы не всегда определяют софтверные кейлоггеры как зловредные продукты и уж тем более не способны бороться с аппаратными кейлоггерами.

Несмотря на кажущуюся безысходность ситуации (несложно подсчитать трудозатраты на отключение упомянутых устройств и портов в BIOS сотен корпоративных компьютеров), есть очень простое, эффективное и доступное по стоимости решение — установка программы DeviceLock 6.2 (www.protect-me.com/ru/), посредством которой осуществляется контроль за доступом отдельных пользователей или групп к CD/DVD-приводам, флоппи-дисководам, сменным накопителям и жестким дискам вкупе с портами ввода-вывода USB, FireWire, IrDA, а также архаичными COM и LPT в системах Windows NT/2000/XP/2003 (в том числе и на 64-битных платформах).

Немаловажно, что DeviceLock поддерживает работу с устройствами, использующими беспроводные протоколы Wi-Fi и Bluetooth: габариты карманных компьютеров (в просторечии именуемых наладонниками) позволяют пронести их на территорию предприятия незамеченными. Более того, DeviceLock без труда обнаружит и заблокирует аппаратные кейлоггеры (если такое устройство будет подключено к порту PS/2, программа заблокирует и этот вариант).

Принцип работы программы DeviceLock довольно прост, а ее установку и настройку сможет выполнить любой подготовленный системный администратор. Решение состоит из трех компонентов: серверной части (DeviceLock Enterprise Server), клиентского модуля (DeviceLock Service), устанавливаемого на рабочую станцию, и консоли управления (DeviceLock Management Console), применяемой администратором для удаленного управления клиентской машиной.

Для установки клиентского модуля (агента) предусмотрено несколько вариантов, в том числе без вмешательства пользователя. Модуль DeviceLock Service запускается автоматически в качестве системной службы и невидим для рядового сотрудника. DeviceLock контролирует доступ на уровне пользователей и интегрируется в подсистему безопасности Windows.

Безусловное достоинство продукта в том, что DeviceLock может управляться через групповые политики Windows в домене Active Directory, за счет чего легко интегрируется в существующую инфраструктуру организаций любого масштаба. Причем все программные настройки: разрешения, правила аудита и теневого копирования (см. далее) — могут быть указаны в XML-файле, который может быть задействован в процессе «тихой» инсталляции.

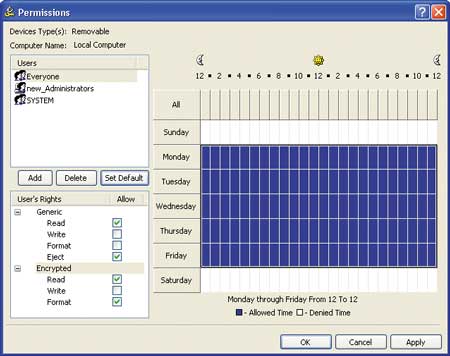

Разумеется, полный запрет доступа к устройствам неэффективен, поскольку многие устройства и порты требуются пользователям для работы. При необходимости можно назначить пользователям (или группам пользователей) определенный список постоянно или временно доступных устройств, причем возможна идентификация по модели и по заводскому номеру (рис. 1).

Рис. 1

Более того, DeviceLock поддерживает носители, зашифрованные средствами знаменитой программы PGP Whole Disk Encryption, — флэш-драйвы, подключаемые к портам USB. К таким устройствам можно применять специальные политики: например, системный администратор может разрешить запись на съемные устройства только зашифрованных данных и запретить копирование обычной информации. Если на предприятии используются флэш-носители Lexar SAFE PSD (www.lexar.com), поддерживающие аппаратное шифрование данных, DeviceLock без труда справится и с такой «экзотикой», применив соответствующие политики шифрования.

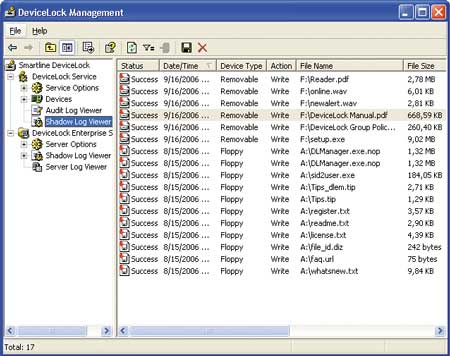

При работе с конфиденциальными данными весьма актуален принцип «доверяй, но проверяй», поэтому одним из инструментов аудита в DeviceLock является теневое копирование данных. В этом случае вся информация, копируемая пользователем на внешние носители и передаваемая через порты, будет сохраняться («зеркалироваться») для последующего просмотра системным администратором (для журнала теневого копирования предусмотрено встроенное средство отображения — рис. 2). Не следует опасаться избыточной нагрузки на сетевые ресурсы при теневом копировании — к вашим услугам функция потокового сжатия для «зеркалируемых» данных, пересылаемых с клиентских машин на DeviceLock Enterprise Server.

Рис. 2

Использование злоумышленниками карманных компьютеров окажется неэффективным, поскольку программа DeviceLock способна проводить контроль, аудит и теневое копирование для КПК, работающих под управлением Windows Mobile. С помощью DeviceLock системный администратор может задать разрешения для различных объектов (например, файлы, контакты или почтовые сообщения), передаваемых с рабочей станции на КПК и наоборот. Как уже говорилось, DeviceLock поддерживает практически все мыслимые интерфейсы, в том числе применяемые в КПК (USB, COM, IrDA, Bluetooth и Wi-Fi).

Не следует впадать в крайность при обеспечении защиты конфиденциальной информации — решение необычайно эффективно, а его стоимость (от 700 до 1300 руб. в зависимости от размеров компьютерного парка) ничтожна по сравнению с ущербом от кражи информации.