Мошенничество в Интернетe

Вишинг как разновидность фишинга

Антифишинговый фильтр в Internet Explorer 7.0

Как работает антифишинговый фильтр в Internet Explorer 7.0

Работа фишинг-фильтра на панели инструментов Windows Live

Статические наборы одноразовых паролей

Реализация аутентификации с помощью One Time Password (ОТР)

Аутентификация с применением мобильного телефона

Применение смарт-карт в системах с одноразовыми паролями

Антифишинговые технологии в антивирусном ПО

Применение взаимной сертификации согласно Х.509

Наиболее развитой формой мошенничества в Интернете, без сомнения, является фишинг. К типичным инструментам фишинга относятся почтовые сообщения, использующие методы социальной инженерии, а также специально разработанные веб-сайты.

Всё изощреннее становятся методы атак мошенников, повышается уровень подготовленности атак с целью кражи номеров кредитных карт, банковских счетов и прочей конфиденциальной информации.

Цифры, приведенные в отчете ассоциации APWG (Anti-Phishing Working Group), настораживают: в апреле 2007 года произошел резкий рост количества уникальных фишинговых сайтов. Так, если в марте было зафиксировано 20 871 мошеннических сайтов, то в апреле их количество составило 55 643. Специалисты из компании MarkMonitor объясняют столь бурный рост тем, что фишеры стали размещать массу разных URL, ведущих на один и тот же домен. Данная тактика впервые была обнаружена в октябре 2006 года. На одном домене может быть размещено до нескольких тысяч фишерских URL. Все это делается с целью «обмануть» инструментарий защиты, встроенный в браузеры Internet Explorer 7 и FireFox2.

В апреле 2007-го количество брендов, которые становились объектом подделки, также выросло. Если в марте мошенники активно эксплуатировали 166 брендов, то в апреле их количество составило 174, причем прирост шел не за счет традиционных для фишеров финансовых учреждений, а за счет VOIP-сервисов и социальных сетей. Вместе с тем самыми популярными у мошенников по-прежнему являются сайты финансовых компаний, составляющие более половины сайтов-обманок. Компания Radicati Group прогнозирует на 2008 год в среднем по 404 атаки в день.

Согласно опубликованному компанией Symantec очередному полугодовому отчету Internet Security Threat Report http://www.symantec.com/about/news/release/article.jsp?prid=20080407_01), в период с июля по декабрь 2007-го сотрудниками компании Symantec было выявлено около 88 тыс. хостов, на которых могут быть размещены фишинг-сайты. Это на 167% больше, чем аналогичные показатели за первую половину прошлого года. Прирост сетевых угроз различных типов за год составил 500% (более 700 тыс. угроз).

Продолжается торговля нелегально полученной информацией о пользователях. Украденный номер кредитной карты продается за 40 центов, а сведения о банковском аккаунте жертвы оцениваются в 10 долл.

Настоящим бедствием в США в 2007 году стали фишинг-атаки. По данным Gartner, из-за мошенничества финансовые компании потеряли около 3,2 млрд долл. В период с августа 2006-го по август 2007 года 3,6 млн пользователей стали жертвами фишинга. Год назад это число составляло 2,3 млн, то есть за год прирост составил около 57%.

При этом стоит помнить, что фишинг-атаки оказались в 2007 году более эффективными, чем в 2005-м и 2006-м. 3,3% пользователей, получивших мошеннические письма, признались, что пострадали от фишинговых атак. Gartner сообщает, что в 2006 году пострадавших было 2,3%, а в 2005-м — 2,9%; а средняя потеря за одну кражу составляла 886 долл. при 1244 долл. в 2006 году.

По словам Авиваха Литана (Avivah Litan), вице-президента и аналитика Gartner, фишинг-атаки становятся все более скрытными, а методы антифишингового обнаружения применяются не настолько широко, чтобы эффективно предотвратить атаки. Приблизительно 11% интернет-пользователей признают, что не используют какое-либо программное обеспечение для защиты своих компьютеров, а 45% применяют подобное ПО только в том случае, если могут получить его бесплатно.

В Британии в 2007 году на 25% увеличились потери от мошенничества с кредитными и дебетовыми банковскими картами. Потери оцениваются в 535 млн фунтов стерлингов (около 1 млрд долл.). Рост потерь обусловлен увеличением числа преступлений, связанных с использованием данных о кредитных картах британцев за границей, а также при покупке товаров в онлайн-магазинах. Потери в 2007 году от мошенничества с британскими пластиковыми картами за пределами страны составили около 200 млн фунтов.

Однако количество преступлений, связанных с хищением денежных средств в случае применения онлайн-банкинга, сократилось более чем на 30% — до 22,6 млн фунтов. Данное снижение объясняется большей осведомленностью обладателей пластиковых карт о фишинге.

Однако не стоит думать, что фишинг-атаки характерны только для США и стран Западной Европы. Первая попытка фишинга на территории СНГ была зарегистрирована в 2004 году. Ее жертвами стали клиенты московского «Ситибанка». На Украине жертвами фишинговых атак стали клиенты «Приват-банка» и компании «Киевстар».

В случае с клиентами компании «Киевстар» мошенники осуществляли рассылку электронных сообщений потенциальным жертвам и создали рекламные постинги в популярных украинских интернет-форумах о «возможном» пополнении счета, который должен нанести ущерб оператору мобильной связи «Киевстар» (предлагалось осуществить специальный набор USSD-команд, который в результате приводил к списанию денег со счета доверчивого абонента). Некоторые эксперты считают подобную интернет-рассылку первой серьезной фишинг-атакой на Украине, поскольку она была основана на использовании новой услуги оператора мобильной связи компании «Киевстар», обеспечивающей пересылку денег со счета одного абонента на счет другого.

Как сообщает http://hitechexpert.blogspot.com/, 24 и 25 июля 2007 года пользователи Интернета в Рунете и Уанете подверглись фишинговой атаке. Спамерская рассылка от имени якобы администрации Яндекса извещала собственников денежных кошельков на этом сайте о том, что «согласно пункту 4.6.2.5 Соглашения об использовании системы “Яндекс.Деньги”, счет абонента заблокирован, и необходима реактивация счета в системе. Для реакцивации (орфография сохранена. — Прим. ред.) проследуйте по линку: https://money.yandex.ru/login.html». Ссылка приводила пользователя на сайт, который был выполнен в абсолютно таком же дизайне, как сайт Яндекса, но не имел никакого отношения к сайту «Яндекс-Деньги». Число пострадавших от данной атаки неизвестно.

По оценкам различных исследователей, отклик на email-рассылку сильно зависит от степени доверия пользователей к источнику информации. Так, по данным американских ученых, на рассылки, которые касаются личных финансов пользователей, в США попадаются от 18 до 72% (!) респондентов.

Прежде чем говорить о мерах противодействия фишингу, давайте попробуем определить, что же все-таки такое фишинг и какие его разновидности сегодня известны.

Что такое фишинг

Приведем определение фишинга, данное специалистами компании DrWeb (http://support.drweb.com/faq/a5/#fish): фишинг (Phishing) — технология интернет-мошенничества, заключающаяся в краже личных конфиденциальных данных, таких как пароли доступа, данные банковских и идентификационных карт и т.д. В декабре 2005 года отмечен резкий рост числа фишинговых сайтов (на 65%: в ноябре 2005 года — 4630, а в декабре — уже 7197). По мнению экспертов APWG, такой рост стал возможен благодаря появлению так называемых phishing kit — утилит, которые позволяют в короткие сроки создать фишинговый сайт.

По сведениям компании Websense, один из наиболее популярных инструментов для конструирования фишинг-ресурсов называется Rock Phish Kit. В настоящее время ситуация с фишингом напоминает ситуацию в области написания вирусов несколько лет назад, в момент появления конструкторов вирусов.

Вкратце суть фишинга можно свести к следующему. Мошенник, обманывая пользователя, заставляет его предоставить свою конфиденциальную информацию: данные для выхода в Интернет (имя и пароль), информацию о кредитных картах и т.д. При этом необходимо отметить, что все действия жертва выполняет абсолютно добровольно, не понимая, что она делает на самом деле. Для этого используются технологии социальной инженерии.

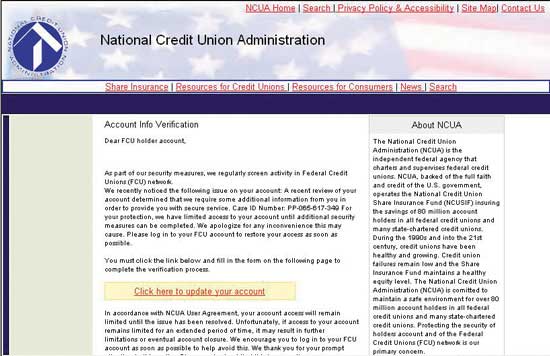

Сегодня фишинг можно разделить на три вида: почтовый, онлайновый и комбинированный. Почтовый — самый старый. При этом по электронной почте присылается специальное письмо с требованием выслать какие-либо данные (рис. 1).

Рис. 1. Пример фишингового письма

Перейдя по указанной ссылке, жертва попадает на сайт (рис. 2).

Рис. 2. Страница фишингового сайта

Однако данный сайт, несмотря на полную внешнюю схожесть с оригинальным, предназначен исключительно для того, чтобы жертва сама внесла свои конфиденциальные данные.

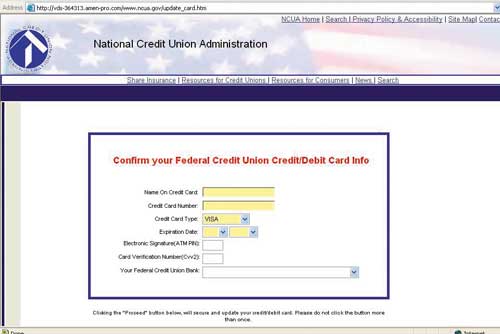

Под онлайновым фишингом подразумевается, что злоумышленники копируют какие-либо сайты (наиболее часто это интернет-магазины). При этом используются похожие доменные имена и аналогичный дизайн. Ну а дальше все просто. Жертва, попадая в подобный магазин, решает приобрести какой-либо товар, причем число таких жертв достаточно велико, ведь цены в этом «несуществующем» магазине будут буквально бросовыми, а все подозрения рассеиваются ввиду известности копируемого сайта. Покупая товар, жертва регистрируется и вводит номер и прочие данные своей кредитной карты (рис. 3).

Рис. 3. Пример фишингового сайта: ввод конфиденциальных данных

Такие способы фишинга существуют уже достаточно давно. Благодаря распространению знаний в области информационной безопасности они постепенно становятся неэффективными способами отъема денег.

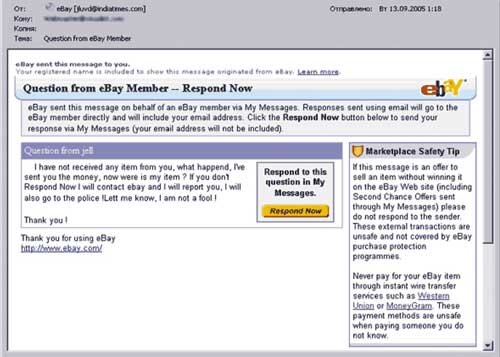

Третий способ — комбинированный. Суть его состоит в том, что создается поддельный сайт некой организации, на который завлекаются потенциальные жертвы (рис. 4). Им предлагается зайти на сайт и произвести там те или иные операции. При этом, как правило, используются и психологические приемы.

Рис. 4. Письмо только с одной фишерской ссылкой из многих правдивых

Многочисленныепредупреждения, практически ежедневно появляющиеся в Интернете, делают подобные методы мошенничества все менее и менее эффективными. Поэтому теперь злоумышленники все чаще прибегают к применению кейлоггеров (key-loggers) — специальных программ, которые отслеживают нажатия клавиш и отсылают полученную информацию по заранее назначенным адресам.

В «Лаборатории Касперского» считают, что развитие социальных сетей принесет новую волну фишинга: «Учетные данные абонентов таких сервисов, как Facebook, MySpace, Livejournal, Blogger и им подобных, будут пользоваться у злоумышленников повышенным спросом. В 2008 году множество троянских программ станут распространяться именно через аккаунты пользователей социальных сетей, через их блоги и профили».

Банки и другие организации, использующие для голосовой связи IP-телефонию, рискуют подвергнуть себя фишинг-атакам, для профилактики которых в настоящее время нет никаких средств. Об этом заявил эксперт в области информационной безопасности, называющий себя The Grugq, на конференции Hack In The Box Security Conference (HITB) в Малайзии.

«Преступники получат возможность проникать в банковские сети и устанавливать контроль над их телефонными каналами», — убежден The Grugq. Применение протокола VoIP становится все более популярной технологией, которая позволяет снизить расходы на телефонную связь. Вместе с тем VoIP делает сети компаний более уязвимыми для атак. По мнению эксперта, фишинг-атаки через VoIP будут зафиксированы уже до конца этого года. Преступники получат доступ к персональным данным, в том числе к номерам кредитных карт и учетной банковской информации, и лишь небольшое количество специалистов в области информационной безопасности сможет им помешать. «Теоретически вы звоните в свой банк, а клиентская телефонная линия уже захвачена хакерами», — поясняет The Grugq. В случае развития событий по такому сценарию хакер попросит клиента сообщить учетную информацию перед тем, как связаться с представителем службы поддержки клиентов. «Нет никакой технологии, которая помогла бы компаниям справиться с этой проблемой», — заявил эксперт, отметив, что существующие системы для выявления атак не способны определить факт VoIP-атаки. Для ее организации хакерам сегодня достаточно будет обычного ПО для поддержки IP-телефонии или биллинга телефонных разговоров.

Вишинг как разновидность фишинга

В июле 2006 года появилась новая разновидность фишинга, тут же получившая название вишинг.

Вишинг (vishing) назван так по аналогии с фишингом — распространенным сетевым мошенничеством, когда клиенты какой-либо платежной системы получают сообщения по электронной почте якобы от администрации или службы безопасности данной системы с просьбой указать свои счета, пароли и т.п. При этом ссылка в сообщении ведет на поддельный сайт, на котором и происходит кража информации. Сайт этот через некоторое время уничтожается, поэтому отследить его создателей в Интернете достаточно сложно.

Схемы обмана вишинга и фишинга, в общем-то, идентичны, только в случае вишинга в сообщении содержится просьба позвонить на определенный городской номер. При этом зачитывается сообщение, в котором потенциальную жертву просят сообщить свои конфиденциальные данные. Владельцев такого номера найти непросто, поскольку с развитием интернет-телефонии звонок на городской номер может быть автоматически перенаправлен в любую точку земного шара на виртуальный номер. Звонящий же об этом даже не догадывается. Этой возможностью и воспользовались очередные мошенники.

Согласно информации от Secure Computing, мошенники конфигурируют war dialler (автонабиратель), который набирает номера в определенном регионе и, когда на звонок отвечают, происходит следующее:

- Автоответчик предупреждает потребителя, что с его картой производятся мошеннические действия, и дает указание — перезвонить по определенному номеру немедленно. Это может быть, например, номер 0800, часто с выдуманным именем звонившего от лица финансовой организации.

- Когда по этому номеру перезванивают, на другом конце провода отвечает характерный компьютерный голос, сообщающий, что человек должен пройти сверку данных и ввести 16-значный номер карты с клавиатуры телефона.

- Как только номер введен, вишер становится обладателем всей необходимой информации (номер телефона, полное имя, адрес), чтобы, к примеру, обложить карту штрафом.

- Затем, используя этот звонок, можно собрать и дополнительную информацию, например pin-код, срок действия карты, дату рождения, номер банковского счета и т.п.

Как защититься от этого? Прежде всего с помощью здравого смысла, а именно:

- ваш банк (или кредитная компания, картой которой вы пользуетесь) обычно обращается к клиенту по имени и фамилии — как по телефону, так и по электронной почте. Если это не так, то, скорее всего, это мошенничество;

- нельзя звонить по вопросам безопасности кредитной карты или банковского счета по предложенному вам номеру телефона. Для звонков в экстренных случаях вам предоставляется телефонный номер на обратной стороне вашей платежной карты. Если звонок законный, то в банке сохраняется его запись, и вам помогут;

- если же вам звонит некто, представляющийся вашим провайдером, и задает вопросы, касающиеся ваших конфиденциальных данных, — повесьте трубку.

Пока серьезных инцидентов подобного рода еще не было отмечено. Но только пока…

Фарминг

Как ни опасны фишинг и вишинг, однако в сети существует еще более серьезная угроза — фарминг, то есть перенаправление жертвы по ложному адресу. Для этого может применяться некая навигационная структура (файл hosts, система доменных имен — domain name system, DNS).

Как это происходит? Механизм фарминга имеет много общего со стандартным вирусным заражением. Жертва открывает непрошенное почтовое послание или посещает некий веб-сервер, на котором выполняется исполнимый вирус-скрипт. При этом искажается файл hosts. Вредоносное ПО может содержать указатели URL многих банковских структур. В результате механизм перенаправления активизируется, когда пользователь набирает адрес, соответствующий его банку. В результате жертва попадает на один из ложных сайтов.

Механизмов защиты от фарминга сегодня просто не существует. Необходимо внимательно отслеживать получаемую почту, регулярно обновлять антивирусные базы, закрыть окно предварительного просмотра в почтовом клиенте и т.д.

Как же противостоять подобным атакам?

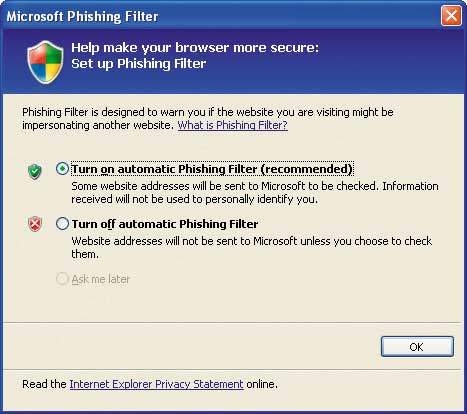

Антифишинговый фильтр в Internet Explorer 7.0

Технология антифишингового фильтра включает:

- встроенный фильтр — фильтр, встроенный в веб-обозреватель, проводит сканирование посещаемых веб-страниц в поисках признаков, характерных для мошеннических узлов или фишинг-атак. Если пользователь заходит на подобную страницу, то получает предупреждение;

- интерактивную службу — содержит обновляемую информацию о фишинг-узлах. Зачастую они появляются всего на 24-48 часов, поэтому чрезвычайно важен процесс своевременного обновления.

Пользователь может сам передать сведения о любом потенциально опасном узле в корпорацию Microsoft для последующей проверки. После этого подтвержденная информация добавляется в соответствующую базу данных для защиты компьютеров, использующих Internet Explorer с панелью управления Windows Live.

Сегодня функция антифишингового фильтра доступна в обозревателе Internet Explorer для OC Windows XP SP2, в Windows Vista, а также в новой панели инструментов Windows Live (http://toolbar.live.com/ ) для Internet Explorer 6.0 или старше.

Как работает антифишинговый фильтр в Internet Explorer 7.0

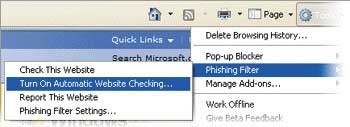

После загрузки и установки обозревателя Internet Explorer 7 можно включить функцию антифишинга (рис. 5).

Рис. 5. Включение антифишингового фильтра

Если при установке IE 7.0 вы не включили функцию антифишинга, то сможете сделать это позже. Для этого в меню Tools (Сервис) обозревателя IE 7.0 выберите пункт Phising Filter (Антифишинг) — рис. 6.

Рис. 6. Антифишинг

Фильтр распознает два типа подозрительных узлов:

- веб-узлы, которые подозреваются в атаках;

- веб-узлы, на которых фишинг-атаки уже происходили.

При посещении узла, который подозревается в фишинг-атаках, фильтр выдает предупреждение желтого цвета (рис. 7).

Рис. 7. Этот узел

подозревается

в фишинг-атаках

При попытке посетить веб-узел, на котором предпринимались атаки, фильтр выдает предупреждение красного цвета и закрывает доступ к этому узлу, после чего ввод данных в любую форму на этом узле становится невозможен (рис. 8).

Рис. 8. На этом узле происходили фишинг-атаки

Работа фишинг-фильтра на панели инструментов Windows Live

После установки новой панели инструментов Windows Live установите кнопку OneCare Advisor. Функция антифишинга при этом начинает работу аналогично IE 7.0 (рис. 9).

Рис. 9. Сведения безопасности отображаются

в строке состояния

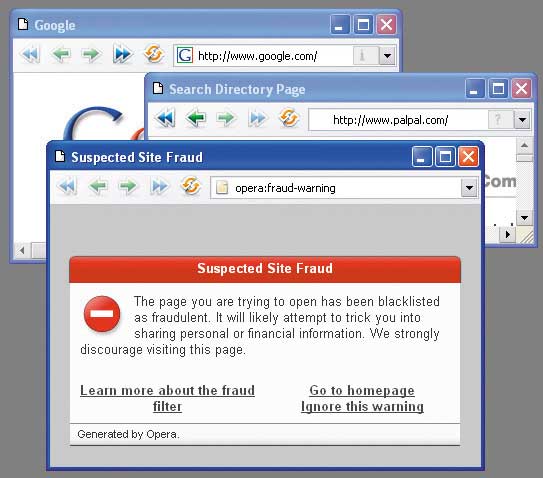

Защита от фишинга в Opera 9

Защита от фишинга в Opera организована несколько иначе, нежели в FireFox и IE. Когда вы набираете адрес в адресной строке, Opera одновременно делает запрос к онлайновой базе данных Opera Software для проверки легитимности сайта, который вы хотите посетить. Если сайт будет определен как подставной, пользователь увидит такое предупреждение, как на рис. 10.

Рис. 10. Защита от фишинга в Opera 9

Впрочем, у пользователя останется возможность посетить сайт, если ему это действительно нужно.

В отличие от FireFox, который сверяет адрес с базой у себя на компьютере, Opera делает проверку в режиме реального времени, сверяясь с постоянно обновляемой базой. Это гораздо более эффективно, поскольку фишинговые сайты-однодневки появляются внезапно и так же быстро исчезают.

Opera получает данные о легитимности сайта из антифишинговой базы от компании GeoTrust (http://www.geotrust.com/), которая специализируется на защите от подобного рода мошенничества.

Одноразовые пароли

Одним из наиболее интересных методов противодействия фишингу является применение одноразовых паролей в системах аутентификации.

Одноразовый пароль — это ключевое слово, действительное только для одного процесса аутентификации в течение ограниченного промежутка времени. Такой пароль полностью решает проблему возможного перехвата информации или банального подглядывания. Даже если злоумышленник сможет заполучить пароль жертвы, шансы воспользоваться им для получения доступа равны нулю.

Существует несколько технологий одноразовых паролей. Давайте рассмотрим некоторые из них.

Статические наборы одноразовых паролей

Первые реализации принципа одноразовых паролей были основаны на статичном наборе ключевых слов, то есть генерировался список паролей (ключей, кодовых слов и т.п.), которые могли применять пользователи. Подобный механизм использовался в первых банковских системах с возможностью удаленного управления счетом. При активации этой услуги клиент получал конверт со списком своих паролей. Затем при каждом доступе к системе он применял очередное ключевое слово. Дойдя до конца списка, клиент обращался в банк за новым. Такое решение имело целый ряд недостатков, главный из которых — низкая надежность. Все-таки постоянно носить с собой список паролей опасно, он может быть потерян или украден злоумышленниками. Хотя до сих пор этот способ ввиду своей дешевизны используется в некоторых банках.

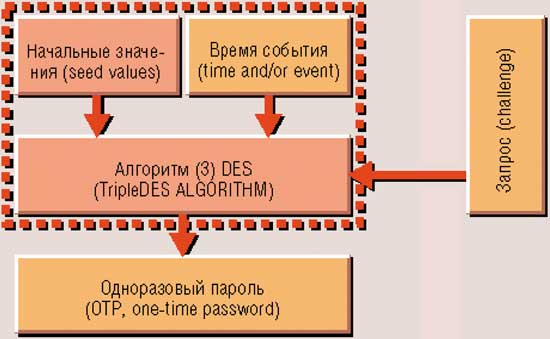

Сегодня применяется динамическая генерация ключевых слов с помощью сильных криптоалгоритмов. В данном случае аутентификационные данные — результат шифрования начального значения с помощью секретного ключа пользователя.

Эта информация не передается по сети, а следовательно, недоступна для перехвата. В качестве начального значения применяется известная и пользователю, и серверу информация, а ключ шифрования создается для каждого пользователя при его инициализации в системе (рис. 11).

Рис. 11. Аутентификация с помощью ОТР

Реализация аутентификации с помощью One Time Password (ОТР)

Технологии ОТР были разработаны в рамках инициативы Open Authentication (OATH), выдвинутой компанией VeriSign в 2004 году. При этом речь шла сразу о двухфакторной аутентификации, то есть смарт-карта или USB-токен и pin-код. Сегодня существует несколько вариантов реализации систем аутентификации на базе одноразовых паролей.

Метод «запрос-ответ»

Принцип данного метода заключается в следующем:

- Пользователь отправляет на сервер аутентификации свой логин.

- Сервер генерирует случайным образом строку и посылает ее обратно.

- Пользователь шифрует эту строку и отправляет ее на сервер.

- Сервер находит в памяти ключ пользователя и расшифровывает исходную строку.

Происходит сравнение результатов. Если они совпадают, то считается, что аутентификация пройдена верно.

Данный процесс называется асинхронным, так как не зависит от предыдущих паролей и других факторов (например, времени).

Метод «только ответ»

Алгоритм аутентификации в данном случае несколько проще:

- Программное или аппаратное обеспечение пользователя самостоятельно генерирует данные, при этом в процессе создания строки применяется значение предыдущего запроса.

- Эти данные зашифровываются и отправляются на сервер.

- Сервер обладает такими же «знаниями».

- Сервер, используя имя пользователя, находит значение его предыдущего запроса и генерирует точно такую же строку.

Если строки идентичны, то считается, что аутентификация пройдена верно.

Метод «синхронизация по времени»

В данном случае в качестве исходной строки применяются показания таймера, специального устройства или компьютера. При этом используется не точное указание времени, а текущий интервал с заранее установленными границами (например, 30 секунд). Эти данные зашифровываются с помощью ключа пользователя и отправляются на сервер вместе с именем пользователя. Сервер при получении запроса повторяет те же действия. Затем сравниваются два значения: вычисленное и полученное от пользователя.

Метод «синхронизация по событию»

Данный метод полностью идентичен предыдущему. Единственное различие — в качестве исходной строки применяется количество успешных процедур аутентификации, а не текущее время. Это количество подсчитывается сторонами раздельно друг от друга. В некоторых случаях используются сразу два и более методов.

Уязвимость методов ОТР

У технологии одноразовых паролей есть объективные недостатки, наиболее серьезный из которых — подмена сервера аутентификации. Ведь в таком случае злоумышленник может перехватывать пароли, а затем использовать их. Однако справедливости ради стоит отметить, что осуществить такую атаку далеко не просто.

Другая серьезная уязвимость присуща методам реализации ОТР, в которых в качестве стартовой строки применяются показания таймера — ведь возможно рассогласование времени. В таком случае придется подбирать временной интервал.

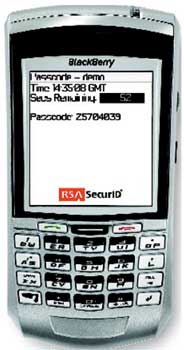

Для защиты от воровства аппаратных генераторов паролей (например, RSA Secur ID — рис. 12 и 13) пароль состоит из pin-кода и показания аппаратного генератора. При этом в данном исполнении отображаемый на экране код зависит от времени — так называемый тип Time Based для устройств типа RSA Security и подобных.

Рис. 12. Примеры генераторов одноразовых паролей

Рис. 13. RSA Secur ID

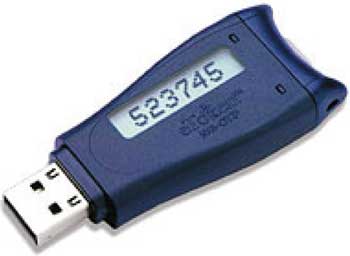

Другой подход реализован в USB-токенах (eToken NG OTP от фирмы Aladdin) — рис. 14 — по событию, то есть при нажатии кнопки для устройств типа eToken NG OTP и им подобных.

Рис. 14. eToken

В eToken NG-OTP реализован алгоритм одноразовых паролей (One-Time Password, OTP), разработанный в рамках инициативы OATH.

OATH является отраслевой инициативой, миссия которой состоит в распространении во всех сетях, приложениях и устройствах передовых методов аутентификации.

Алгоритм генерации одноразовых паролей (основан на алгоритме HMAC) использует в качестве входных значений секретный ключ и текущее значение счетчика генераций. Секретный ключ известен только данному eToken NG-OTP и серверу аутентификации.

Основной функциональный блок алгоритма HOTP вначале вычисляет значение HMAC-SHA-1, а затем выполняет операцию усечения (выделения) из полученного 160-битового значения шести цифр, являющихся одноразовым паролем:

HOTP (K, N) = Truncate (HMAC-SHA-1(K, N)),

где K — секретный ключ и N — счетчик генераций.

Счетчик генераций и секретный ключ генерируются eToken NG-OTP во время регистрации пользователя в TMS и коннекторе OTP.

Однако недостатком данного метода является возможность создания ложного сайта, ведь и владелец пароля не может отличить ложный сайт от подлинного.

Аутентификация с применением мобильного телефона

Есть еще один вариант аутентификации с использованием одноразовых паролей — аутентификация по мобильному телефону. Вы с вашего мобильного телефона (зарегистрированного в системе) отправляете SMS на определенный номер. В ответ вам приходит pin-код, который вы вместе со своим кодом вводите при аутентификации. В этом случае вам вообще не нужен брелок, так как мобильные телефоны есть у всех.

Помимо этого существуют программные реализации (на Java) подобных токенов (рис. 15), для которых также применяется телефон, в который устанавливается программный токен. К сожалению, эта процедура поддерживается не всеми телефонами, чем и ограничивается распространение данной реализации OTP, хотя для внутрикорпоративного использования это решение очень популярно из-за более низкой стоимости по сравнению с аппаратным токеном.

Рис. 15. Java-токен для телефона

Поскольку сгенерированный пароль можно ввести лишь однажды, да еще и в ограниченный временной интервал, то применить подсмотренный пароль не представляется возможным. Генераторы одноразовых паролей широко используются в банковской системе Европы и США, а кроме того, их применяют некоторые интернет-провайдеры (например, AOL). Но безопасность в этом случае стоит денег, так как необходимо приобретать само устройство, а провайдеру (банку) нужно иметь соответствующее программное обеспечение.

Применение смарт-карт в системах с одноразовыми паролями

Для работы систем аутентификации на базе смарт-карт необходим считыватель. Как правило, он требует физического подключения к компьютеру. Следовательно, нельзя использовать схемы защищенного доступа посредством смарт-карт, если у нас нет считывателя.

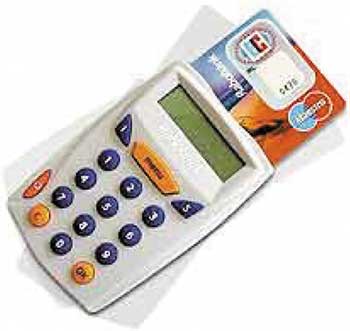

Однако существует считыватель смарт-карт, который не требует подключения к компьютеру — это решение Digipass от компании Vasco (рис. 16), обеспечивающее строгую аутентификацию при помощи динамических паролей.

Рис. 16. Digipass PRO 800

Пароль в этом случае будет зависеть от времени создания и начальных условий (рис. 17).

Рис. 17. Схема аутентификации с дополнительным запросом

В простейшем режиме пользователь вводит свой pin-код и токен сразу же выдает одноразовый пароль. При этом сервер аутентификации проверяет:

- внутренние начальные данные (seed values);

- время создания пароля;

- предшествующие пароли;

- секретные ключи алгоритмов DES.

Антифишинговые технологии в антивирусном ПО

Рассмотрим антифишинговые технологии на примере «Антивируса Касперского». Защита от фишингового ПО является одной из функций «Анти-Шпиона». В состав «Анти-Шпиона» входит модуль «Анти-Фишинг», которыйобеспечивает защиту от фишинг-атак.

Примером фишинг-атаки может служить письмо от банка, клиентом которого вы являетесь, со ссылкой на официальный сайт в Интернете. Воспользовавшись ссылкой, вы попадаете на точную копию веб-сайта банка и даже можете видеть его адрес в браузере, однако на самом деле вы находитесь на фиктивном сайте. Все ваши дальнейшие действия на сайте отслеживаются и могут применяться для кражи ваших денежных средств.

Ссылка на фишинг-сайт может быть вам направлена не только письмом, но и другими доступными для этого способами, например в тексте ICQ-сообщения. «Анти-Фишинг» отслеживает попытки открытия фишинг-сайта и блокирует его.

В состав сигнатур угроз «Антивируса Касперского» включены известные в настоящее время сайты, которые используются для фишинг-атак. Специалисты «Лаборатории Касперского» дополняют его адресами, предоставляемыми международной организацией по борьбе с фишингом (The Anti-Phishing Working Group). Данный список пополняется при обновлении сигнатур угроз.

Применение взаимной сертификации согласно Х.509

Единственной гарантией от фишинговых атак является использование взаимной сертификации в соответствии со стандартом X.509. Ведь в таком случае не только сервер может проверить пользователя, но и пользователь может проверить сервер!

В данном случае имеет место трехшаговая аутентификация. На первом шаге происходит передача одного сообщения от пользователя к серверу. При этом устанавливается:

- аутентичность А и то, что сообщение было создано А;

- что сообщение предназначалось для В;

- целостность и оригинальность сообщения (что оно не посылается вторично).

Стоит заметить, что данная процедура выясняет только аутентичность источника, аутентичность получателя остается неизвестной.

Сообщение должно включать метку даты-времени, оказию и идентификатор В, а также иметь подпись, поставленную с помощью открытого ключа А. Метка даты-времени складывается из необязательно указываемого времени выдачи и времени окончания срока действия. Это устраняет возможность задержки доставки сообщения. Оказию можно применять для обнаружения атаки воспроизведения. Значение для оказии должно быть уникальным на протяжении всего срока действия сообщения. Так, В может сохранять значения оказии до истечения срока их действия и отвергать любые новые сообщения с повторяющимися значениями оказии.

На втором шаге сервер создает ответное сообщение, которое подписывается закрытым ключом сервера, что позволяет доказать:

- аутентичность В и то, что ответное сообщение было создано В;

- что сообщение предназначалось для А;

- целостность и оригинальность ответа.

Ответное сообщение включает оказию пользователя, подтверждающую ответ. Оно также включает метку даты-времени и оказию, сгенерированные сервером.

На третьем шаге происходит пересылка еще одного сообщения от А к В, которое должно содержать подписанную копию оказии В. Такая форма сообщения выбирается потому, что проверять метку даты-времени нет необходимости: обе оказии возвращаются назад другой стороной, а потому каждая из сторон имеет возможность обнаружить по значению возвращаемой оказии признаки атаки воспроизведения. Такой подход требуется в случае, если синхронизация часов невозможна.

Заключение

Проблема фишинга в дальнейшем будет становиться все более актуальной. И с помощью только технических средств противостоять ей весьма сложно. Следует понимать, что ни банковское, ни другое подобное учреждение никогда не будет требовать от вас пересылки конфиденциальной информации, а слишком низкие цены в интернет-магазине должны стать сигналом опасности. Что еще можно посоветовать? Заведите отдельную банковскую карту для интернет-транзакций и кладите на этот счет деньги лишь тогда, когда собираетесь делать покупки. Пусть это будут небольшие суммы — тогда даже в случае взлома ваш ущерб окажется не слишком существенным.