Утечки конфиденциальной информации: профиль угроз

Заключение: такие разные утечки

В конце июня американский исследовательский центр ITRC (Identity Theft Resource Center) опубликовал сведения об утечках информации за первую половину нынешнего года. По данным ITRC, за этот период на территории США случились 336 публичных утечек информации, а общее количество пострадавших достигло отметки 17 млн человек.

Частота, с которой происходят утечки информации, растет невероятно быстро: только за последние три годаона увеличилась практически в четыре раза (рис. 1). С каждым годом утечки информации становятся все более значимой проблемой безопасности, а борьба с ними — idee fixe специалистов в этой области. Однако, чтобы эффективно справляться с утечками, необходимо прежде всего знать, каким образом они происходят и какие инструменты существуют для борьбы с ними.

Рис. 1. Количество публичных утечек информации,

зафиксированных на территории США

(источник: ITRC, Perimetrix, 2008)

В качестве исходных данных для изучения проблемы был выбран отчет компании Perimetrix, опубликованный по итогам I квартала нынешнего года. В рамках подготовки отчета специалисты Perimetrix собрали и проанализировали информацию о сотне различных инцидентов, которые произошли в разных уголках земного шара. Полученной статистике вполне можно доверять, поскольку все рассмотренные инциденты имели место в реальных организациях.

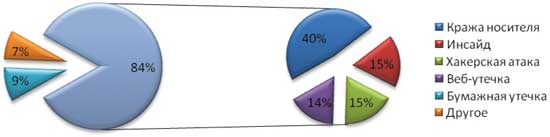

На рис. 2 представлено распределение утечек по основным типам их причин. Легко заметить, что на четыре основных типа утечек пришлось подавляющее большинство (84%) инцидентов, причем почти половина этой доли (40%) приходится на самую популярную угрозу — кражу носителя. В этой статье мы постараемся рассмотреть специфику каждой из обозначенных угроз, а также дать рекомендации по снижению их опасности.

Рис. 2. Распределение утечек по основным типам угроз

(источник: Perimetrix, 2008)

Кража носителя (40%)

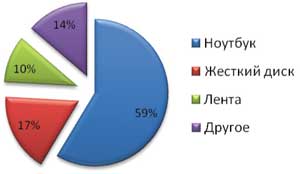

Кража носителя наиболее распространенный тип инцидентов, которые происходят в результате кражи или потери различных цифровых носителей конфиденциальной информации. Большинство таких утечек случается из-за кражи ноутбуков, однако возможны и другие варианты (рис. 3). «В нашей практике встречались инциденты, причиной которых являлась кража флэшек, резервных магнитных лент, жестких дисков и даже устаревших дискет», — рассказывает директор по развитию компании Perimetrix Алексей Доля.

Рис. 3. Часто пропадающие носители информации

(источник: Perimetrix, 2008)

С точки зрения безопасности не важно, какой именно носитель похищен. Конечно, прочитать данные с ленты сложнее, чем вставить флэшку в USB-порт, однако злоумышленник, скорее всего, сможет решить эту проблему — было бы желание. Ущерб от утечки мало зависит от типа используемого носителя, однако защищать требуется каждый из них.

Сегодня существует несколько способов минимизировать риски подобных утечек. Самый элементарный из них — ограничение использования мобильных носителей — неэффективен с точки зрения бизнеса. К тому же он не позволяет избежать утечек, связанных с кражами офисного оборудования.

Второй способ предполагает контроль движения конфиденциальной информации и тоже не защищает от «офисных» утечек. Полноценную защиту дает лишь обязательное шифрование всех секретных сведений, причем не только на мобильных носителях, но и в местах стационарного хранения. Отдельно подчеркнем, что все остальные способы защиты (например, разнообразные пароли и биометрия) без шифрования малоэффективны.

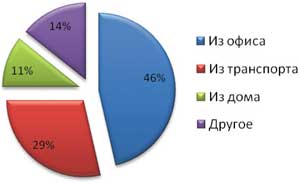

По данным Perimetrix, большинство носителей пропадают из офисных помещений, а не из домов тех или иных сотрудников (рис. 4). Таким образом, организациям имеет смысл усилить физическую безопасность офисов, не забывая при этом о шифровании информации.

Рис. 4. Место пропажи оборудования

(источник: Perimetrix, 2008)

Обилие утечек из офисов еще раз показывает, что шифровать надо не только ноутбуки и прочие мобильные устройства, но и другие стационарные носители конфиденциальной информации. Конечно, незаметно украсть лэптоп значительно проще, чем вынести какой-нибудь сервер, однако такой риск тоже вероятен.

Почти треть (29%) зарегистрированных инцидентов связана с утечками на транспорте: кражами из грузовиков, угоном автомобилей с ноутбуками и другими подобными случаями. Эксперты Perimetrix отмечают, что «транспортные» утечки специфичны — в большинстве случаев услуги по перевозке накопителей осуществляют сторонние организации, которые крайне трудно проконтролировать. Впрочем, то же самое шифрование позволяет минимизировать риски и «транспортных» утечек.

Хакерская атака (15%)

В эту обширную группу инцидентов попадают все утечки, которые произошли вследствие внешнего вторжения. Для вторжения может использоваться любая технология атаки, будь то установка вредоносного ПО, взлом уязвимостей, SQL-инъекции и т.д. Главное отличие хакерской атаки от всех остальных типов — она происходит с участием внешних лиц, которые предпринимают какие-то активные действия. Отметим, что доступ к конфиденциальным сведениям совсем не обязательно является основной целью атаки. Но если он был каким-то образом получен — значит утечка произошла.

Наверное, полностью защититься от хакерской угрозы сегодня не может ни одна организация. Мы рассматриваем данный термин в самом широком смысле, а значит, единого средства защиты не существует в принципе.

В целом доля «внешних», или «хакерских», утечек оказалась меньше, чем ожидалось изначально. Большинство компаний, разрабатывающих решения по безопасности, постоянно говорят о том, что хакеры становятся все более профессиональными и стремятся получить доступ к информации, а не отформатировать жесткий диск пользователя. По мнению аналитиков Perimetrix, эта угроза несколько преувеличена, хотя она, безусловно, имеет место быть. Возможно, не слишком высокая доля хакерских вторжений отчасти объясняется еще и тем, что сами вторжения стали незаметнее.

Справедливости ради отметим, что наиболее масштабные инциденты (например, знаменитая утечка TJX) зачастую происходят именно вследствие внешних вторжений. Однако утечки миллионного масштаба происходят редко и делать какие-либо выводы из единичных случаев неверно.

Инсайд (15%)

К данной категории относятся инциденты, причиной которых стали действия сотрудников, имевших легальный доступ к конфиденциальной информации. Все зарегистрированные инсайдерские инциденты разделились на две примерно равные части:

- сотрудник не имел доступа к сведениям, однако сумел обойти системы безопасности;

- инсайдер имел доступ к информации и вынес ее за пределы организации.

Отличным примером инсайдера первого типа является бывший сотрудник Societe Generale Жером Кервьель, имя которого не сходит с заголовков газет вот уже несколько месяцев подряд. Напомним, что 31-летний трейдер разорил банк на 5 млрд евро, торгуя фьючерсами на европейские фондовые индексы. Даже далекому от банковской сферы человеку очевидно, что у рядового трейдера не могло быть прав на открытие биржевых позиций объемом в 50 млрд евро, однако Кервьель умудрился это сделать.

Вскоре после освобождения из тюрьмы

Жером Кервьель устроился на работу

в компанию LCA, которая специализируется

на… информационной безопасности

39-летний Дуайт МакФерсон

работал агентом пресвитерианского

госпиталя в Бруклине (Нью-Йорк).

Инсайдер занимался торговлей персональной

информацией с 2006 года, и на его компьютере

было найдено 50 тыс. секретных записей.

За один номер социального страхования

МакФерсон просил всего 75 центов

Впрочем, наибольшую опасность несут инсайдеры второго типа, имеющие легальный доступ к конфиденциальным сведениям. Несмотря на отсутствие точных данных, аналитики Perimetrix убеждены, что большая часть инцидентов такого рода остается за пределами общественного внимания. Более того, о таких инсайдерах часто не знают даже их собственные работодатели.

Веб-утечка (14%)

В данную категорию попадают все утечки, связанные с публикацией конфиденциальных сведений в общедоступных местах. В большинстве случаев таким местом является Глобальная сеть (отсюда название — веб-утечка), однако встречаются и аналогичные утечки в интранете. Бывают и весьма экзотические вариации на ту же тему — например ошибочная рассылка паролей для доступа партнерам.

Подавляющее большинство веб-утечек происходит из-за ошибок или неосведомленности персонала. С неосведомленностью можно бороться путем обучения, однако полностью избежать ошибок не может никто. Задача абсолютной защиты от веб-утечек весьма сложна — она предполагает классификацию всех секретных сведений и контроль их размещения на веб-серверах либо хостах корпоративной сети и требует внедрения специальных систем защиты.

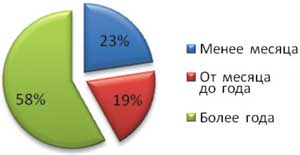

Независимо от конкретного типа веб-утечки ее ключевой характеристикой остается длительность публикации приватных данных в Глобальной или корпоративной сети. Очевидно, что чем дольше хранятся эти данные, тем выше риск их компрометации. На рис. 5 приведено распределение зафиксированных веб-утечек в зависимости от их длительности.

Рис. 5. Длительность веб-утечек

(источник: Perimetrix, 2008)

Результаты анализа показали, что только четверть (23%) веб-утечек обнаруживается в течение месяца или быстрее. А более половины (58%) инцидентов длится более года. С учетом развития поисковых технологий такие результаты вызывают весьма серьезные опасения, поскольку для компрометации сведений в Интернете достаточно нескольких часов.

Огромное количество утечек, которые длятся длительное время, означает, что большинство компаний не проводят регулярный мониторинг информации, хранящейся на их веб-ресурсах. Действительно, если бы подобный мониторинг проводился хотя бы раз в год, утечки обнаруживались бы быстрее. Как правило, веб-утечки всплывают абсолютно случайно, благодаря внимательности рядовых посетителей сайта, сумевших обнаружить приватную информацию.

Типичный случай веб-утечки Рассмотрим веб-утечку, которая произошла в штате Оклахома, а именно - на сайте местного управления исправительных учреждений. Чтобы получить доступ к конфиденциальной информации, посетителю сайта требовалось всего чуть-чуть изменить ссылку, которая представляла собой стандартный SQL-запрос SELECT. Первоначальная ссылка: http://docapp8.doc.state.ok.us/pls/portal30/url/page/sor_roster?sqlString=select distinct o.offender_id,doc_number,o.social_security_number....... Ссылка, выдававшая номера социального страхования: http://docapp8.doc.state.ok.us/pls/portal30/url/page/sor_roster?sqlString=select distinct o.offender_id,o.social_security_number doc_number...... Таким образом, для получения доступа к информации требовалось поменять всего два поля запроса, одно из которых имело говорящее название o.social_security_number. Отметим, что из комментариев в теле HTML-страницы следует, что данные пролежали в открытом доступе в течение как минимум трех лет. Утечка обнаружилась абсолютно случайно - ее заметил журналист издания The Dailly WTF Алекс Пападимулис (Alex Papadimoulis), который впоследствии написал материал о данном инциденте. |

Бумажная утечка (9%)

Данная категория сумела набрать существенную долю в общем объеме инцидентов. По определению бумажной утечкой является любая утечка, которая произошла в результате печати конфиденциальных сведений на бумажных носителях.

В отличие от всех остальных инцидентов, «бумажные» имеют менее значительные последствия по крайне банальной причине — бумага теоретически не может вместить в себя много конфиденциальной информации. Аналитический центр Perimetrix не зафиксировал ни одной бумажной утечки, в результате которой пострадало бы более 10 тыс. человек. Вместе с тем контролировать подобные инциденты все-таки необходимо, поскольку даже небольшая утечка может иметь серьезные материальные последствия.

Основной способ борьбы с бумажными инцидентами заключается в контроле печатающейся информации — практика показывает, что в большинстве случаев достаточно хранить конфиденциальные сведения в электронном виде. Если же печать необходима — требуется обеспечить безопасность документов во время перевозки или пересылки. Большинство зафиксированных инцидентов произошли именно таким образом: конфиденциальные бумаги попросту терялись в пути.

Первый квартал 2008 года вскрыл еще одну интересную проблему, касающуюся именно бумажных утечек. Ее причиной стал, как ни странно, ипотечный кризис в США, который поставил на грань разорения тысячи различных организаций. Оказалось, что компании-банкроты часто выбрасывают в мусор бумаги, которые в более благополучные времена требовались для ведения бизнеса. Аналитический центр Perimetrix зафиксировал сразу три инцидента такого рода.

Главная трудность здесь заключается в том, что за утечку никто не отвечает, поскольку допустившая ее компания обанкротилась и прекратила свою деятельность. Как бороться с подобной угрозой, до сих пор не слишком понятно.

Другое (7%)

Оставшиеся 7% утечек имели самые разнообразные и зачастую весьма экзотические причины. В качестве примера можно привести утечку в банке HSBC, которая произошла из-за того, что одно из отделений забыло закрыться на выходные. В данную категорию попадают инциденты, точную причину которых установить не удалось, а также утечки, о которых стало известно постфактум, после использования персональных сведений в незаконных целях.

Заключение: такие разные утечки

Утечки бывают очень разными. В данной статье они разделены на пять основных групп в зависимости от причины возникновения. Однако в рамках одной причины может существовать множество различных аспектов. Защититься от всех угроз разом, скорее всего, не получится — эта задача требует непрерывных инвестиций в информационную безопасность и огромного желания со стороны руководства.

Второй концептуальной сложностью защиты является отсутствие единых комплексных систем, которые смогли бы обеспечить защиту для всех возможных вариантов утечки. Большинство решений, которые принадлежат к современному классу DLP, способны обеспечить лишь защиту от инсайда и некоторых типов веб-утечек, причем с довольно низкой вероятностью. Как следствие, заказчикам приходится приобретать дополнительные продукты для шифрования, что весьма неудобно, невыгодно и, прямо скажем, неестественно.

Впрочем, ситуация постепенно меняется, и некоторые поставщики защитных решений интегрируют функционал фильтрации с не менее востребованной функциональностью шифрования. Типичным примером подобной интеграции является концепция информационно-аналитических систем режима секретности конфиденциальных данных (ИАС РСКД), реализованная в решении компании Perimetrix. Активная разработка таких решений показывает, что у честно работающих организаций есть все шансы победить утечки в этой непрерывной войне.