Internet Explorer 8 для корпоративных пользователей и ИT-специалистов. Часть 2

Безопасность на уровне пользователей (продолжение)

Механизм Data Execution Prevention

Функции обеспечения стабильной работы пользователей

В настоящей статье, второй в данном цикле, мы продолжим рассмотрение средств безопасности Internet Explorer, а также обсудим функции обеспечения стабильной работы пользователей.

Безопасность на уровне пользователей (продолжение)

Фильтр SmartScreen

Фильтр SmartScreen предназначен для предупреждения пользователя о небезопасных вебсайтах, которые выдают себя за надежные сайты (фишинг) или содержат угрозы безопасности компьютера. Если фильтр SmartScreen включен, сначала выполняется сравнение адреса посещаемого вебсайта со списком вебсайтов с высоким уровнем трафика, который хранится на компьютере пользователя и включает вебсайты, считающиеся Microsoft надежными. Адреса, отсутствующие в этом списке, отправляются в Microsoft и сверяются с обновленным списком вебсайтов, о которых в Microsoft пришли отчеты как о небезопасных или подозрительных. Для проверки отдельных вебсайтов у Microsoft также можно использовать фильтр SmartScreen вручную.

При применении фильтра SmartScreen для проверки вебсайтов автоматически или вручную в Microsoft отправляется адрес посещаемого сайта, а также некоторые стандартные сведения о компьютере, в том числе IP-адрес, тип браузера и номер версии фильтра SmartScreen. Для обеспечения конфиденциальности отправляемые в Microsoft сведения зашифрованы.

Можно также включить сведения, которые могут быть связаны с адресом, например введенные условия поиска или данные в формах. Например, если пользователь посещает вебсайт поиска Microsoft.com по адресу: http://search.microsoft.com и вводит в качестве условия поиска «Seattle», то будет отправлен следующий полный адрес:

http://search.microsoft.com/results.aspx?q=Seattle&qsc0=0&FORM=QBMH1&mkt=en-US.

Адресные строки могут содержать персональные данные, но эти сведения не будут использованы для установления личности, связи или целевой рекламы. Кроме того, Microsoft фильтрует адресные строки для удаления личных сведений при необходимости.

Кроме того, в Microsoft будут отправляться данные о применении фильтра SmartScreen, например время и общее количество посещенных вебсайтов с момента отправки какого-либо адреса на анализ в Microsoft. Некоторые сведения о загружаемых из Интернета файлах, например имя и путь файла, также могут быть отправлены в Microsoft. Некоторые адреса вебсайтов, отправляемые в Microsoft, могут быть сохранены наряду с дополнительными сведениями, включая версию браузера, операционной системы, фильтра SmartScreen, язык браузера, а также сведения о том, был ли включен просмотр в режиме совместимости для вебсайта. Также отправляется уникальный идентификатор, созданный Internet Explorer. Уникальный идентификатор — это произвольно созданный номер, который не содержит персональных данных и не используется для установления личности пользователя. Эти сведения, наряду с описанной выше информацией, применяются исключительно в целях анализа производительности и улучшения качества продуктов и услуг.

Фильтр SmartScreen можно включить и выключить в меню Safety браузера Internet Explorer. Например, чтобы включить автоматическую проверку всех вебсайтов, необходимо осуществить следующие действия:

- Выполнить команду Safety —> SmartScreen Filter.

- В меню выбрать команду Turn On SmartScreen Filter.

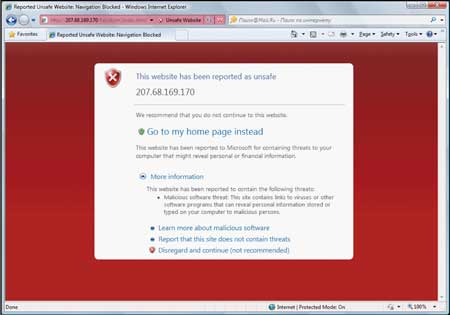

При попытке обращения к сайту, который известен как небезопасный, фильтр SmartScreen выводит предупреждение, показанное на рис. 1.

Рис. 1. Предупреждение о небезопасном сайте

Пользователям предлагается либо перейти на домашнюю страницу, либо сообщить о том, что данный сайт является безопасным и включен в список небезопасных вебсайтов по ошибке, либо проигнорировать предупреждение и перейти на вебсайт — последнюю опцию рекомендуется выбирать только в тех случаях, когда вы абсолютно уверены, что вебсайт является безопасным. Прежде чем перейти на вебсайт, помеченный как небезопасный, лучше проконсультироваться с ИТ-специалистом, администратором или специалистом по безопасности.

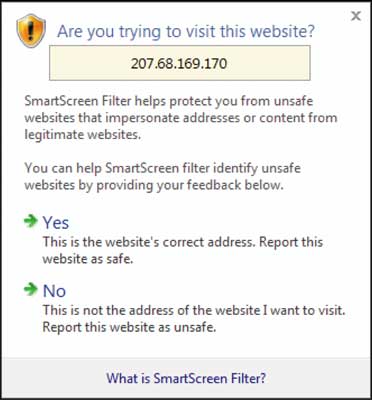

В ряде случаев фильтр SmartScreen может запрашивать информацию, подтверждающую или опровергающую безопасность того или иного сайта. Если вы уверены, что данный вебсайт является безопасным, подтвердите это в показанной на рис. 2 диалоговой панели. В противном случае не используйте данный сайт и проконсультирутесь с ИТ-специалистом, администратором или специалистом по безопасности.

Рис. 2. Сбор информации о сайте

При обнаружении потенциально небезопасного вебсайта об этом можно сообщить в Microsoft, выполнив команду Safety —> SmartScreen Filter и выбрав команду Report unsafe website. При сообщении о наличии небезопасного вебсайта некоторые сведения будут отправлены в Microsoft, включая адрес данного вебсайта и вышеописанные сведения об использовании.

Более подробно о SmartScreen см. по адресу: https://smartscreen.microsoft.com/faq.aspx.

Фильтр Cross-site Scripting

По мере роста популярности составных приложений (mashups) растет и риск нарушения безопасности системы, так как вебсайт, выглядящий для пользователя как единое целое, на самом деле содержит блоки от разных производителей, которые могут включать как безопасный, так и потенциально вредоносный код. В Internet Explorer 8 реализовано много технологий для обеспечения безопасного использования составных приложений. Фактически кросссайтовые атаки (Cross Site Scripting, XSS) являются одним из наиболее частых способов нанесения вреда. По данным агенства WhiteHat Security, более 70% всех атак приходится именно на кросссайтовые атаки, на втором месте находится кража личных данных, на третьем — подмена адреса.

Фильтр XSS, реализованный в Internet Explorer 8, позволяет анализировать все запросы и ответы на них в рамках сессии работы с браузером. Когда фильтр обнаруживает потенциальный XSS-запрос, он нейтрализует его (рис. 3). Для управления XSS-фильтром используется команда Tools —> Internet Options —> Security —> Custom Level —> Disable XSS Filter.

Рис. 3. Сообщение о нейтрализации XSS-атаки

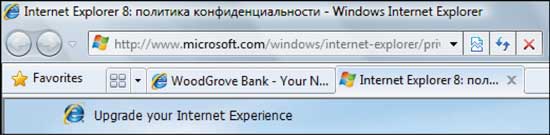

Помимо автоматического определения и нейтрализации потенциальных XSS-атак в Internet Explorer 8 есть визуальные средства для указания пользователям на адреса доменов, с которыми они работают, — это так называемая функция Domain Name Highlighting, позволяющая визуально определить имя домена того или иного вебресурса. Для обычных вебсайтов имя домена выделяется шрифтом черного цвета, а все остальные данные, включая протокол, адрес вебстраницы и параметры, — шрифтом серого цвета (рис. 4).

Рис. 4. Отображение адреса обычных веб-сайтов

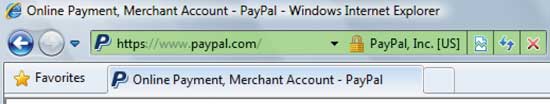

Для сайтов, подключение к которым происходит по протоколу https:// и для которых существует Extended Validation (EV) SSL-сертификат, выделенным шрифтом отображается не только имя домена, но и протокол подключения. В случае наличия EV-сертификата рядом со строкой ввода адреса также появляется специальный символ (рис. 5).

Рис. 5. Отображение адреса веб-сайта, подключение к которому происходит

по протоколу https://

Показанные выше визуальные средства отображения имен доменов и других атрибутов сайтов помогают предотвратить атаки вида domain-spoofing, суть которых заключается в подмене имени домена и попытке получить личные данные пользователя или конфиденциальную информацию, маскируясь под известный сайт. Пользователям следует обращать внимание на визуальные предупреждения, встроенные в Internet Explorer, и следить за тем, чтобы были включены все описанные выше настройки безопасности — в противном случае есть вероятность получения вредоносного кода, потери личных данных или конфиденциальной информации.

Механизм Data Execution Prevention

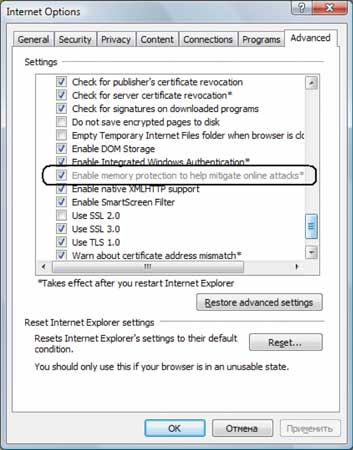

Механизм Data Execution Prevention (DEP/NX) впервые появился в Internet Explorer 7 при работе под управлением Windows Vista. В предыдущей версии браузера этот механизм по умолчанию был отключен. Для его включения следует использовать команду Tools —> Internet Options и на вкладке Advanced включить опцию Enable memory protection to help mitigate online attacks (рис. 6).

Рис. 6. Панель настроек Internet Explorer

При работе Internet Explorer 8 под управлением операционных систем Windows Server 2008 и Windows Vista SP1 или более поздних версий данная опция по умолчанию включена.

Механизм Data Execution Prevention (DEP/NX) позволяет избежать атак, связанных с возможностью выполнения кода в области памяти, которая помечена как non-executable и предназначена для хранения данных. К такому вредоносному коду может, например, относиться вирус, замаскированный под графическое изображение или видеоклип. Использование механизма Data Execution Prevention (DEP/NX) совместно с другими технологиями, такими как Address Space Layout Randomization (ASLR) — случайный выбор адреса для загрузки, существенно затрудняет выполнение вредоносного кода и делает систему более защищенной. Отметим, что этот вид защиты распространяется как на сам браузер, так и на дополнения, загруженные в него.

Функции обеспечения стабильной работы пользователей

Среди функций, обеспечивающих стабильную работу пользователей с вебприло-жениями, корпоративными порталами и внешними сайтами, можно отметить изоляцию вкладок браузера и механизм автоматического восстановления после сбоев.

В предыдущей версии браузера — Internet Explorer 7 — возникновение сбоя на одной из вкладок приводило к сбою работы всего браузера независимо от числа открытых вкладок. В Internet Explorer 8 браузер и вкладки работают как отдельные, изолированные процессы — этот подход называется Loosely-Coupled Internet Explorer. Он представляет собой изменение архитектуры браузера, позволяющее улучшить надежность, стабильность и масштабируемость Internet Explorer 8. Loosely-Coupled Internet Explorer изолирует браузер от вкладок и использует механизм асинхронных коммуникаций между компонентами — таким образом, при возникновении сбоя на сайте или на уровне компонента страдает только конкретная вкладка, а сам браузер и другие вкладки продолжают нормально функционировать.

На рис. 7 показана модель процесса, используемая в Internet Explorer 7.

Рис. 7. Модель процесса, используемая в Internet Explorer 7

В модели процесса Internet Explorer 7 каждое окно браузера (UI Frame) обычно соответствует отдельному процессу, но есть несколько исключений. Например, при нажатии комбинации клавиш Ctrl+N для открытия нового окна Internet Explorer создает новое окно в том же процессе. Вкладки, расширения панели инструментов, объекты Browser Helper Objects, компоненты ActiveX находятся в том же процессе, что и окно браузера. Проблема в данной модели заключается в том, что такие системные сбои, как нарушение доступа (access violation), переполнение стека (stack overflow) и ряд других приводят к сбою как самого браузера, так и всех вкладок.

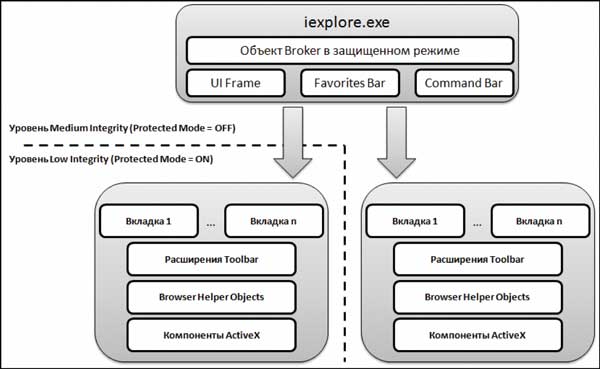

На рис. 8 показаны изменения в модели процесса, реализованные в Internet Explorer 8.

Рис. 8. Модель процесса, применяемая в Internet Explorer 8

Отметим основные изменения, произошедшие в модели процесса:

- вкладки изолированы от браузера и располагаются в отдельных процессах. Это дает Internet Explorer возможность изолировать сбои в процессах внутри вкладок и тем самым снизить вред, наносимый сбоями другим вкладкам;

- браузер и Object Broker находятся в одном процессе — это улучшает время загрузки и позволяет брокеру объектов изучить адрес сайта (URL) и определить, должен он быть загружен в защищенном режиме или нет, и запустить Internet Explorer в соответствующем режиме.

Вкладки с уровнями Low и Medium Integrity могут находиться в одном экземпляре браузера. Механизм целостности Windows (Windows Integrity Mechanism) оперирует на уровне процессов: так как теперь вкладки находятся в разных процессах, режим Protected Mode может быть включен или выключен на уровне отдельных вкладок.

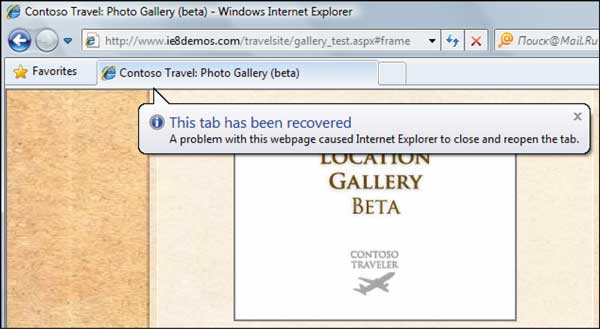

Благодаря улучшениям в архитектуре браузера, в Internet Explorer 8 появилась возможность автоматического восстановления вкладок после сбоев — этот механизм называется Automatic Crash Recovery. При восстановлении сохраняется состояние вкладки, включая данные, введенные в формы. В тех редких случаях, когда сбой происходит на уровне всего браузера, восстанавливается вся сессия, включая все вкладки.

При возникновении сбоя и перезагрузке содержимого вкладки Internet Explorer отобразит специальное сообщений во всплывающем окне: This tab has been recovered (рис. 9).

Рис. 9. Сообщение о восстановлении после сбоя

Новые сценарии

В Internet Explorer 8 реализована поддержка ряда новых сценариев: использование ускорителей, вебфрагментов и механизмов расширения поиска, которые могут существенно расширить области применения браузера, а также помогут пользователям более эффективно использовать возможности вебприложений и сайтов.

Ускорители

Ускорители позволяют пользователям, не покидая браузера, получить данные с других сайтов, предоставляющих различные сервисы: картографическую информацию, сервисы перевода, словари, а также использовать сервисы публикации в блогах, отсылки электронной почты и т.п.

Веб-фрагменты

Веб-фрагменты позволяют получать автоматические уведомления об изменениях, произошедших на определенных вебстраницах. Пользователи могут подписываться на фрагменты вебстраниц и получать уведомления через панель «Избранное».

Расширения механизмов поиска

С помощью расширений механизма поиска пользователи получают возможность не только использовать альтернативные поисковые системы, но и средства визуализации поиска, систему подсказок и ряд других функций. Галерея расширений для Internet Explorer 8 содержит множество дополнительных модулей для механизмов поиска, которые можно разделить на следующие категории: традиционные поисковые системы, электронная коммерция, специализированный поиск, поиск по социальным сетям и поиск по мультимедиа.

***

Мы рассмотрели, как расширения и дополнения, появившиеся в Internet Explorer 8, упрощают работу пользователей с вебприложениями, корпоративными порталами и внешними сайтами, делают ее более безопасной и продуктивной. В последующих статьях данного цикла мы поговорим о возможностях настройки и управления браузером для администраторов и ИТ-специалистов, обсудим настройки, связанные с обеспечением совместимости вебприложений и сайтов с новой версией Internet Explorer, разберем вопросы развертывания браузера, настройки механизмов безопасности, а также управление браузером через систему групповых политик.