Когда Интернет — не зло

Контроль сетевых коммуникаций с помощью NetworkLock

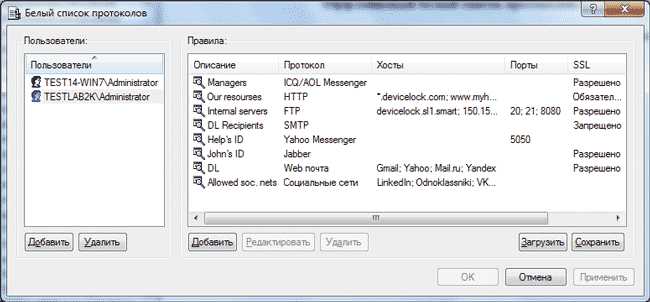

«Белый список» сетевых протоколов

Специфика развития угроз информационной безопасности корпоративных ИС в последние несколько лет характеризуется неизмеримо возросшей мобильностью пользователей Интернета в сочетании с бумом их активности в социальных сетях. Обе тенденции обусловлены быстрым ростом вычислительных мощностей персональных компьютеров, активным развитием и всеобщей популярностью сетевых сервисов (вебпочты, социальных сетей и т.п.), а также повсеместностью мобильных сетей 3G/4G, обеспечивающих сотрудникам организаций беспрепятственный выход в Интернет в обход корпоративных сетевых шлюзов.

Учитывая радикальное расширение спектра атак на корпоративные данные и связанное с ним повышение рисков информационной безопасности для своих клиентов, весной 2011 года российская компания «Смарт Лайн Инк» представила рынку новую версию своего всемирно известного программного комплекса DeviceLock 7 Endpoint DLP Suite, включающую два новых модуля — NetworkLock и ContentLock, которые принципиально расширяют его целевое назначение. DeviceLock 7 предотвращает утечки данных не только через локальные порты и устройства, подключаемые к рабочим компьютерам, но и через их сетевые коммуникации и, что особенно важно, использует технологии контентной фильтрации для эффективного контроля данных во всех каналах вводавывода. В совокупности новый комплекс DeviceLock 7 является полноценной DLP-системой, причем первой такой системой отечественной разработки.

В этой статье мы расскажем о функциональных возможностях, которые предоставляет службам информационной безопасности модуль контроля сетевых коммуникаций NetworkLock.

Назначение продукта

Бизнеспроцессы практически всех современных компаний требуют, чтобы сотрудники могли пользоваться электронной почтой и, в случае необходимости, ресурсами Интернета, а это значит, что тотальная блокировка каналов сетевых коммуникаций недопустима. При этом следует учитывать, что отдельные пользователи могут входить в «группу риска», поскольку подозреваются в причастности к нарушениям корпоративной политики информационной безопасности. Нелишне также будет ограничение доступа к нежелательным и потенциально опасным сетевым ресурсам, в особенности социальным сетям. Наиболее эффективный подход к защите от утечек информации с компьютеров сотрудников в Интернет начинается с использования прежде всего механизмов контекстного контроля: запрета или разрешения передачи данных для конкретных пользователей в зависимости от форматов данных, сетевых протоколов, направления передачи, дня недели и времени суток и т.д.

Очевидно, что DLP-решение должно максимально эффективно устранять человеческий фактор и пресекать нарушение дисциплины, блокируя утечки данных с компьютера для различных сценариев. Система также должна фиксировать и сохранять все факты и детали нарушений, обеспечивая возможность расследования, выявления нарушителей и привлечения их к ответственности. Эффективное DLP-решение должно контролировать не только локальные каналы вводавывода данных, но и различные сетевые коммуникации — то есть все те потенциальные каналы утечки, которые в принципе невозможно защитить сетевыми DLP-решениями, контролирующими только трафик, проходящий через DLP-шлюз.

Подобные задачи гибкого контроля сетевых коммуникаций эффективно решает новый модуль NetworkLock комплекса DeviceLock Endpoint DLP Suite.

Особенности NetworkLock

В ситуации, когда рабочий компьютер находится вне корпоративной сети либо подключен напрямую к Интернету в обход корпоративных шлюзов (например, через WiFi-адаптер к ближайшей беспроводной сети общего доступа или USB-модем любой сотовой сети), механизмы контроля сетевых коммуникаций в сетевой DLP-системе, основанной на использовании DLP-шлюзов, бессильны.

В противовес такому подходу модуль NetworkLock осуществляет контроль сетевых коммуникаций непосредственно в момент передачи данных «на лету» по сети или на подключаемые устройства, будучи установленным на рабочем компьютере сотрудника. При этом централизованно заданные администратором и переданные на компьютер политики безопасности также хранятся локально, обеспечивая независимость работоспособности NetworkLock и агента в целом от доступности сети и подключения к серверам управления DeviceLock.

Модуль NetworkLock позволяет контролировать и протоколировать использование на рабочих станциях и серверах сетевых протоколов и коммуникационных приложений независимо от используемых ими портов, обеспечивая контроль сообщений и сессий с выделением передаваемых данных и файлов для их оперативного анализа, событийное протоколирование и теневое копирование данных. В числе контролируемых NetworkLock сетевых приложений и сервисов — как повседневно необходимые каналы передачи электронной почты по открытым и SSL-защищенным SMTP-сессиям или MAPI/Exchange (с раздельным контролем сообщений и вложений), вебдоступ по протоколам HTTP/HTTPS и файловый обмен по протоколам FTP/FTPS, так и наиболее популярные сетевые приложения и сервисы: вебпочты Gmail, Yahoo! Mail, Windows Live Mail, Mail.ru, GMX.de, Web.de, мессенджеры ICQ, MSN Messenger, Jabber, IRC, Yahoo! Messenger, Mail.ru Agent, социальные сети Twitter, Facebook, LiveJournal, LinkedIn, MySpace, «Одноклассники», «ВKонтакте», а также Telnet-сессии. За время, прошедшее с момента выпуска первой версии DeviceLock 7 до очередного обновления, в число контролируемых было добавлено несколько сервисов, и этот список постоянно увеличивается.

Важно отметить, что все эти каналы контролируются независимо от способа подключения сотрудника к Интернету — как изнутри корпоративной сети, так и извне — через любые другие каналы подключения. Другое полезное качество NetworkLock — способность задавать гибкие политики контроля различных каналов, применимых к конкретным пользователям и группам в зависимости от разных условий, таких как направление передачи, применяемые сетевые порты и адреса, временные диапазоны и т.п.

Гибкость и гранулированность контроля сетевых коммуникаций в модуле NetworkLock обеспечиваются за счет использования «белых списков» сетевых протоколов, позволяющих предоставлять доступ отдельным сотрудникам только к тем сервисам и узлам, которые необходимы для выполнения их бизнес-задач. Например, можно запретить всем пользователям доступ к протоколам SMTP и сервисам вебпочты, а затем применить «белый список», чтобы разрешить определенным пользователям отправлять письма на адреса электронной почты партнеров и клиентов. Применение таких гибких DLP-политик значительно снижает риск непреднамеренной утечки или кражи данных.

Помимо функции контроля сетевых коммуникаций NetworkLock обеспечивает незаметный для пользователей сбор данных аудита, сохраняя в центральной базе данных сервера DeviceLock детальную информацию о фактах передачи данных и сами переданные пользователем сообщения, просмотренные страницы, закачанные в Сеть данные и т.п.

Важно отметить, что модуль NetworkLock не поставляется отдельно, всегда являясь неотъемлемой частью комплекса DeviceLock, и требует обязательной установки базового модуля DeviceLock.

Установка продукта

Несмотря на раздельное лицензирование компонентов комплекса DeviceLock 7 Endpoint DLP Suite, модуль NetworkLock, как и все прочие компоненты агента DeviceLock, поставляется в едином дистрибутиве и устанавливается единовременно с базовым модулем DeviceLock 7. Компонент DeviceLock также выступает в роли инфраструктурной платформы для других компонентов комплекса и реализует все функции его централизованного управления и администрирования.

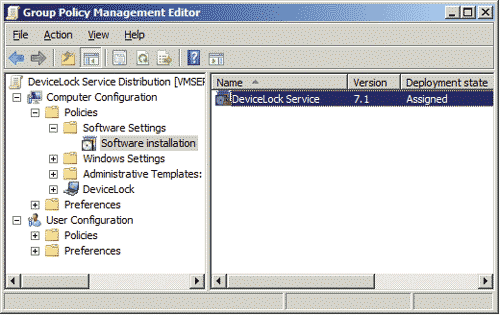

Для управления функциональными возможностями NetworkLock администратор может использовать любой из имеющихся в комплексе DeviceLock 7 механизмов. В первую очередь это возможность развертывания агентов комплекса через групповые политики домена Active Directory. Консоль управления DeviceLock Group Policy Manager прозрачно встраивается в Group Policy Object (GPO) Editor, предоставляя администратору как графический интерфейс управления, интегрированный в редактор групповых политик Windows, так и возможность автоматической установки исполнительных агентов DeviceLock на рабочие станции с помощью встроенных механизмов Active Directory.

Компании, не применяющие групповые политики Active Directory, имеют не менее мощные возможности управления продуктом — все эти функции берет на себя консоль управления продуктом DeviceLock Enterprise Manager, сканирующая всю сеть организации и позволяющая развертывать систему, а затем управлять ею в пакетном режиме обработки.

Для установки агентов DeviceLock на компьютеры, по какимто причинам не включенные в домен или не подключенные к локальной сети, предусмотрена возможность локальной установки непосредственно на компьютере.

В целом развертывание DeviceLock Endpoint DLP Suite в корпоративной сети осуществляется весьма быстро и просто.

Поскольку модуль NetworkLock устанавливается одновременно с модулями DeviceLock и ContentLock, при наличии лицензии на все модули системы функциональные возможности каждого из модулей активируются сразу же после установки консолей и развертывания агентов DeviceLock на рабочие станции.

Настройка продукта

После установки консолей и развертывания агентов на рабочих станциях корпоративной сети необходимо осуществить настройку политик безопасности — то есть указать, что, для кого, когда и как будет контролироваться и протоколироваться агентами DeviceLock.

Независимо от используемой консоли принципы задания DLP-политик едины, поэтому далее будет рассмотрен вариант применения консоли DeviceLock Management Console, позволяющей управлять политиками безопасности на любом компьютере сети, настройками DeviceLock Enterprise Server и просматривать журналы аудита и теневого копирования как на любой рабочей станции, так и на сервере.

Политики безопасности DeviceLock в части настройки правил контроля сетевых коммуникаций задаются аналогично политикам контроля и аудита операций с данными, передаваемыми на локальные порты и устройства, — в таком же интуитивно понятном любому системному администратору интерфейсе. Используя функциональные возможности модуля NetworkLock, можно задавать политики, позволяющие выборочно разрешить или запретить передачу файлов и данных через определенные протоколы и сетевые сервисы, а также включить теневое копирование передаваемых данных. С целью достижения большей гибкости политики можно задавать для отдельных пользователей и групп.

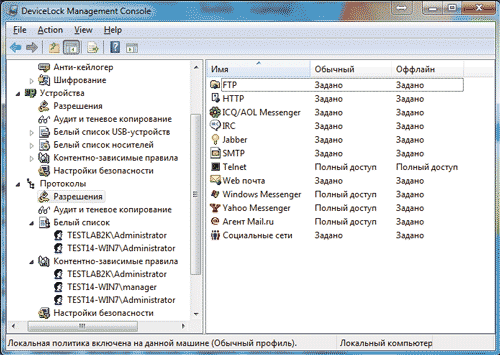

Контроль сетевых коммуникаций

Что же модуль NetworkLock позволяет контролировать? Вопервых, каждодневно используемые практически всеми сотрудниками большинства компаний каналы передачи почтовых сообщений по открытым и SSL-защищенным SMTP-сессиям или MAPI/Exchange (с раздельным контролем сообщений и вложений), вебдоступ по протоколам HTTP/HTTPS и файловый обмен по протоколам FTP/SFTP. Вовторых, популярные социальные сети: Twitter, Facebook, LiveJournal, LinkedIn, MySpace, «Одноклассники», «ВKонтакте». Кроме того, реализован контроль ряда сервисов вебпочты, таких как Gmail, Yahoo! Mail, Windows Live Mail, Mail.ru, GMX.de, Web.de. Особо стоит отметить контроль служб мгновенных сообщений, а именно ICQ, MSN Messenger, Jabber, IRC, Yahoo! Messenger, Mail.ru Agent. Ну и, наконец, контроль сессий Telnet.

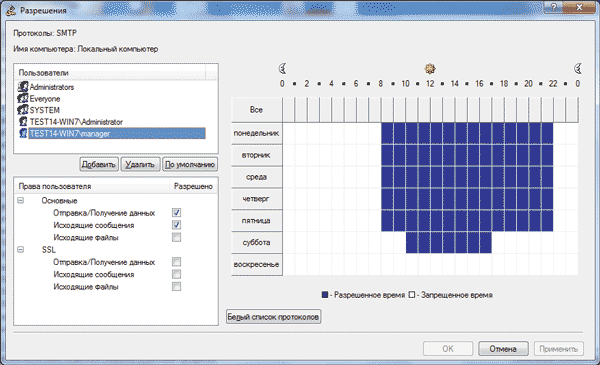

NetwortkLock позволяет задавать гранулированные политики, определяющие различные права для пользователей на все виды операций, такие как Право подключаться к FTP- или вебсерверу, Право отправлять файлы на сервер, Право отправлять данные вебформ на вебсервер, Право подключаться к серверу IM и получать мгновенные сообщения, Право отправлять мгновенные сообщения, Право на просмотр сайта социальной сети, Право отправлять сообщения, комментарии и т.п. в социальные сети, Право отправлять файлы на сайты социальных сетей, Право подключаться к SMTP-серверу, Право отправлять сообщения электронной почты без вложений, Право отправлять вложения электронной почты, и многие другие.

Контроль сетевых коммуникаций также зависит от режима работы клиентского компьютера: в NetworkLock можно задать различные политики для компьютеров, когда они находятся в корпоративной сети и работают автономно.

Задание политик контроля сетевых коммуникаций осуществляется довольно просто. В любой из консолей DeviceLock надо раскрыть раздел Protocols и последовательно задать разрешения для перечисленных в этом разделе сетевых протоколов и сервисов. В диалоговом окне задания разрешений потребуется обозначить, для каких пользователей и групп пользователей будут заданы разрешения, в какое время суток и в какие дни недели они должны применяться, и указать предоставляемые права доступа.

Важная функциональная особенность NetworkLock — это возможность сохранять в журнале теневого копирования точные копии переданных в Сеть и загруженных из нее файлов и данных, сообщений и переданных файлов в мессенджерах, социальных сетях и вебсервисах, сообщений и вложений электронной почты. Этот журнал, хранимый в централизованной базе данных наряду с журналами аудита, где регистрируются все события сетевой активности контролируемых пользователей, может быть эффективно использован службой ИБ для выявления утечек данных и расследования инцидентов ИБ. Политики аудита и теневого копирования задаются аналогично правам доступа к сетевым протоколам.

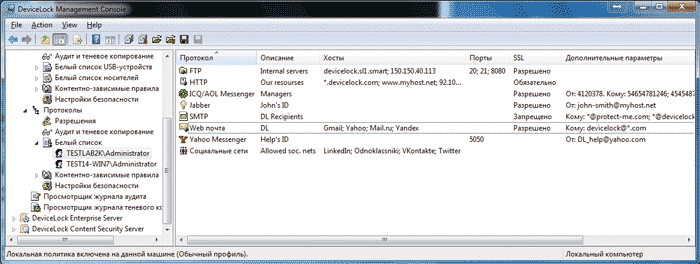

«Белый список» сетевых протоколов

Для реализации сценария «минимальные привилегии» в NetworkLock предусмотрен механизм «белого списка» сетевых протоколов. Он позволяет службе информационной безопасности блокировать трафик по всем потенциально опасным протоколам и только затем выборочно предоставлять доверенным пользователям права доступа, необходимые для выполнения их бизнес-задач. Например, можно запретить всем пользователям доступ к социальным сетям и службам мгновенных сообщений, а затем задать «белый список», чтобы разрешить определенным сотрудникам пользоваться некоторыми социальными сетями, а также вести обмен мгновенными сообщениями с определенными корреспондентами только в допущенных к применению в компании мессенджерах.

Высокая эффективность DLP-политик, создаваемых с помощью «белого списка» сетевых протоколов, обеспечивается благодаря возможности задавать гранулированные права доступа к сетевым протоколам и сервисам. Так, можно задать явно ограниченный список вебузлов, разрешенных к посещению и использованию, причем как по их DNS-именам, так и по IP-адресам и их диапазонам. Можно ограничить допустимые сетевые порты для большинства сетевых протоколов, разрешить, запретить либо обязать применять SSL-туннели для протоколов FTP, HTTP, SMTP, вебпочты и некоторых служб мгновенных сообщений. Для гибкого контроля мессенджеров NetworkLock позволяет как ограничить список локальных пользователей, которые имеют право отправлять мгновенные сообщения в этих службах, так и задать список внешних пользователей, с которыми служба ИБ считает допустимым вести переписку. Аналогичным образом обеспечивается гранулированный контроль электронной почты — можно задать список как локальных отправителей, так и их корреспондентов.

Применение политик безопасности, основанных на сценарии минимальных привилегий и функциональных возможностях «белых списков» в модулях NetworkLock и DeviceLock, существенно снижает риск непреднамеренной утечки и кражи данных и позволяет задавать гибкие, а в сочетании с возможностями модуля ContentLock — по-настоящему интеллектуальные DLP-политики, обеспечивающие полноценную и надежную защиту корпоративных данных на рабочих станциях и серверах организации.